SpringSecurity认证

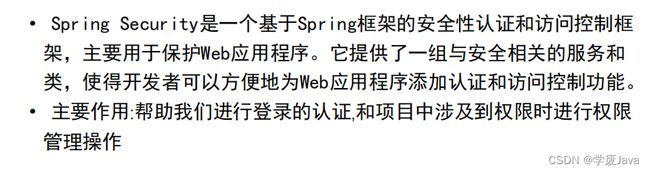

SpringSecurity

文章目录

- SpringSecurity

-

-

- 1.添加依赖

- 2.添加之后对项目的影响

- 3.相关配置

- 4.创建实现类(模拟登录)

-

- 加密

- 5.使用自己的页面登录

- 6.在Controller中启动认证管理器

- 7.使用数据库里面的用户名和密码进行登录

- 自定义UserDetails

- 替换默认的UserDetails

- 从Security得到当前用户信息

- 模拟-授权管理员

- 什么是跨域攻击

- 关闭跨域攻击防御机制

- SpringSecurity认证流程思路

-

1.添加依赖

org.springframework.boot

spring-boot-starter-security

添加完之后启动页面内容:

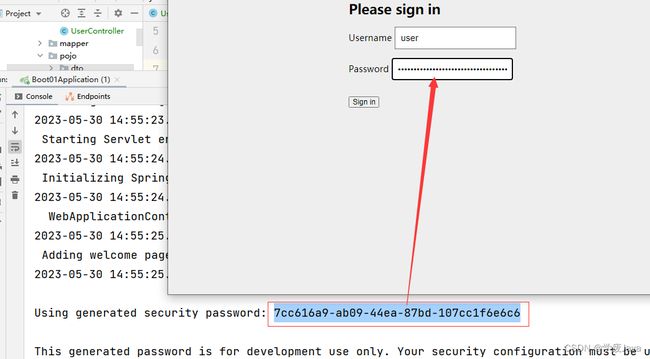

2.添加之后对项目的影响

-

所有的请求(包括根本不存在的)都必须登录,否则自动跳转到登录页面

-

默认的用户名是user,密码是启用项目时在控制台提示的一串UUID值

-

登录时,如果在打开登录页面后重启过服务器端,应该刷新登录页面,否则,

第1次输入并提交是无效的

-

当登录成功后,会自动跳转到此前尝试访问的URL

-

当登录成功后,可通过 /logout 退出登录

-

默认不接受普通的POST请求,如果提交POST请求,会响应403(Forbidden)

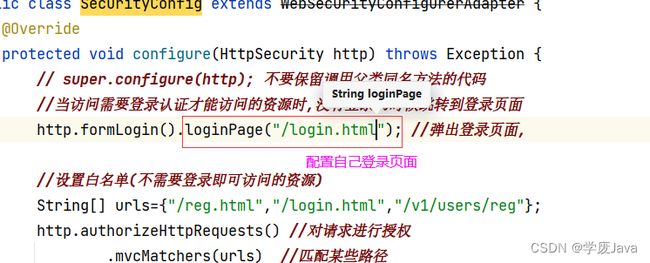

3.相关配置

@Configuration

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

// super.configure(http); 不要保留调用父类同名方法的代码

//当访问需要登录认证才能访问的资源时,没有登录的时候跳转到登录页面

http.formLogin(); //弹出登录页面,

//设置白名单(不需要登录即可访问的资源)

String[] urls={"/reg.html","/login.html","/v1/users/reg"};

http.authorizeHttpRequests() //对请求进行授权

.mvcMatchers(urls) //匹配某些路径

.permitAll() //直接放行,即不需要登录也可以访问

.anyRequest() //其他任意请求

.authenticated(); //需要通过登录认证

}

}

4.创建实现类(模拟登录)

@Service

public class UserDetailServiceImpl implements UserDetailsService {

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

System.out.println("username = " + username);

UserDetails ud = User.builder()

.username("root").password("123456")

.disabled(false)//是否禁用

.accountLocked(false)//是否锁定

.accountExpired(false)//账号是否过期

.credentialsExpired(false)//登录凭证是否过去

.authorities("权限") //授权,授予当前登录用户有什么权限

.build();

//判断:如果用户名输入不是root,则代表不存在

if (!username.equals("root")){

return null; // 代表用户名不存在

}

return ud;

}

}

此时虽然设置了用户名和密码,但是密码还处于加密,需要再配置类中进行相关设置

加密

如果在登录的时候进行了加密,则在注册的时候也要对密码进行加密

@RequestMapping("/v1/users/")

public class UserController {

@Autowired

PasswordEncoder passwordEncoder;

@Autowired(required = false)

UserMapper mapper;

@RequestMapping("reg")

public ResultVO reg(@RequestBody UserRegDTO userRegDTO){

System.out.println("userRegDTO = " + userRegDTO);

//判断用户名是否存在

UserVO userVO = mapper.selectByUsername(userRegDTO.getUsername());

if (userVO!=null){

return new ResultVO(StatusCode.USERNAME_ALREADY_EXISTS);

}

User user = new User();

BeanUtils.copyProperties(userRegDTO,user);

//对user对象里面的密码进行加密,加密会得到60字符的长度

user.setPassword(passwordEncoder.encode(user.getPassword()));

user.setCreated(new Date());

mapper.insert(user);

//当给客户端响应的是Java对象时SpringMVC框架会自动将Java对象转成

//Json格式的字符串,然后将字符串响应给客户端.

return new ResultVO(StatusCode.SUCCESS);

}

5.使用自己的页面登录

使用自己的登录页面时,Security框架的登录认证流程不会自动启动, 需要我们在UserController处理login请求时手动开启, 手动开启时需要用到认证管理器,在Security配置类中进行配置

6.在Controller中启动认证管理器

@Autowired(required = false)

AuthenticationManager manager;

@RequestMapping("login")

public ResultVO login(@RequestBody UserLoginDTO userLoginDTO){

//通过认证管理器启动Security的认证流程 返回认证结果对象

Authentication result = manager.authenticate(new UsernamePasswordAuthenticationToken(

userLoginDTO.getUsername(), userLoginDTO.getPassword()));

//将认证结果保存到Security上下文中 让Security框架记住登录状态

SecurityContextHolder.getContext().setAuthentication(result);

//代码执行到这里时代表登录成功!如果登录失败Security框架会抛出异常

return new ResultVO(StatusCode.SUCCESS);//登录成功

}

7.使用数据库里面的用户名和密码进行登录

在实际业务中默认的UserDetails里面只有用户的用户名, 没有其它的信息如果需要用到类似id和nickname等信息的话需要自定义UserDetails

自定义UserDetails

目的:默认的UserDetails里面只有用户的用户名, 没有其它的信息如果需要用到类似id和nickname等信息的话需要自定义UserDetails

@Getter

@ToString

public class CustomUserDetails extends User {

private Integer id;

private String nickname;

public CustomUserDetails(Integer id,String nickname, String username, String password, Collection<? extends GrantedAuthority> authorities) {

super(username, password, authorities);

this.id=id;

this.nickname=nickname;

}

}

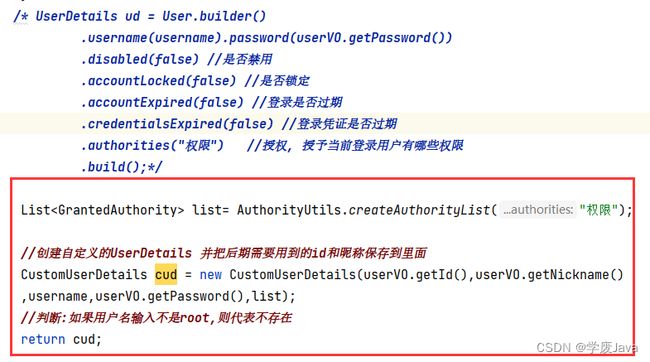

替换默认的UserDetails

以id为例

从Security得到当前用户信息

/**

1:添加 @AuthenticationPrincipal CustomUserDetails cud

2: 从Security得到当前登录的用户信息

weibo.setUserId(cud.getId());

*/

public class WeiboController {

@Autowired(required = false)

WeiboMapper mapper;

@RequestMapping("insert")

public ResultVO insert(@RequestBody WeiboDTO weiboDTO

, @AuthenticationPrincipal CustomUserDetails cud){

Weibo weibo = new Weibo();

BeanUtils.copyProperties(weiboDTO,weibo);

//当前登录对象 从Security得到当前登录的用户信息

weibo.setUserId(cud.getId());

weibo.setCreated(new Date());

mapper.insert(weibo);

return new ResultVO(StatusCode.SUCCESS);

}

模拟-授权管理员

1:UserDetailsService实现类中添加

//模拟zzzz为管理员

String role = username.equals("zzzz")?"ADMIN":"USER";

List<GrantedAuthority> list= AuthorityUtils.createAuthorityList(role);

2:在配置类中添加@EnableGlobalMethodSecurity(prePostEnabled = true),开启方法的授权权限

3:在Controller中添加 @PreAuthorize("hasAnyAuthority('ADMIN')")

@RequestMapping("{id}/delete")

@PreAuthorize("hasAnyAuthority('ADMIN')") //当前登录用户必须拥有ADMIN权限否则会抛出异常

public ResultVO delete(@PathVariable Integer id){

mapper.deleteById(id);

return new ResultVO(StatusCode.SUCCESS);

}

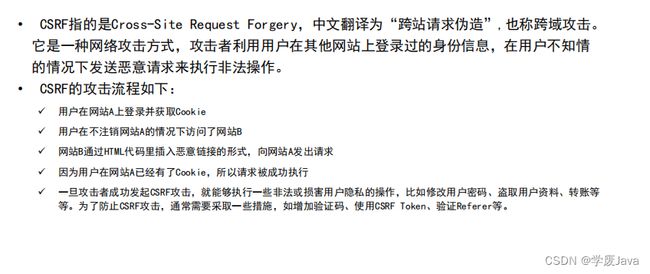

什么是跨域攻击

关闭跨域攻击防御机制

- SpringSecurity框架默认开启了跨域攻击的防护,通过携带CSRF token对请

求进行判断.

- 因为现在都是前后端分离架构,客户端发出的请求都是异步请求,不存在

form表单,所以不存在跨域攻击的问题,通过以下代码关闭跨域攻击,否则请求受限

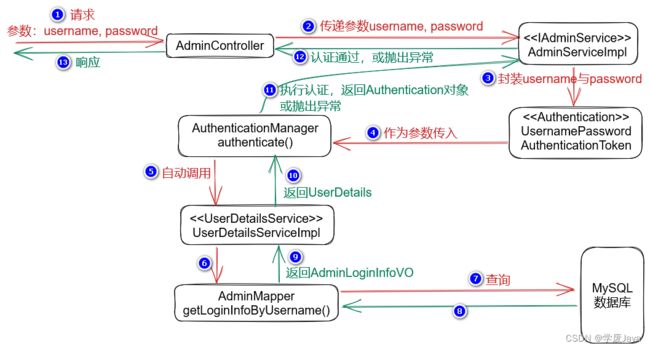

SpringSecurity认证流程思路

- 在SecurityConfig配置类中配置好白名单, 设置登录页面, 关闭跨域攻击防御策略

- 当客户端请求的路径不在白名单里面, Security框架会自动将请求重定向到登录页面

- 在login.html登录页面中向/login地址发出登录请求时,服务器中UserController里面的login方法处理该请求

- 在login方法中通过认证管理器manager启动认证 将认证结果保存在Security上下文对象中

- 当manager启动认证流程后会自动调用UserDetailServiceImpl里面的loadUserByUsername方法, 在方法内部 调用UserMapper里面的查询方法通过用户名查询到UserVO, 如果查询不到return null, 此时Security框架会抛出异常代表用户名不存在,需要在全局异常处理中进行处理, 如果查询到的密码和用户输入的密码一致,则不会抛出任何异常 UserController中的login方法会执行完,给客户端响应登录成功的信息, 如果登录的密码错误Security框架会抛出代表密码错误的异常,此时也需要在全局异常处理类中进行处理.