App风险千千万,我们今天来盘点一下......

今天来讲一下移动应用App的安全要如何保障。

一、App的现状简介

01 APP渠道生态杂乱

从SecApp Lab联合OWASP中国、百度、互联网安全研究中心发布的数据来看,目前App会面临的问题主要包含以下几点:

- 下载渠道广泛,鱼龙混杂,恶意应用隐藏其中,守株待兔。

- 应用运行环境复杂,ROOT技术,模拟器技术,反调试工具对于应用形成巨大威胁。

- 移动互联网技术处于高速发展阶段,软硬件更新频繁,漏洞、后门层出不穷。

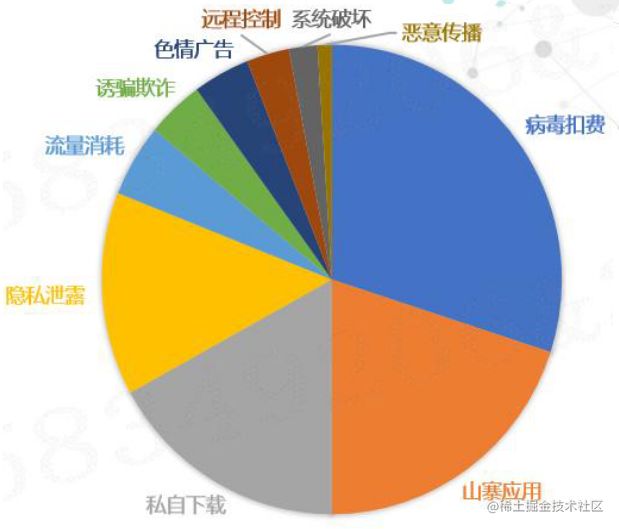

下面是他们总结的App恶意行为TOP10:

02 移动APP应用漏洞概况

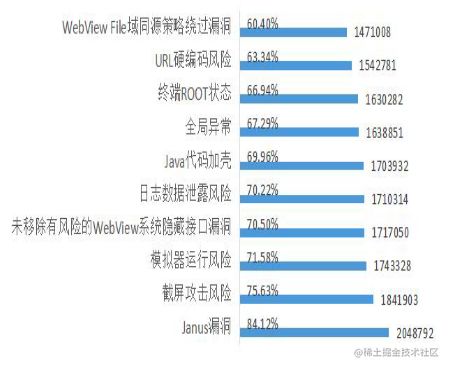

同时,主要对10类94项风险漏洞进行监测分析,发现70% 以上的App存在漏洞风险。约243万款Android最新版本应用包通过移动应用安全平台进行风险监测,其中,有高危漏洞的App约177万款,占监测应用总数的73.05%。

数据来源:《全国移动App第二季度安全研究报告》

据调研超过80%APP开发团队并不具备完整的安全攻防对抗能力。

二、App面临的风险分析

01 应用漏洞风险

据调查据显示,超过 86%的应用存在着漏洞,而开发者却没有足够的重视。这些漏洞很可能被攻击者利用,破解、篡改应用。

02 应用逆向破解风险

随着移动开发技术的不断更新发展,相对应的逆向、破解技术也在同步更新。导致数据丢失与篡改,核心代码被窃取,服务被攻击。

而且在网络高度发达的今天,破解方法获取难度不高,用百度搜索即可获得大量教程。专业论坛更是内容丰富。

实时搜索“App破解”结果

近90%的App都有被逆向破解的情况,下载量越大的应用被攻击的概率越高

03 账号垃圾注册

在各种优惠券等场景下,黑灰产通过接码平台、打码平台、代理IP、脚本软件等作弊工具进行批量自动化注册薅羊毛:

04 账号密码找回

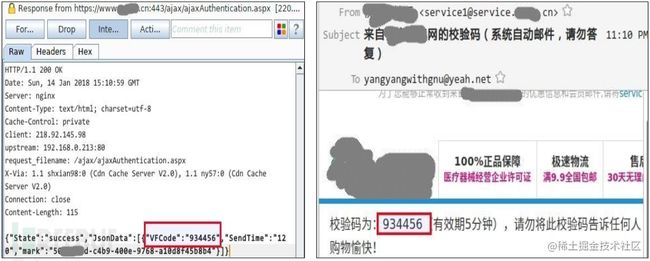

黑灰产利用网站和App的业务逻辑漏洞,在密码找回操作时通过抓包等操作获取作为重置凭证的验证码,直接修改他人的账户密码

05 账号撞库

批量使用他人在A网站泄露的账号密码,尝试去B网站登陆的行为(这提示我们,不能在多个网站使用重复密码呀!)

06 账号暴力破解

使用事先准备好的用户名和密码字典,一个一个去枚举,尝试是否能够登录(穷举法,不陌生吧)

随着以加固技术为代表的终端防护技术被长期分析对抗,已经出现了疲态,同时平台的技术限制与兼容性的要求,让相关技术发展缓慢。从而导致近年来,线上业务被破解的恶性案件频发,特别是用户认证的核心技术,人脸识别、短信验证也被黑灰产盯上。单靠纯终端的防护技术,已经无法持续保护移动互联网的业务,同时厂商无法了解当前业务的安全态势。

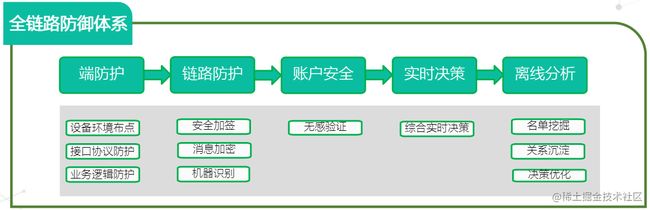

魔高一尺道高一丈,目前主流的防控思路,具有前瞻性、系统性、整体性的特点。

三、防控思路

理想中的防控应该是:

事前:1)黑灰产威胁情报监控; 2)对源码及接口进行保护 ; 3)对数据传输链路做保护

事中:1)检测设备状态及运行环境 2)识别并阻断大部分机器行为 3)综合分析请求风险并实时反馈

事后:1)沉淀平台自有数据 2)策略实验优化规则

从技术角度来看的话,

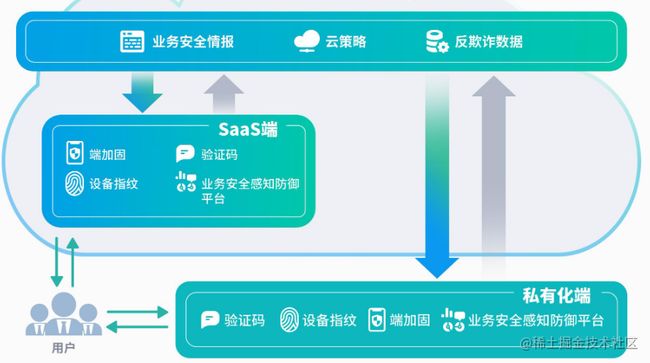

因此,在安全防护上,可以选择这几款安全产品搭配着使用:

01 无感验证

并非指的是短信验证,而是无感验证,也就是滑动验证码或者图片验证码

通过无感验证,采用设备环境、行为特征、访问频率等多个风险判断要素,能够有效拦截批量撞库扫号、批量注册等机器风险行为。

02 设备指纹

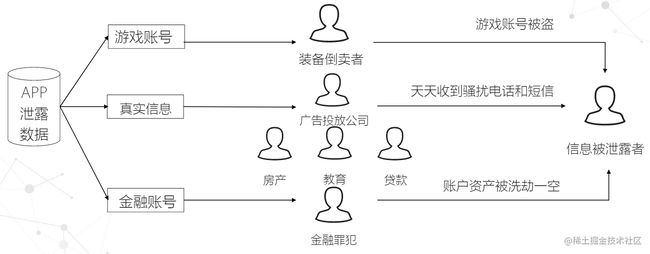

有鉴于黑灰产拥有专业的设备牧场,通过使用模拟器、刷机改机等手段,批量、反复地利用终端设备作案。对互联网场景下的金融、电商等行业,进行恶意爬取、虚假注册、账号盗用、薅羊毛、推广作弊等其他恶意行为。

所以针对账号保护、营销推广、交易/支付、发帖回帖等内容平台,可以采用设备指纹方式,通过用户上网设备的硬件、网络、环境等特征信息生成设备的唯一标识,可有效识别模拟器、刷机改机、Root、越狱、劫持注入等风险。

03 加固

针对ios和安卓应用,可以选择不同的加固方式。

ios加固:对iOS App/动态库/静态库中的代码进行深度混淆、加固,并使用顶象独创的虚拟机技术对代码进行加密保护,使用任何工具都无法直接进行逆向、破解。

安卓加固:从代码安全、资源文件安全、数据安全和运行时环境安全维度提供安全保护。同时针对每个维度又进行了不同层次的划分,加固策略可依据实际场景进行定制化调配,安全和性能达到完美平衡。

一站式风控的优势

目前,如果要去防范黑灰产,只有通过整体的防御体系,通过以上几个产品,搭配着业务安全情报产品,便可以实现事前事中事后的一站式防御体系,从形成全方位的保护罩,保护自己的APP安全。