应急响应流程以及入侵排查

归纳转载于:

应急响应的整体思路和基本流程 - FreeBuf网络安全行业门户不管是普通的企业,还是专业的安全厂商,都不可避免的需要掌握和运用好信息安全的知识、技能,以便在需要的时候,能够御敌千里。https://www.freebuf.com/articles/endpoint/192859.html

应急响应之windows入侵排查篇 - FreeBuf网络安全行业门户本文主要讨论windows被入侵后的排查思路。https://www.freebuf.com/articles/network/286270.html

应急响应理论指导

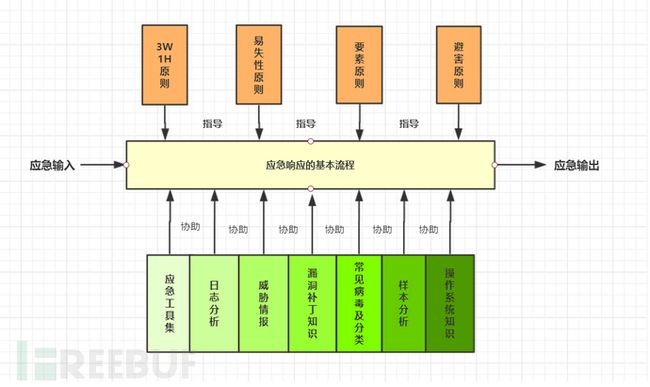

应急响应的整体思路

原则和指导性思路

- 3W1H原则

• 即who、what、why、how做应急响应要带着疑问来做事,一定要收集清楚这些信息。网络拓扑是怎么样的?需求是啥?发生了什么事?你能做什么?用户用了什么产品?产品版本多少?病毒库版本多少?多少主机中了?主机是普通PC还是服务器?服务器是做什么的?……信息收集越多,对应急响应越有利。

- 易失行原则

• 做应急免不了要做信息收集和取证,这里应最容易丢失的,最先收集

- 要素原则

• 做应急响应,主要是抓关键证据,即要素,这些要素包括样本、流量、日志、进程及模块、内存、启动项。

- 避害原则

• 做应急响应,要做到趋利避害,不能在解决问题的时候引入新的问题。比如自己的工具本身带毒;给用户操作时使用了不恰当的工具使得客户主机出现问题;给他人发送病毒样本,不加密不压缩,导致别人误点中毒。

技能、知识与工具

- 应急工具集

- 日志分析

• 包括不限于系统日志(win、linux)、应用日志、安全设备日志(防火墙、防病毒、态势感知)

- 威胁情报

• 安全事件一般不是孤立的,平台一般会有关联信息

- 漏洞补丁知识

• 知道漏洞与补丁的对应关系,了解常见漏洞与补丁

- 样本分析

• 至少能对样本进行一次简单的动态分析

- 操作系统知识

• 至少能对win和linux有一定的知识储备,能利用

应急响应的基本流程

流程

- 收集信息

• 收集客户信息和中毒主机信息,包括样本

- 判断类型

• 判断是否为安全时间,何种安全事件,如:勒索、挖矿、断网、DOS等

- 深入分析

• 日志分析、进程分析、启动项分析、样本分析

- 清理处置

• 直接杀掉进程、删除文件、打补丁、或是修复文件

- 产出报告

• 整理并给出完成的安全事件报告

信息收集表

- 感染主机数

- 补丁情况

• 是否有补丁漏打

- 中毒现象

• 表现为勒索、挖矿、Dos、僵尸网络、后门、木马

- 账号密码

• 确认是否有弱密码

- 对外开放端口

• 看开启了那些服务

- 操作系统版本

- 客户需求

linux应急排查

- 病毒表现

• 释放文件

• 复制自身、或者释放子病毒文件到其他目录

• 删除文件

• 病毒进程删除自身文件、或者删除释放的子病毒文件

• 监控并写入启动项

• 启动项被删除后、检测到马上再写入

• 停服务

• 停止防火墙

• 多进程

• 同时启动多个进程、相互守护

• 文件异常

• 无文件

• 进程仍在运行,对应二进制文件已经被删,/proc/[pid]可以看到对应状态

• 文件类型异常

• 系统文件的文件类型发生变化,例如/user/sbin/sshd原本是elf文件,却变成了脚本文件

• 伪装

• 伪装成r00t等混淆名字

• 替换了系统命令,如ls、ps、ss、netstat等,通常为了让户以为该命令正常,伪装的系统命令在执行后会启动响应的正常系统的命令并输出到命令行中

• 虽然文件名是系统命令名,如ls、ps、ss、netstat等,但围巾啊路径却不在系统目录下

• 移动系统文件

• 出于占位和系统稳定运行的目的,系统文件可能被移动到其他目录

• 内置引擎

• DNS客户端

• 内置DNS发送接收端,可能制定DNS服务器端地址

• 邮件发送端

• 未使用本地sendmail等命令,病毒内置了该功能

- 启动项排查

• /etc/init.d、/etc/cron.daily等启动或定时目录

- 堆栈字符串

• Dos特征

• flood、floofing、ddos、attack以及ntp ddos、udp ddos等字眼

• 挖矿特征

• 含有 mine、miner、pool等与矿池有关的字眼

• 含有stratum等与挖空通信协议相关的字眼

• 堆栈中会有一个特定长度的钱包地址

• 粗口字符

• f**k,s**t

取证要素

取证并非毫无头绪,病毒必然有网络行为,内存必然有其二进制代码,它要么是单独的进程模块,要么是进程的dll/so模块,通常,为了保活,它极可能还有自己的启动项、网络心跳包。

流量

- wireshark

• 主要分析下当前主机访问了哪些域名、URL、服务,或者有哪些外网IP在访问本地主机的哪些端口、服务和目录,又使用了何种协议等等

• 譬如,目前IRC协议已经很少被使用了,但利用IRC建立僵尸网络通道的现象仍比较普遍。使用Wireshark,直接在过滤条件里输入“irc”,回车看是否有相关流量。

内存

- 以某Linux服务器应急事件为例子,如下图,我们找到三个病毒进程[ksoftirqd/7]的父子关系,可以看到,11275拉起了11276和11277,但11275是1号进程拉起来的,即init是其父进程。这意味着,实际的父进程(原始病毒文件)在当前状态下是追查不到的了。进程树已经追踪不到父进程了,能下手的地方不多。如反汇编[ksoftirqd/7]对应的病毒文件,则对于一次应急响应事件来说,时间是仓促的(不够)。但简单这样想,即不管病毒文件做了何种混淆、何种加壳,在最终运行于内存之上的代码上,终归是原始代码,至少堆栈就有不少信息。Linux环境下dump内存,可以使用系统自带的gdb,键入命令 gdb attach 11275,attach到病毒进程11275,在gdb环境下,使用dump binary memory file start_addr end_addr将11275有效内存空间dump下来。譬如:file为输出文件,可以指定为 11275.dump,start_addr是起始地址,end_addr是终止地址,例 dump binary memory /tmp/11275.dump 0x13838000 0x13839000 (这里仅仅只是举例,实际地址在gdb中获取)对于内存文件11275.dump,采用命令 strings -n8 11275.dump,获取长度8及以上的字符串内容,我们发现有如下一行:/etc/security/ntps.conf这是在病毒运行内存里面发现的,要么是病毒配置文件,要么是原始病毒文件。我们 cd /etc/security 并使用 ls -al查看内容如下:可以看到,ntps.conf并非一个配置文件,它是可执行的(使用file命令可以知道这是个ELF可执行文件),文件修改时间应该是伪造的。

模块

启动项

应急工具集

流量分析工具

- wireshark,TCPview,linux下可以考虑tcpdump

进程分析工具

- ProcessHacker和PC Hunter

启动项分析工具

- AutoRuns工具,便于定位病毒启动项

专杀工具

- 有些流行病毒家族,通常对杀软有抑制性,或者本身有感染性,需要专杀工具去查杀和修复正常文件。

内存扫描工具

- MemScanner

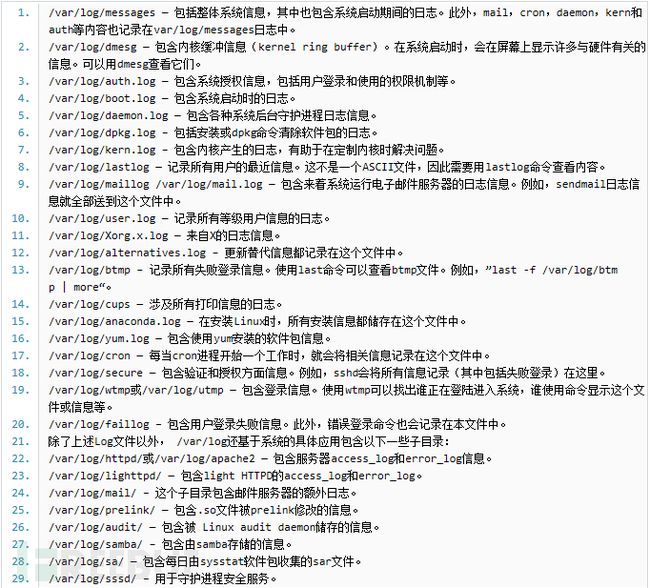

系统日志及日志分析

日志类型

- Windows系统日志:Windows系统自带的审计日志、操作日志、故障日志。Linux系统日志:Linux系统自带的审计日志、操作日志、故障日志。应用日志:包括但不限于Web应用等众多繁杂的日志。

Windows系统日志

- 日志路径:C:\Windows\System32\winevt\Logs

- 必看日志:Security.evtx、System.evtx、Application.evtx

Linux系统日志

- 日志路径:/var/log

•

- 必看日志:secure、history

威胁情报

网站

- https://x.threatbook.cn/

- https://ti.qianxin.com/

- https://ti.360.cn/

- https://www.venuseye.com.cn/

- https://community.riskiq.com/

- https://www.zoomeye.org/

- https://www.shodan.io/

- https://s.threatbook.cn/

- https://www.virustotal.com/gui/home/upload

- https://fireeye.ijinshan.com

- http://anubis.iseclab.org

- http://www.joesecurity.org

- 微步在线、上海观安、斗象科技、漏洞盒子、恒安嘉新、白帽汇、天际友盟、知道创宇、360、安恒信息

随机域名

- 内网IP利用特定的随机算法生成域名(DGA),同时黑客会利用该随机算法注册域名,这样就可以避免因为长期与某个域名或者IP通信而被封堵。

动态域名

- 动态域名是子域名开放给其他人使用,并且子域名绑定的IP是可以动态获取的,大多数是免费的,因此常被黑客所使用,如 abc.3322.org (3322.org就是动态域名提供者,子域名abc.3322.org可以被别人所使用)。

- 动态域名提供商

• 'f3322.net','3322.org','7766.org','8866.org','9966.org','8800.org','2288.org','6600.org', 'f3322.org', 'ddns.net','xicp.net', 'vicp.net','wicp.net','oicp.net','xicp.net','vicp.cc','eicp.net','uicp.cn','51vip.biz','xicp.cn','uicp.net','vicp.hk','5166.info','coyo.eu','imblog.in','imzone.in','imshop.in','imbbs.in','imwork.net','iego.cn','vicp.co','iego.net','1366.co','1866.co','3utilities.com','bounceme.net','ddnsking.com','gotdns.ch','hopto.org','myftp.biz','myftp.org','myvnc.com','no-ip.biz','no-ip.info','no-ip.org','noip.me','redirectme.net','servebeer.com','serveblog.net','servecounterstrike.com','serveftp.com','servegame.com','servehalflife.com','servehttp.com','serveminecraft.net','servemp3.com','servepics.com','servequake.com','sytes.net','webhop.me','zapto.org','dynamic-dns.net','epac.to','longmusic.com','compress.to','wikaba.com','zzux.com','dumb1.com','1dumb.com','onedumb.com','wha.la','youdontcare.com','yourtrap.com','2waky.com','sexidude.com','mefound.com','organiccrap.com','toythieves.com','justdied.com','jungleheart.com','mrbasic.com','mrbonus.com','x24hr.com','dns04.com','dns05.com','zyns.com','my03.com','fartit.com','itemdb.com','instanthq.com','xxuz.com','jkub.com','itsaol.com','faqserv.com','jetos.com','qpoe.com','qhigh.com','vizvaz.com','mrface.com','isasecret.com','mrslove.com','otzo.com','sellclassics.com','americanunfinished.com','serveusers.com','serveuser.com','freetcp.com','ddns.info','ns01.info','ns02.info','myftp.info','mydad.info','mymom.info','mypicture.info','myz.info','squirly.info','toh.info','xxxy.info','freewww.info','freeddns.com','myddns.com','dynamicdns.biz','ns01.biz','ns02.biz','xxxy.biz','sexxxy.biz','freewww.biz','www1.biz','dhcp.biz','edns.biz','ftp1.biz','mywww.biz','gr8domain.biz','gr8name.biz','ftpserver.biz','wwwhost.biz','moneyhome.biz','port25.biz','esmtp.biz','sixth.biz','ninth.biz','got-game.org','bigmoney.biz','dns2.us','dns1.us','ns02.us','ns01.us','almostmy.com','ocry.com','ourhobby.com','pcanywhere.net','ygto.com','ddns.ms','ddns.us','gettrials.com','4mydomain.com','25u.com','4dq.com','4pu.com','3-a.net','dsmtp.com','mynumber.org','ns1.name','ns2.name','ns3.name','changeip.name','ddns.name','rebatesrule.net','ezua.com','sendsmtp.com','trickip.net','trickip.org','dnsrd.com','lflinkup.com','lflinkup.net','lflinkup.org','lflink.com','dns-dns.com','proxydns.com','myftp.name','dyndns.pro','changeip.net','mysecondarydns.com','changeip.org','dns-stuff.com','dynssl.com','mylftv.com','mynetav.net','mynetav.org','ikwb.com','acmetoy.com','ddns.mobi','dnset.com','authorizeddns.net','authorizeddns.org','authorizeddns.us','cleansite.biz'。

近期域名

- 域名都是有创建时间(注册时间)的,Alexa全球排名百万之内的域名,都是很早之前就注册了的,从几年到十几、二十几年不等。黑客攻击要逃避防火墙的封堵,极可能在实施的时候,再去注册一个域名。注册一个字母长度大于7的域名,费用并不高,甚至可以低至 8元/年(还有些是免费的)。黑客之所以倾向这么做,是因为旧域名,很可能已经被安全机构列入黑名单中(也就是说,已经被封堵了)。

暗网代理域名

- 暗网,也叫Tor网络,此网络的访问、传输流量是不可追踪溯源的,因此是黑色产业链的温床。要访问暗网,要么病毒自己实现Tor客户端,要么通过Tor代理来访问Tor网络,而通过Tor代理访问的流量是未加密的,其直接使用Tor代理访问Tor站点服务器。

顶级域名

- 不是所有的顶级域名都需要特别关注,要从客户业务出发,去反推客户主机为何要访问相关的顶级域名。也就是说,这里面有一批顶级域名,实际客户业务是不需要去访问的,那么剩下的就只有黑客行为了。

- 一批顶级域名

• .ru 俄罗斯 俄罗斯盛产黑客

• .ws 东萨摩亚 不知名国家,易申请,难追踪注册者

• .cc 科科斯群岛 不知名国家,易申请,难追踪注册者

• .pw 帕劳 不知名国家,易申请,难追踪注册者

• .bz 伯利兹 不知名国家,易申请,难追踪注册者

• .su 苏联 前苏联虽然解体了,顶级域名还在使用,且多与黑产有关

• .bw 伯兹瓦纳 不知名国家,易申请,难追踪注册者

• .gw 几内亚比绍 不知名国家,易申请,难追踪注册者

• .ms 蒙塞拉特岛 不知名国家,易申请,难追踪注册者

• .mz 莫桑比克 不知名国家,易申请,难追踪注册者

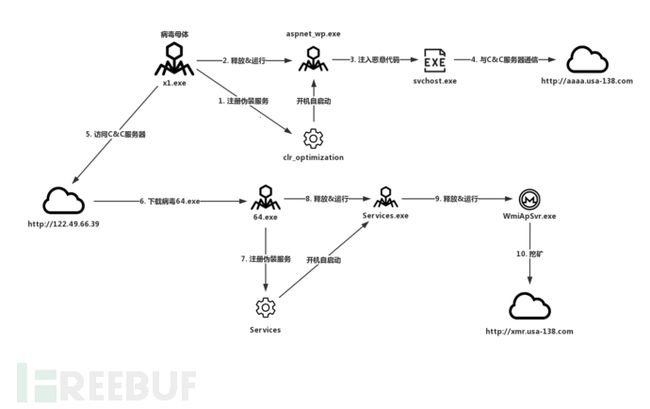

常见病毒及分类

勒索病毒:能对用户文件进行加密的病毒

挖矿病毒:消耗用户CPU、GPU资源,进行大量运算,获取加密货币的病毒

蠕虫:自动复制自身副本到其他主机的病毒

木马:隐蔽性强,多用于监控用户行为或盗取用户数据的病毒

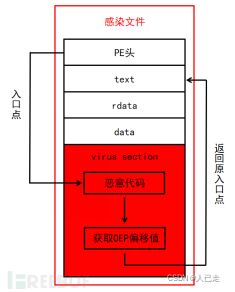

感染性病毒:能将自身恶意代码插入正常文件的病毒

宏病毒:宏病毒常以垃圾邮件的方式对用户进行攻击,因为伪造的Office文档不容易引起用户的怀疑,所以当用户毫无防备的打开Office文档并启用宏之后,宏病毒便开始了运行,对用户主机进行恶意操作。

僵尸网络病毒:能形成大型的一对多,多对多控制的远程控制病毒

后门:在主机上开放端口允许远程非授权访问

感染型病毒原理

- [1] 从PE头中提取入口点地址EP。[2] 通过篡改EP或覆盖原始入口点代码的方式,使EP指向恶意代码。[3] 执行恶意代码。[4] 恶意代码执行完后,跳回到原PE代码处执行。

- 虽然感染的总体思路都是让宿主文件先执行恶意代码,执行完后再跳回到原始代码,但每种病毒家族实现的方式却不尽相同。我总结为四类,复杂度由低到高依次为:偏移式、覆盖式、加密式、混淆式。

- 专业术语:入口点EP(Entry Point),原始入口点OEP(Original Entry Point)。

- 偏移式是最多感染型病毒使用的感染方式,病毒会将恶意代码注入到宿主文件的一个空闲位置,然后修改PE头中的EP地址,使其指向恶意代码起始处。被感染文件运行后就会先执行恶意代码,恶意代码执行完成后,会获取OEP的偏移(每个病毒家族的OEP偏移值藏在不同的地方),然后将执行流跳回到OEP处,执行宿主文件原始代码。

理解漏洞和补丁

入侵排查

分析入侵过程

暴力破解:针对系统包括rdp,ssh,telnet等;针对服务有mysql,ftp等,议案通过超级弱口令工具、hydra进行爆破

漏洞利用:通过系统、服务的漏洞进行攻击,如永恒之蓝,Redis未授权等

流量攻击:主要是对目标机器进行dos攻击

木马控制:主要分webshell和pc木马,webshell是存在于网站应用中,而pc木马是进入系统进行植入,目的都是对目标的持久控制

病毒感染:主要分挖矿病毒、蠕虫病毒、勒索病毒等,植入病毒后往往会影响受感染电脑的正常运作,或是被控制而不自知,电脑正常运作仅盗窃资料、或者被利用做其他用途等用户非自发引导的行为

入侵排查方法

检查系统账号安全

- 排查弱口令

- 排查可疑账号、新增账号

• 1、打开cmd窗口,输入 lusrmgr.msc2、查看是否存在可疑账号,特别是管理员群组(Administrators)中的新增账号,如果存在需要立即删除或禁用

- 排查隐藏账号

• 方法1

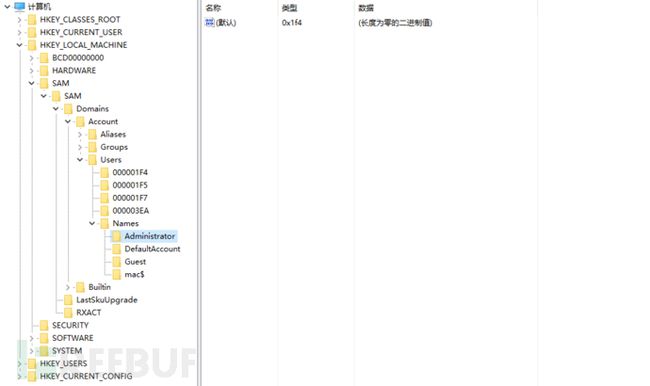

• 打开注册表,查看管理员对应键值

• 1、在桌面打开运行(可使用快捷键 win+R),输入 regedit,打开注册表编辑器

• 2、选择 HKEY_LOCAL_MACHINE/SAM/SAM,默认无法查看该选项内容,右键菜单选择权限,打开权限管理窗口

• 3、选择当前用户(一般为 administrator),将权限勾选为完全控制,然后确定并关闭注册表编辑器

• 4、再次打开注册表编辑器,即可选择 HKEY_LOCAL_MACHINE/SAM/SAM/Domains/Account/Users

• 5、在 Names 项下可以看到实例所有用户名,如出现本地账户中没有的账户,即为隐藏账户,在确认为非系统用户的前提下,可删除此用户

• 方法2

• d盾查杀

- 结合日志排查用户是否出现异常

• 运行中输入eventvwr.msc,打开时间查看器分析登录日志

• 通过logFusion 查看日志记录

检查异常端口、进程

- 排查可疑端口

• 方法1

• 1、使用netstat命令查看当前网络连接,定位可疑的ESTABLISHED连接

• netstat -ano

• 2、根据PID号通过tasklisk对进程进行定位

• tasklist | findstr "PID"

• 方法2

• 通过d盾查杀工具进行端口查看

- 排查可疑进程

• 方法1

• 运行输入:msinfo32

• 依次点击软件环境--正在运行任务 就可以看到进程的详细信息

• 方法2

• d盾的进程查看功能,关注没有签名信息的进程

• 方法3

• 通过微软官方的Process Explorer 进行排查

• 在查看可疑的进程及其子进程。可以重点观察以下内容:1、没有签名验证信息的进程2、没有描述信息的进程3、进程的属主4、进程的路径是否合法5、CPU 或内存资源占用长时间过高的进程

检查启动项、计划任务和服务

- 排查异常启动项

• 方法1

• 单击【开始】>【所有程序】>【启动】,默认情况下此目录在是一个空目录,确认是否有非业务程序在该目录下。

• 方法2

• 运行输入:msconfig,查看是否存在命名异常的启动项,是则取消勾选命名异常的启动项目,并到命令中显示的路径删除文件

• 方法3

• 运行输入:regedit,打开注册表,查看开机启动是否正常

• 注意:HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\runHKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunHKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Runonce

• 方法4

• 安全软件查看启动项

• 方法5

• 运行输入:gpedit.msc 查看组策略

- 排查计划任务

• 方法1

• 运行输入:control 打开控制面板

• 在 系统与安全中 查看计划任务属性,查看有误木马文件路径

• 方法2

• cmd中,win7及以前使用at命令,之后使用schtasks命令

• 方法3

• 安全软件

- 排查服务自启动

• 运行:services.msc

• 服务状态与启动类型,检查是否有异常服务

检查系统相关信息

- 查看补丁及版本

• systeminfo,复制,利用windows-exploit-suggester 进行分析

- 查看可疑目录及文件

• 方法1

• 查看用户目录,是否新建用户目录

• Window 2003版本 : C:\Documents and SettingsWindow 2003以后版本 : C:\Users\

• 方法2

• 运行输入:%UserProfile%\Recent

• 方法3

• 点击文件资源管理器,查找服务器内中的各个文件夹

• 将文件夹文件按时间进行排序,查找可疑文件,其中修改时间在创建时间之前的为可疑文件,也可以在搜索中搜索某一时间修改的文件。重点关注windows\system32的sethc.exe是否被替换为cmd程序

• 方法4

• 回收站、浏览器历史记录

- 查看隐藏文件

• 方法1

• 1、在桌面打开运行(可使用快捷键 win+R),输入 control,进入控制面板2、找到文件资源管理器选项,点击 查看 后,取消”隐藏受保护的操作系统文件“勾选,在隐藏文件和文件夹下面的单选选择显示隐藏的文件、文件夹和驱动器

• 方法2

• 借助fileseek查看文件

日志分析

- 系统日志

• 运行输入:eventvwr.msc

• 事件查看器,查看win日志

- web日志

• 找到中间件、应用、waf的日志

• 打包到本地分析、对关键字进行搜索

工具查杀

- 火绒+d盾