- 华为OD机试E卷 - 手机App防沉迷系统(Java & Python& JS & C++ & C )

算法大师

最新华为OD机试华为odjavapythonc语言c++javascript华为OD机试E卷

最新华为OD机试真题目录:点击查看目录华为OD面试真题精选:点击立即查看题目描述智能手机方便了我们生活的同时,也侵占了我们不少的时间。“手机App防沉迷系统”能够让我们每天合理地规划手机App使用时间,在正确的时间做正确的事。它的大概原理是这样的:在一天24小时内,可以注册每个App的允许使用时段一个时间段只能使用一个AppApp有优先级,数值越高,优先级越高。注册使用时段时,如果高优先级的App

- 使用 `du` 命令可以查看根目录下每个子目录占用的磁盘空间大小

abments

linux常用命令linux

使用du命令可以查看根目录下每个子目录占用的磁盘空间大小。查看根目录下子目录大小的命令sudodu-sh/*解释:du:显示文件和目录的磁盘使用情况。-s:只显示每个目录的总大小(不递归显示子目录)。-h:以人类可读的格式显示大小(如KB、MB、GB)。/*:表示根目录下的所有子目录和文件。输出示例:4.0K/bin12M/boot0/dev1.5G/etc32G/home8.0K/lib...每

- 华为OD机试E卷 --第k个排列 --24年OD统一考试(Java & JS & Python & C & C++)

飞码创造者

最新华为OD机试题库2024华为odjavajavascriptc语言python

文章目录题目描述输入描述输出描述用例题目解析JS算法源码java算法源码python算法源码c算法源码c++算法源码题目描述给定参数n,从1到n会有n个整数:1,2,3,…,n,这n个数字共有nl种排列。按大小顺序升序列出所有排列的情况,并——标记,当n=3时,所有排列如下:“123"“132”“213”“231"“312"“321”给定n和k,返回第k个排列。输入描述输入两行,第一行为n,第二行

- K-means聚类:解锁数据隐藏结构的钥匙

陈辰学长

kmeans聚类机器学习

K-means聚类:解锁数据隐藏结构的钥匙在机器学习的广阔领域中,无监督学习以其独特的魅力吸引了众多研究者和实践者。其中,K-means聚类作为一种经典且实用的无监督学习算法,以其简单高效的特点,广泛应用于市场细分、图像分割和基因聚类等领域。本文将深入探讨K-means聚类的工作原理、应用实例及其在这些领域中的具体应用,旨在揭示其如何智能划分数据,解锁隐藏结构,为相关领域提供精准导航。一、K-me

- linux 搭建https 服务器 (apache)

gpstrive

linux应用apachehttpslinux

一、安装准备1.安装Openssl要使Apache支持SSL,需要首先安装Openssl支持。这里使用的是openssl-0.9.8k.tar.gz下载Openssl:http://www.openssl.org/source/tar-zxfopenssl-0.9.8k.tar.gz//解压安装包cdopenssl-0.9.8k//进入已经解压的安装包./config//配置安装。推荐使用默认配置

- 麒麟V10系统上安装Oracle

乙龙

oracleffmpeg数据库

以下是在麒麟V10系统上安装Oracle数据库的详细步骤:安装前准备检查系统版本:使用uname-a、cat/etc/os-release等命令检查服务器是麒麟V10系统。配置固定IP和本地yum源:挂载麒麟V10的iso文件到/mnt目录,如mount-oloopKylin-Server-10-SP1-Release-Build20-20210518-x86_64.iso/mnt。备份并修改/e

- 上海计算机学会2020年10月月赛C++丙组T5小球的颜色

长春高老师编程

上海计算机学会月赛丙组c++算法开发语言

小球的颜色内存限制:256Mb时间限制:1000ms题目描述给定n个数字a1,a2,…,an。我们需要更改一些数字,使得最后数字种类不超过k种,请问最少需要更改多少数字。输入格式第一行:两个整数n与k;第二行:n个整数a1,a2,…,an。输出格式单个整数,表示答案。数据范围对于30%的数据,1≤n≤100;对于40%的数据,1≤n≤1000;对于100%的数据,1≤k≤n≤2×10^5。1≤ai

- 使用ROS2 控制 Isaac Sim 中的机械臂运动

28BoundlessHope

isaacsim数字孪生机器人人工智能

https://www.bilibili.com/video/BV1EZ46e6EZK/?spm_id_from=333.999.0.0&vd_source=b0c8a11b5de94ddafb7aba6365bcceef项目介绍本项目展示了如何在Ubuntu环境下,通过ROS2控制IsaacSim中的机械臂。我们使用ROS2发布关节角度命令,并通过IsaacSim的ROS2桥接功能来控制机械臂的

- 云原生周刊:K8s 生产环境架构设计及成本分析

云计算

开源项目推荐KubeZoneNetKubeZoneNet旨在帮助监控和优化Kubernetes集群中的跨可用区(Cross-Zone)网络流量。这个项目提供了一种简便的方式来跟踪和分析Kubernetes集群中跨不同可用区的通信,帮助用户优化集群的网络架构、提高资源利用效率并减少网络延迟。通过实时监控和数据分析,KubeZoneNet能有效地识别跨可用区的网络瓶颈,并提供改进建议,以支持Kuber

- /usr/bin/env: “python”: 没有那个文件或目录

@倾尽天下

python开发语言机器人自动驾驶人工智能

在尝试IMU和激光雷达融合时,运行launch文件时一直报错,具体显示为:process[master]:startedwithpid[5473]ROS_MASTER_URI=http://localhost:11311setting/run_idtob573386e-57d8-11ef-9dc7-6b58bd0346b8process[rosout-1]:startedwithpid[5483]

- 华为OD机试E卷 - 跳马(Java & Python& JS & C++ & C )

算法大师

最新华为OD机试java华为odpythonjavascriptc语言c++华为OD机试E卷

最新华为OD机试真题目录:点击查看目录华为OD面试真题精选:点击立即查看题目描述输入m和n两个数,m和n表示一个m*n的棋盘。输入棋盘内的数据。棋盘中存在数字和"."两种字符,如果是数字表示该位置是一匹马,如果是"."表示该位置为空的,棋盘内的数字表示为该马能走的最大步数。例如棋盘内某个位置一个数字为k,表示该马只能移动1~k步的距离。棋盘内的马移动类似于中国象棋中的马移动,先在水平或者垂直方向上

- 华为OD机试E卷 --跳马--24年OD统一考试(Java & JS & Python & C & C++)

飞码创造者

最新华为OD机试题库2024华为odjavajavascriptpythonc语言

文章目录题目描述输入描述输出描述用例题目解析JS算法源码Java算法源码python算法源码c算法源码c++算法源码题目描述马是象棋(包括中国象棋和国际象棋)中的棋子,走法是每步直一格再斜一格,即先横着或者直者走一格,然后再斜着走一个对角线,可进可退,可越过河界,俗称"马走日"字。给定m行n列的棋盘(网格图),棋盘上只有棋子象棋中的棋子“马”,并且每个棋子有等级之分,等级为k的马可以跳1~k步(走

- adb devices 出现offline的无敌解决办法

马丁•路德•王

uiautomator2爬虫pythonandroid

1.在跑自动化的时候电脑连了10个手机,执行半小时之后就出现offline的情况,网上找了N多办法,最后还是要放大招C:\Users\有赞>adbdevicesListofdevicesattached7d6lsctcibau228poffline8d69dqaql22h2hkrdevicecafewkivpf6p2222devicececelntkrwe22222offlinemfdexo55e

- PTA - 用扑克牌计算24点|C语言|代码详解

BuiderCodes

c语言算法学习

题目描述一副扑克牌的每张牌表示一个数(J、Q、K分别表示11、12、13,两个司令都表示6)。任取4张牌,即得到4个1~13的数,请添加运算符(规定为加+减-乘*除/四种)使之成为一个运算式。每个数只能参与一次运算,4个数顺序可以任意组合,4个运算符任意取3个且可以重复取。运算遵从一定优先级别,可加括号控制,最终使运算结果为24。请输出一种解决方案的表达式,用括号表示运算优先。如果没有一种解决方案

- VSCode 配置python虚拟环境(激活环境细节)_vscode python conda虚拟环境(1)

2401_83817171

程序员vscodepythonconda

AnacondaPrompt常用命令:1.查看存在的环境:condainfo-e2.创建新环境:condacreate-n环境名python=(python的版本号)3.切换到某个环境:condaactivate环境名4.查看环境中已安装的包:condalist5.在环境中安装包:pipinstall包名6.删除包:pipunstall包名7.删除环境:condaenvremove-n环境名下载库

- 用deepin-wine6安装/运行exe程序的方法

deepin

一、建立deepin-wine6-stable环境对于新装的系统,首先需要安装一款应用商店里使用deepin-wine6-stable运行的wine应用,例如wine版微信或wine版QQ,并运行一下。这样,系统会自动建立deepin-wine6-stable环境,为后续安装其他exe程序奠定基础.二、安装exe程序以32位7-Zip的安装程序7z2107.exe(版本21.7.0.0)为例,该e

- 问题 E: 指针练习-1

我就是南山

C++题目算法数据结构

时间限制:1.000sec内存限制:128MB题目描述编写一个函数myMove,其功能是将一个数组中的所有为0的元素移至数组末尾,并保持数组非0元素的相对顺序不变。函数原型可参考如下:voidmyMove(int*p,intlen);其中,p为指向数组首元素的指针,len为数组中的元素个数。如,数组中的原始数据为:1,0,3,4,0,2,5。则经过函数处理后的数组元素为:1,3,4,2,5,0,0

- Kotlin 协程Flow主要操作符(一)

许三多2020

Kotlin基础android基础Kotlin协程KotlinAndroid协程操作符协程

Kotlin协程Flow主要操作符(一)1.主要导包2.map转换操作符3.filter过滤操作符4.take限长操作符5.drop丢弃操作符6.flowOn操作符7.onStart操作符8.onCompletion完成操作符9.catch异常收集操作符10.buffer缓冲操作符11.conflate合并操作符参考1.主要导包//协程包implementation"org.jetbrains.k

- 自制游戏——国争

我就是南山

C++自制小游戏c++算法开发语言

自制小游戏,分享给大家//0——步兵(k)//1——弓箭手(k)//2——炮兵(k)//3——土地(平方公里)//4——能量(t)//5——钱(元宝)//6——等级//7——城池#includeusingnamespacestd;doublexing[100];intthing(){coutmunny(200,1000);intman=munny(rang);coutdi(200,1000);in

- 将十六进制转换为浮点数

潮易

mongodb

将十六进制转换为浮点数的Python程序可以从以下几种方法实现:1.使用内置函数`float()`直接转换:```python#将十六进制字符串转换为浮点数hex_str='1.23e-03'#这是一个十六进制形式的浮点数,需要先转换为十进制形式decimal_str=hex_str.replace('p','E')#将科学计数法中的'p'替换为'E',以便于转换为十进制float_number=

- Go 语言 map源码分析及图解(一)(查找、写入、删除K/V值)

Mr.禾

Gogolang数据结构源码分析图解

文章目录map基本结构hash值定位K/V值map创建计算桶的数量申请buckets内存空间tophash标记位介绍查找K/V值(mapaccess1)写入K/V值(mapassign)删除K/V值(mapdelete)map扩容的源码分析见下一节map基本结构hmap是map的核心数据结构:typehmapstruct{countint//当前的元素个数flagsuint8Buint8//桶的数

- [转载]Python量化交易平台开发教程系列0-引言

dijiesa4351

c#操作系统c/c++

原文出处:http://vnpy.org/2015/03/04/20150304_Python%E9%87%8F%E5%8C%96%E4%BA%A4%E6%98%93%E5%B9%B3%E5%8F%B0%E5%BC%80%E5%8F%91%E6%95%99%E7%A8%8B%E7%B3%BB%E5%88%970-%E5%BC%95%E8%A8%80/为什么用Python来开发量化交易平台目前本人所

- 【LeetCode】215. 数组中的第K个最大元素(Java)

m0_70234528

LeetCode排序leetcode数据结构算法

目录题目描述思路1:sort排序思路2:优先队列JavaPriorityQueue创建PriorityQueue将元素插入PriorityQueue访问PriorityQueue元素删除PriorityQueue元素遍历PriorityQueuePriorityQueue其他方法PriorityQueue比较器(comparator)思路3:快速排序思路4:快速选择排序题目描述给定整数数组nums

- leetcode 2545.根据第K场考试的分数排序

付宇轩

leetcode算法

1.题目要求:班里有m位学生,共计划组织n场考试。给你一个下标从0开始、大小为mxn的整数矩阵score,其中每一行对应一位学生,而score[i][j]表示第i位学生在第j场考试取得的分数。矩阵score包含的整数互不相同。另给你一个整数k。请你按第k场考试分数从高到低完成对这些学生(矩阵中的行)的排序。返回排序后的矩阵。示例1:输入:score=[[10,6,9,1],[7,5,11,2],[

- leetcode 215.数组中的第K个最大元素

嘤国大力士

LeetCodeleetcode算法数据结构

LeetCode第215题“数组中的第K个最大元素”要求找到未排序数组中第k个最大的元素。通常有几种常见的解决方案,包括使用排序、使用最小堆或快速选择算法。以下是这三种方法的详细C++实现:方法一:使用排序这种方法最为直观,先对数组进行排序,然后返回第k个最大的元素。#include#include#includeusingnamespacestd;classSolution{public:int

- leetcode-215. 数组中的第K个最大元素

ggaoda

排序问题c++leetcode算法

快速选择题目详情给定整数数组nums和整数k,请返回数组中第k个最大的元素。请注意,你需要找的是数组排序后的第k个最大的元素,而不是第k个不同的元素。示例1:输入:[3,2,1,5,6,4]和k=2输出:5示例2:输入:[3,2,3,1,2,4,5,5,6]和k=4输出:4我的方法:1.快速选择快速选择一般用于求解k-thElement问题,可以在O(n)时间复杂度,O(1)空间复杂度完成求解工作

- 【LC】2545. 根据第 K 场考试的分数排序

庞传奇

LeetCode题解Java算法算法javaleetcode数据结构

题目描述:班里有m位学生,共计划组织n场考试。给你一个下标从0开始、大小为mxn的整数矩阵score,其中每一行对应一位学生,而score[i][j]表示第i位学生在第j场考试取得的分数。矩阵score包含的整数互不相同。另给你一个整数k。请你按第k场考试分数从高到低完成对这些学生(矩阵中的行)的排序。返回排序后的矩阵。示例1:输入:score=[[10,6,9,1],[7,5,11,2],[4,

- 统信V20 1070e X86系统编译安装PostgreSQL-13.11版本以及主从构建

树下一少年

数据库统信UOS1070e信创postgresql13.11编译安装

设备信息操作系统版本架构CPU内存备注统信UOSV201070eX864C8G此配置仅做编译安装验证,持续运行或数据量增长大请自行评估资源配置。统信UOSV201070eX864C8G资源包该包包含postgresql-13.11源码包、统信编译postgresql-13.11安装包通过网盘分享的文件:统信postgresql-13.11-x86.zip链接:https://pan.baidu.c

- matlab实现一个雷达信号处理的程序,涉及到对原始图像的模拟、加权、加噪以及通过迭代算法对图像进行恢复和优化处理

max500600

MATLAB算法算法matlab信号处理

clcclearcloseallloadscene3.mat%加载原始图像,自己设计设计为一个300*400的矩阵300是距离向长度,400是方位向长度Map_ori=scene3;[M,N_K]=size(Map_ori);figureimagesc(scene3)v=100;%机载速度,单位m/sbandwidth=30*1e6;%信号带宽,决定距离分辨率,单位Hzc=3*1e8;%光速R_R

- Tomcat 假死原因分析

2401_87378716

tomcatpythonjava

1.tomcatjvm内存溢出分析当时的gc.log7581861.927:[GC7581861.927:[ParNewDesiredsurvivorsize76677120bytes,newthreshold15(max15)-age1:5239168bytes,5239168total:749056K->10477K(898816K),0.0088550secs]1418818K->68023

- LeetCode[Math] - #66 Plus One

Cwind

javaLeetCode题解AlgorithmMath

原题链接:#66 Plus One

要求:

给定一个用数字数组表示的非负整数,如num1 = {1, 2, 3, 9}, num2 = {9, 9}等,给这个数加上1。

注意:

1. 数字的较高位存在数组的头上,即num1表示数字1239

2. 每一位(数组中的每个元素)的取值范围为0~9

难度:简单

分析:

题目比较简单,只须从数组

- JQuery中$.ajax()方法参数详解

AILIKES

JavaScriptjsonpjqueryAjaxjson

url: 要求为String类型的参数,(默认为当前页地址)发送请求的地址。

type: 要求为String类型的参数,请求方式(post或get)默认为get。注意其他http请求方法,例如put和 delete也可以使用,但仅部分浏览器支持。

timeout: 要求为Number类型的参数,设置请求超时时间(毫秒)。此设置将覆盖$.ajaxSetup()方法的全局

- JConsole & JVisualVM远程监视Webphere服务器JVM

Kai_Ge

JVisualVMJConsoleWebphere

JConsole是JDK里自带的一个工具,可以监测Java程序运行时所有对象的申请、释放等动作,将内存管理的所有信息进行统计、分析、可视化。我们可以根据这些信息判断程序是否有内存泄漏问题。

使用JConsole工具来分析WAS的JVM问题,需要进行相关的配置。

首先我们看WAS服务器端的配置.

1、登录was控制台https://10.4.119.18

- 自定义annotation

120153216

annotation

Java annotation 自定义注释@interface的用法 一、什么是注释

说起注释,得先提一提什么是元数据(metadata)。所谓元数据就是数据的数据。也就是说,元数据是描述数据的。就象数据表中的字段一样,每个字段描述了这个字段下的数据的含义。而J2SE5.0中提供的注释就是java源代码的元数据,也就是说注释是描述java源

- CentOS 5/6.X 使用 EPEL YUM源

2002wmj

centos

CentOS 6.X 安装使用EPEL YUM源1. 查看操作系统版本[root@node1 ~]# uname -a Linux node1.test.com 2.6.32-358.el6.x86_64 #1 SMP Fri Feb 22 00:31:26 UTC 2013 x86_64 x86_64 x86_64 GNU/Linux [root@node1 ~]#

- 在SQLSERVER中查找缺失和无用的索引SQL

357029540

SQL Server

--缺失的索引

SELECT avg_total_user_cost * avg_user_impact * ( user_scans + user_seeks ) AS PossibleImprovement ,

last_user_seek ,

- Spring3 MVC 笔记(二) —json+rest优化

7454103

Spring3 MVC

接上次的 spring mvc 注解的一些详细信息!

其实也是一些个人的学习笔记 呵呵!

- 替换“\”的时候报错Unexpected internal error near index 1 \ ^

adminjun

java“\替换”

发现还是有些东西没有刻子脑子里,,过段时间就没什么概念了,所以贴出来...以免再忘...

在拆分字符串时遇到通过 \ 来拆分,可是用所以想通过转义 \\ 来拆分的时候会报异常

public class Main {

/*

- POJ 1035 Spell checker(哈希表)

aijuans

暴力求解--哈希表

/*

题意:输入字典,然后输入单词,判断字典中是否出现过该单词,或者是否进行删除、添加、替换操作,如果是,则输出对应的字典中的单词

要求按照输入时候的排名输出

题解:建立两个哈希表。一个存储字典和输入字典中单词的排名,一个进行最后输出的判重

*/

#include <iostream>

//#define

using namespace std;

const int HASH =

- 通过原型实现javascript Array的去重、最大值和最小值

ayaoxinchao

JavaScriptarrayprototype

用原型函数(prototype)可以定义一些很方便的自定义函数,实现各种自定义功能。本次主要是实现了Array的去重、获取最大值和最小值。

实现代码如下:

<script type="text/javascript">

Array.prototype.unique = function() {

var a = {};

var le

- UIWebView实现https双向认证请求

bewithme

UIWebViewhttpsObjective-C

什么是HTTPS双向认证我已在先前的博文 ASIHTTPRequest实现https双向认证请求

中有讲述,不理解的读者可以先复习一下。本文是用UIWebView来实现对需要客户端证书验证的服务请求,网上有些文章中有涉及到此内容,但都只言片语,没有讲完全,更没有完整的代码,让人困扰不已。但是此知

- NoSQL数据库之Redis数据库管理(Redis高级应用之事务处理、持久化操作、pub_sub、虚拟内存)

bijian1013

redis数据库NoSQL

3.事务处理

Redis对事务的支持目前不比较简单。Redis只能保证一个client发起的事务中的命令可以连续的执行,而中间不会插入其他client的命令。当一个client在一个连接中发出multi命令时,这个连接会进入一个事务上下文,该连接后续的命令不会立即执行,而是先放到一个队列中,当执行exec命令时,redis会顺序的执行队列中

- 各数据库分页sql备忘

bingyingao

oraclesql分页

ORACLE

下面这个效率很低

SELECT * FROM ( SELECT A.*, ROWNUM RN FROM (SELECT * FROM IPAY_RCD_FS_RETURN order by id desc) A ) WHERE RN <20;

下面这个效率很高

SELECT A.*, ROWNUM RN FROM (SELECT * FROM IPAY_RCD_

- 【Scala七】Scala核心一:函数

bit1129

scala

1. 如果函数体只有一行代码,则可以不用写{},比如

def print(x: Int) = println(x)

一行上的多条语句用分号隔开,则只有第一句属于方法体,例如

def printWithValue(x: Int) : String= println(x); "ABC"

上面的代码报错,因为,printWithValue的方法

- 了解GHC的factorial编译过程

bookjovi

haskell

GHC相对其他主流语言的编译器或解释器还是比较复杂的,一部分原因是haskell本身的设计就不易于实现compiler,如lazy特性,static typed,类型推导等。

关于GHC的内部实现有篇文章说的挺好,这里,文中在RTS一节中详细说了haskell的concurrent实现,里面提到了green thread,如果熟悉Go语言的话就会发现,ghc的concurrent实现和Go有点类

- Java-Collections Framework学习与总结-LinkedHashMap

BrokenDreams

LinkedHashMap

前面总结了java.util.HashMap,了解了其内部由散列表实现,每个桶内是一个单向链表。那有没有双向链表的实现呢?双向链表的实现会具备什么特性呢?来看一下HashMap的一个子类——java.util.LinkedHashMap。

- 读《研磨设计模式》-代码笔记-抽象工厂模式-Abstract Factory

bylijinnan

abstract

声明: 本文只为方便我个人查阅和理解,详细的分析以及源代码请移步 原作者的博客http://chjavach.iteye.com/

package design.pattern;

/*

* Abstract Factory Pattern

* 抽象工厂模式的目的是:

* 通过在抽象工厂里面定义一组产品接口,方便地切换“产品簇”

* 这些接口是相关或者相依赖的

- 压暗面部高光

cherishLC

PS

方法一、压暗高光&重新着色

当皮肤很油又使用闪光灯时,很容易在面部形成高光区域。

下面讲一下我今天处理高光区域的心得:

皮肤可以分为纹理和色彩两个属性。其中纹理主要由亮度通道(Lab模式的L通道)决定,色彩则由a、b通道确定。

处理思路为在保持高光区域纹理的情况下,对高光区域着色。具体步骤为:降低高光区域的整体的亮度,再进行着色。

如果想简化步骤,可以只进行着色(参看下面的步骤1

- Java VisualVM监控远程JVM

crabdave

visualvm

Java VisualVM监控远程JVM

JDK1.6开始自带的VisualVM就是不错的监控工具.

这个工具就在JAVA_HOME\bin\目录下的jvisualvm.exe, 双击这个文件就能看到界面

通过JMX连接远程机器, 需要经过下面的配置:

1. 修改远程机器JDK配置文件 (我这里远程机器是linux).

- Saiku去掉登录模块

daizj

saiku登录olapBI

1、修改applicationContext-saiku-webapp.xml

<security:intercept-url pattern="/rest/**" access="IS_AUTHENTICATED_ANONYMOUSLY" />

<security:intercept-url pattern=&qu

- 浅析 Flex中的Focus

dsjt

htmlFlexFlash

关键字:focus、 setFocus、 IFocusManager、KeyboardEvent

焦点、设置焦点、获得焦点、键盘事件

一、无焦点的困扰——组件监听不到键盘事件

原因:只有获得焦点的组件(确切说是InteractiveObject)才能监听到键盘事件的目标阶段;键盘事件(flash.events.KeyboardEvent)参与冒泡阶段,所以焦点组件的父项(以及它爸

- Yii全局函数使用

dcj3sjt126com

yii

由于YII致力于完美的整合第三方库,它并没有定义任何全局函数。yii中的每一个应用都需要全类别和对象范围。例如,Yii::app()->user;Yii::app()->params['name'];等等。我们可以自行设定全局函数,使得代码看起来更加简洁易用。(原文地址)

我们可以保存在globals.php在protected目录下。然后,在入口脚本index.php的,我们包括在

- 设计模式之单例模式二(解决无序写入的问题)

come_for_dream

单例模式volatile乱序执行双重检验锁

在上篇文章中我们使用了双重检验锁的方式避免懒汉式单例模式下由于多线程造成的实例被多次创建的问题,但是因为由于JVM为了使得处理器内部的运算单元能充分利用,处理器可能会对输入代码进行乱序执行(Out Of Order Execute)优化,处理器会在计算之后将乱序执行的结果进行重组,保证该

- 程序员从初级到高级的蜕变

gcq511120594

框架工作PHPandroidhtml5

软件开发是一个奇怪的行业,市场远远供不应求。这是一个已经存在多年的问题,而且随着时间的流逝,愈演愈烈。

我们严重缺乏能够满足需求的人才。这个行业相当年轻。大多数软件项目是失败的。几乎所有的项目都会超出预算。我们解决问题的最佳指导方针可以归结为——“用一些通用方法去解决问题,当然这些方法常常不管用,于是,唯一能做的就是不断地尝试,逐个看看是否奏效”。

现在我们把淫浸代码时间超过3年的开发人员称为

- Reverse Linked List

hcx2013

list

Reverse a singly linked list.

/**

* Definition for singly-linked list.

* public class ListNode {

* int val;

* ListNode next;

* ListNode(int x) { val = x; }

* }

*/

p

- Spring4.1新特性——数据库集成测试

jinnianshilongnian

spring 4.1

目录

Spring4.1新特性——综述

Spring4.1新特性——Spring核心部分及其他

Spring4.1新特性——Spring缓存框架增强

Spring4.1新特性——异步调用和事件机制的异常处理

Spring4.1新特性——数据库集成测试脚本初始化

Spring4.1新特性——Spring MVC增强

Spring4.1新特性——页面自动化测试框架Spring MVC T

- C# Ajax上传图片同时生成微缩图(附Demo)

liyonghui160com

1.Ajax无刷新上传图片,详情请阅我的这篇文章。(jquery + c# ashx)

2.C#位图处理 System.Drawing。

3.最新demo支持IE7,IE8,Fir

- Java list三种遍历方法性能比较

pda158

java

从c/c++语言转向java开发,学习java语言list遍历的三种方法,顺便测试各种遍历方法的性能,测试方法为在ArrayList中插入1千万条记录,然后遍历ArrayList,发现了一个奇怪的现象,测试代码例如以下:

package com.hisense.tiger.list;

import java.util.ArrayList;

import java.util.Iterator;

- 300个涵盖IT各方面的免费资源(上)——商业与市场篇

shoothao

seo商业与市场IT资源免费资源

A.网站模板+logo+服务器主机+发票生成

HTML5 UP:响应式的HTML5和CSS3网站模板。

Bootswatch:免费的Bootstrap主题。

Templated:收集了845个免费的CSS和HTML5网站模板。

Wordpress.org|Wordpress.com:可免费创建你的新网站。

Strikingly:关注领域中免费无限的移动优

- localStorage、sessionStorage

uule

localStorage

W3School 例子

HTML5 提供了两种在客户端存储数据的新方法:

localStorage - 没有时间限制的数据存储

sessionStorage - 针对一个 session 的数据存储

之前,这些都是由 cookie 完成的。但是 cookie 不适合大量数据的存储,因为它们由每个对服务器的请求来传递,这使得 cookie 速度很慢而且效率也不

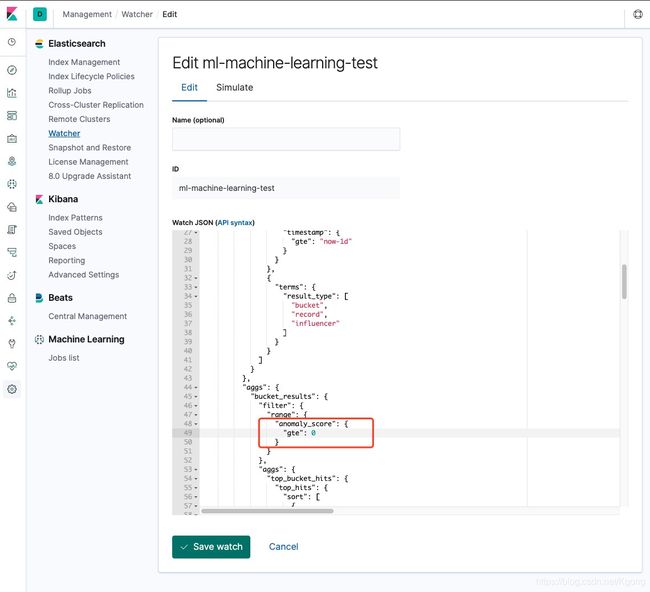

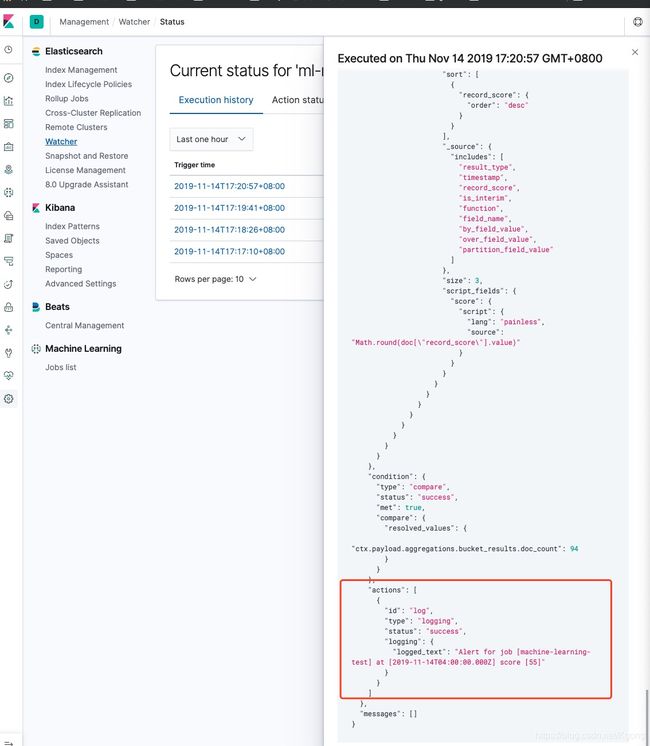

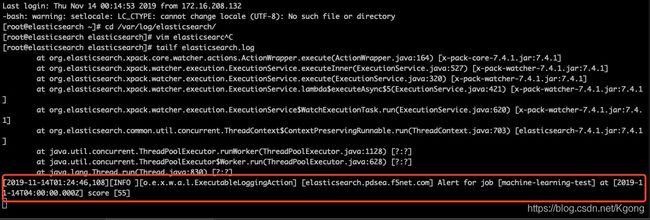

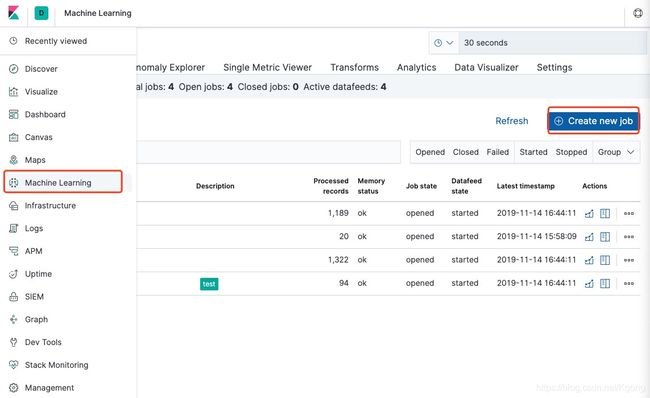

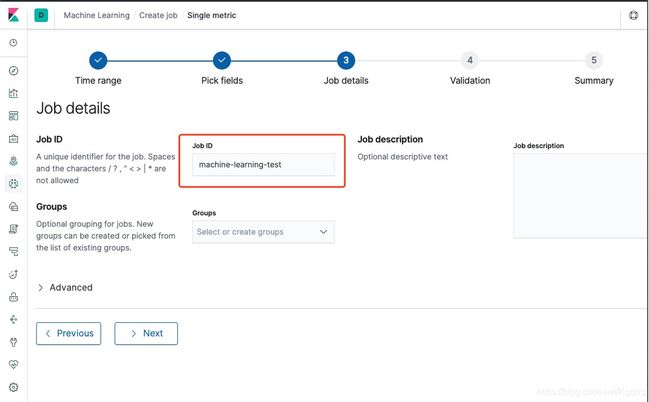

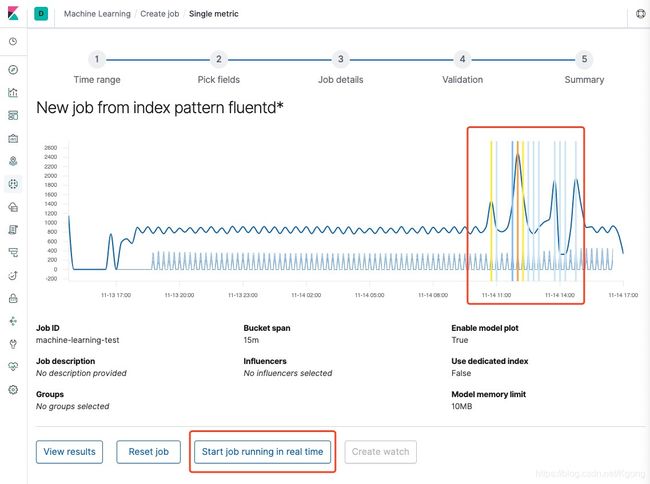

在创建实时数据观察后,我们可以创建 watch 来配置 alter 功能,这里我们选择捕获一天中的异常。这样比较容易触发 alter。点击保存。

在创建实时数据观察后,我们可以创建 watch 来配置 alter 功能,这里我们选择捕获一天中的异常。这样比较容易触发 alter。点击保存。