2021HW | 04/09 第一天总结

更多黑客技能 公众号:白帽子左一

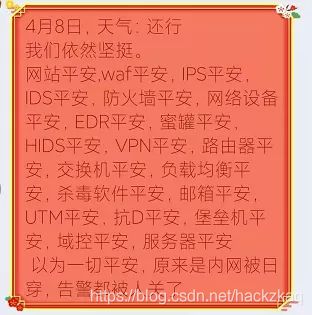

四月八日,HW红蓝之战拉开序幕

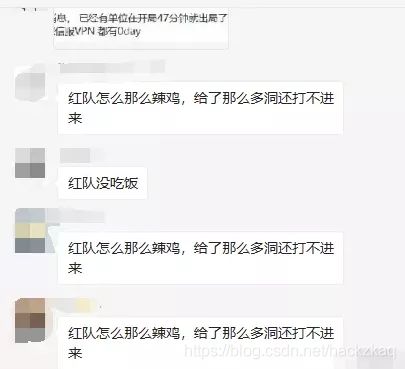

大家相互传递信息 ,0day很多、威胁情报ip很多

各种排查手段、各种封堵手段,学到了新的技术手段

总的来说,第一天挺热闹的,最起码,各个群很热闹

不管今年的HW怎么样,不得不说韩毅你成功的火爆了各大朋友圈图片…

接着各种“漏洞情报”铺天盖地,带来令人窒息的恐慌.

红蓝对抗一开局,RedTeam就疑似扔出了数十个0day大杀器。

后经圈内专家验证,据说大多数为历史已知漏洞。

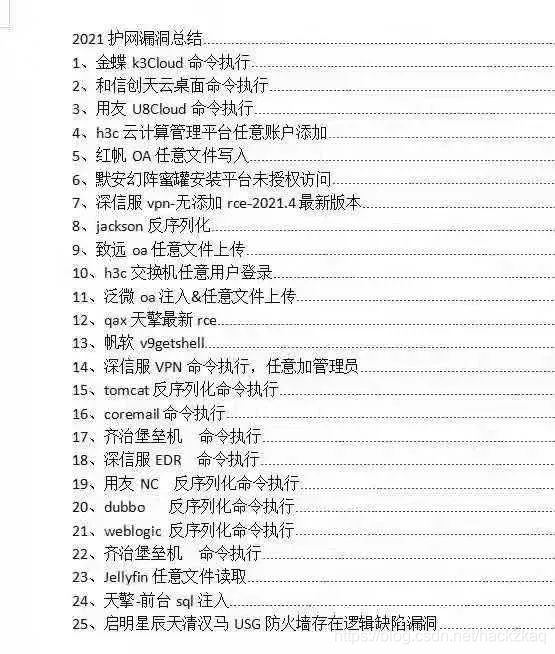

截至2021年4月8日24点,补天情报共监测到35个漏洞,涉及到26家厂家。其中官方已辟谣非漏洞2个,炒冷饭(早已发现且被修复的过期漏洞)5个,其余漏洞中需重点关注的证实漏洞为6个.

为了方便大家理智“吃瓜”,现在就来总结一下,现在还“存疑”的漏洞,以及已经官方辟谣的漏洞。

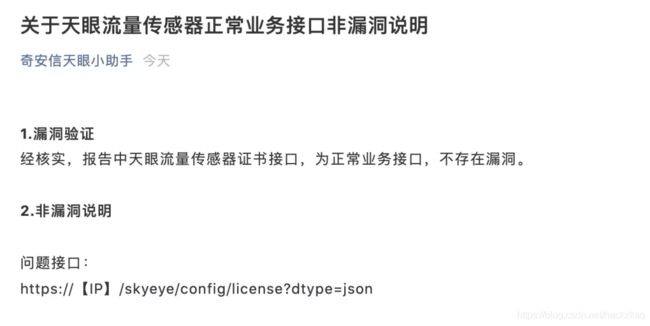

一、官方已辟谣非漏洞2个

默安科技

幻阵管理后台认证绕过漏洞

天眼流量传感器正常业务接口非漏洞

天眼流量传感器正常业务接口非漏洞说明

- 其他漏洞暂无官方公告,请大家持续关注~

二、炒冷饭漏洞(5个)

漏洞列表:

漏洞编号:B-T-V-0004

漏洞名称:致远OA中的帆软报表 seeyonreport v8.0远程代码执行

涉及厂商:帆软

漏洞等级:高危

漏洞关注点:

/seeyonreport/ReportServer?op=fs_load&cmd=fs_signin&_=1560911828892

可信度:100%

是否公开:是

是否有POC:有

首次发现时间:2021.4.8

情报来源:互联网

备注:炒冷饭

漏洞编号:B-T-V-0006

漏洞名称:天擎越权访问漏洞

涉及厂商:奇安信

漏洞等级:中危

可信度:0%

是否公开:是

是否有POC:有

首次发现时间:2020.9

情报来源:互联网

备注:炒冷饭

漏洞编号:B-T-V-0009

漏洞名称:奇安信天擎前台sql注入

涉及厂商:奇安信

可信度:0%

是否公开:是

是否有POC:有

情报来源:互联网

备注:炒冷饭

漏洞编号:B-T-V-0017

漏洞名称:jackson反序列化

涉及厂商:jackson

漏洞等级:高危

可信度:0%

是否公开:否

是否有POC:无

首次发现时间:2021.4.8

情报来源:互联网

备注:炒冷饭

漏洞编号:B-T-V-0034

漏洞名称:快客邮件系统(QuarkMail)远程代码执行

涉及厂商:快客

漏洞等级:高危

可信度:20%

是否公开:否

是否有POC:无

首次发现时间:2021.4.8

情报来源:互联网

三、需重点关注的证实漏洞

需重点关注:

漏洞编号:B-T-V-0001

漏洞名称:帆软v8-v9 getshell

涉及厂商:帆软

可信度:100%

发布日期:2021.4.8

漏洞等级:高危

影响版本:帆软v8.0-v9.0

发现时间:2020.11.3

是否公开:是

信息来源:互联网

关键判断点:/webroot/reportserver

厂商状态说明:厂商于补天平台确认并修复漏洞

防护建议:天眼升级特征库到12730及以上规则可检测

漏洞编号:B-T-V-0002

漏洞名称:jellyfin任意文件读取

涉及厂商:jellyfin

可信度:100%

发布日期:2021.3.23

漏洞等级:高危

影响版本:jellyfin<=10.7.0

发现时间:2021.4.8

是否公开:是

信息来源:互联网

关键判断点:/Audio/anything/hls/…%5Cdata%5Cjellyfin.db/stream.mp3/

厂商状态说明:未说明

防护建议:

升级到jellyfin10.7.1

更新天眼规则升级包到最新版本3.0.0408.12735可检测

漏洞编号:B-T-V-0005

漏洞名称:帆软报表系统v9 getshell

涉及厂商:帆软

漏洞等级:高危

漏洞关注点:/webroot/reportserver

可信度:90%

是否公开:是

是否有POC:是

首次发现时间:2021.4.8

情报来源:互联网

漏洞编号:B-T-V-0012

漏洞名称:和信创天云桌面系统命令执行,文件上传 全版本 前台 默认配置

涉及厂商:北京和信创天科技有限公司

可信度:80%

发布日期:2021.4.8

漏洞等级:高危

影响版本:暂无版本信息

发现时间:2021.4.8

是否公开:是

信息来源:互联网

关键判断点:/Upload/upload_file.php

厂商状态说明:未说明

防护建议:

更新天眼规则升级包到最新版本3.0.0408.12735可检测

漏洞编号:B-T-V-0032

漏洞名称:泛微OA9 前台无限制Getshell

涉及厂商:泛微

漏洞等级:高危

漏洞关注点:/page/exportImport/uploadOperation.jsp

可信度:90%

是否公开:是

是否有POC:有

首次发现时间:2021.4.8

情报来源:互联网

防护建议:

更新天眼规则升级包到最新版本3.0.0408.12735可检测

漏洞编号:B-T-V-0033

漏洞名称:泛微OA8 前台SQL注入

涉及厂商:泛微

漏洞等级:高危

漏洞关注点:/js/hrm/getdata.jsp?cmd=getSelectAllId&sql=

可信度:90%

是否公开:是

是否有POC:有

首次发现时间:2021.4.8

情报来源:互联网

防护建议:

更新天眼规则升级包到最新版本3.0.0408.12735可检测

四、持续监测漏洞

漏洞编号:B-T-V-0008

漏洞名称:DzzOffice 远程代码执行漏洞

漏洞等级:高危

可信度:10%

是否公开:否

是否有POC:无

首次发现时间:2021.4.8

情报来源:互联网

漏洞编号:B-T-V-0010

漏洞名称: jeecms前台无条件RCE

涉及厂商:jeecms

漏洞等级:高危

可信度:80%

是否公开:否

是否有POC:无

首次发现时间:2021.4.8

情报来源:互联网

漏洞编号:B-T-V-0011

漏洞名称:金蝶k3Coud命令执行

涉及厂商:金蝶

漏洞等级:高危

可信度:10%

是否公开:否

是否有POC:无

首次发现时间:2021.4.8

情报来源:互联网

漏洞编号:B-T-V-0013

漏洞名称:用友U8cloud命令执行

涉及厂商:用友

漏洞等级:高危

可信度:10%

是否公开:否

是否有POC:无

首次发现时间:2021.4.8

情报来源:互联网

漏洞编号:B-T-V-0014

漏洞名称:h3c云计算管理平台任意账户添加

涉及厂商:华三

漏洞等级:高危

可信度:10%

是否公开:否

是否有POC:无

首次发现时间:2021.4.8

情报来源:互联网

漏洞编号:B-T-V-0015

漏洞名称:红帆OA任意文件写入

涉及厂商:红帆

漏洞等级:高危

可信度:10%

是否公开:否

是否有POC:无

首次发现时间:2021.4.8

情报来源:互联网

漏洞编号:B-T-V-0016

漏洞名称:深信服 2021年4月版本无添加rce

涉及厂商:深信服

漏洞等级:高危

可信度:10%

是否公开:否

是否有POC:无

漏洞编号:B-T-V-0018

漏洞名称:致远oa任意文件上传

涉及厂商:致远

漏洞等级:高危

可信度:10%

是否公开:否

是否有POC:无

首次发现时间:2021.4.8

情报来源:互联网

漏洞编号:B-T-V-0019

漏洞名称:h3c交换机任意用户登录

涉及厂商:新华三

漏洞等级:高危

可信度:10%

是否公开:否

是否有POC:无

首次发现时间:2021.4.8

情报来源:互联网

漏洞编号:B-T-V-0020

漏洞名称:WPS-0day-RCE

涉及厂商:WPS

漏洞等级:高危

可信度:10%

是否公开:否

是否有POC:否

首次发现时间:2021.4.8

情报来源:互联网

漏洞编号:B-T-V-0021

漏洞名称:AVTECH 未授权信息泄露漏洞

涉及厂商:AVTECH

漏洞等级:高危

可信度:10%

是否公开:否

是否有POC:无

首次发现时间:2021.4.8

情报来源:互联网

漏洞编号:B-T-V-0022

漏洞名称:深信服VPN某版本存在命令执行,任意加管理员

涉及厂商:深信服

漏洞等级:高危

可信度:10%

是否公开: 否

是否有POC: 无

首次发现时间:2021.4.8

情报来源:互联网

漏洞编号:B-T-V-0023

漏洞名称:tomcat某版本存在反序列化命令执行

涉及厂商:tomcat

漏洞等级:高危

可信度:10%

是否公开:否

是否有POC:无

情报来源:互联网

漏洞编号:B-T-V-0024

漏洞名称:coremail某版本存在命令执行

涉及厂商:论客科技

漏洞等级:高危

可信度:10%

是否公开:否

是否有POC:无

情报来源:互联网

漏洞编号:B-T-V-0025

漏洞名称:齐治堡垒机某版本命令执行

涉及厂商:齐治

漏洞等级:高危

可信度:10%

是否公开:否

是否有POC:无

情报来源:互联网

漏洞编号:B-T-V-0026

漏洞名称:深信服EDR系统存在命令执行

涉及厂商:深信服

漏洞等级:高危

可信度:10%

是否公开: 否

是否有POC:无

情报来源:互联网

漏洞编号:B-T-V-0027

漏洞名称:用友NC某版本存在反序列化命令执行

涉及厂商:用友

漏洞等级:高危

可信度:10%

是否公开: 否

是否有POC:无

情报来源:互联网

漏洞编号:B-T-V-0028

漏洞名称:Dubbo某版本存在反序列化命令执行

涉及厂商:Apache

漏洞等级:高危

可信度:10%

是否公开: 否

是否有POC:无

情报来源:互联网

漏洞编号:B-T-V-0029

漏洞名称:weblogic某版本存在反序列化命令执行

涉及厂商:Oracle

漏洞等级:高危

可信度:10%

是否公开: 否

是否有POC:无

情报来源:互联网

漏洞编号:B-T-V-0030

漏洞名称:蓝凌OA任意写入漏洞

涉及厂商:蓝凌

漏洞等级:高危

漏洞关注点:

/sys/search/sys_search_main/sysSearchMain.do?method=editParam&fdParemNames=11&FdParameters=[shellcode]

可信度:90%

是否公开:是

是否有POC:是

首次发现时间:2021.4.8

情报来源:互联网

漏洞编号:B-T-V-0031

漏洞名称:启明星辰天清汉马UsG防火墙存在逻辑缺陷漏洞

涉及厂商:启明星辰

漏洞等级:高危

可信度:10%

是否公开:否

是否有POC:无

情报来源:互联网

漏洞编号:B-T-V-0035

漏洞名称:Apache Solr任意文件读取漏洞

涉及厂商:Apache

漏洞等级:高危

可信度:10%

是否公开:否

是否有POC:否

首次发现时间:2021.4.8

情报来源:互联网

小TIPS

攻击手段日益精进,攻防对抗愈演愈烈,

更应注重主动防御,谨记以下安全纪律:

陌生来电不轻信,不明链接不要点

邮件附件常带毒,陌生来源勿打开

收信看清发件人,冒名顶替要当心

二维码中藏奥秘,切勿随意扫一扫

文件后缀可更改,不管是谁都别信

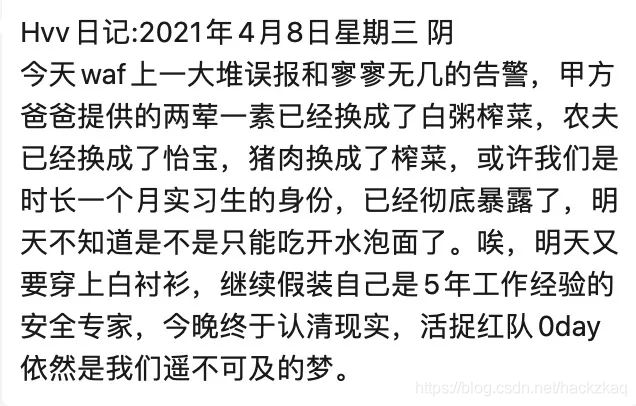

最后的最后

不要高估你的对手,也不要小看你的对手。。。

演习第一天非参演人员安全意识也跟着提升。。。

朋友圈日记也多了图片