网络系统中防火墙的妙用

网络系统中防火墙的妙用

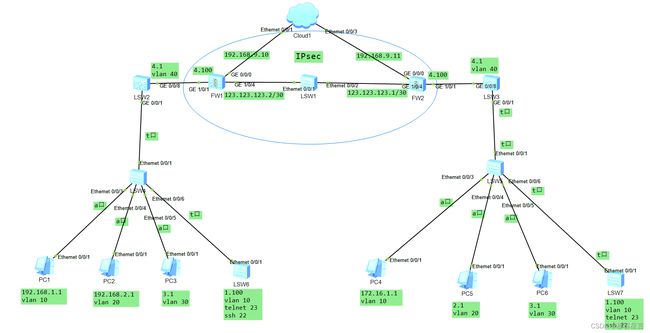

网络规划如图所示,分为左右两个内网,要实现左边PC访问右边PC时走IPSEC协议隧道模式,内网设备访问公网ip时(及123.123.123.1和123.123.123.2,左边访问1 右边访问2 时)源ip为防火墙出口ip,并且左边网络内设备可以通过右边设备公网ip访问到LSW7的telnet和ssh,两边都是这样。

内网配置

PC1到PC6都按如图所示设置好对应ip 24位掩码,网关为同网段254的ip(192.168.1.1对应192.168.1.254).网关引到核心交换机及LSW2内的对应vlan内。

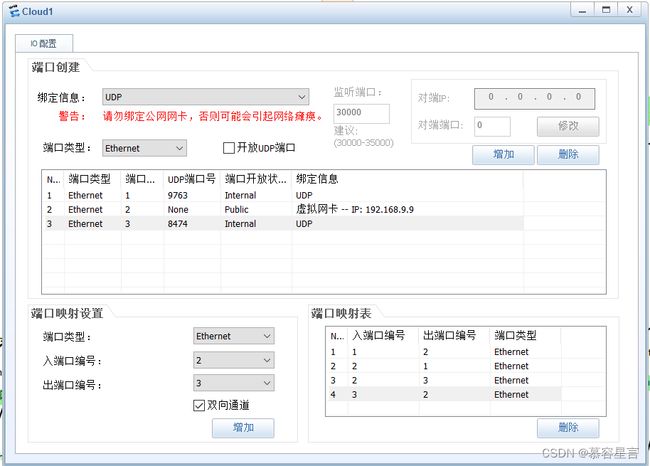

设置好之后我们启动所有设备。然后设置cloud云,设置成如下图所示

虚拟网卡的创建方式可自行去网上搜索,这里就不进行讲解。就是创建端口的时候要选双向通道,这里要创两次一次选1-2,一次选2-3,然后我们可以进入两个防火墙先进行如下配置,防火墙默认用户和密码为 admin Admin@123 第一次要进行修改密码,建议就在默认密码的基础上进行修改,方便记,但是如果是工作上不建议这样。

FW1配置

改好密码之后

sy

Enter system view, return user view with Ctrl+Z.

[USG6000V1]sysname FW1 //可以先进行一个改名 也可以不改

[FW1]int g0/0/0 //进入管理口

[FW1-GigabitEthernet0/0/0]ip address 192.168.9.10 24 //重新设置管理口ip只要设置的ip为虚拟网卡同网段ip即可。

[FW1-GigabitEthernet0/0/0]

[FW1-GigabitEthernet0/0/0]service-manage all permit //直接开启这个端口的所有访问权限,当然也可以限制只能通过http和https访问

弄好之后用自己电脑内的一个浏览器输入刚刚给管理口设置的ip,看看能不能看到提示你这个连接不安全什么的,然后直接高级->继续访问即可。建议使用谷歌浏览器,edge有可能不行。

FW2配置同理。

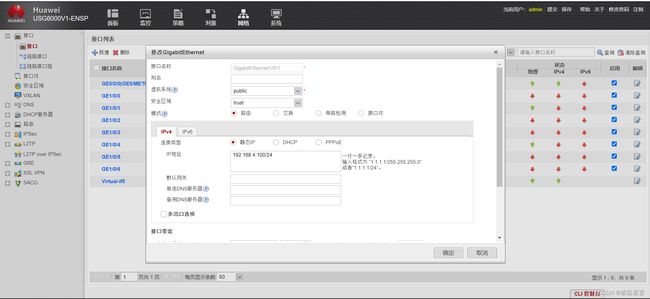

然后我们就可以提前设置好防火墙上各接口的ip设置和区域划分,这里我使用web界面来进行设置。第一次打开的那些引导界面可以直接取消关闭,不用管。

我们点击最上方的网络,进入网络管理界面,然后找到对应接口,点击最右边的编辑,然后看到如下的画面并按拓扑的规划设置好对应的ip然后对内的为trust区域 ,对外的接口为untrust区域,然后往下翻,把ping,telnet和ssh都勾选上,后面要用到。

FW2同理配置。

内网内交换机配置

LSW6配置 LSW7的配置与其类似注意对应ip即可,可以提前对这两个交换机进行区别命名,方便后面测试ssh telnet时看出区别

[setver1]vlan 10

[setver1-vlan10]q

setver1]int vlan 10

[setver1-Vlanif10]ip add

[setver1-Vlanif10]ip address 192.168.1.100 24

[setver1-Vlanif10]q

[setver1]ip route-static 0.0.0.0 0.0.0.0 192.168.1.254 //设置出口路由把这个交换机的所有请求导向网关

[setver1]vlan batch 20 30 40

[setver1]int vlan 20

[setver1-Vlanif20]ip address 192.168.2.100 24

[setver1]int vlan 30

[setver1-Vlanif30]ip address 192.168.3.100 24

进行ssh telnet配置

[setver1]aaa

[setver1-aaa]local-user user1 password cipher 123456

Info: Add a new user.

[setver1-aaa]local-user user1 privilege level 3

[setver1-aaa]local-user user1 service-type ssh telnet

[setver1-aaa]q

[setver1]user-interface vty 0 4

[setver1-ui-vty0-4]authentication-mode aaa

[setver1-ui-vty0-4]protocol inbound all

[setver1-ui-vty0-4]q

[setver1]stelnet server enable

[setver1]ssh user user1 authentication-type password

Info: Succeeded in adding a new SSH user.

[setver1]ssh user user1 service-type stelnet

[setver1]

[setver1]int e0/0/1

[setver1-Ethernet0/0/1]port link-type trunk

[setver1-Ethernet0/0/1]port trunk allow-pass vlan 10 20 30 40

[setver1-Ethernet0/0/1]q

[setver1]ssh client first-time enable //开启ssh连接第一次验证

LSW4配置 LSW5配置是一模一样的注意看清除对应接口即可

sy

Enter system view, return user view with Ctrl+Z.

[Huawei]vlan batch 10 20 30 40

Info: This operation may take a few seconds. Please wait for a moment...done.

[Huawei]

[Huawei]int e0/0/6

[Huawei-Ethernet0/0/6]port link-type trunk

[Huawei-Ethernet0/0/6]port trunk allow-pass vlan 10 20 30 40

[Huawei-Ethernet0/0/6]int e0/0/1

[Huawei-Ethernet0/0/1]port link-type trunk

[Huawei-Ethernet0/0/1]port trunk allow-pass vlan 10 20 30 40

[Huawei-Ethernet0/0/1]q

[Huawei]

[Huawei]int e0/0/3

[Huawei-Ethernet0/0/3]port link-type access

[Huawei-Ethernet0/0/3]port default vlan 10

[Huawei-Ethernet0/0/3]int e0/0/4

[Huawei-Ethernet0/0/4]port link-type access

[Huawei-Ethernet0/0/4]port default vlan 20

[Huawei-Ethernet0/0/4]int e0/0/5

[Huawei-Ethernet0/0/5]port link-type access

[Huawei-Ethernet0/0/5]port default vlan 30

[Huawei-Ethernet0/0/5]q

[Huawei]ssh client first-time enable

LSW2配置 LSW3配置与其也是类似的注意接口和对应ip即可

[Huawei]vlan batch 10 20 30 40

Info: This operation may take a few seconds. Please wait for a moment...done.

[Huawei]int vlan 40

[Huawei-Vlanif40]ip address 192.168.4.1 24

[Huawei-Vlanif40]q

[Huawei]int g0/0/8

[Huawei-GigabitEthernet0/0/8]port link-type access

[Huawei-GigabitEthernet0/0/8]port default vlan 40

[Huawei-GigabitEthernet0/0/8]int g0/0/1

[Huawei-GigabitEthernet0/0/1]port link-type trunk

[Huawei-GigabitEthernet0/0/1]port trunk allow-pass vlan 10 20 30 40

[Huawei-GigabitEthernet0/0/1]int vlan 10

[Huawei-Vlanif10]ip address 192.168.1.254 24

[Huawei-Vlanif10]int vlan 20

[Huawei-Vlanif20]ip address 192.168.2.254 24

[Huawei-Vlanif20]int vlan 30

[Huawei-Vlanif30]ip address 192.168.3.254 24

[Huawei-Vlanif30]q

[Huawei]

[Huawei]ip route-static 0.0.0.0 0.0.0.0 192.168.4.100

FW1配置 FW2配置 这只是路由相关的配置两个是类似的注意对应接口

[FW1]ip route-static 192.168.1.0 255.255.255.0 192.168.4.1 //把对应的请求发回核心交换机的ip

[FW1]ip route-static 192.168.2.0 255.255.255.0 192.168.4.1

[FW1]ip route-static 192.168.3.0 255.255.255.0 192.168.4.1

[FW1]ip route-static 0.0.0.0 0.0.0.0 123.123.123.1 //把所有出口请求发送至公网ip

当两边都做完上面的操作的时候 我们可以用随便一边的PC机进行ping测试。

我们会发现我们可以从PC1一直ping到最上方的防火墙出口ip 及123.123.123.2 。然后我们现在是ping不同对方的内网ip的。然后我们还可以发现我们如果从防火墙ping内网也是ping不通的。这就涉及到防火墙第一个比较重要的点,防火墙的安全策略。

防火墙安全策略

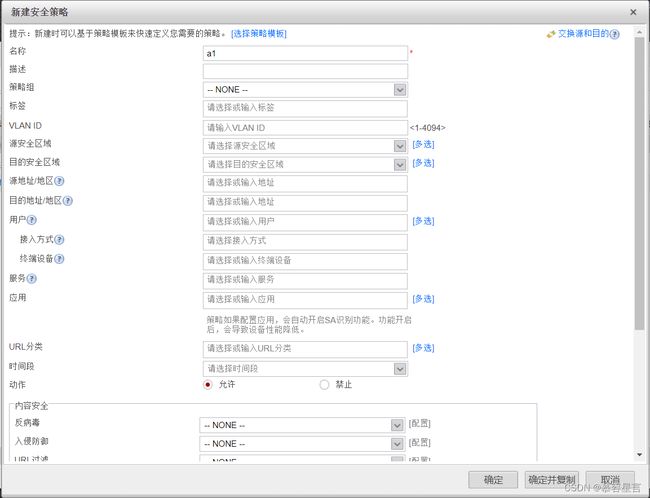

这个时候我们可以在防火墙的web界面进行管理。我们点到策略里面->安全策略。然后我们新建一个any的安全策略,如下图所示

就是新建的时候我们什么都不动,就进行一个命名,然后确定。两个防火墙都这样。然后我们再尝试防火墙ping内网,内网ping对面内网,就会发现全可以通了,这就说明之前是防火墙把请求拦住了。但是我们要是弄any是不行的,弄any的话防火墙的意义就没有了。

然后我们禁用any的策略,写一个local到trust的策略。然后我们就可以看到防火墙到内网的还是可以ping通但是内网到外网和对面内网的不行了。这就是之前对接口划分区域的意义。local是防火墙的本地区域,trust是防火墙信任的区域,untrust是防火墙不信任的区域。

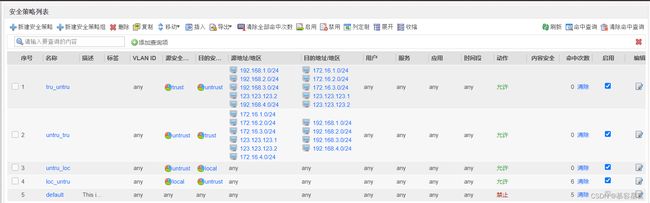

然后我们就要对安全策略进行一个细致一些的规划,限制进口ip和出口ip。具体的如下图所示(FW1的安全策略配置)

第一第二条是限制进出的ip。正常第三第四条也要进行一些限制这里懒也就没弄,这两条是给IPsec通信所写的,如果不考虑IPsec只要上面两条即可。FW2同理可得,但是要注意ip对应,那些是要出去的,那些是要进来的。

防火墙NAT策略

然后我们保证了一定程度的安全通信,我们还需要建立两个内网之间的安全通信,及IPsec的建立。

IPsec创建

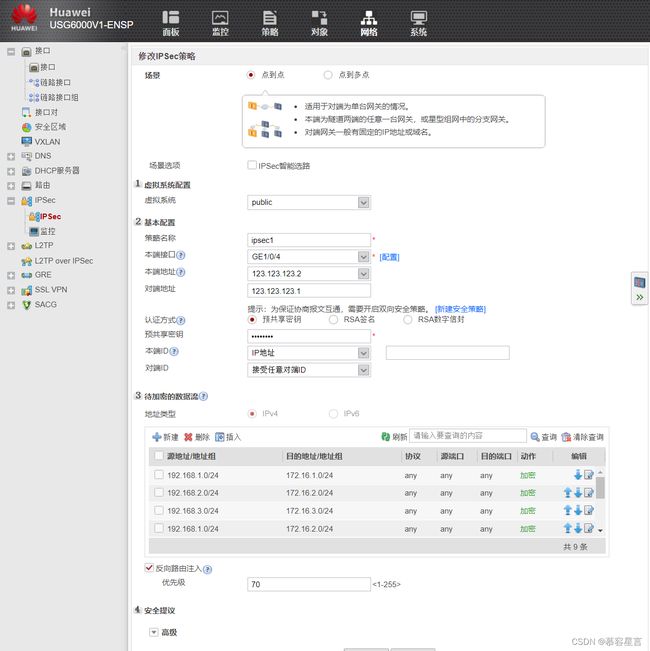

这里创建过程没什么讲的,就讲进行了什么配置。

主要设置的一个是策略名称,本端出口这个选防火墙的出口接口,本端地址就会自动获取,然后输入对端地址,或者说公网地址即可。然后预共享密钥,要两边设一样的。然后就是最重要的数据流,这个就是要每一个源地址对应一次目的地址。

注意:是新建地址,然后命名最好和我的一样,输入地址的时候也要带上掩码,不然就是默认32的掩码。

然后要注意两边是对应的,不然隧道建立不起来。

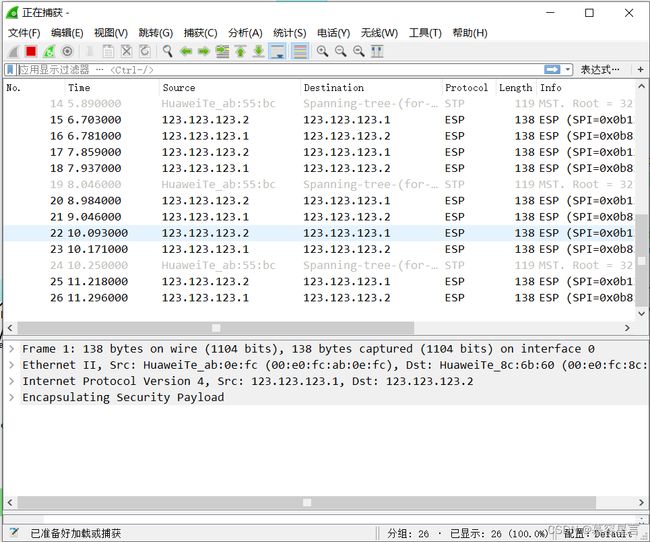

正常当我们这个弄好之后我们可以通过抓包验证一下我们对防火墙的出口进行抓包,然后用PC1的192.168.1.1 ping PC4的172.16.1.1然后查看抓包信息如果看到如下信息,就说明成功了。 如果没有,可以把问题写在评论区,看到了,我尽量帮忙看看能不能解决。

当然如果碰到问题,可以先试试看先从PC1开始到PC6然后一个一个ping对面的PC看看能不能通,有没有被IPsec封装,然后尝试any,能不能成,反正就是防火墙的相关配置一个一个的去尝试,正常都在这些方面能找到。

到这,基本要配的都配完了,就差最后一个,NAT策略的相关配置。

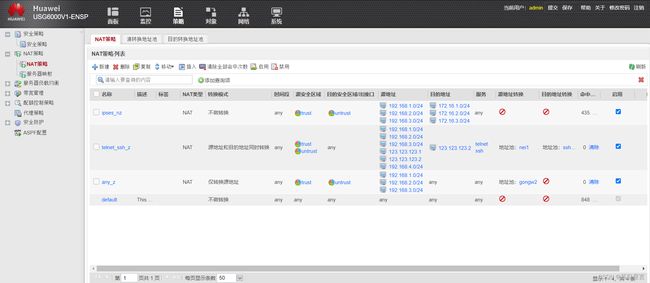

NAT策略配置

这里涉及三个方面:1.保证IPsec的一个不转换策略。2.保证telnet和ssh可以进行服务器映射的地址转换策略。3.保证公网访问安全的一个源地址转换策略。

第一个是保证IPsec的不转换策略只让两边的内网网段进行访问时不进行转换。

第二个就是使我们可以通过访问对端的公网地址来访问对端的telnet和ssh服务,使用的是源地址和目的地址同时转换。

第三个就是当内网PC访问公网和任意地址时候会把源地址转换为防火墙的出口地址,又不影响其他功能。

一些相关配置看上面对应bu字段进行对应即可,不要无脑对应,看清楚对应网段对应的东西。

到这里一些相关配置的简答介绍就讲完了。

里面有些东西不算配的很详细,所以可以去试试进行更详细的限制,反正就随便玩,只要自己能解决问题就行。

里面涉及的 IPsec配置 防火墙安全配置 防火墙NAT策略配置 aaa配置 ssh和telnet配置 之后有空可能会出更详细更全面的相关配置。