web渗透信息收集知识总结

信息收集:

信息收集步骤?

whois信息查询、网站备案信息查询、子域名信息收集,确定目标真实IP(CDN)、绕过CDN查找真实IP、端口服务探测

在线扫描、web应用指纹信息(CMS识别)、web目录探测、敏感文件、旁站、C段、WAF探测、网络空间资产搜索引擎信息收集

什么是信息收集?

信息搜集也称踩点,信息搜集毋庸置疑就是尽可能的搜集目标的信息,包括端口信息、DNS信息、员工邮箱等等看似并不起眼的一些信息都算是信息搜集,这些看似微乎其微的信息,对于渗透测试而言就关乎到成功与否了

信息搜集的分类

- 主动式信息搜集(可获取到的信息较多,但易被目标发现)

- 通过直接发起与被测目标网络之间的互动来获取相关信息,如通过Nmap扫描目标系统。

- 被动式信息搜集(搜集到的信息较少,但不易被发现)

- 通过第三方服务来获取目标网络相关信息。如通过搜索引擎方式来搜集信息。

搜索引擎收集敏感信息?

intitle:KEYWORD (搜索网页标题中含有关键词的网页)

intext:KEYWORD (搜索站点正文中含有关键词的网页)

inurl:KEYWORD (搜索URL中包含有指定字符串的网址)

inurl:php id= (搜索PHP网页)

site:DOMAIN (在指定站点内查找相关的内容)

filetype:FILE (搜索指定类型的文件)

WHOIS信息?

whois是用来查询域名IP及所有者等信息的传输协议。whois信息可以获取关键注册人的信息,包括注册商、联系人、联系邮箱、联系电话、创建时间、可以进行邮箱反查域名,爆破邮箱,社工,域名劫持,寻找旁站等等。

工具:站长工具、爱站、微步在线

…

在线查询 whois 信息的网站:

查询网: https://site.ip138.com/

爱站: https://whois.aizhan.com/

站长之家: http://whois.chinaz.com/

Bugscaner: http://whois.bugscaner.com/

阿里云 Whois: https://whois.aliyun.com/

腾讯云 Whois: https://whois.cloud.tencent.com/

国外 whois: https://who.is/

国外: https://bgp.he.net/

网站备案信息查询?

ICP 备案是指网络内容提供商(Internet Content Provider),《互联网信息服务管理办法》指

出需要对网站进行备案,未取得许可不得从事互联网信息服务。

查询备案的网站有:

查询网: https://site.ip138.com/

公安部备案查询: http://www.beian.gov.cn/portal/recordQuery

ICP 备案查询网: http://www.beianbeian.com/

工信部备案查询: http://beian.miit.gov.cn/publish/query/indexFirst.action

天眼查: https://www.tianyancha.com/

站长工具: https://icp.chinaz.com/

爱查 ICP: https://m.aichaicp.com/

查 ICP: https://www.chaicp.com/

企查查: https://www.qcc.com/

备案历史: https://icplishi.com/

国家企业信用信息公示系统: http://www.gsxt.gov.cn/index.html

子域名收集?

子域名收集可以发现更多渗透测试范围内的域名/子域名,以增加漏洞发现机率;探测到更多隐藏或遗忘的应用服务,这些应用往往可导致一些严重漏洞。

常用的工具有:子域名挖掘机Layer、subDomainsBrute、Dnsenum、Dnsmap …

在线收集子域名的网站:https://phpinfo.me/domain/

子域名检测工具

Layer 子域名挖掘机:https://github.com/euphrat1ca/LayerDomainFinder

Sublist3r:https://github.com/aboul3la/Sublist3r

subDomainsBrute:https://github.com/lijiejie/subDomainsBrute

wydomain:https://github.com/ring04h/wydomain

2、CDN

CDN的全称是Content Delivery Network,即内容分发网络。其基本思路是尽可能避开互联网上有可能影响数据传输速度和稳定性的瓶颈和环节,使内容传输的更快、更稳定。通过在网络各处放置节点服务器所构成的在现有的互联网基础之上的一层智能虚拟网络,CDN系统能够实时地根据网络流量和各节点的连接、负载状况以及到用户的距离和响应时间等综合信息将用户的请求重新导向离用户最近的服务节点上。其目的是使用户可就近取得所需内容,解决 Internet网络拥挤的状况,提高用户访问网站的响应速度。

现在大多数的网站都开启了CDN加速,导致我们获取到的IP地址不一定是真实的IP地址

判断cdn的办法:

nslookup :找国外的比较偏僻的DNS解析服务器进行DNS查询,因为大部分CDN提供商只针对国内市场,而对国外市场几乎是不做CDN,所以有很大的几率会直接解析到真实IP。

二级域名法:目标站点一般不会把所有的二级域名放cdn上。通过在线工具如站长帮手,收集子域名,确定了没使用CDN的二级域名后。本地将目标域名绑定到同IP(修改host文件),如果能访问就说明目标站与此二级域名在同一个服务器上;如果两者不在同一服务器也可能在同C段,扫描C段所有开80端口的IP,然后挨个尝试。

全国ping:直接ping example.com(例如baidu.com)

Ping 网站有:

http://ping.chinaz.com/

http://ping.aizhan.com/

http://ce.cloud.360.cn/

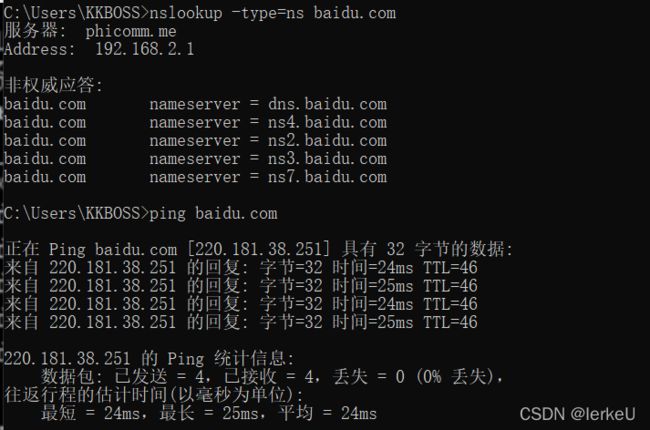

NSlookup的用法?

查询baidu.com使用的DNS服务器名称

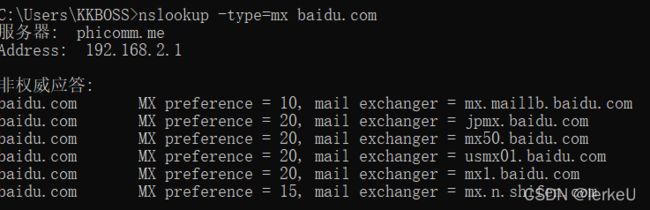

查询baidu.com的邮件交换记录

绕过CDN查找真实IP的办法:

同国家IP地址访问查询:

子域名查询:

某些企业业务线众多,有些站点的主站使用了CDN,或者部分域名使用了CDN,某些子域名可能未使用。查询子域名的方法就很多了:subDomainsBrute、Sublist3r、Google hack等。

可查询网站:https://dnsdb.io/zh-cn/

邮箱查询:

很多站点都有发送邮件sendmail的功能,如Rss邮件订阅等。而且一般的邮件系统很多都是在内部,没有经过CDN的解析。可在邮件源码里面就会包含服务器的真实 IP。

敏感文件(探针或者phpinfo.php):

扫描全网:

通过Zmap、masscan等工具对整个互联网发起扫描,针对扫描结果进行关键字查找,获取网站真实IP。

DNS历史记录(微步https://x.threatbook.cn/):

查询IP与域名绑定历史记录,可能会发现使用CDN之前的目标ip。

网络空间引擎搜索:

常见的有钟馗之眼,shodan,fofa 搜索。以 fofa 为例,只需输入:domain=“域名”或title:“网站的 title 关键字”就可以找出 fofa 收录的有这些关键字的 ip 域名,很多时候能获取网站的真实 ip

钟馗之眼 zoomeye: https://www.zoomeye.org/

FOFA: https://fofa.so/

Shodan: https://www.shodan.io/

DDOS(违法):…

扫描网站测试文件的探针 :

目标敏感文件泄露,扫描查找如 phpinfo()之类的探针、test()、robot.txt 之类的文件、GitHub

信息泄露等从而获得目标的真实 IP。

F5 LTM 负载均衡解码获取真实内网ip:

笔记地址:https://www.secpulse.com/archives/58730.html

F5 LTM做负载均衡时,有多种机制实现会话保持。 其中用到很多的一种是通过修改cookie来实现的。

具体说来,F5在获取到客户端第一次请求时,会使用set cookie头,给客户端埋入一个特定的cookie。

比如: Set-Cookie: BIGipServerpool_8.29_8030=487098378.24095.0000

后续再接到客户端请求时,F5会查看cookie里面的字段,判断应该交给后续哪台服务器。

作为传统大厂,F5当然不会傻到直接把服务器IP address写入到cookie里面。 F5很巧妙的把server的真实IP address做了两次编码,然后再插入cookie。

所以,只要依据解码流畅,解开487098378.24095.0000的内容,就拿到了server的真实IP address。

3、社会工程学信息收集

- 假设攻击者对 家公司进行渗透测试,正在收集目标的真实IP 阶段,此时就可以利用收集到的这家公司的某位销售人员的电子邮箱。首先,给这位销售人员发送邮件,假装对某个产品很感兴趣,显然销售人员会回复邮件。这样攻击者就可以通过分析邮件头来收集这家公司的真实IP 地址及内部电子邮件服务器的相关信息。

- 通过进 步地应用社会工程学,假设现在己经收集了目标人物的邮箱、 QQ 、电话号码、姓名,以及域名服务商, 也通过爆破或者撞库的方法获取邮箱的密码,这时就可以冒充目标人物要求客服人员协助重置域管理密码,甚至技术人员会帮着重置密码,从而使攻击者拿下域管理控制台,然后做域劫持。

- 除此以外,还可以利用“社工库”查询想要得到的信息,社工库是用社会工程学进行攻击时积累的各方数据的结构化数据库。这个数据库里有大量信息,甚至可以找到每个人的各种行为记录 利用收集到的邮箱,可以在社工库中找到己经泄露的密码,其实还可以通过搜索引擎搜索到社交账号等信息,然后通过利用社交和社会工程学得到的信息构造密码字典,对目标用户的邮箱和OA账号进行爆破或者撞库

插件wappalyzer

用到的东西:

https://www.tianyancha.com天眼查

https://www.qichacha.com/企查查

https://www.reg007.com/ 注册过哪些网站

https://www.email-format.com/i/search/ 在线邮箱查询

Maltego 信息收集

各种招聘网

https://www.aies.cn/pinyin.htm 在线汉字转拼音

https://github.com/shack2/SNETCracker/releases 超级弱口令工具

https://anonymousemail.me/ 匿名邮箱

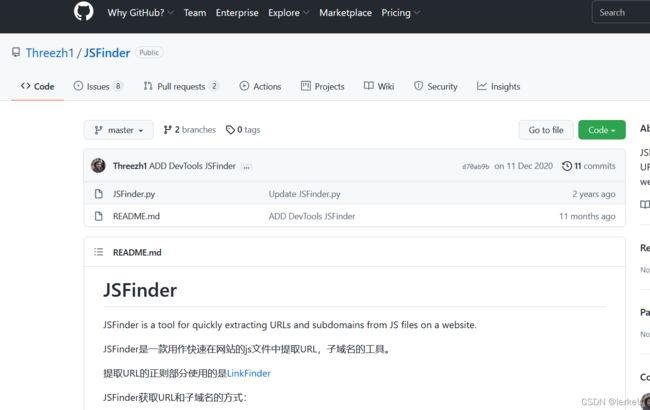

JS信息收集

通过JS收集,url,目录和参数

JS作为我们信息收集里面重要的一个环节很多人忽略,JS里面可能蕴藏了很大敏感信息,组成字典fuzz效果更好

用到的脚本:

https://github.com/Threezh1/JSFinder

WAF识别

WAF与网络防火墙的区别

网络防火墙作为访问控制设备,主要工作在OSI模型三、四层,基于IP报文进行检测。只是对端口做限制,对TCP协议做封堵。其产品设计无需理解HTTP会话,也就决定了无法理解Web应用程序语言如HTML、SQL语言。因此,它不可能对HTTP通讯进行输入验证或攻击规则分析。针对Web网站的恶意攻击绝大部分都将封装为HTTP请求,从80或443端口顺利通过防火墙检测。

waf的种类

- 硬件设备类(绿盟、启明、安恒、知道创宇、天融信等)

- 软件产品类(安全狗、云锁、D盾等)

- 基于云的WAF(阿里云、安恒、知道创宇)

用到的脚本:

https://github.com/EnableSecurity/wafw00f

WAF 探测

手工探测

更改请求方式,造成误报

提交恶意数据,查看是否拦截

数据包响应包 X-Powered-By 字段

工具探测

WAFW00F,Kali 内置

Nmap 脚本探测,两种探测脚本

http-waf-detect

nmap -p80,443 --script=http-waf-detect [ip]

http-waf-fingerprint

nmap -p80,443 --script=http-waf-fingerprint [ip]

4、APP信息收集

随着移动互联网的迅速发展,移动智能终端中包含了大量的个人信息及重要数据,其安全性也日益成为人们共同关注的问题。作为近几年在市场中的份额增长最快,最流行的开源手机操作系统Android,也顺势成为了主要的攻击目标。为了防范恶意攻击,必须在攻击者之前尽可能的发现和了解系统及网络的各项漏洞,并及时做出防范。

在海量的应用中,app可能面临如下威胁:

木马、病毒、篡改、破解、钓鱼、二次打包、账号窃取、广告植入、信息劫持等

查找app服务端漏洞的方法:

-

反编译APP:

有俩种反编译方式,dex2jar和Androidkiller。

-

http[s]代理抓包:

这个方法利用在移动设备上设置代理,通过人工操作使app与服务端交互。

安装一个证书才能在模拟器里面抓包

http://burp//CA证书

改后缀cer

wappalyzer插件

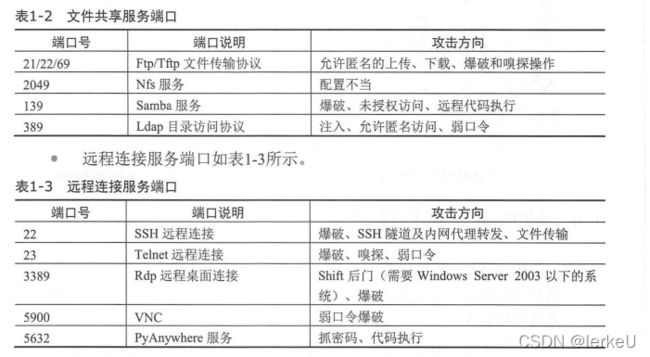

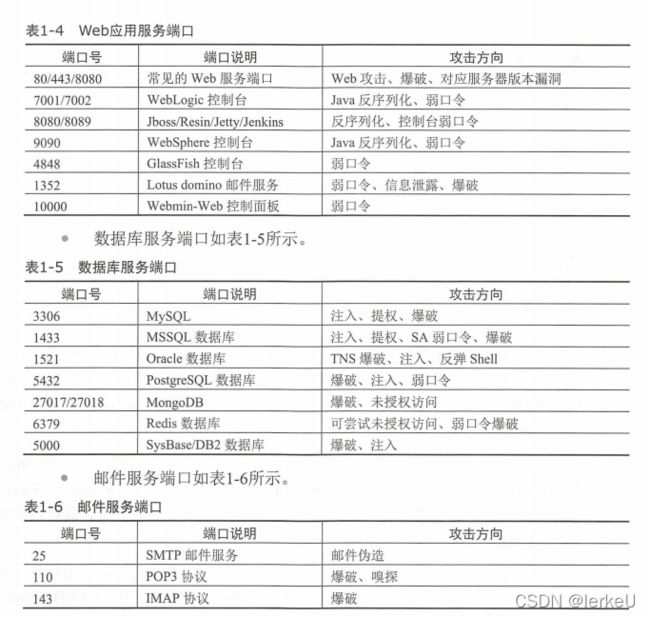

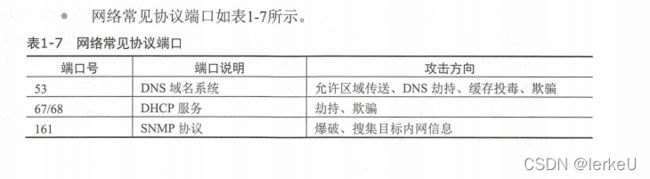

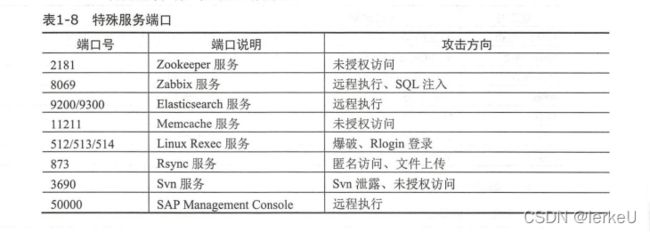

5、端口扫描

什么是端口?

端口是整个网络应用中很重要的东西,相当于“门”。端口在计算机网络中是非常重要的概念,它既不是硬件,不同于计算机的插槽,可以说是个软插槽。但是如果需要,一台计算机可以有上万个端口。

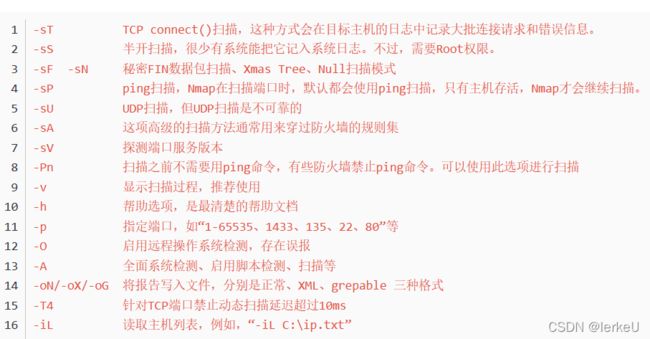

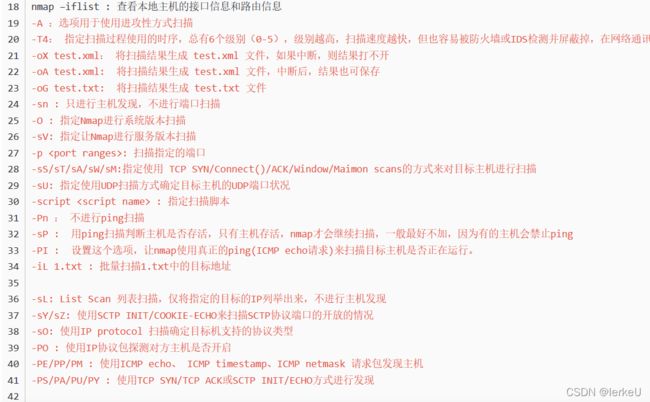

常见扫描工具:

扫描端口可以使用Namp,Masscan,ZMap和御剑高速TCP端口扫描工具进行扫描探测,尽可能多得搜集开启得端口号以及对应得服务版本,得到确切得服务版本后可以去搜索有没有相应版本得漏洞。

使用工具通常会在目标网站留下痕迹,接下来提供一种在线网站探测方法。

在线网站: http://tool.chinaz.com/port/

ThreatScan 在线网站: https://scan.top15.cn/