snort环境安装与配置+基于特征的入侵检测实现

资源下载:

使用snort:https://download.csdn.net/download/weixin_43906500/14900308

snort中文手册:https://download.csdn.net/download/weixin_43906500/14900306

windows xp安装配置snort:https://download.csdn.net/download/weixin_43906500/14900303

目录

一、实验目的

二、实验环境

三、实验内容

四、实验要求

五、实验步骤

1.搭建环境

1)安装winpcap

2)安装snort

3)安装设置mysql

4)建立数据库

5)安装Mysql_front软件

6)安装配置Snort规则库

7)编写规则

8)安装wireshark

9)启动Snort

2.测试并识别木马指纹

1)绿光远控木马检测

2)西门远程控制检测

3)飞狐远程控制检测

4)魔术a远程控制检测

5)DarkstRat检测

六、实验感悟

一、实验目的

1. 加深对入侵检测系统原理的理解

2. 学习木马行为特征的分析方法

3. 掌握 Snort 系统的配置和使用

二、实验环境

三、实验内容

1. 搭建 Snort 系统

2. 手动分析提取木马特征

3. 实现对 5 款木马的检测

四、实验要求

1. 代码可被重新编译;

2. 报告包含实验过程、遇到的问题与解决方法、感受与建议等几部分。

五、实验步骤

1.搭建环境

1)安装winpcap

按照默认配置安装即可

2)安装snort

按照默认配置安装snort

显示snort安装成功

使用命令行验证是否安装成功(注意如果直接按照手册复制,会因为字符不一致出现失败)

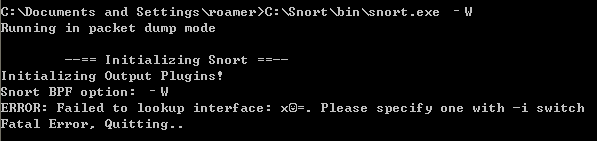

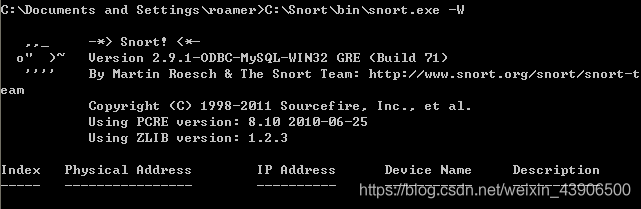

失败如下:

成功如下:

3)安装设置mysql

a)安装mysql

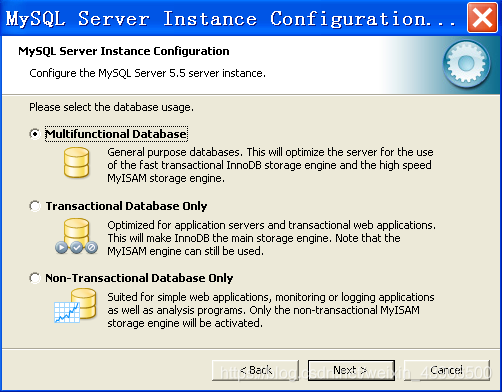

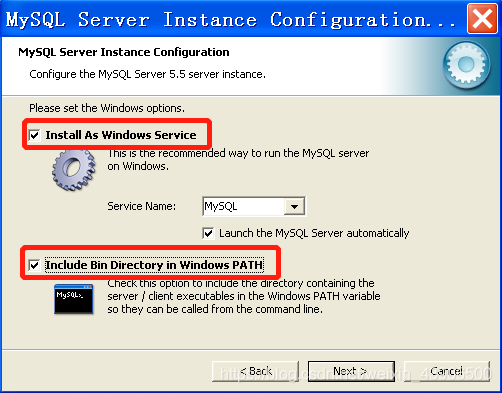

采取默认安装方式即可,注意在安装过程中进行以下勾选

选择typical方式安装,安装大部分程序功能

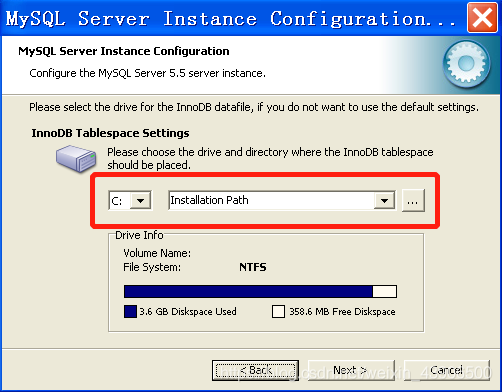

b)配置mysql

成功安装mysql后,会弹出配置窗口

配置过程中对以下红框内选项进行勾选

设置密码为123456,并勾选使能远程服务器连接数据库

成功安装

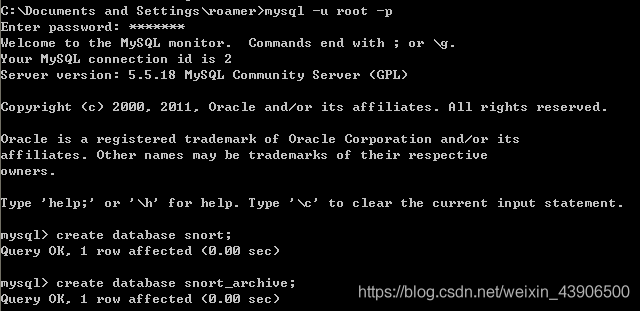

4)建立数据库

|

登录mysql数据库命令 mysql -u root -p 创建数据库命令 create database snort; create database snort_archive; |

a)建立所需数据库

|

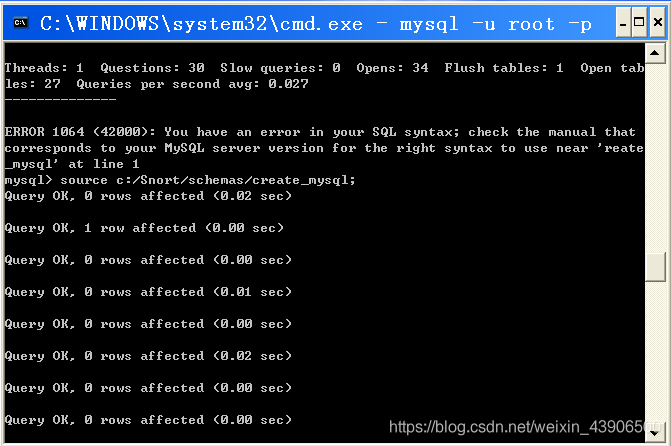

use snort; 选择数据库 source C:/Snort/schemas/create_mysql source导入文件 use snort_archive; source C:\Snort\schemas\create_mysql; grant all on *.* to “root”@”localhost”; 进行授权 |

b)建立数据表

使用show tables;查看表创建成功

5)安装Mysql_front软件

连接数据库

修改数据表signature的字段sig_class_id 属性中的默认值为0

6)安装配置Snort规则库

解压 snortrules-snapshot-2901.rar

将文件复制到c:/snort目录下

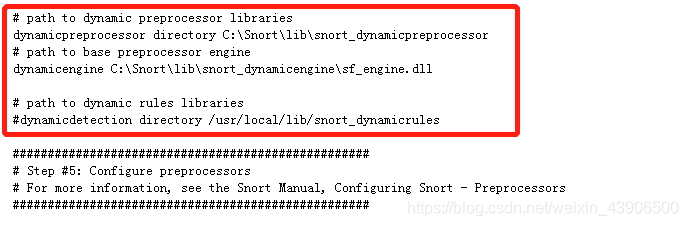

修改 Snort 配置文件

替换变量,将ipvar替换为var

修改变量定义

修改HOME_NET

修改RULE_PATH

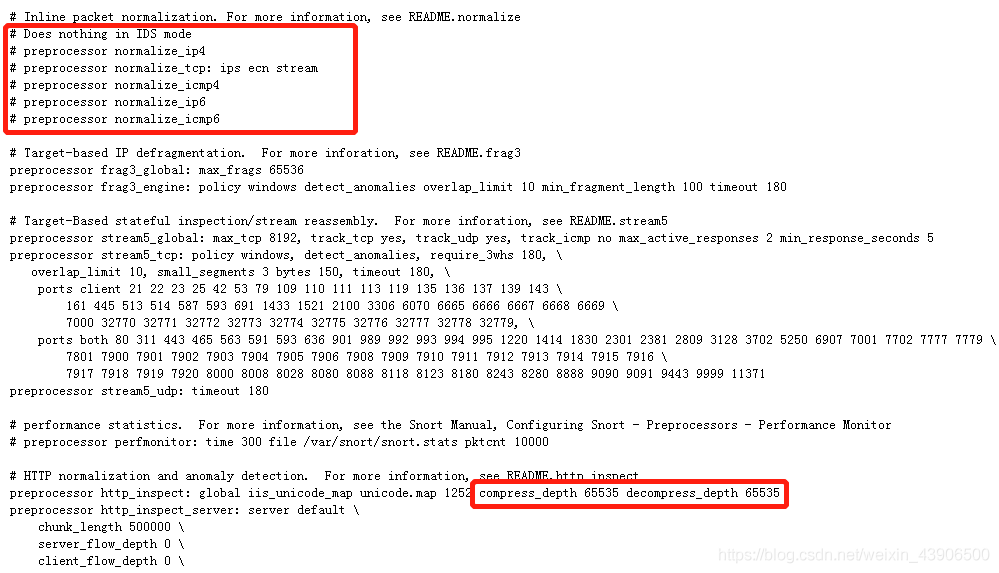

配置预处理器参数

配置输出

配置本地规则文件

其他修改

7)编写规则

在文件 C:\Snort\rules \local.rules 中加入如下规

则:

alert ip any any -> any any (msg: "IP Packet detected";sid:1000000;)

该规则为当捕获数据包时即产生报警信息

8)安装wireshark

9)启动Snort

使用以下命令启动snort

snort -c "c:\snort\etc\snort.conf" -l "c:\snort\log" -i 2 -d -e

通过数据可以观测到相应数据包已经成功被检测到

2.测试并识别木马指纹

相关环境:

被控端:windows XP 192.168.43.75

控制端:windows7 192.168.43.106

1)绿光远控木马检测

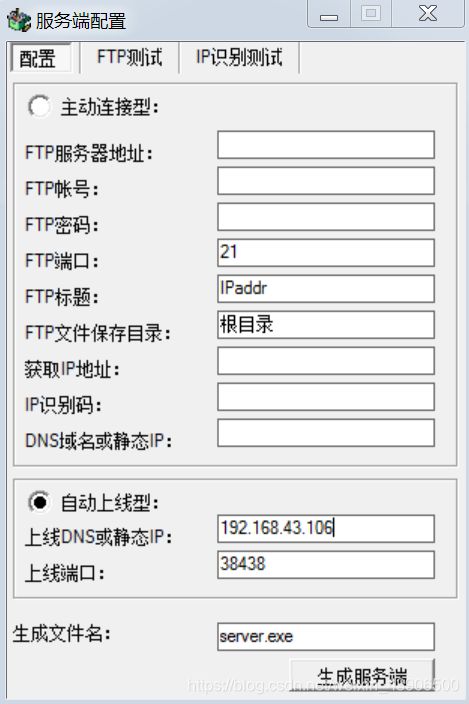

- 配置生成木马

设置上线DNS或静态IP为:192.168.43.106

- 在XP中运行生成的木马被控端

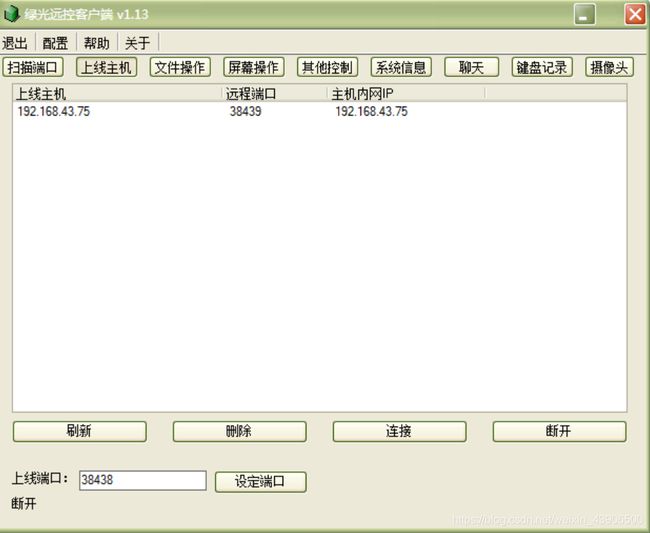

- 在win7客户端中查看木马上线成功

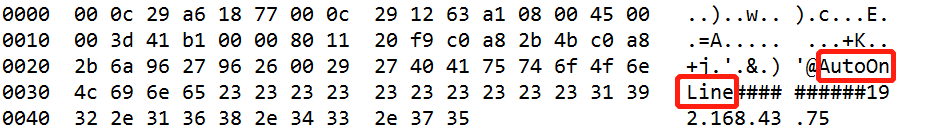

- 使用wireshark抓包分析

心跳数据包如下所示

可知其心跳包中含有特定AutoLine

- 通过设置snort规则识别木马

alert ip 192.168.43.75 38439 -> any 38438

(msg: "lvguang trojan is detected";content:"AutoOnLine";sid:1000001;)

重启snort,查看数据库,成功检测到木马

2)西门远程控制检测

a)生成木马

设置IP地址和端口

b)运行木马并查看是否上线

木马成功上线

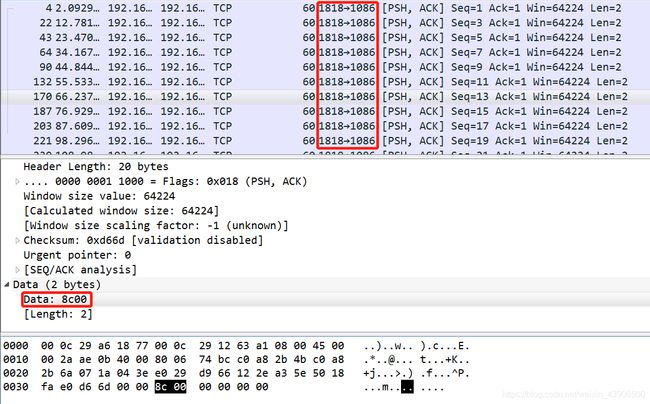

c)使用wireshark抓包进行特征检测

d)检测测试

通过设置规则实现检测

alert ip 192.168.43.75 1818 -> any 1086

(msg: "ximen yuankong is detected";content:"|8C 00|";sid:1000002;)

3)飞狐远程控制检测

a)生成木马

设置IP地址和端口

b)运行木马并查看是否上线

木马成功上线

c)使用wireshark抓包进行特征检测

d)检测测试

通过设置规则实现检测,由于控制端向被控端发送信息时可以被检测到,可以设置规则为

alert ip any 8880 -> 192.168.43.75 1952

(msg: "feihu yuankong service is detected";content:"|D0 C5 CF A2 6F 76 65 72|";sid:1000003;)

4)魔术a远程控制检测

a)生成木马

设置IP地址和端口

b)运行木马并查看是否上线

木马成功上线

c)使用wireshark抓包进行特征检测

d)检测测试

通过设置规则实现检测,由于控制端向被控端发送获取进程信息时可以被检测到,可以设置规则为

alert ip any 9999 -> 192.168.43.75 2245

(msg: "magic a yuankong process is detected";content:"|03 00 00 00 00 00 0a 00 00 00|";sid:1000004;)

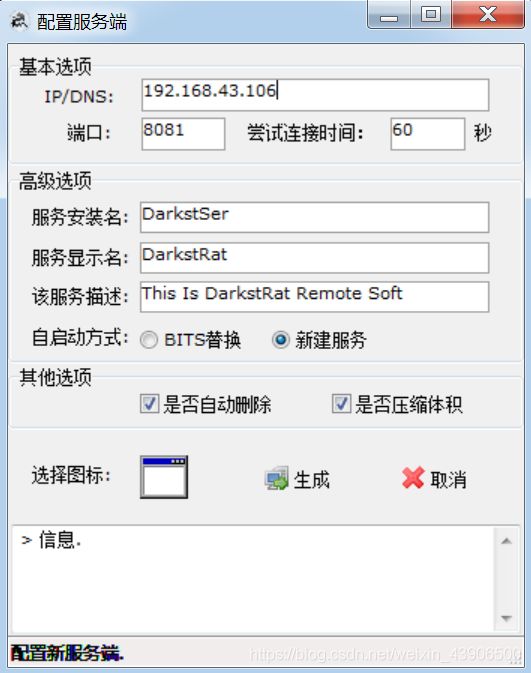

5)DarkstRat检测

a)生成木马

设置IP地址和端口

b)运行木马并查看是否上线

木马成功上线

c)使用wireshark抓包进行特征检测

d)检测测试

通过设置规则实现检测,由于控制端向被控端发送获取进程信息时可以被检测到,可以设置规则为

alert ip any 8081 -> 192.168.43.75 3894

(msg: "DarkstRat process is detected";content:"|50 52 4f 43 0d 0a|";sid:1000005;)

六、实验感悟

通过此次实验,我掌握了如何搭建snort入侵检测系统的环境与相关配置。通过使用木马软件进行抓包测试分析,我掌握了对于数据包的分析处理能力,并通过大量实验测试了解到不同木马的行为特征,并通过snort相关规则要求编写规则语句,进而实现了基于特征的行为检测。通过此次实验,我对于网络攻击的检测有了更加深入的理解和掌握。