AveMaria 传播手段的变化

AveMaria 是一种最早在 2018 年 12

月出现的窃密木马,攻击者越来越喜欢使用其进行攻击,运营方也一直在持续更新和升级。在过去六个月中,研究人员观察到 AveMaria 的传播手段发生了许多变化。

2022 年 12 月攻击行动

研究人员发现了名为 .Vhd(x)的攻击行动,攻击者使用了虚拟硬盘文件格式进行载荷投递。

针对哈萨克斯坦官员的攻击

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-AK9lIRuk-1692616228867)(https://image.3001.net/images/20230219/1676819821_63f23d6d6cd6c6269cc31.png!small)]攻击链

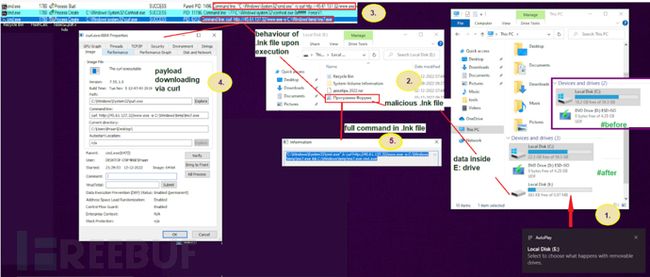

攻击者冒充俄罗斯政府的名义发送会议通知的钓鱼邮件,带有 .vhdx附件文件。

执行附件文件后,会创建一个新的驱动器。其中包含恶意 LNK 文件、诱饵文件与其他相关文件,点击快捷方式后会通过 curl

命令下载其他恶意软件。最终,Payload 执行会使用 AveMaria 来感染失陷主机。

另一例攻击

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-KD8H3KS1-1692616228869)(https://image.3001.net/images/20230219/1676819824_63f23d706f0edc5f4d2d8.png!small)]攻击链

攻击者还使用了另一种变体的攻击链,但由于未能获取到原始的电子邮件,无法准确推断如何投递的载荷。

攻击链中使用的自定义下载器从第三方文件共享网站下载加密文件,在内存中下载并解密后执行,Payload 具有较好的检测逃避性。

攻击者自定义了类型转换机制,基于原始数据构建 PE 文件。

解密文件后会生成没有导出表的 DLL 文件,资源中的加密数据解密后即为 AveMaria 恶意软件。

2022 年 10 月攻击行动

攻击者利用高度混淆的 AutoIT 脚本来解密内存中的 AveMaria 二进制文件,然后执行 Payload。AutoIT

脚本被嵌入自执行的压缩文件中,其主要组成部分有:

Vbscript:执行沙盒与杀软模拟环境检查并向解释器提供 Autoit 脚本

AutoIT 解释器:运行脚本

AutoIT 脚本:包含高度混淆的 Payload 解密与恶意软件执行逻辑

本次攻击行动中,攻击者邀请收件人为身份不明的投标提交有竞争力的报价,附件为恶意 ZIP 压缩文件。

文件解压后会释放恶意文件与诱饵文件,通过 wscript.exe 调用 vbscript 恶意脚本。接着调用解释器执行恶意 AutoIT

脚本,将恶意软件进程注入合法文件中。

2022 年 9 月攻击行动

针对塞尔维亚的攻击

攻击者假冒塞尔维亚政府,督促收信人更新登录凭据来访问政府门户网站。

符合条件的塞尔维亚公民与外国公民都可以注册电子身份,通过单点登录访问所有政府相关的门户网站。

恶意软件执行时会在 %userprofile%\document处创建自身的副本,还会通过 PowerShell 命令进一步逃避 Windows

Defender 的检测。

名为 Adobe5151.exe 的恶意软件执行,就会解密最终的 Payload 窃取敏感信息并建立 C&C 信道。

另一例攻击

攻击者模仿了常见的采购订单付款请求,恶意软件伪装成假发-票作为附件发送。

释放的 VBScript 脚本,看起来是 PDF 文件后缀并且带有脚本文件图标。

VBScript 脚本也是经过混淆的,执行时下载并执行 PowerShell 脚本。

下载的文件都是经过 base64 编码的,解码后是实际的恶意载荷。

2022 年 8 月攻击行动

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-wAHeTeyN-1692616228873)(https://image.3001.net/images/20230219/1676819835_63f23d7bc59778970c124.png!small)]攻击链

攻击者针对乌克兰官员发起攻击,冒充乌克兰经济政策与战略规划部人士。投递的恶意邮件携带 ISO 附件,其中包含 AveMaria

恶意软件以及三个诱饵文档和四个快捷方式文件。

所有的快捷方式文件都使用相同的 PowerShell 命令,在每个驱动器中检索硬编码的文件名。

Avemaria 在执行时使用硬编码文件名 images.exe 在 %userprofile%\documents

下创建自身副本,以及在注册表中进行持久化。

![]() 持久化

持久化

2022 年 7 月攻击行动

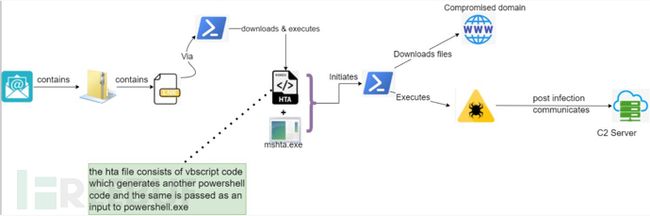

攻击者使用 System Binary Proxy Execution 规避技术执行 Payload,由于未得到恶意邮件,研究人员推测使用 ISO

文件作为附件进行分发。ISO 文件中的 LNK 文件包含 PowerShell 命令与运行时解密的混淆代码。执行 LNK 文件会下载恶意的 HTA

文件,再通过 mshta.exe 来执行。

HTA 文件由 标签下的 VBScript 代码组成,在执行时生成混淆的第三阶段 PowerShell 代码。

PowerShell 代码去混淆后,主要包括执行、解码与下载的功能。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-HecHbb7Z-1692616228875)(https://image.3001.net/images/20230219/1676819841_63f23d81502b7dd3fcd4a.png!small)]去混淆后代码

总结

AveMaria 的运营方一直在积极地维护恶意软件更新,并且利用各种技术保证恶意软件的检测逃避能力。

IOC

18e7c1ff7bbb4816e53315546397543b

56d1e9d11a8752e1c06e542e78e9c3e4

7991987b2a79059558cdc31e89d03874

2300a4eb4bf1216506900e6040820843

45[.]61[.]137[.]32/www[.]exe

hbfyewtuvfbhsbdjhjwebfy[.]net

86c697f7284ecb5c68cd35d26aaf634a

c97e0614fcb0a15ac753ac6761278174

45E081D7C43D748E7FFC63986D30244D

9cbdf2af5fa3190d4fdc738c609c0ac2

filetransfer[.]io/data-package/or1h41Fh/download

pliblu-fax.home-webserver[.]de

1afc02e79c53a3b7d27ee65316f519a9

Bfb7243c9fb7a8dccc6f3424c7b32735

421e24c8caf1bf35c0ff996b0e6f5e45

F50f9458e7ee7bbcc6d0b684cddcd81a

B392DC121A8BF6F50DDBA123F39C661A

kashbilly[.]duckdns[.]org

3a7ba1f6f92af9ed43cbd590eb404496

44146555cf092feeb28dc749aa351396

A8097627f02f3421fc013e91150052c5

2cee905780250147d511d517207ab859

Ccf13de15cfedf95afc81369f5dd1c80

C9dbd70385c2c1150277f826b7c31af7

2dae2b3e7148fe5040a730899a400cc5

odessa-gov[.]ddns[.]net

Ac8a30747ad3ea3cd4bc9997daeeb2a5

69d86282fe302bc53974c260a33db01d

171[.]22[.]30[.]72:5151

Af1dd5b0cd80d2456fed9576fa9cbd58

Ef8b4d10a6afc84031cc25e3eb045ae3

09615ab1e7d3da53aba689272afb1f4d

2f264464da58b60a91af5bce586b6407

C2f8bd0d0b06f7e2a7de6807e21e7201

D39b8088f01baa5c3477a0ec823dfe1d

ba27a4e171e2af34388c342ef45069cc

158855fa22529808ac412225c36ce5e9

e85c51ea9fa1a32da2de02c11dba3f73

80[.]76[.]51[.]222/jfgfhhjhgjkj[.]txt

20[.]7[.]14[.]99/server/dll2.]txt

20[.]7[.]14[.]99/server/RUMPE2[.]txt

80[.]76[.]51[.]88:1956

6114a230ccdb77219c67c47e054f881a

62655c77982dbea9bfd30d0004862228

2828f49cde16e65a1bee0c5c44aed8cc

3bc9680077b-50ad074e607b3ba700edc

sgtmarkets[.]com/mt4.exe

sgtmarkets[.]com/h.hta

mt4blog[.]com

参考来源

[Zscaler](https://www.zscaler.com/blogs/security-research/dynamic-

approaches-seen-avemarias-distribution-strategy)

s[.]com/mt4.exe

sgtmarkets[.]com/h.hta

mt4blog[.]com

参考来源

[Zscaler](https://www.zscaler.com/blogs/security-research/dynamic-

approaches-seen-avemarias-distribution-strategy)

如果你对网络安全入门感兴趣,那么你点击这里CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

如果你对网络安全感兴趣,学习资源免费分享,保证100%免费!!!(嘿客入门教程)

网安(嘿客)全套学习视频

我们在看视频学习的时候,不能光动眼动脑不动手,比较科学的学习方法是在理解之后运用它们,这时候练手项目就很适合了。

网安(嘿客红蓝对抗)所有方向的学习路线****

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

学习资料工具包

压箱底的好资料,全面地介绍网络安全的基础理论,包括逆向、八层网络防御、汇编语言、白帽子web安全、密码学、网络安全协议等,将基础理论和主流工具的应用实践紧密结合,有利于读者理解各种主流工具背后的实现机制。

![]()

面试题资料

独家渠道收集京东、360、天融信等公司测试题!进大厂指日可待!

![]()

嘿客必备开发工具

工欲善其事必先利其器。学习嘿客常用的开发软件都在这里了,给大家节省了很多时间。