权限提升-手工-系统权限提升

权限提升基础信息

1、具体有哪些权限需要我们了解掌握的?

后台权限,网站权限,数据库权限,接口权限,系统权限,域控权限等

2、以上常见权限获取方法简要归类说明?

后台权限:SQL注入,数据库备份泄露,默认或弱口令等获取帐号密码进入

网站权限:后台提升至网站权限,RCE或文件操作类、反序列化等漏洞直达Shell

数据库权限:SQL注入,数据库备份泄露,默认或弱口令等进入或网站权限获取后转入

接口权限:SQL注入,数据库备份泄露,源码泄漏,培植不当等或网站权限获取后转入

系统权限:高危系统漏洞直达或网站权限提升转入、数据库权限提升转入,第三方转入等

域控权限:高危系统漏洞直达或内网横向渗透转入,域控其他服务安全转入等

3、以上常见权限获取后能操作的具体事情?

后台权限:

常规WEB界面文章分类等操作,后台功能可操作类

网站权限:

查看或修改程序源代码,可以进行网站或应用的配置文件读取(接口配置信息,数据库配置信息等),还能收集服务器操作系统相关的信息,为后续系统提权做准备。

数据库权限:

操作数据库的权限,数据库的增删改等,源码或配置文件泄漏,也可能是网站权限(webshell)进行的数据库配置文件读取获得。也可以作为提升系统权限手段。

接口权限:

后台或网站权限后的获取途径:后台(修改配置信息功能点),网站权限(查看的配置文件获取),具体可以操作的事情大家自己想想。

系统权限:如同在你自己操作自己的电脑一样

域控权限:如同在你自己操作自己的虚拟机一样

Windows权限介绍

Windows常用命令

权限提升

系统权限提升

前提:已获取WEB权限,并且使用哥斯拉连接

手工提权常见步骤:

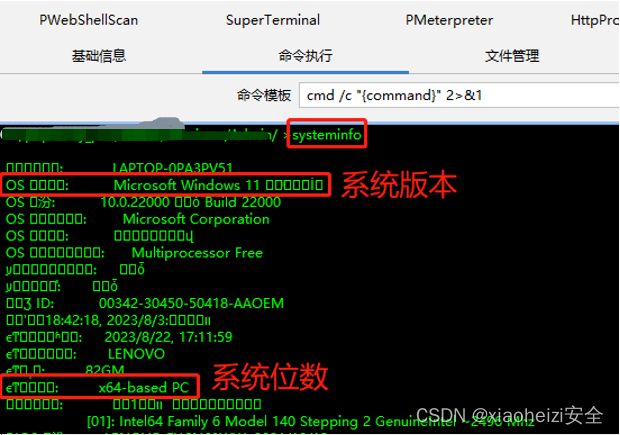

一,信息收集--操作系统版本 系统位数 漏洞补丁 杀软防护 网络 当前权限 等信息。

注:如果在提升过程中无法执行命令,可以尝试上传cmd.exe到可读写目录再调用执行。

1,执行命令 systeminfo 获取操作系统版本 系统位数 漏洞补丁 网络配置等信息。

执行whoami /priv 获取当前账户权限。

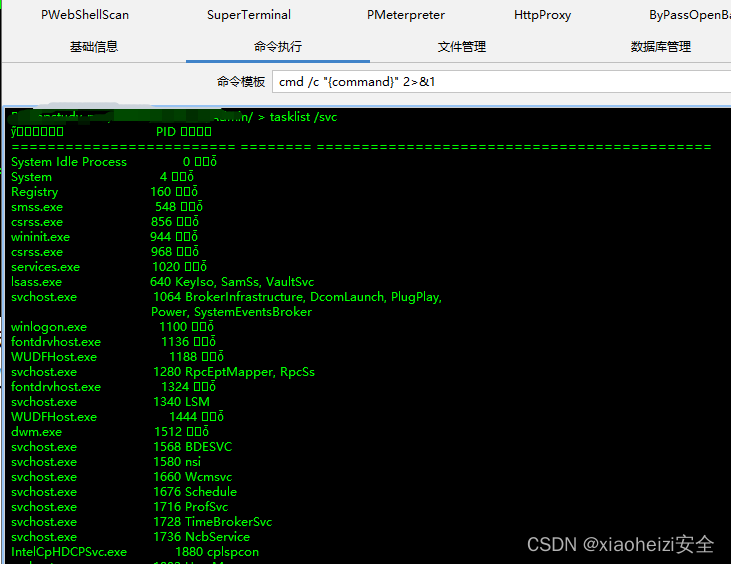

2,执行 tasklist /svc 命令,查看当前进程是否有杀毒软件,获取杀毒软件信息。如果有杀毒软件进程,那么在提权过程中就要做免杀。

二,基于补丁 和 系统版本 以及 系统位数 来筛选没有打过补丁的可用的溢出漏洞EXP

1.推荐项目筛选脚本

开源的在线本地漏洞扫描程序项目: GitHub - vulmon/Vulmap: Vulmap Online Local Vulnerability Scanners Project windows版本是lj

基于Windows systeminfo 实用程序输出的工具,它提供了操作系统易受攻击的漏洞列表,包括对这些漏洞的任何利用: GitHub - bitsadmin/wesng: Windows Exploit Suggester - Next Generation

一款基于主机的漏洞扫描工具: GitHub - chroblert/WindowsVulnScan

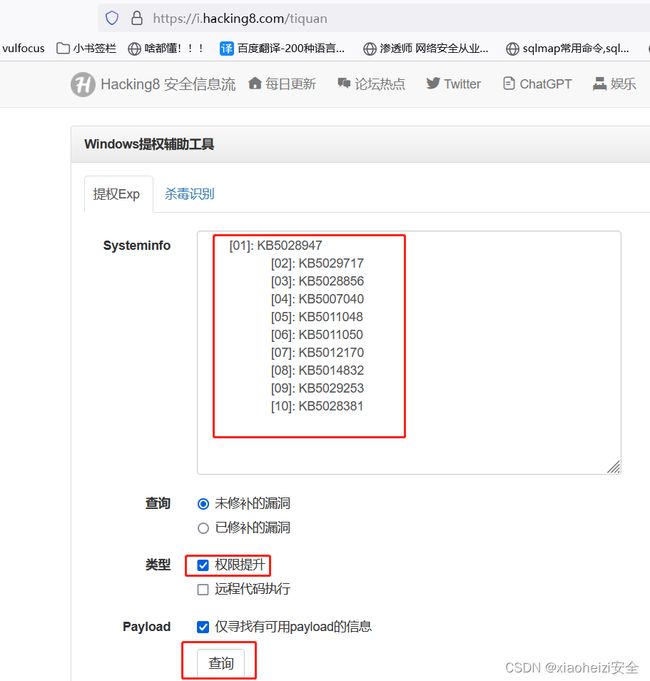

1.1.推荐项目筛选网站平台: 提权辅助网页 Windows提权辅助

演示:将执行命令 systeminfo 获取的漏洞补丁信息复制到查询框,点击查询

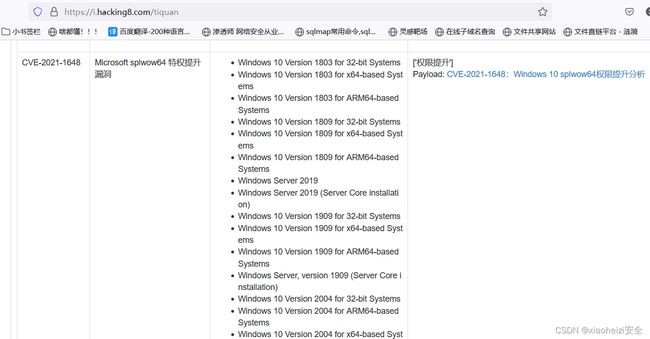

然后下滑即可查看可利用的提权漏洞

三,上传EXP,调用执行实现提权

1.根据筛选出的提权漏洞编号,在以下项目中找出对应的EXP。

漏洞EXP下载执行:

针对内网渗透的工具----集成漏洞提权插件

GitHub - k8gege/Ladon: Ladon大型内网渗透工具,可PowerShell模块化、可CS插件化、可内存加载,无文件扫描。含端口扫描、服务识别、网络资产探测、密码审计、高危漏洞检测、漏洞利用、密码读取以及一键GetShell,支持批量A段/B段/C段以及跨网段扫描,支持URL、主机、域名列表扫描等。Ladon 11.4内置245个功能,网络资产探测模块32个通过多种协议(ICMP\NBT\DNS\MAC\SMB\WMI\SSH\HTTP\HTTPS\Exchange\mssql\FTP\RDP)以及方法快速获取目标网络存活主机IP、计算机名、工作组、共享资源、网卡地址、操作系统版本、网站、子域名、中间件、开放服务、路由器、交换机、数据库、打印机等信息,高危漏洞检测16个含MS17010、Zimbra、Exchange

针对提权漏洞

GitHub - Ascotbe/Kernelhub: :palm_tree:Linux、macOS、Windows Kernel privilege escalation vulnerability collection, with compilation environment, demo GIF map, vulnerability details, executable file (提权漏洞合集)

收集github上的EXP----其他项目exp不可用时,可来查找原版

GitHub - nomi-sec/PoC-in-GitHub: PoC auto collect from GitHub. ⚠️ Be careful Malware.

针对所有漏洞----根据关键字搜索

GitHub - offensive-security/exploitdb: The legacy Exploit Database repository - New repo located at https://gitlab.com/exploit-database/exploitdb

CVE -CVE Reference Map for Source MS