Web网站服务器

目录

一、什么是Apache?

二、虚拟目录是什么?

三、Apcahe相关配置文件

四、httpd.conf主配置文件的常用配置参数

五、Web网站配置案例

5.1搭建基于用户的个人主页网站

5.2、配置虚拟目录

5.3、配置虚拟主机

5.3.1搭建两个基于IP地址的虚拟主机

5.3.2搭建两个基于域名的站点

5.3.3搭建两个基于端口号的站点

5.4、账号认证访问网站

5.5、搭建https安全网站

一、什么是Apache?

Apache是开放源代码的Web服务器软件,通俗将就是一个用于搭建网站的服务软件。类似的还有微软的IIS、IBM webSphere、Tomcat。

有两个版本:

- http:超文本传输协议,通过线路以明文形式发送,默认使用80端口/TCP。

- https:经TLS/SSL安全加密的超文本传输协议,默认使用443端口/TCP。

二、虚拟目录是什么?

虚拟目录是一个位于Apache服务器网页文件主目录之外的目录。每个虚拟目录对应一个真实的存放网页文件的物理路径目录,用户通过访问虚拟目录的名字就可以访问到真实目录下的网页文件,而无需在输入真实的网页文件路径。可以针对虚拟目录设置不同的访问权限。

三、Apcahe相关配置文件

/etc/httpd ----------Apache服务主要数据文件存放的根目录

/etc/httpd/conf/httpd.conf -------主配置文件

/etc/httpd/conf.d --------虚拟主机的配置文件所在目录

/etc/httpd/conf.d/userdir.conf----------个人web站点的配置文件

/etc/httpd/logs--------日志文件目录

/var/www/html--------用户浏览网站时网页文件默认所在目录

四、httpd.conf主配置文件的常用配置参数

1、ServerName -----网站服务器的域名和端口号,服务器根据用户提供的此值来确定是否访问的是自己。

2、ServerRoot-------设置服务器的根目录,用于存储web服务器的匹配数据文件。

3、Listen-------监听的端口号

4、DocumentRoot-------默认网站提供html文档的根目录。

5、Directory-------用于设置web服务器文件目录的访问权限和访问方式

6、DirectoryIndex------指定网站首页的默认文件

7、VirtualHost-------搭建基于虚拟主机多个站点时所用的配置参数设置

8、ServerAdmin-------设置web服务器管理员邮箱地址,当用户访问网站出错时将显示管理员邮箱地址

9、Time out--------设置web网站接收或发送数据时的超时时间。

10、Error Log-------指定Apcahe服务器错误日志存放的文件路径

11、Custom Log-----指定Apache服务器访问日志文件路径

12、Include-------指定所要包含的其它配置文件所在路径

五、Web网站配置案例

5.1搭建基于用户的个人主页网站

*服务端和客户端需保持网络互通,客户端正确解析服务器的域名所对应IP地址

Server端:

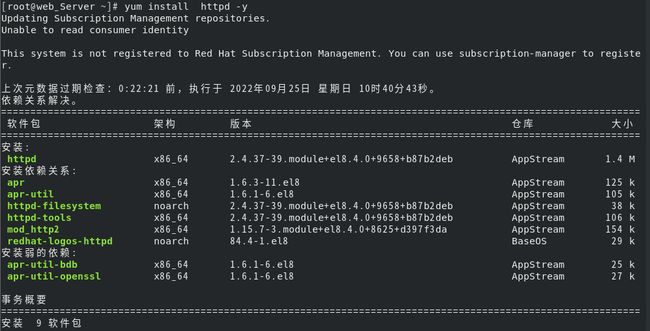

1、安装httpd服务软件

2、创建用于个人主页的账户

3、进入用户家目录创建一个用于存储个人网页文件的主目录public_html,并允许其它人有执行访问权限

![]()

![]()

4、在用户个人主目录内创建一个用于用户访问的网页文件

![]()

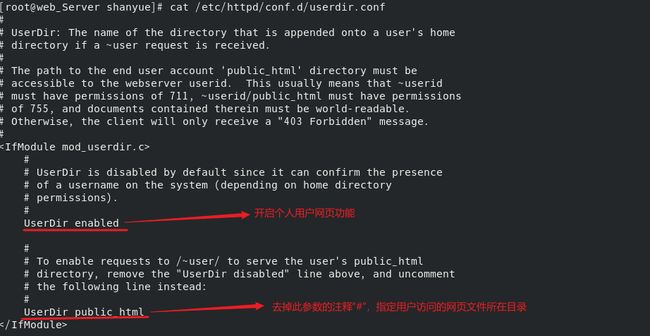

5、修改httpd个人站点配置文件

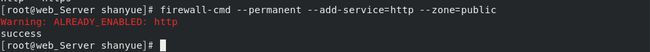

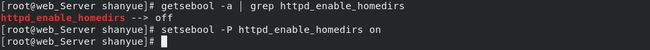

6、防火墙放行httpd服务,设置selinux布尔值的相应参数来允许网络用户访问个人用户的家目录。

7、开启httpd服务,并设置开机自启

Client端:

8、访问服务器个人主页进行测试

5.2、配置虚拟目录

描述:创建一个名为/myweb的虚拟目录其对应的真实目录物理路径为/usr/web。

Server端:

1、创建/usr/web真实目录和其用户访问所需的网页文件。

2、修改/etc/httpd/conf/httpd.conf主配置文件相关参数。

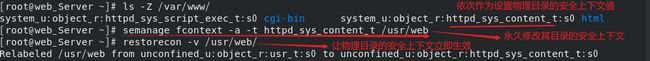

3、防火墙放行http服务,并修改虚拟目录所对应的物理目录的安全上下文。

4、重启httpd服务使其配置立即生效

Client端:

5、使用客户端访问虚拟目录进行测试

5.3、配置虚拟主机

概述:虚拟主机允许在一台web服务器上搭建多个web站点,用户访问时各web站点可以通过IP地址、域名或端口号来进行区分访问不同站点。

5.3.1搭建两个基于IP地址的虚拟主机

Server端:

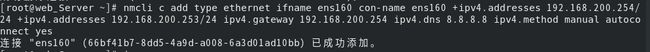

1、给网卡添加两个IPv4的地址,用于后面分别绑定两个站点做区分。

2、分别创建两个站点的网页文件主目录和其要访问的网页文件。

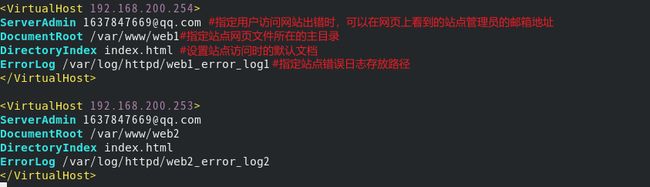

3、在httpd的主配置文件/etc/httpd/conf/httpd.conf中添加虚拟主机相关参数并赋值。

4、防火墙放行http服务,保证创建的网页文件主目录selinux的安全上下文正确。

5、重启httpd服务使其配置文件立即生效。

![]()

6、客户端通过基于不同的IP地址访问网站进行测试。

5.3.2搭建两个基于域名的站点

Server端:

1、创建两个站点所需的网页文件和其主目录。

2、在主配置文件/etc/httpd/conf/httpd.conf 中添加虚拟主机一下相关参数。

3、防护墙放行http服务,保证所创建的两个站点目录文件的安全上下文正确。

4、重启httpd服务使配置文件立即生效。

Client端:

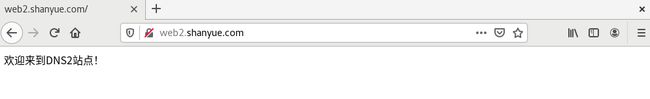

6、保证客户端正确配置DNS所对应网站使用的IP地址解析,此处客户端使用本地解析。

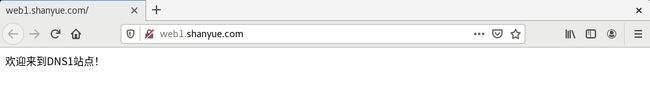

7、客户端分别访问web1.shanyue.com和web2.shanyue.com进行站点测试。

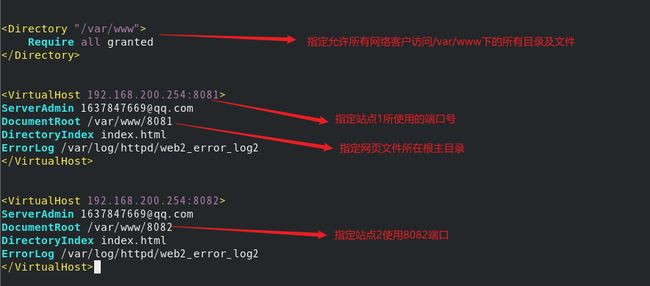

5.3.3搭建两个基于端口号的站点

Server端:

1、创建两个用于测试的站点所使用的网页文件和其所在的主目录

2、修改/etc/httpd/conf/httpd.conf 主配置文件中的虚拟主机所使用的相关参数,并设置其http服务监听的端口号。

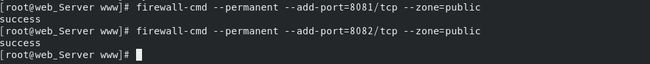

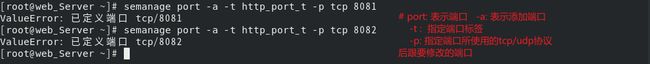

3、防火墙放行两个网站绑定的8080和8081端口。

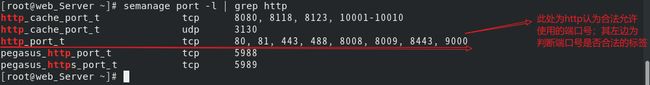

4、由于修改了http服务默认监听的端口号,此时selinux会认为新修改的端口号不是http服务规定所使用的端口号。因此需要修改新设置的端口号标签类型,使http服务认为此新设置的端口号是合法的。否则修改配置文件重启http服务时会报配置文件语法错误。

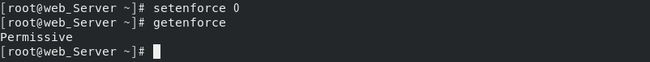

*注意:此处由于8081和8082端已被占用定义无法对其进行删除重新添加,但此过程是对的,可以换用其它监听端口测试。此处实验就临时把selinux安全策略设置为允许宽松模式,来跳过http的站点监听端口检测语法检测。

5、重启http服务使其重读http的配置文件,让配置立即生效。

Client端:

6、在客户端分别使用不同的端口号访问刚搭建的站点看其是否搭建成功。

5.4、账号认证访问网站

Server端:

1、创建客户端访问网站时,所需输入的账户和其密码。

2、修改账户密码文件的selinux标签属性。

说明:用户访问网站默认使用web服务器账户是apache账户、因此需保证apache用户有访问此密码文件路径目录的r读和x访问权限,依此来验证客户端访问网站输入的密码是否正确(密码文件可以保存到非站点物理目录下)。

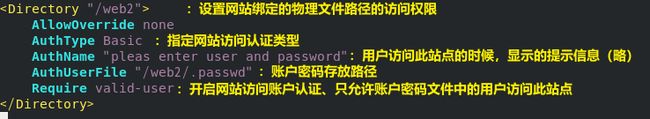

3、开启网站的用户访问密码认证。

4、重启httpd服务使其配置立即生效

Client端:

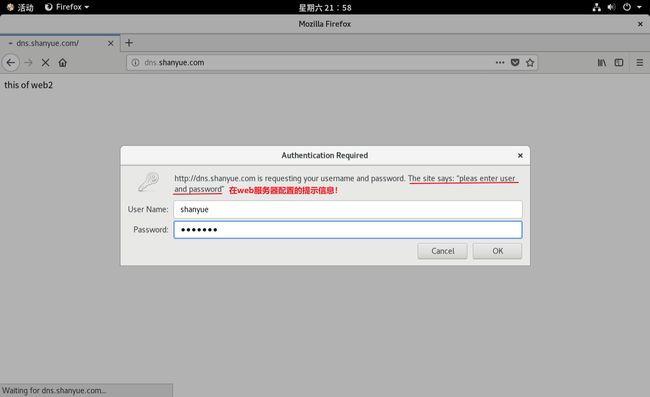

1、访问web服务器开启用户账户认证的站点,进行测试。

5.5、搭建https安全网站

注意:经TLS/SSL安全加密的超文本传输协议,默认情况下使用端口443/TCP

Server端:

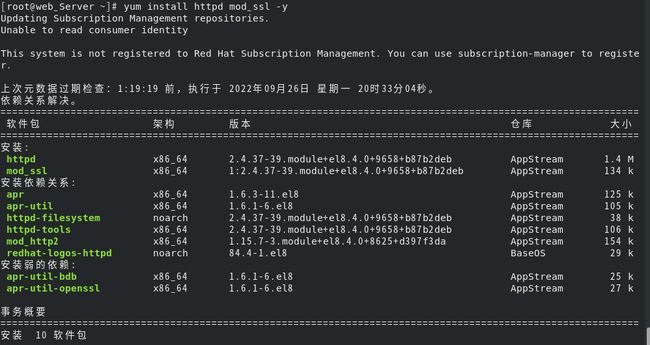

1、安装httpd服务软件、和用于https加密的mod_ssl软件。

2、搭建CA服务器,用于为web站点签发证书。首先创建CA服务所需的目录结构。

![]()

3、为CA服务器和web服务器生成一把私钥。

4、修改CA服务配置文件/etc/pki/tls/openssl.cnf参数,允许向CA服务器申请证书的客户可以任意定义申请证书的相关参数。

6、为CA服务机构创建自签的根证书。以后访问此机构颁发的证书网站的客户端可以通过在本地导入CA根证书来信任网站证书。

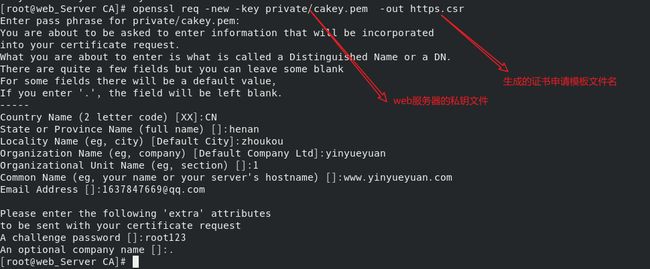

7、为要搭建的web站点向CA申请数字证书。首先在web服务器上创建证书申请模板文件。然后在发送给CA服务器,由于本实验CA和web服务在一台服务器上,因此模板无需发送给CA服务器。

8、创建CA服务器颁发证书所需文件

9、CA签发web站点提交的证书申请

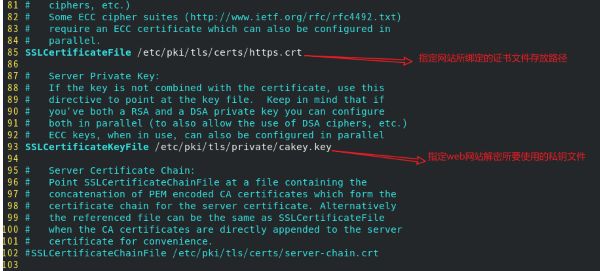

10、修改https的/etc/httpd/conf.d/ssl.conf 主配置文件相关参数来使将搭建的网站绑定从CA哪里获得的证书,并指定web站点用于解密的私钥文件。

11、把证书文件、秘钥文件和根CA文件分别拷贝到ssl.conf配置文件里的对应路径下面。

![]()

12、防火墙放行https服务

13、在httpd服务默认的网页主目录下创建个用于客户端https访问的网页文件。

![]()

14、重启httpd服务使其配置文件立即生效

Client端:

1、正确配置web网站域名的DNS解析,此实验采用DNS本地解析。域名最好使用CA颁发给Web服务器证书中的通用域名,以此来让客户端正确解析网站的证书。

![]()

2、将网站证书颁发机构CA的根证书内容导入到linux受信任的根证书颁发机构区域文件内来信任站点证书(说明:Linux系统中大部分浏览工具的信任根CA都在此文件内指定。但对于firefox浏览器需要另外导入根CA证书)。

![]()

3、客户端以https的方式访问web网站进行测试。通过curl命令可以正常访问站点)。

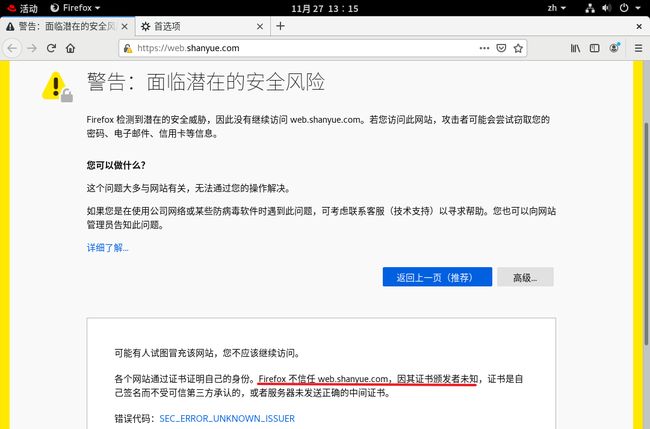

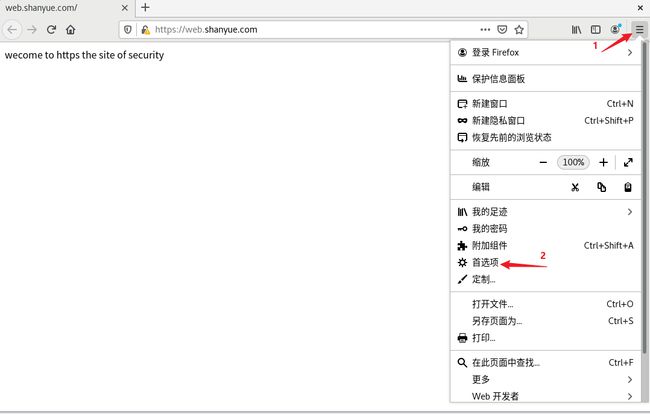

4、客户端通过firefox图形化浏览器访问https站点进行测试。

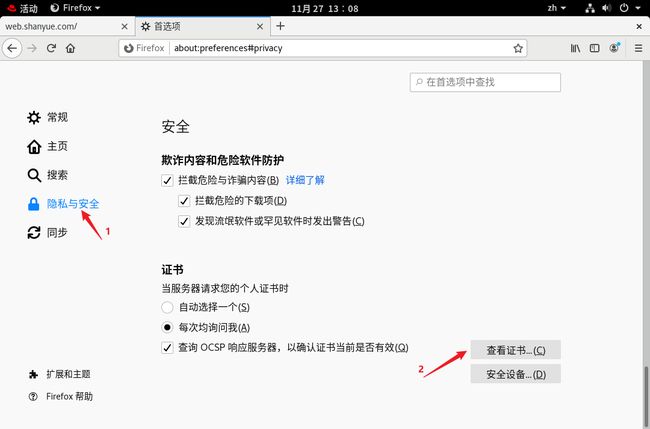

5、firefox浏览器导入证书颁发机构的根CA,以此来信任访问的网站出示的证书。

![]()

firefox导入根CA证书成功,在次访问https站点不在报错。

@声明:“山月润无声”博主知识水平有限,以上文章如有不妥之处,欢迎广大IT爱好者指正,小弟定当虚心受教!