python编写udp端口扫描工具全

利用python的socket库写了一个udp的端口扫描的脚本

什么是 Socket?

Socket又称"套接字",应用程序通常通过"套接字"向网络发出请求或者应答网络请求,使主机间或者一台计算机上的进程间可以通讯。

好处

可以打包成exe文件在没有python环境的系统上运行。扫描的效果较差。

直接上代码

import sys,time

import socket

def scan(host,port):

print("")

print('Server %s,Port:%s is scaning'%(host,port)) #打印ip和端口

try:

port=int(port) #整数型port

sock = socket.socket(socket.AF_INET,socket.SOCK_DGRAM) # socket 实例化

# s = scok.bind(host,port)

sock.settimeout(4) #设置超时时间

re = sock.sendto(b'11',(host,port)) #发送数据

#print(re)

r,i = sock.recv(1024)

#print(r)

if r != 0:

print('open')

print("")

elif r :

print('close')

except:

print("close") #异常退出

print("")

if __name__ == '__main__':

host = sys.argv[1]

port=sys.argv[2]

scan(host,port)

利用socket模块,建一个udp服务端和客户端进行测试

服务端

import socket

# 创建 socket

sk = socket.socket(socket.AF_INET, socket.SOCK_DGRAM)

# 绑定 IP 和端口号

sk.bind(('127.0.0.1', 6000))

while True:

# 接收数据报

msg, addr = sk.recvfrom(1024)

# 打印

print('来自[%s:%s]的消息: %s' % (addr[0], addr[1], msg.decode('utf-8')))

# 发送数据报

sk.sendto(msg, addr)

客户端

import socket

s = socket.socket(socket.AF_INET, socket.SOCK_DGRAM)

# 发送数据:

s.sendto( b'11' , ('127.0.0.1', 6000))

# 接收数据:

print (s.recv(1024))

s.close()

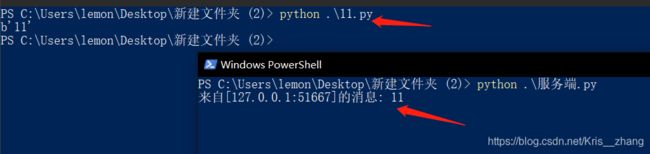

进行测试

开启服务端

运行客户端,服务端收到客户端的信息

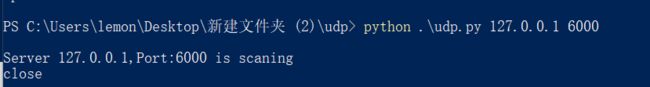

运行udp.py进行测试,是open,开启状态。

把udp服务端关闭,再次测试,关闭状态。

利用scapy模块写udp端口扫描

什么是scapy?

scapy是python中一个可用于网络嗅探的非常强大的第三方库,可以用它来做 packet 嗅探和伪造 packet。 scapy已经在内部实现了大量的网络协议。如DNS、ARP、IP、TCP、UDP等等,可以用它来编写非常灵活实用的工具。

打包成exe在其他没有python环境的机器上运行出错,扫描的效果比较好。

简单的一个发包

from scapy.all import *

data='woshiniyeye'

pkt=IP(src='172.20.10.3',dst='172.20.10.1')/TCP(sport=12345,dport=12345)/data

send(pkt,inter=1,count=5) #每隔一秒发包,发5次

- ls() 命令可以查看所有支持的协议

- ls(IP) 命令列出ip协议头部字段格式,只要想查看哪个协议的参数,括号里就填哪个协议

- IP().show() 列出ip包的信息

- lsc() 命令列出scapy的所有命令

- conf 命令列出scapy 的配置参数

发包的包的格式: 层的协议(参数)/上一层的协议(参数) /要发送的数据

如下:

IP(src='172.20.10.3',dst='172.20.10.1')/TCP(sport=12345,dport=12345)/data

两种发包格式:

发送三层包:send(pkt, inter=0, loop=0, count=1, iface=N)

发送二层包:sendp(pkt, inter=0, loop=0, count=1, iface=N)

使用tcpreplay在第二层以更快的速度发送数据包:sendpfast(pkt, pps=N, mbps=N, loop=0, iface=N)

发包和收包

发包仅仅是发送包,而发包和收包是对发包的回复信息进行收集

-

三层发包和收包:sr(pkt, filter=N, iface=N)

-

二层发包和收包:srp(pkt, filter=N, iface=N)

-

三层发包但是仅仅接受第一个回复:sr1(pkt, inter=0, loop=0, count=1, iface=N)

-

二层发包但是仅仅接受第一个回复:srp1(pkt, filter=N, iface=N)

-

在环回口发包并且打印出所有的回复:srloop(pkt, timeout=N, count=N), srploop(…)

利用arp协议获取指定IP的MAC地址

from scapy.all import *

ans,unans = srp(Ether(dst='ff:ff:ff:ff:ff:ff')/ARP(pdst="172.20.10.3"))

print(ans)

print(unans)

# ans 是回复的包,想获得ans回复的数据,我们可以查看ans的第一个包

print(ans[0])

# (>, >)

#ans[0]包中是一个元组,,第一部分是发的信息,第二部分是回复的信息,我们需要的是第二部分的信息

for snd,rcv in ans:

list_mac=rcv.sprintf("%Ether.src% - %ARP.psrc%") #按照指定的格式打印初我们需要的包

print(list_mac)

#3c:a0:67:38:d2:0c - 172.20.10.3

抓包

-

scapy抓包使用 sniff() 函数,这个函数有很多参数

-

count:抓包的数量,0表示无限制;

-

store:保存抓取的数据包或者丢弃,1保存,0丢弃

-

offline:从 pcap 文件读取数据包,而不进行嗅探,默认为None

-

prn:为每一个数据包定义一个函数,如果返回了什么,则显示。例如: - prn = lambda x: x.summary(); ( packct.summar()函数返回的是对包的统计性信息 )

-

filter:过滤规则,使用wireshark里面的过滤语法

-

L2socket:使用给定的 L2socket

-

timeout:在给定的时间后停止嗅探,默认为 None

-

opened_socket:对指定的对象使用 .recv() 进行读取;

-

stop_filter:定义一个函数,决定在抓到指定数据包后停止抓包,如: - stop_filter = lambda x: x.haslayer(TCP);

-

iface:指定抓包的接口

将抓到的数据保存

from scapy.all import *

package=sniff(iface='eth0',count=10) #扫描eth0网卡的数据包,总数为10个

wrpcap("test.pcap",package) #将抓取到的包保存为test.pcap文件

查看抓取到的数据包

#coding=utf-8

from scapy.all import *

p=sniff(iface='eth0',count=10) #扫描网卡为eth0得数据包,数量为10个

print(p) #查看抓到的数据包

#

print(p[0]) #查看第一个数据包的数据

#

b"\xff\xff\xff\xff\xff\xff\xc8[v\xec5\xed\x08\x00E\x00\x01#8G\x00\x00@\x11\x17=\n`\n\x88\n`\n\xff\xd6\x83\xd6\x83\x01\x0fN\xa0\x00qu-PC\x00\x00H\xb6\x1d\x07\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\xe0\x1dF\x02\x00\x00\x00\x00\xd0\xb5\x1d\x07\x00\x00\x00\x003'\x00\x00\x00\x00\x00\x00\xd0\x1dF\x02\x00\x00\x00\x00\xc02\xc5\x05\x00\x00\x00\x00|j\x85`\x00\x00\x00\x00p\xa4/a\x00\x00\x00\x00\xf9\xb9\x1d\x07\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00`\xfe\xcc\x05\x00\x00\x00\x00D\xb6\x1d\x07\x00\x00\x00\x00`\xb6\x1d\x07\x00\x00\x00\x00H\xaa {efdced0c-1ada-40e0-a13e-2968030599d4}\x00\x00\x00\x00\x00\x00\x00\x01\x00\x00\x00\x00\x00\x00\x00@\xb6\x1d\x07\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00n\x00\xc5\xac"

print(p[0].show()) #查看第一个数据包的详情

# ###[ Ethernet ]###

dst = ff:ff:ff:ff:ff:ff

src = 00:50:56:c0:00:08

type = IPv4

###[ IP ]###

version = 4

ihl = 5

tos = 0x0

len = 291

id = 45383

flags =

frag = 0

ttl = 128

proto = udp

chksum = 0xfa31

src = 192.168.6.1

dst = 192.168.6.255

\options \

###[ UDP ]###

sport = 54915

dport = 54915

len = 271

chksum = 0x45ec

###[ Raw ]###

load = "\x00DESKTOP-53BNJAP\x00\x00\x00\x00\x00\x00\x00\x00\xb0rJ\x94y\x01\x00\x00 \xb9\x8f\xcf\x1c\x00\x00\x00 \xe9\x02\x95y\x01\x00\x003'\x00\x00\x00\x00\x00\x00\xa0rJ\x94y\x01\x00\x00\x00\x00\xac\x91y\x01\x00\x00\xe0\xbc\x8f\xcf\x1c\x00\x00\x00\xe0\xbc\x8f\xcf\x1c\x00\x00\x00Vo\xde\xed\xfb\x7f\x00\x00\x07\x01\x00\x00\x00\x00\x00\x00\x00\xbb\x8f\xcf\x1c\x00\x00\x00\xb0\x911\x95y\x01\x00\x00p4\x0f\x95y\x01\x00\x00\xa8\xfc {0930d69a-e833-4a6a-93fd-72b68549bdd4}\x00\x8e\x91y\x01\x00\x00\x00\xbb\x8f\xcf\x1c\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x01\x00\x00\x00\x00\x00\x00\x00\xa0\xb9\x8f\xcf\x1c\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00y\x01\x00\x00\x80\xc8\x830\xd7z\x00\x00:I\xb3\xec\xfb\x7f\x00\x00\x07\x01\x00\xc9\xa9\x19\xf4"

None

上面可以看到,我们抓取到了十个UDP的数据包,然后我们可以查看第一个数据包:package[0]是查看第一个数据包的数据,package[0].show()是查看第一个数据包的详细信息,scapy是按照按照 TCP/IP 四层参考模型显示详细包信息的,即:链路层 [Ethernet]、网络层[IP]、传输层[TCP/UDP]、应用层[RAW] 。我们还可以通过协议来查看指定的包:

package[UDP][0].show() ,因为我们这里只有UDP的数据包,所以就没有这样使用。,而我们也可以直接只获取指定层的数据,如: pcap[UDP][1][Ether].dst 这个包里面是等于ff:ff:ff:ff:ff:ff

格式化输出

要对抓取到的数据包进行格式化输出,我们可以使用 packet.sprintf() 函数进行格式化输出

如要读取IP包的源地址和目的地址: IP:%IP.src% -> %IP.dst%

from scapy.all import *

sniff(count=2,prn=lambda x:x.sprintf("{IP:%IP.src% -> %IP.dst%\n}"))

要读取UDP中的源端口和目的端口: UDP:%UDP.sport% -> %UDP.sport%

过滤抓包

如果我们想抓指定类型的数据包,就需要使用 filter 进行过滤,也就是我们在 wireshark 中可以使用的过滤语法

比如说我们只抓取 icmp 的包,并且按照 源ip-> 目的ip 的格式打印出来 。我在一直ping百度,下面是抓包的

sniff(filter="icmp",count=5,prn=lambda x : x.sprintf("{IP:%IP.src%-> %IP.dst%}"))

UDP端口扫描

代码如下 :

from scapy.all import *

import optparse

import threading

import sys

def scan(target,port):

pkt=IP(dst=target)/UDP(dport=int(port))

res=sr1(pkt,timeout=1,verbose=0)

if res==None:

print(port,'是开放的')

def main():

parser=optparse.OptionParser("%prog"+"-t -p ")

parser.add_option('-t',dest='target',type='string',help='目标')

parser.add_option('-p',dest='port',type='string',help='端口(多个端口中间用,分隔)')

(options,args)=parser.parse_args()

target=options.target

ports=str(options.port).split(',')

if(target==None) or (ports[0]==None):

print('请您输入:目标(-t)和端口(-p)或查看帮助菜单(-h)!')

sys.exit(0)

for port in ports:

t=threading.Thread(target=scan,args=(target,port))

t.start()

if __name__=='__main__':

print(""" --------------------------

udp端口扫描

--------------------------""")

main()

利用nmap模块编写udp扫描

打包成exe在其他没有python环境的机器上运行出错,需要目标机器上安装nmap

nmap模块的两个常用类

-

PortScanner()类,实现一个nmap工具的端口扫描功能的封装

-

PortScannerHostDict()类,实现存储与访问主机的扫描结果

安装:pip install python-nmap

PortScanner()类的一些常用方法:

- scan()方法:

scan(self,host='127.0.0.1',ports=None,arguments='-sV')

实现指定主机,端口,nmap命令行参数的扫描

参数说明:

hosts:字符串类型,表示扫描的主机的地址,格式可以用"scanme.nmap.org","127.0.0.1/24"表示;

ports:字符串类型,表示要扫描的端口,可以用"22,80,443-1000"表示;

arguments:字符串类型,表示nmap命令行参数,格式为"-sU -sX -sC"表示

import nmap

#实例化

nm = nmap.PortScanner()#端口扫描nm.scan('www.baidu.com','22,80,443','-sV')

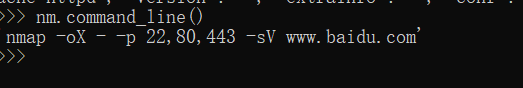

2. command_line(self)方法

返回的扫描方法映射到具体的nmap命令行:nm.command_line()

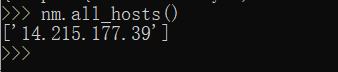

返回nmap扫描的主机清单,格式为列表类型:

nm.all_hosts()

PortScannerHostDict()类的一些常用方法

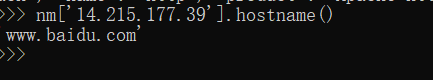

- hostname(self)方法

返回扫描对象的主机名:nm['14.215.177.39'].hostname()

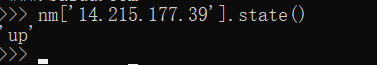

2. state(self)方法

返回扫描对象的状态,包括四种状态(up,down,unknown,skipped)

nm['14.215.177.39'].state()

返回扫描的协议:nm['14.215.177.39'].all_protocols()

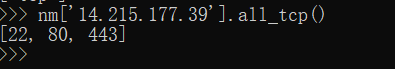

4.all_tcp(self)方法

返回TCP协议扫描的端口:

nm['14.215.177.39'].all_tcp()

返回扫描TCP协议port的信息:nm[‘14.215.177.39’].tcp(443)

![]()

脚本实现高效的udp端口扫描

代码:

import nmap

nm = nmap.PortScanner()

nm.scan(hosts='192.168.100.0/24', arguments='-n -p 161 -sU ')

hosts_list = [(x, nm[x][u'udp'][161]['state']) for x in nm.all_hosts()]

#print nm.all_hosts()

#print nm[u'192.168.100.112'][u'udp'][161]['state']

for host, status in hosts_list:

print('{0}:{1}'.format(host, status))

socket模块教程:https://blog.csdn.net/Kris__zhang/article/details/114904786

time模块教程:https://blog.csdn.net/Kris__zhang/article/details/114884992?spm=1001.2014.3001.5501

另一个端口扫描的教程(扫描tcp开放端口的):https://blog.csdn.net/Kris__zhang/article/details/114888101?spm=1001.2014.3001.5501