Tomcat 弱口令漏洞复现

目录

漏洞介绍

弱口令

弱口令的危害

靶场部署

设备信息

靶场搭建

漏洞复现

访问主页

访问默认后台地址

抓包获取加密格式

使用BurpSuite爆破使用base64加密的用户名和密码

使用冰蝎连接

漏洞防护

安全口令

漏洞介绍

弱口令

弱口令(weak password) 没有严格和准确的定义,通常认为容易被别人(他们有可能对你很了解)猜测到或被破解工具破解的口令均为弱口令。弱口令指的是仅包含简单数字和字母的口令,例如“123”、“abc”等,因为这样的口令很容易被别人破解,从而使用户的计算机面临风险,因此不推荐用户使用。

弱口令的危害

在当今很多地方以用户名(帐号)和口令作为鉴权的世界,口令的重要性就可想而知了。口令就相当于进入家门的钥匙,当他人有一把可以进入你家的钥匙,想想你的安全、你的财物、你的隐私......害怕了吧。因为弱口令很容易被他人猜到或破解,所以如果你使用弱口令,就像把家门钥匙放在家门口的垫子下面,是非常危险的。

靶场部署

设备信息

靶场:192.168.111.147(Ubuntu)

攻击机:192.168.111.138(windows 10)

靶场搭建

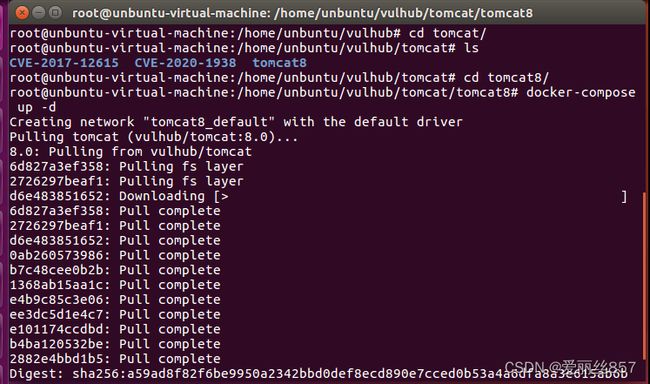

打开靶场进入vulhub/tomcat/tomcat8使用docker-compose up -d启动靶场

使用docker ps查看靶场的服务端口为8080

漏洞复现

访问主页

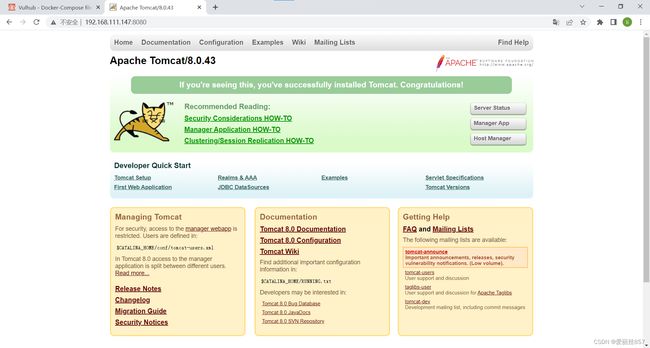

通过攻击机访问192.168.111.147:8080,靶场首页

访问默认后台地址

访问192.168.111.174:8080/manager/html(注tomcat默认后台地址为:/manager/html)

抓包获取加密格式

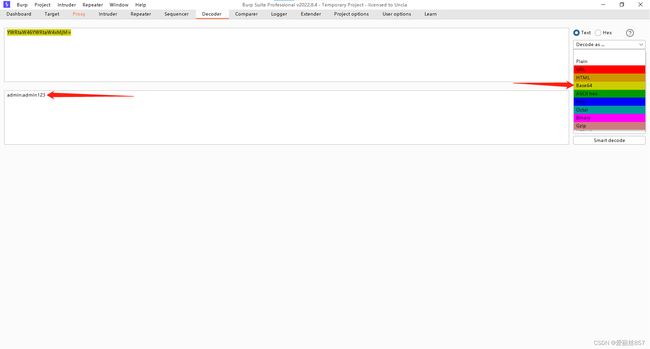

抓包发现tomcat通过base64对用户名和密码进行加密

将加密内容发送到burpsuite加解密模块进行解密发现,是用户名:密码进行连接后加密

使用BurpSuite爆破使用base64加密的用户名和密码

将抓到的包发送到攻击器

选中加密的内容点击Add

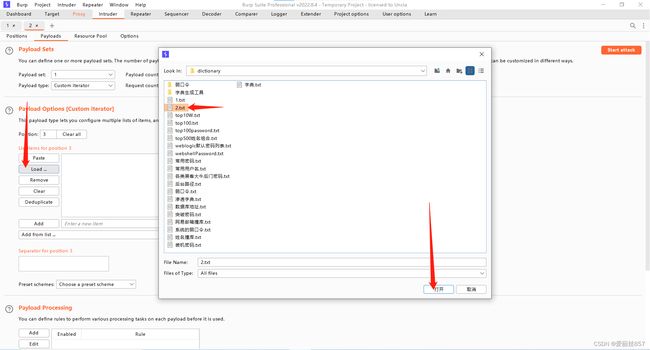

点击Payloads,将Payload type选择为Custom iterator

将Posion选择为1,点击Load选择爆破用户名的字典

再将Posion选择为2,在输入框中输入:后点击Add

最后将Posion选择为3,选择爆破密码使用的词典

在Payload Processing模块中点击Add,后选择Encode再选择Base64-encode

再Payload Encoding将URL-encode前面的对勾取消

开始爆破

获取到正确的加密字段,解密后获取用户名/密码:tomcat/tomcat

使用冰蝎连接

通过正确的账号密码登录到后台

将shell.jsp文件压缩为shell.zip后修改为.war格式

通过后台页面上传马

上传成功

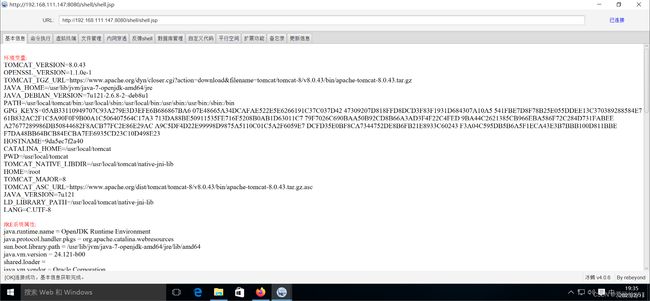

通过冰蝎连接(默认密码:rebeyone)

漏洞防护

修改为安全口令

安全口令

1.不使用空口令或系统缺省的口令,因为这些口令众所周知,为典型的弱口令。

2.口令长度不小于8个字符。

3.口令不应该为连续的某个字符(例如:AAAAAAAA)或重复某些字符的组合(例如:tzf.tzf.)。

4.口令应该为以下四类字符的组合,大写字母(A-Z)、小写字母(a-z)、数字(0-9)和特殊字符。每类字符至少包含一个。如果某类字符只包含一个,那么该字符不应为首字符或尾字符。

5.口令中不应包含本人、父母、子女和配偶的姓名和出生日期、纪念日期、登录名、E-mail地址等等与本人有关的信息,以及字典中的单词。

6.口令不应该为用数字或符号代替某些字母的单词。

7.口令应该易记且可以快速输入,防止他人从你身后很容易看到你的输入。

8.至少90天内更换一次口令,防止未被发现的入侵者继续使用该口令。