Java安全生态-Java加解密API详解-Java安全框架官方文档翻译:对称/非对称加密、数字签名、数字证书、安全通信、密钥库等

最近在读Java安全框架的官方文档和BC库的官方文档,顺便做个笔记。

这个博客准备根据Java官方文档和BC库的官方文档,全面详细总结如何使用Java加解密API进行密码学编程。包括:对称非对称加密、哈希函数、消息认证码、数字签名、密钥协商、SSL安全通信、数字证书管理等Java加解密API。使用语言表述和编程实例相结合来解释如何使用Java的加解密API。

本文不会对基本的密码学算法与概念进行讲解,假设读者了解过:对称加密、非对称加密、哈希函数、数字签名、消息认证码和密钥协商算法。

但是会略为详细地叙述数字证书有关的知识点,因为这玩意挺重要的。

请按照需求阅读对应的章节—请按照需求阅读对应的章节

持续更新中,如有错误/笔误,敬请指正!

正文:

目录

- Java安全生态

-

- 一、组成结构

-

- 安全提供者、引擎和算法(重要)

- 二、JCA和JCE核心类和接口

-

- 2.1 Provider 类

- 2.2 Security 类

- 2.3 随机数生成

- 2.4 密钥相关

-

- 2.4.1 密钥的不透明表示

-

- Key接口

- Key接口的三大子接口

- KeyPair类

- 各种具体的密钥不透明表示子接口

- 2.4.2 密钥的透明表示

-

- KeySpce接口

- KeySpce的各种实现类

- 2.4.3 密钥生成器和密钥工厂

-

- 密钥生成器

-

- 密钥对生成器:KeyPairGenerator

- 密钥生成器:KeyGenerator

- 密钥工厂

-

- 非对称密钥工厂:KeyFactory

- 对称密钥工厂:SecretKeyFactory

- 2.4.4 基于口令的密钥生成和密钥共享

-

- 基于口令的密钥生成

-

- PKDF的输入

- 口令

- Salt盐

- 迭代次数

- PBKDF2算法

- 密钥共享

- 2.5 算法参数表示

-

-

- 参数的透明表示

- 参数的不透明表示

- 算法参数生成器

-

- 2.6 消息摘要

- 2.7 加密

-

- 对称加密算法

- 非对称加密算法

- 加密流

- Password-Based Encryption (PBE) 基于口令的加解密算法

- 密钥包装

- 认证加密算法

- 加密一个对象 SealedObject 类

- 2.8 数字签名

- 2.9 消息认证码

- 2.10密钥协商

- 2.11 密钥管理

- 2.12 证书工厂

- 2.13 密钥传输(数字信封)

-

- RSA-OAEP

- ElGamal-OAEP

- RSA-KEM

- 三、PKI编程手册---公钥证书的生成与管理

-

- 3.1 数字证书与公钥基础设施

-

- 3.1.1 公钥基础设施

- 3.1.2 什么是数字证书

- 3.1.3 数字证书的生命周期

- 3.1.4 数字证书的封装类型

- 3.1.5 重要知识点补充

- 3.2 数字证书核心API

-

- 3.2.1 基本的证书链相关类

-

- 3.2.1.1 CertPath类

- 3.2.1.2 CertificateFactory类

-

- CertificateFactory对象的创建

- 生成证书对象

- 生成CRL对象

- 生成CertPath对象

- 查看此工厂支持的编码格式

- 例子

- 3.2.1.3 CertPathParameters接口

- 3.2.2 证书链的验证类

-

- 3.2.2.1 CertPathValidator类

-

- 创建CertPathValidator类的实例

- 验证一个证书链

- 3.2.2.2 CertPathValidatorResult接口

-

- 接口描述

- 示例(官方文档里的)

- 3.2.3 证书链的构建类

-

- 3.2.3.1 CertPathBuilder类

-

- 获得CertPathBuilder的实例

- 构建一个证书链

- 3.2.3.2 CertPathBuilderResult类

-

- 示例(官方文档上的例子)

- 3.2.4 证书/CRL的存储类

-

- 3.2.4.1 CertStore类

-

- 创建CertStore对象

- 在CertStore中检索证书

- 在CertStore中检索CRL

- 3.2.4.2 CertStoreParameters接口

-

- LDAPCertStoreParameters类

- CollectionCertStoreParameters类

- 3.2.4.3 CertSelector 和 CRLSelector接口

-

- X509CertSelector类

- 创建一个X509CertSelector对象

- 设置选择规则

- 获取选择规则

- 例子(源于官方文档)

- X509CRLSelector类

- 创建X509CRLSelector对象

- 设置选择规则

- 例子(源于官方文档)

- 3.2.5 PKIX相关类

-

- 3.2.5.1 TrustAnchor类

-

- 创建TrustAnchor对象

- 获取参数值

- 3.2.5.2 PKIXParameters类

-

- 用处举例

- 创建PKIXParameters对象

- 设置参数值

- 获取参数值

- 3.2.5.3 PKIXCertPathValidatorResult类

- 3.2.5.4 PolicyNode接口和PolicyQualifierInfo类

-

- 例子:使用PKIX算法验证证书链(源于官方文档)

- 3.2.5.5 PKIXBuilderParameters类

-

- 创建一个PKIXBuilderParameters对象

- 设置/获取参数值

- 3.2.5.6 PKIXCertPathBuilderResult类

-

- 例子:使用`PKIX`算法构建一个证书链(源于官方文档)

- 3.2.5.7 PKIXCertPathChecker类

- 附录:OCSP协议支持

- 3.3、证书管理工具keytool使用手册

- 3.4 BC库文档第8章:X.509 Certificates and Attribute Certificates (重要)

-

- 3.4.1 The X.500 Distinguished Name (X.500专有名称)

- 3.4.2 公钥证书

-

- Certificate 和TBSCertificate

- 3.4.5 创建一个基础的公钥证书

- 3.4.6 将X509CertificateHolder转换为X509Certificate

- 3.4.7 创建一个拥有扩展项 的CA证书

- 3.4.8 常见的证书扩展

-

- 基础扩展(Basic Constraints)

- 权限密钥标识符(Authority Key Identifier)

- 主体密钥标识符(Subject Key Identifier)

- 主体备用名称(Subject Alternative Name)

- 证书颁发者备用名(Issuer Alternative Name)

- CRL 分发点(CRL Distribution Point)(了解即可)

- 密钥用途(Key Usage)

- 扩展的密钥用途(Extended Key Usage)

- 3.4.9 创建终端实体证书

-

- 使用ExtendedKeyUsage

- 3.4.10 属性证书(Attribute Certificates)(了解)

-

- 构建属性证书

- 3.5 BC库文档第9章:证书撤销和证书路径(重要)

-

-

- 3.5.1 证书撤销列表 Certificate Revocation Lists (CRLs)

-

- 常见CRL扩展

- Common CRL Entry Extensions

-

- 创建一个新的CRL

- 3.5.2 将X509CRLHolder转为X509CRL

- 3.5.3 向一个已有的CRL中添加新的证书

- 3.5.4 在线证书状态协议(Online Certificate Status Protocol OCSP)(重要)

-

- 生成OCSP请求

-

- 3.6 BC库第12章: 证书请求和证书管理

-

-

- 3.6.1 PKCS #10 Certification Requests

-

- 四、Java安全套接字扩展 Java Secure Socket Extension (JSSE)

-

- 4.1 JSSE基本介绍

-

- 4.1.1 特性

- 4.1.2 JSSE标准API

- 4.1.3 SunJSSE 提供者

- 4.2 JSSE的类和接口

-

- 4.2.0 一个简单的代码示例

- 4.2.1 SocketFactory 和ServerSocketFactory 类

- 4.2.2 SSLSocketFactory 和 SSLServerSocketFactory 类

-

- 获取一个SSLSocketFactory实例

- 4.2.3 SSLSocket 和 SSLServerSocket 类

-

- 获取SSLSocket实例

- 密码套件选择和远程实体验证

- 4.2.4 SSLEngine类

-

- 了解SSLEngine操作状态

- SSLEngine用于TLS协议

-

- 创建一个SSLEngine对象

- 生成并处理TLS数据

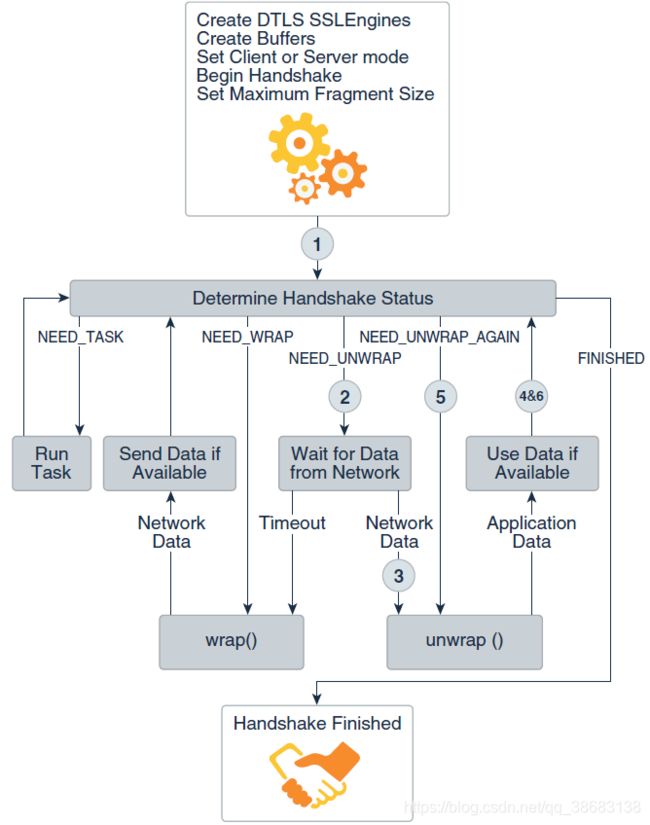

- SSLEngine 用于DTLS协议

-

- 创建一个用于DTLS协议的SSLEngine对象

- 生成和处理DTLS数据

- 在应用程序中处理缓冲的握手消息

- 处理阻塞任务

- 关闭TLS/DTLS连接

- 4.2.5 SSLSession类和ExtendSSLSession类

- 4.2.6 HttpsURLConnection 类

-

- 设置分配的SSLSocketFactory

- 获取分配的HostnameVerifier

- 4.2.7 提供的类和接口

-

- SSLContext 类

-

- 获取并初始化一个SSLContext 对象

- 创建一个SSLContext对象

- TrustManager接口

- TrustManagerFactory类

-

- 创建TrustManagerFactory类对象

- 检查TrustManagerFactory对象的证书的到期日期

- PKIX TrustManager 支持

- X509TrustManager接口

-

- 创建X509TrustManager类型实例

- 创建你自己的X509TrustManager

- 动态更新KeyStore

- X509ExtendedTrustManager类型的对象

- KeyManager接口

- KeyManagerFactory 类

-

- 创建KeyManagerFactory 对象

- X509KeyManager接口

-

- 创建一个X509KeyManager类型的对象

- X509ExtendedKeyManager类

- TrustManager 和 KeyManager之间的关系

- 4.2.8 辅助支持类和接口

-

- SSLParameters 类

-

- 密码套件偏好设置

- SSLSessionContext 接口

- SSLSessionBindingListener 接口

- SSLSessionBindingEvent 类

- HandShakeCompletedListener 接口

- HandShakeCompletedEvent 类

- HostnameVerifier 接口

- X509Certificate 类

- AlgorithmConstraints 接口

- StandardConstants 类

- SNIServerName 类

- SNIMatcher 类

- SNIHostName 类

- 4.3 定制JSSE

- 4.4 代码示例

-

- 4.4.1 不安全的Socket与安全的Socket创建方式对比

- 4.4.2 运行JSSE示例代码

- 4.4.3 创建用于JSSE的密钥库

- 4.4.4 使用服务器名称指示(SNI)扩展

- 五、Java通用安全服务 Java Generic Security Services (Java GSS-API)

- 六、Java认证和授权服务 Java Authentication and Authorization Service (JAAS)

- 七、椭圆曲线

-

- 椭圆曲线相关接口

-

- ECKey 接口

-

- ECPrivateKey 接口

- ECPublicKey 接口

- ECPointEncoder 接口

- 椭圆曲线类

-

- ECNamedCurveParameterSpec类

- ECNamedCurveSpec 类

- ECParameterSpec 类

- ECPrivateKeySpec 类

- ECPublicKeySpec 类

Java安全生态

文章内容说明:

本博客是我学习官方文档《security-developer-guide》和BC库文档《Java Cryptography Tools and Techniques》的笔记。本博客各章内容说明如下

- 第一章:Java安全框架的宏观架构,是我精简后整理的,内容简单但是很重要,这玩意影响你对Java安全框架的理解。如想深入了解,参见官方文档前两章。

- 第二章:本章内容是Java对各种密码学原语的实现,是对官方文档的第二章的精简,还有Java Cryptography Tools and Techniques种的一些内容。学完这章你就可以实现各种基础的密码学算法。

- 第三章:本章内容基本是对官方文档第九章的翻译。此外还额外添加了一些内容用于解释

PKI和数字证书是个什么东西。 - 第四章:本章内容基本是对官方文档的第八章的翻译。

- 第五章:

- 第六章:

官方文档

默认提供的算法的名称

也推荐看下面这本电子书,这使用大量的例子讲解Java的加解密API:

Beginning Cryptography With Java

一、组成结构

Java安全框架分为4各部分:

- JCA(Java Cryptography Architecture Java加解密体系结构)。该部分提供基本的加密框架,如证书、数字签名、消息摘要和密钥对生成器。

- JCE(Java Cryptography Extension Java加解密扩展包) 这部分在JCA的基础上做了一些扩展,包括提供各种加密算法、消息摘要算法和密钥管理功能等。

- JSSE(Java Secure Sockets Extension Java安全套接字扩展包)。本包提供基于SSL的加密功能。

- JAAS(Java Authentication and Authorization Service鉴别与认证服务)。本包提供在Java平台上进行用户鉴别的功能。

JCA和JCE是Java平台提供的用于安全和加密服务的两组API,是一系列接口和抽象类的集合。他们不提供任何算法的实现,只为各种密码服务提供标准接口(引擎)。可以通过实现这些接口来实现对应的功能。这些功能实现后可以打包成一个Provider(安全提供者,对应Provider抽象类的一个实现类),然后加载到Java运行时环境中。

安全提供者是承担特定安全机制实现的第三方。其中Bouncy Castle是一个比较完善且免费的安全提供者。

根据美国出口限制规定,JCA可出口,但是JCE对部分国家限制出口。所以如需要完整的安全服务,就需要第三方的安全提供者,如Bouncy Castle JCE。

安全提供者、引擎和算法(重要)

https://www.zybuluo.com/changedi/note/423884#%E5%BC%95%E6%93%8E

安全提供者(Cryptographic Service Providers CSP)实现了两个概念的抽象:引擎和算法。引擎是一种密码学原语的抽象表示。如消息摘要(即哈希函数)、对称加密、非对称加密、数字签名等。引擎是一类算法的统称。而每种引擎(每一类密码学算法)都有多种不同的实际算法,如哈希函数包括MD5、SHA-256等。引擎是抽象的概念、算法是具体的算法。而每一种算法(如MD5)又可以由不同的提供者实现。

安全提供者的目的就是提供一个简单的机制,使得可以很方便地改变或者替换算法及其实现。在开发中,只需面向引擎编程即可,而不需要关心实际进行运算的类是哪一个。即在使用Java的密码学服务时,只需要指定我们需要哪种密码服务(如需要MD5),而不需要关心是哪个提供者实现的或者是怎么实现的。

-

引擎

JVM提供引擎类,是Java核心API的一部分,是一种密码学功能的顶层抽象 。如消息摘要算法(MessageDigest)。每一个引擎类都有

getInstance()方法。这个方法会顺序查找已安装的Provider,以返回一个具体的算法实现。 -

算法

针对每一种引擎,都会有一组算法实现,如消息摘要算法的各种具体算法(MD5,SHA-256)。Java提供了一组默认的算法实现(由Sun提供),第三方的机构可以提供其他实现。

-

提供者(Provider)

算法类是由提供者来管理的,提供者知道如何将算法与实现的具体类对应起来。对应一个Provider类。

-

安全类(Security)

安全类保存提供者列表,可以通过安全类查看有哪些提供者,以及它们提供的算法支持有哪些。

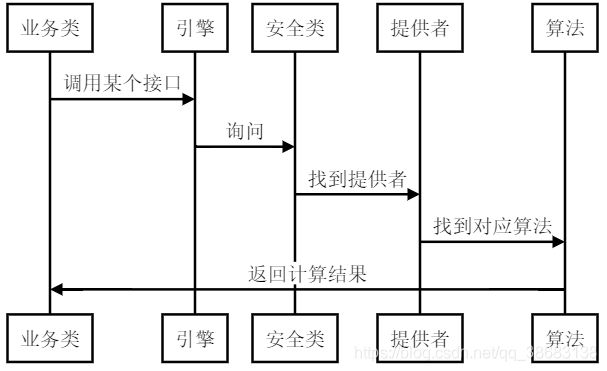

安全提供者体系的一个流程如下:

业务类调用引擎类的getInstance方法并传入算法名称,然后安全类会根据参数到他管理的Provider中顺序查找实现这个算法的Provider,并由这个Provider返回它的实现类的实例,也可以在调用getInstance方法时指定Provider。

getInstance(String algorithm)

getInstance(String algorithm, String provider)

getInstance(String algorithm,Provider provider)

二、JCA和JCE核心类和接口

2.1 Provider 类

Provider类是密码服务提供者程序包的入口,他里面存储了这个密码服务提供者包的相关信息,包括提供者的名称、版本号和实现的密码算法等。

JDK1.8默认安装的提供者:

SUN version 1.8

SunRsaSign version 1.8

SunEC version 1.8

SunJSSE version 1.8

SunJCE version 1.8

SunJGSS version 1.8

SunSASL version 1.8

XMLDSig version 1.8

SunPCSC version 1.8

SunMSCAPI version 1.8

Provider类提供了一个getServices()方法来获取提供者实现的所有密码服务。

2.2 Security 类

Security类用来管理已经安装的提供者和一些安全相关的参数。它可以用来添加、删除提供者。

添加提供者(以添加BC库为例)

Security.addProvider(new BouncyCastleProvider());

获取已安装的提供者

Provider[] providers = Security.getProviders();

等。

2.3 随机数生成

SecureRandom类

他是一个引擎类,由提供者实现。

//getInstance方法指定算法名

SecureRandom instance = SecureRandom.getInstance("windows-prng");

//使用默认的算法。底层还是调用getInstance方法

SecureRandom secureRandom = new SecureRandom();

设置种子

如果在获取SecureRandom类时没有提供随机种子,那么它将使用一个随机的种子。也可以给他传入种子(种子的随机性直接影响生成器生成的数的随机性):

//实例化时以一个字节数组作为种子

SecureRandom secureRandom1 = new SecureRandom("seed".getBytes());

//实例化后设置种子

secureRandom1.setSeed("seed".getBytes());

2.4 密钥相关

2.4.1 密钥的不透明表示

这种密钥的表示方法不允许程序直接获得里面密钥的各种参数信息,只提供少量的方法来获得密钥的信息。密钥不透明表示的顶层接口为

Key。

Key接口

Key接口是所有密钥的不透明表示的顶层接口,它定义了三个访问密钥信息的方法:getAlgorithm、getFormat、getEncoded,他们分别可以用来获取密钥对应的算法名称、密钥的编码格式和密钥编码后的字节表示。编码后的字节表示可以用来进行网络传输或本地存储。

Key接口的三大子接口

- SecretKey 对称密钥

- PublicKey 公钥

- PrivateKey 私钥

这三个接口不扩展任何方法,他们只用来对密钥进行分类和提供类型安全。

KeyPair类

它只用来封装公私钥对,没有什么特殊的方法。

各种具体的密钥不透明表示子接口

• SecretKey

– PBEKey

• PrivateKey

– DHPrivateKey

– DSAPrivateKey

– ECPrivateKey

– RSAMultiPrimePrivateCrtKey

– RSAPrivateCrtKey

– RSAPrivateKey

• PublicKey

– DHPublicKey

– DSAPublicKey

– ECPublicKey

– RSAPublicKey

他们为不同的特殊的算法提供编程规范、具体由服务提供者实现。

2.4.2 密钥的透明表示

与密钥的不透明表示相比,密钥的透明表示提供了许多get方法来访问密钥材料中的各种参数信息。

KeySpce接口

这个接口不提供任何方法,它只用来分组和提供类型规范

KeySpce的各种实现类

• SecretKeySpec

• EncodedKeySpec //抽象类,公钥或私钥的编码表示。具体的子类代表使用的具体的编码规范

– PKCS8EncodedKeySpec

– X509EncodedKeySpec

• DESKeySpec

• DESedeKeySpec

• PBEKeySpec

• DHPrivateKeySpec

• DSAPrivateKeySpec

• ECPrivateKeySpec

• RSAPrivateKeySpec

– RSAMultiPrimePrivateCrtKeySpec

– RSAPrivateCrtKeySpec

• DHPublicKeySpec

• DSAPublicKeySpec

• ECPublicKeySpec

• RSAPublicKeySpec

密钥的透明表示可以提供了使用密钥编码作为参数的构造器,可以使用不透明密钥的编码表示(getEncoded方法返回值)作为参数来实例化一个特定于算法的密钥透明表示:

SecretKey key;

byte[] keyEncoded=key.getEncoded();

SecretKeySpec bobAesKey = new SecretKeySpec(keyEncoded,"AES");

2.4.3 密钥生成器和密钥工厂

密钥生成器

密钥生成器是为各种需要密钥的算法生成可用密钥的引擎类,包括对称密钥和非对称密钥。在生成不同的算法的密钥时,通常需要提供相应的参数,生成算法再根据提供的参数生成密钥。如果不提供对应的参数,生成器则使用默认的参数。

密钥对生成器:KeyPairGenerator

这个类是用于生成公私钥对的引擎类,可以调用它的getInstance方法来获得一个适用于指定算法的公私钥对。如果不初始化则使用默认参数。

//获取实例,不指定Provider

KeyPairGenerator rsa = KeyPairGenerator.getInstance("RSA");

//初始化,指定密钥大小为2048比特,这个方法使用默认的随机源

rsa.initialize(2048);

//初始化,指定密钥大小为2048比特,这个方法使用指定的随机源

//rsa.initialize(2048,new SecureRandom("seed".getBytes()));

//生成密钥对

KeyPair keyPair = rsa.generateKeyPair();

密钥生成器:KeyGenerator

这个类是用于生成对称密钥的引擎类,可以调用它的getInstance方法来获得一个适用于指定算法的对称密钥。

//获取实例

KeyGenerator aes = KeyGenerator.getInstance("AES");

//初始化

aes.init(128);

//生成密钥

SecretKey key = aes.generateKey();

注意:这里展示的只有与算法无关方式的初始化方法:通过init算法或initialize算法单独传入需要设置的各个参数。这两个初始化方法还有一种重载的方法,它以算法相关的方式进行初始化,即传入AlgorithmParameterSpec接口的一个实现类的实例。这个接口类型在后面会讲到,他是一个算法的参数的透明表示,里面承载了特定于算法的各种参数。

密钥工厂

非对称密钥工厂:KeyFactory

它是一个引擎类,可以使用getInstamce方法来获得加工指定类型密钥的工厂实例。它是用来双向转换非对称密钥的透明和不透明表示。

示例:

//首先拿到一个公钥

KeyPairGenerator rsa = KeyPairGenerator.getInstance("RSA");

rsa.initialize(1024);

KeyPair keyPair = rsa.generateKeyPair();

PublicKey aPublic = keyPair.getPublic();

//获得一个密钥工厂

KeyFactory keyFactory = KeyFactory.getInstance("RSA");

//不透明密钥转透明密钥

RSAPublicKeySpec keySpec = keyFactory.getKeySpec(aPublic, RSAPublicKeySpec.class);

//透明密钥转不透明密钥

PublicKey publicKey = keyFactory.generatePublic(keySpec);

对称密钥工厂:SecretKeyFactory

这个类与KeyFactory的作用相识,只是它是用来转换对称密钥的透明与不透明表示

2.4.4 基于口令的密钥生成和密钥共享

基于口令的密钥生成和密钥共享代表两种获取输入信息并输出单个秘密的方式。 它们有不同的用途。 在第一种情况下,我们获取用户知道的东西,并使用它来导出我们要使用的秘密信息。 在第二种情况下,我们从要使用的秘密信息开始,然后通过将其一部分提供给不同的用户来隐藏它,当需要恢复原始秘密,其中一些人必须合作(同时需要他们手中的部分信息)。

基于口令的密钥生成

在“采取易于记忆的方式并产生有效的对称密钥”的情况下,存在一系列利用消息摘要和随机盐生成密钥的算法。 有多种技术可以做到这一点,但是大多数技术都是围绕消息摘要构建的。 这些功能统称为基于口令的密钥派生功能,或简称PBKDF。 使用由PBKDF生成的密钥完成的加密简称为基于口令的加密或PBE(PBE下面讲加密的时候讲)。

PKDF的输入

除口令外,PBKDF还需要盐和迭代次数,并且需要定义一个伪随机函数(PRF)。 PRF充当混合器,将密码,口令和迭代次数结合在一起,并用于从PBKDF生成字节流,然后通常将其用于创建对称加密算法的密钥。 PRF通常是消息摘要或HMAC。

口令

在PBKDF的输入中,只有口令是秘密的。 重要的是要意识到口令是最终密钥熵(随机性)的来源。 与往常一样,密钥的熵是确定任何加密安全性的主要因素之一。

换句话说,您可以使用PBKDF从单个字符口令轻松生成256位流。 但是,如果口令的范围在“ a”到“ z”(含)之间,则仅26256位流是可能的-实际上,其安全强度小于5 位。

所以禁止使用非常短的口令

另一个考虑因素是,口令始终会转换为字节数组,以输入PRF并与其他组件混合。 值得一提的是,这种转换是如何发生的。 尽管有些算法会将一个字符视为16位,而另一些算法会在处理之前将字符转换为UTF-8,但有些算法会将给定的所有输入转换7位ASCII。 这一点很重要,因为如果您尝试利用非英语字符集甚至扩展字符集,则需要确保PBKDF使用的转换器是正确的。

Salt盐

盐是一种公共参数。 盐总是一个随机的字节串。

盐可以是任何长度,但最好使其至少与PRF输出单个块时所产生的输出大小一样大。 通常,此大小与用于支持PRF本身的相关HMAC或消息摘要的输出长度相同。 这意味着,可能用于攻击PBKDF的任何预先计算的哈希表“彩虹表”的大小必须与PRF输出的位长相同。 这将使创建足够多的表以进行有意义的字典攻击变得极为困难,即使不是不可能。

迭代次数

迭代次数也是一个公共参数。 迭代次数的唯一目的是增加将口令转换为密钥所需的计算时间,这种想法是,如果使用100而不是1的迭代计数,则执行该计算的成本将增加100倍 。

在2000年,迭代次数为1024似乎足够大。 如今,在可接受的计算延迟下,适当增大迭代次数。

PBKDF2算法

创建PBKDF的最常见技术是PKCS#5中描述的第二种方案,称为PBKDF2。PBKDF2使用HMAC作为PRF。

示例

//JCE实现PBKDF2

public static byte[] jcePKCS5Scheme2(char[] password, byte[] salt,int iterationCount)

throws GeneralSecurityException{

SecretKeyFactory fact = SecretKeyFactory.getInstance("PBKDF2WITHHMACSHA256","BC");

return fact.generateSecret(new PBEKeySpec(password, salt, iterationCount, 256)).getEncoded();

}

//BC库底层API实现

public static byte[] bcPKCS5Scheme2(char[] password, byte[] salt,int iterationCount)

{

//实例化一个PBE参数生成器,指定的哈希算法将被用于HMAC

PBEParametersGenerator generator = new PKCS5S2ParametersGenerator(new SHA256Digest());

//初始化,指定编码器、盐和迭代次数

generator.init(

PBEParametersGenerator.PKCS5PasswordToUTF8Bytes(password),

salt,

iterationCount);

//指定密钥长度

return ((KeyParameter)generator.generateDerivedParameters(256)).getKey();

}

密钥共享

**示例:**好像是没有给专用的API,可以自己实现秘密共享的功能。

/**

* 用于承载被分割的秘密信息的各个部分

*/

public class SplitSecret{

private final BigInteger[] shares;

/**

*

*

* @param shares 被分割的秘密信息的各个部分

*/

public SplitSecret(BigInteger[] shares) {

this.shares = shares.clone();

}

/**

* 获取各部分秘密信息的一个拷贝

*

* @return an array of the secret's shares.

*/

public BigInteger[] getShares(){

return shares.clone();

}

}

/**

* shamir秘密共享

*/

public class ShamirSecretSplitter{

private final int numberOfPeers;//秘密信息参与方,决定将秘密信息分成多少部分

private final int k; //门限值

private final BigInteger order;

private final SecureRandom random;

private final BigInteger[] alphas;

private final BigInteger[][] alphasPow;

/**

* 在指定字段上创建一个 ShamirSecretSplitter 实例,以在指定数量的对等方之间共享秘密

*

* @param numberOfPeers 要共享秘密的对等方个数

* @param threshold 用于恢复秘密的所需对等点个数

* @param field 代表我们正在操作的组的主要字段。

* @param random 随机源

*/

public ShamirSecretSplitter(

int numberOfPeers, int threshold, BigInteger field,SecureRandom random){

this.numberOfPeers = numberOfPeers;

this.k = threshold;

this.order = field;

this.random = random;

// Pre-calculate powers for each peer.

alphas = new BigInteger[numberOfPeers];

alphasPow = new BigInteger[numberOfPeers][k];

if (k > 1){

for (int i = 0; i < numberOfPeers; i++){

alphas[i] = alphasPow[i][1] = BigInteger.valueOf(i + 1);

for (int degree = 2; degree < k; degree++){

alphasPow[i][degree] = alphasPow[i][degree - 1].multiply(alphas[i]);

}

}

}else{

for (int i = 0; i < numberOfPeers; i++){

alphas[i] = BigInteger.valueOf(i + 1);

}

}

}

/**

* Given the secret, generate random coefficients (except for a0

* which is the secret) and compute the function for each privacy peer

* (who is assigned a dedicated alpha). Coefficients are picked from (0,

* fieldSize).

*给定秘密信息,生成随机系数(除了常数项a0,因为它是秘密信息)并计算每个隐私对等点(分配了专用 alpha)的函数。 系数从 (0, fieldSize) 中选取。

* @param secret 要被共享的秘密信息

* @return 秘密信息的各个部分,可以被分发共享

*/

public SplitSecret split(BigInteger secret){

BigInteger[] shares = new BigInteger[numberOfPeers];

BigInteger[] coefficients = new BigInteger[k];

// D0: for each share

for (int peerIndex = 0; peerIndex < numberOfPeers; peerIndex++){

shares[peerIndex] = secret;

}

//把秘密信息设置为多项式系数的常数项

coefficients[0] = secret;

// D1 to DT: for each share

for (int degree = 1; degree < k; degree++){

BigInteger coefficient = generateCoeff(order, random);

//逐个生成多项式的系数

coefficients[degree] = coefficient;

for (int peerIndex = 0; peerIndex < numberOfPeers; peerIndex++){

shares[peerIndex] = shares[peerIndex].add(

coefficient.multiply(alphasPow[peerIndex][degree]).mod(order)

).mod(order);

}

}

return new SplitSecret(shares);

}

/*

Shamir 的原始论文实际上将集合 [0, fieldSize) 作为可以选择系数的范围,这对于最高阶项而言并非如此,因为它会降低多项式的阶数。 我们通过使用 set (0, fieldSize) 来防止这种情况,因此消除了 0 的机会。

*/

private static BigInteger generateCoeff(BigInteger n, SecureRandom random){

int nBitLength = n.bitLength();

BigInteger k = new BigInteger(nBitLength, random);

//生成不为0的且小于order的大整数

while (k.equals(BigInteger.ZERO) || k.compareTo(n) >= 0){

k = new BigInteger(nBitLength, random);

}

return k;

}

}

2.5 算法参数表示

每种算法都有一些基本的算法参数,如对称加密中的初始向量,非对称加密算法中的群参数等。Java也为这些参数提供了专用的类来表示:AlgorithmParameters和AlgorithmParameterSpec类,分别为参数的不透明和透明表示。他们的区别与密钥的透明和不透明表示的区别相似。

参数的透明表示

AlgorithmParameterSpec接口

这个接口不包含任何方法,只用于分组和提供类型安全

他有很多实现类,对应不同算法的参数表示:

• DHParameterSpec

• DHGenParameterSpec

• DSAParameterSpec

• ECGenParameterSpec

• ECParameterSpec

• GCMParameterSpec

• IvParameterSpec

• MGF1ParameterSpec

• OAEPParameterSpec

• PBEParameterSpec

• PSSParameterSpec

• RC2ParameterSpec

• RC5ParameterSpec

• RSAKeyGenParameterSpec

参数的不透明表示

AlgorithmParameters类

它是提供算法参数的不透明表示的引擎类,可以使用它的getInstance方法传入算法名称类获取特定的实例,然后用参数的透明表示来初始化它。它可以用来转换参数的透明与不透明表示。

//GCMParameters是bc库的ASN.1格式的GCM参数表示 GCMParameters extends ASN1Object

GCMParameters asn1Params = GCMParameters.getInstance(pGCM.getEncoded("ASN.1"));

AlgorithmParameters pGCM = AlgorithmParameters.getInstance("GCM", "BC");

//使用AlgorithmParameters的init方法,使用经过编码的getEncoded()GCM的参数来初始化这个参数对象

pGCM.init(asn1Params.getEncoded());

算法参数生成器

AlgorithmParameterGenerator类

他是一个引擎类,可以为指定的算法类型生成全新的算法参数。以GCM为例(认证加密)

AlgorithmParameterGenerator pGen = AlgorithmParameterGenerator.getInstance("GCM","BC");

AlgorithmParameters pGCM = pGen.generateParameters();

GCMParameterSpec gcmSpec = pGCM.getParameterSpec(GCMParameterSpec.class);

gcmSpec.getIV();

gcmSpec.getTLen();

2.6 消息摘要

MessageDigest

消息摘要算法(哈希)的引擎类,调用其getInstance方法以获得特定算法的实例

//获取实例

MessageDigest md5 = MessageDigest.getInstance("MD5");

//压入待计算的数据

md5.update("data".getBytes());

//执行摘要算法,获得摘要

byte[] digest = md5.digest();

2.7 加密

Cipher类

Cipher类是用于提供加解密服务的引擎类,包括对称和非对称加密,可以使用getInstance方法和适当的参数来获取具体的加解密实例对象。

对称加密算法

在获取Cipher实例时指定一个对称加密算法,然后使用一个对称密钥进行初始化。这里需要传入的参数为:算法名称/工作模式/填充模式

//生成一个对称密钥

KeyGenerator aes = KeyGenerator.getInstance("AES");

aes.init(128);

SecretKey key = aes.generateKey();

//获取一个加密实例

Cipher cipher = Cipher.getInstance("AES/ECB/PKCS5Padding");

//初始化,设置为加密模式

cipher.init(Cipher.ENCRYPT_MODE,key);

//加密数据

byte[] enBytes = cipher.doFinal("data".getBytes());

//解密

//设置为解密模式

cipher.init(Cipher.DECRYPT_MODE,key);

byte[] bytes = cipher.doFinal(enBytes);

特别注意类似CBC加密这种需要初始向量的加密模式

//生成一个对称密钥

KeyGenerator aes = KeyGenerator.getInstance("AES");

aes.init(128);

SecretKey key = aes.generateKey();

//获取一个加密实例

Cipher cipher = Cipher.getInstance("AES/CBC/PKCS5Padding");

//初始化,设置为加密模式

cipher.init(Cipher.ENCRYPT_MODE,key);

//拿到默认随机生成的初始向量,解密时需要相同的

byte[] iv = cipher.getIV();

//加密数据

byte[] enBytes = cipher.doFinal("data".getBytes());

//解密

//设置为解密模式

cipher.init(Cipher.DECRYPT_MODE,key,new IvParameterSpec(iv));

byte[] bytes = cipher.doFinal(enBytes);

也可以自己生成初始向量

//生成一个对称密钥

KeyGenerator aes = KeyGenerator.getInstance("AES");

aes.init(128);

SecretKey key = aes.generateKey();

//获取一个加密实例

Cipher cipher = Cipher.getInstance("AES/CBC/PKCS5Padding");

//生成初始向量

SecureRandom secureRandom = new SecureRandom();

byte[] iv = new byte[cipher.getBlockSize()];

secureRandom.nextBytes(iv);

//初始化,设置为加密模式

cipher.init(Cipher.ENCRYPT_MODE,key,new IvParameterSpec(iv));

//加密数据

byte[] enBytes = cipher.doFinal("data".getBytes());

//解密

//设置为解密模式

cipher.init(Cipher.DECRYPT_MODE,key,new IvParameterSpec(iv));

byte[] bytes = cipher.doFinal(enBytes);

也可以这么做

//加密放从Cipher对象中获取算法参数对象,并编码发送给解密方,这个算法参数里包含IV初始向量

byte[] encodedParams = cipher.getParameters().getEncoded();

//解密方恢复算法参数对象,并使用它来初始化自己的Cipher对象

AlgorithmParameters aesParams =

AlgorithmParameters.getInstance("AES");

aesParams.init(encodedParams);

Cipher aliceCipher = Cipher.getInstance("AES/CBC/PKCS5Padding");

cipher.init(Cipher.DECRYPT_MODE, priKey, aesParams);

注意:解密时用的参数要与加密时用的参数相同,否则解密失败。如初始向量要相同。这就涉及如何安全传输加密参数。可以使用SealedObject类来加密参数对象。

非对称加密算法

获取Cipher类实例时,传入非对称加密算法的名称来获得对应非对称加密算法的加密实例。

//生成密钥对

KeyPairGenerator rsa = KeyPairGenerator.getInstance("RSA");

rsa.initialize(1024);

KeyPair keyPair = rsa.generateKeyPair();

//获取Cipher实例,如要指定公钥加密的填充模式,方式与对称加密相同,如RSA/None/PKCS1Padding

Cipher cipher = Cipher.getInstance("RSA");

//初始化,设置为加密模式

cipher.init(Cipher.ENCRYPT_MODE,keyPair.getPublic());

//加密

byte[] bytes = cipher.doFinal("data".getBytes());

//解密

//设置为解密模式

cipher.init(Cipher.DECRYPT_MODE,keyPair.getPrivate());

byte[] bytes1 = cipher.doFinal(bytes);

加密流

CipherInputStream和CipherOutputStream。

这两个类继承自过滤流FilterInputStream和FilterOutputStream,它会对读入的或者输出的流进行特殊的处理。这里就是对这些数据流进行加解密处理。

//输入流

FileInputStream fis = new FileInputStream("/tmp/a.txt");

//cipher是一个加解密对象,加密或解密模式都行

CipherInputStream cis = new CipherInputStream(fis, cipher);

//缓冲数组,接收cis中经过处理后的数据

byte[] b = new byte[1024];

//读进数据

int i = cis.read(b);

Password-Based Encryption (PBE) 基于口令的加解密算法

虽然PBE算法也是对称加密算法,但是他的加解密步骤与一般的对称加解密有些许不同,这里单独拿出来举例。PBE加密算法不是一种全新的加解密算法,而是整合了已有的对称加密算法和哈希函数,组合除了一个能够使用短口令(Password)来生成加密密钥的加密算法,它的设计初衷就是能够接收一个容易记忆的短口令作为密钥源。它的加解密参数有两个:随机盐和迭代轮数。随机盐是用来解决短口令安全性不足的问题。

PBE算法在加密过程中并不是直接使用口令来加密,而是加密的密钥由口令生成,这个功能由PBE算法中的KDF函数完成。KDF函数的实现过程为:将用户输入的口令首先通过“盐”(salt)的扰乱产生准密钥,再将准密钥经过散列函数多次迭代后生成最终加密密钥,密钥生成后,PBE算法再选用对称加密算法对数据进行加密。

//短口令

char[] password = "password".toCharArray();

//使用随机数生成器生成随机盐

SecureRandom random = SecureRandom.getInstanceStrong();

byte[] salt = random.generateSeed(8);

//迭代轮数

int count = 100;

//根据口令生成密钥,其实就是把这个口令包装一下,没有生成新的密钥

//将口令包装为密钥透明表示

PBEKeySpec pbeKeySpec = new PBEKeySpec(password);

//转换为不透明表示

SecretKeyFactory factory = SecretKeyFactory.getInstance("PBEWITHMD5andDES");

SecretKey key = factory.generateSecret(pbeKeySpec);

//将PBE所需的参数包装为参数对象

PBEParameterSpec pbeParameterSpec = new PBEParameterSpec(salt, count);

//实例化Cipher对象

Cipher cipher = Cipher.getInstance("PBEWITHMD5andDES");

//使用参数初始化为加密模式

cipher.init(Cipher.ENCRYPT_MODE,key,pbeParameterSpec);

//执行加密

byte[] enBytes = cipher.doFinal("data".getBytes());

//执行解密

//将cipher初始化为解密模式,注意使用相同的参数

cipher.init(Cipher.DECRYPT_MODE,key,pbeParameterSpec);

byte[] deBytes = cipher.doFinal(enBytes);

当然,如果不指定参数,提供者会提供默认生成的参数,这是要注意的是要提取默认生成的参数供解密程序使用:

//短口令

char[] password = "password".toCharArray();

//根据口令生成密钥,其实就是把这个口令包装一下,没有生成新的密钥

//将口令包装为密钥透明表示

PBEKeySpec pbeKeySpec = new PBEKeySpec(password);

//转换为密钥不透明表示

SecretKeyFactory factory = SecretKeyFactory.getInstance("PBEWITHMD5andDES");

SecretKey key = factory.generateSecret(pbeKeySpec);

//实例化Cipher对象

Cipher cipher = Cipher.getInstance("PBEWITHMD5andDES");

//使用参数初始化为加密模式

cipher.init(Cipher.ENCRYPT_MODE,key);

//提取参数,供解密程序使用

AlgorithmParameters parameters = cipher.getParameters();

//执行加密

byte[] enBytes = cipher.doFinal("data".getBytes());

//执行解密

//将cipher初始化为解密模式,注意使用相同的参数

cipher.init(Cipher.DECRYPT_MODE,key,parameters);

byte[] deBytes = cipher.doFinal(enBytes);

密钥包装

Cipher类还提供了用于包装(wrap)/解包装(unwrap)一个密钥的方法,可以用一个密钥加密另一个密钥:

// 创建一个要被包装的密钥

KeyGenerator generator = keyGenerator.getInstance("AES", "BC");

generator.init(128);

Key keyToBeWrapped = generator.generateKey();

// 创建一个在包装时进行加密的密钥

KeyGenerator keyGen = KeyGenerator.getInstance("AES", "BC");

KeyGen.init(256);

Key wrapKey = keyGen.generateKey();

//创建一个Cipher用于包装密钥,并使用包装密钥初始化

Cipher cipher = Cipher.getInstance("AESKWP", "BC");

cipher.init(Cipher.WRAP_MODE, wrapkey);

//进行包装,获得密文字节数组

byte[] wrappedKey = cipher.wrap(KeyToBeWrapped);

// 解包装

cipher.init(Cipher.UNWRAP_MODE, wrapkey);

Key key = cipher.unwrap(wrappedkey, "AES", Cipher.SECRET_KEY);

Cihper类定义了三个常量给解包装方法使用,分别代表不同的密钥类型:Cipher.PUBLIC_KEY, Cipher.PRIVATE_KEY, 和 Cipher.SECRET_KEY

认证加密算法

认证加密算法是加密算法+消息认证码,拥有保密性和可认证,以GCM为例

//加密

static byte[] gcmEncryptWithAAD(SecretKey key,

byte[] iv,

byte[] pText,

byte[] aData) throws Exception{

Cipher cipher = Cipher.getInstance("AES/GCM/NoPadding", "BC");

//设置认证码的长度和初始向量

GCMParameterSpec spec = new GCMParameterSpec(128, iv);

cipher.init(Cipher.ENCRYPT_MODE, key, spec);

//设置关联数据Associated Data,也可以不设置

cipher.updateAAD(aData);

return cipher.doFinal(pText);

}

//解密

static byte[] gcmDecryptWithAAD(SecretKey key,byte[] iv,byte[] cText,byte[] aData)throws Exception{

Cipher cipher = Cipher.getInstance("AES/GCM/NoPadding", "BC");

//可以使用bc库提供的AEADParameterSpec类直接带上关联数据

AEADParameterSpec spec = new AEADParameterSpec(iv, 128, aData);

cipher.init(Cipher.DECRYPT_MODE, key, spec);

return cipher.doFinal(cText);

}

加密一个对象 SealedObject 类

JCE除了提供用于调用密钥包装的API外,还提供了一个简单的类来允许携带和恢复加密的对象。 做到这一点的类是javax.crypto.SealedObject。

SecretKey aesKey = createConstantKey();

// 创建一个可序列化的对象

KeyPairGenerator kpGen = KeyPairGenerator.getInstance("RSA", "BC");

kpGen.initialize(2048);

KeyPair kp = kpGen.generateKeyPair();

//用于加密的

Cipher wrapCipher = Cipher.getInstance("AES/CCM/NoPadding", "BC");

//aesKey为AES的密钥

wrapCipher.init(Cipher.ENCRYPT_MODE, aesKey);

// 创建一个 SealedObject

SealedObject sealed = new SealedObject(kp.getPrivate(), wrapCipher);

ByteArrayOutputStream bOut = new ByteArrayOutputStream();

ObjectOutputStream oOut = new ObjectOutputStream(bOut);

oOut.writeObject(sealed);

oOut.close();

SealedObject transmitted = (SealedObject)new ObjectInputStream(

new ByteArrayInputStream(bOut.toByteArray())).readObject();

//取出被加密的对象,使用加密时的密钥

PrivateKey unwrappedKey =

(PrivateKey)transmitted.getObject(aesKey, "BC");

可以看出,我们只要把待加密的对象(可序列化的)和Cipher的一个对象(设置为加密模式)传给SealedObject即可。SealedObject自动为我们做对象的加解密。

2.8 数字签名

Signature类

它是提供数字签名算法的引擎类,使用getInstance方法获取指定算法的实例对象。

//生成密钥对

KeyPairGenerator rsa = KeyPairGenerator.getInstance("RSA");

rsa.initialize(1024);

KeyPair keyPair = rsa.generateKeyPair();

//获取签名对象

Signature sha224withRSA = Signature.getInstance("SHA224withRSA");

//初始化,设置为签名模式

sha224withRSA.initSign(keyPair.getPrivate());

//执行签名

sha224withRSA.update("data".getBytes());

byte[] sign = sha224withRSA.sign();

//验证

//初始化为验证模式

sha224withRSA.initVerify(keyPair.getPublic());

//压入信息数据

sha224withRSA.update("data".getBytes());

//验证签名

boolean verify = sha224withRSA.verify(sign);

2.9 消息认证码

Mac类

这个类是提供消息认证码服务的引擎类,使用getInstance方法获取指定算法的实例对象。

// 生成密钥

KeyGenerator kg = KeyGenerator.getInstance("HmacSHA256");

SecretKey key = kg.generateKey();

// 获取实例

Mac mac = Mac.getInstance("HmacSHA256");

mac.init(key);

byte[] result = mac.doFinal("data".getBytes());

2.10密钥协商

密钥协商是一种协议,根据该协议,双方或多方可以建立相同的加密密钥,而无需交换任何机密信息。它是一个引擎类,可以使用getInstamce方法获取指定算法的实例对象。

每个参与方都用自己的私钥初始化自己的密钥协议对象,然后为将参与通信的其他方的公钥输入。对应的方法在下面的例子中用到时讲解:

//两个参与方的密钥协商(例子来源于官方文档)

/**------------------Alice---------------------**/

//Alice使用2048位密钥大小创建自己的DH密钥对

System.out.println("ALICE: 生成DH密钥对 ...");

KeyPairGenerator aliceKpairGen = KeyPairGenerator.getInstance("DH");

aliceKpairGen.initialize(2048);

KeyPair aliceKpair = aliceKpairGen.generateKeyPair();

// Alice 创建并初始化KeyAgreement对象

System.out.println("ALICE: 创建KeyAgreement");

KeyAgreement aliceKeyAgree = KeyAgreement.getInstance("DH");

System.out.println("ALICE: 初始化KeyAgreement");

//初始化时需要输入自己的私钥,密钥协商协议的伪随机数生成器也是需要的,如果不提供就使用默认生成器

aliceKeyAgree.init(aliceKpair.getPrivate());

// Alice 编码它的公钥,并发送给其他参与方

byte[] alicePubKeyEnc = aliceKpair.getPublic().getEncoded();

/**------------------Bob---------------------**/

//Bob收到了Alice的编码的公钥,并将其回恢复

KeyFactory bobKeyFac = KeyFactory.getInstance("DH");

X509EncodedKeySpec x509KeySpec = new

X509EncodedKeySpec(alicePubKeyEnc);

PublicKey alicePubKey = bobKeyFac.generatePublic(x509KeySpec);

//Bob获取与Alice的公钥关联的DH参数。生成自己的密钥对时,他必须使用相同的参数。

DHParameterSpec dhParamFromAlicePubKey = ((DHPublicKey) alicePubKey).getParams();

// Bob生成他自己的密钥对

System.out.println("BOB:使用算法参数生成DH密钥对");

KeyPairGenerator bobKpairGen = KeyPairGenerator.getInstance("DH");

//使用和Alic相同的算法参数初始化

bobKpairGen.initialize(dhParamFromAlicePubKey);

KeyPair bobKpair = bobKpairGen.generateKeyPair();

// Bob 生成并初始化他自己的KeyAgreement对象

System.out.println("BOB: 生成KeyAgreement");

KeyAgreement bobKeyAgree = KeyAgreement.getInstance("DH");

System.out.println("BOB: 初始化KeyAgreement");

//使用Bob自己的密钥初始化

bobKeyAgree.init(bobKpair.getPrivate());

// Bob 也编码他的公钥并发送给Alic

byte[] bobPubKeyEnc = bobKpair.getPublic().getEncoded();

//爱丽丝在她的DH协议版本的第一阶段(也是唯一阶段,需要的阶段数与参与方的个数有关)使用鲍勃的公钥。

//在这样做之前,她必须从Bob的编码密钥材料中实例化DH公钥。

KeyFactory aliceKeyFac = KeyFactory.getInstance("DH");

x509KeySpec = new X509EncodedKeySpec(bobPubKeyEnc);

PublicKey bobPubKey = aliceKeyFac.generatePublic(x509KeySpec);

//密钥协商协议包含多个阶段,这个方法用进入并执行各个阶段,它需要传入这个阶段需要的密钥,和表明这个阶段是否是最终阶段

//如果是第一阶段,则传入的密钥是其他方的公钥,或者是其他方产生的中间密钥对象(doPhase有一个Key类型的返回值)

//因为只有两个参与方,只需要导入一次公钥,所以只需要执行一次doPhase方法,不需要接收其返回值。

System.out.println("ALICE: 执行阶段1,即导入Bob的公钥");

//Alice导入Bob的公钥

aliceKeyAgree.doPhase(bobPubKey, true);

//Bob导入Alice的公钥

System.out.println("BOB: Execute PHASE1 ...");

bobKeyAgree.doPhase(alicePubKey, true);

//在此阶段,Alice和Bob都已完成DH密钥协商协议。两者都生成(相同)共享秘密。

//Alice获取她的共享密钥

byte[] aliceSharedSecret = aliceKeyAgree.generateSecret();

byte[] bobSharedSecret = bobKeyAgree.generateSecret();

System.out.println("Alice shared secret: " + Base64.toBase64String(aliceSharedSecret));

System.out.println("Bob shared secret: " + Base64.toBase64String(bobSharedSecret));

if (!java.util.Arrays.equals(aliceSharedSecret, bobSharedSecret)){//判断共享密钥是否相同

throw new Exception("Shared secrets differ");

}

System.out.println("双方生成的共享密钥相同,密钥协商成功");

//使用共享的密钥生成特定于算法的加密密钥

System.out.println("使用生成的共享密钥进行加解密...");

//生成128比特(16字节)分组大小的AES的密钥,这个方法的意思就是取共享密钥的前128比特作为AES的密钥。

System.out.println("生成AES密钥...");

SecretKeySpec bobAesKey = new SecretKeySpec(bobSharedSecret, 0, 16, "AES");

SecretKeySpec aliceAesKey = new SecretKeySpec(aliceSharedSecret, 0, 16, "AES");

System.out.println("Alice AES secret: " + Base64.toBase64String(aliceAesKey.getEncoded()));

System.out.println("Bob AES secret: " + Base64.toBase64String(bobAesKey.getEncoded()));

//各自执行加解密。。。。。

三个参与方进行密钥协商的例子见官方文档

2.11 密钥管理

称为“密钥存储库(keystore)”的数据库是可用于管理密钥和公钥证书的存储库。

密钥存储库文件位置

默认情况下,用户密钥存储库存储在用户主目录中名为.keystore的文件中,由用户决定。默认值取决于操作系统的主系统属性user.home:

- Linux and macOS:

/home/username/ - Windows:

C:\Users\username\

当然,可以根据需要定位密钥存储库文件。在某些环境中,存在多个密钥存储库是有意义的。例如,一个密钥存储库可能持有用户的私钥,而另一个可能持有用于建立信任关系的证书。

除了用户的密钥存储库之外,JDK还维护一个系统范围的密钥存储库,用于存储来自各种证书颁发机构(CA)的可信证书。这些CA证书可用于帮助进行信任决策。例如,在SSL/TLS/DTLS中,当SunJSSE提供者收到来自远程对等方的证书时,默认的trustmanager将查阅以下文件之一来确定连接是否可信:

- Linux and macOS:

/lib/security/cacerts - Windows:

\lib\security\cacerts

注意:这个文件路径是Java9模块化之后的路径,之前的路径应该是

应用程序可以不使用系统范围的cacerts密钥存储库,而是设置和使用它们自己的密钥存储库,甚至可以使用上面描述的用户密钥存储库。

密钥存储库的实现

KeyStore类提供了定义良好的接口来访问和修改密钥库中的信息。可能存在多个不同的具体实现,其中每个实现针对特定类型的密钥存储库。

目前,有两种命令行工具可以使用密钥存储库:keytool和jarsigner。由于密钥存储库是公开可用的,JDK用户可以编写使用它的其他安全应用程序。

应用程序可以使用KeyStore类中的getInstance 工厂方法从不同的提供者程序中选择不同类型的密钥库实现。密钥存储库的类型定义了密钥存储库信息的存储和数据格式,以及用于保护密钥存储库中的私有密钥和密钥存储库本身的完整性的算法。不同类型的密钥存储库实现是不兼容的。

Java8往后默认的密钥存储库实现是“pkcs12”,Java8是jks(这些国际标准会在下一章讲到),可以通过KeyStore类的getDefaultType()方法来获取默认的密钥库类型。也可以修改配置文件的以下条目来修改默认的密钥库类型:

keystore.type=pkcs12

注:配置文件位置在:java8:

JDK实现的密钥库类型有:

- "jceks":“jceks”是“jks”的另一种专用密钥存储库格式,它使用基于口令的(PBE)三重DES加密。“jceks”实现可以解析并将“jks”密钥库文件转换为“jceks”格式。您可以通过更改密钥存储库中私有密钥条目的密码并指定“-storetype jceks”作为密钥存储库类型,将类型“jks”的密钥存储库升级为类型“jceks”的密钥存储库。

- “jks”:它将密钥存储库实现为文件,使用专用的密钥存储库类型(format)。库中的每个密钥都有独立的密码保护,还使用(可能不同的)密码保护整个密钥存储库的完整性。

- **“dks”**是一个域密钥库。它是作为单个逻辑密钥库表示的密钥库集合。

- “pkcs12”:这是一个基于RSA PKCS12个人信息交换语法标准的跨平台密钥存储库。这个标准主要用于存储或传输用户的私钥、证书和其他秘密。任意属性可以与PKCS12密钥存储库中的单个条目相关联。

KeyStore类

KeyStore类提供了定义良好的接口来访问和修改密钥库中的信息。他是一个引擎类,即可以使用getInstance方法获得实例。

这个类表示密钥和证书的内存集合。KeyStore管理两种类型的条目:

- Key Entry: 这种类型的密钥库条目保存非常敏感的加密密钥信息,必须对其进行保护,防止未经授权的访问。通常,存储在这类条目中的密钥是一个对称密钥,或者是一个私钥,它伴随着认证相应公钥的证书链。

- Trusted Certificate Entry: 这种类型的条目包含一个属于另一方的公钥证书。之所以称其为受信任证书,是因为密钥存储库所有者相信证书中的公钥确实属于证书的主体(所有者)标识的身份。

密钥存储库中的每个条目都由一个“别名”字符串标识。对于私钥及其相关的证书链,这些字符串可以区分实体进行自身身份验证的不同方式。例如,实体可以使用不同的证书颁发机构或使用不同的公钥算法对自己进行身份验证。

**这里没有指定密钥存储库是否是持久的,以及如果是持久的,密钥存储库所使用的机制。**这个约定允许使用各种技术来保护敏感密钥(例如,私有密钥或秘密密钥)。智能卡或其他集成的密码引擎(SafeKeyper)是一种选择,还可以使用更简单的机制,如文件(以各种格式)。

注:还有一个相似的类CertStore,它用来存储非受信的公钥证书。

KeyStore的方法(建议看源码上的注释,很详细)

-

获取实例:

getInstance工厂方法用来获取一个KeyStore实例,参数传入密钥库的类型。也可以指定服务提供者:KeyStore instance = KeyStore.getInstance(KeyStore.getDefaultType()); -

加载一个密钥库进内存:

final void load(InputStream stream, char[] password)方法将特定密钥存储库加载到内存中。可以提供密码以解锁密钥库(例如,密钥库位于硬件令牌设备上),或检查密钥库数据的完整性。如果未提供用于完整性检查的密码,则不会执行完整性检查。如果这个密钥库已经被加载过,则会重新加载。如果需要创建一个空密钥存储库,可以将null作为InputStream参数传递给load方法。

final void load(LoadStoreParameter param)方法通过给定的参数加载密钥库,LoadStoreParameter接口参数类型用于指定如何加载密钥库,它的子类实现了提供加载密钥库所需参数的方法,可以为null。如通过将DomainLoadStoreParameter传递给这个方法来加载DKS密钥存储库 -

获取密钥库种的所有别名:

final Enumeration。所有密钥库项都是通过惟一的别名访问的。aliases方法返回密钥存储库中别名的枚举。aliases() -

判断指定别名对应的密钥库条目类型(一共两种类型)

final boolean isKeyEntry(String alias)与final boolean isCertificateEntry(String alias)方法用于判断密钥库中某一条目的类型。 -

添加/设置/删除密钥存储库条目:

-

final void setCertificateEntry(String alias, Certificate cert)方法将证书分配给指定的别名。如果这个别名不存在,则创建具有该别名的受信任证书条目。如果别名存在并标识了一个受信任的证书条目,则cert将替换旧的证书条目。 -

设置Key条目,如果别名不存在则新加,否则替换

//将给定密钥分配给给定别名,并用给定密码保护它。 final void setKeyEntry(String alias,//别名 Key key,//要关联到别名上的Key,可以是对称密钥(SecretKey)和私钥(PrivateKey) char[] password,//保护这个密钥的口令,访问时需要提供 Certificate[] chain)//如果Key参数是一个PrivateKey,那么这个chain对应Key的证书链,否则为Null final void setKeyEntry(String alias,//别名 byte[] key,//要关联到别名上的Key,可以是对称密钥(SecretKey)和私钥(PrivateKey) Certificate[] chain)//如果Key参数是一个PrivateKey,那么这个chain对应Key的证书链,否则为Null -

final void deleteEntry(String alias)方法删除对应别名的条目。 -

PKCS #12密钥库支持包含任意属性的条目。使用

PKCS12Attribute类创建属性。在创建新的密钥库条目时,使用接受属性的构造函数方法。最后,使用以下方法将条目添加到密钥存储库中:final void setEntry(String alias, Entry entry, ProtectionParameter protParam)KeyStore类内置了三个Entry接口的实现,分别为

PrivateKeyEntry、SecretKeyEntry、TrustedCertificateEntry,其作用是自解释的。

-

-

获取密钥库条目

-

final Key getKey(String alias, char[] password)方法返回绑定到给定别名上的密钥条目,如果有访问口令的话,需要提供访问口令 -

final Certificate getCertificate(String alias)与final Certificate[] getCertificateChain(String alias)方法返回给定别名绑定的证书或证书链 -

PKCS #12密钥库支持包含任意属性的条目。使用以下方法检索可能包含属性的条目:

final Entry getEntry(String alias, ProtectionParameter protParam)

-

-

持久化密钥库到外部存储

//将内存中的密钥库存储到指定流中,password用于计算附加到密钥存储库数据的密钥存储库数据的完整性校验和。 final void store(OutputStream stream, char[] password) //DKS密钥库是通过将DomainLoadStoreParameter传递给这个存储方法来存储 final void store(KeyStore.LoadStoreParameter param)

其他方法自行查看KeyStore API

示例

新建一个KeyStore

//获取一个JCEKS类型密钥库实例,注意只有JCEKS支持存储SecretKey。

KeyStore keyStore = KeyStore.getInstance("JCEKS");

//load的第一个参数(外部keystore的输入流)和第二个参数设置为null,表明创建一个新的keystore

keyStore.load(null,null);

//生成一个对称密钥,用于存储

KeyGenerator aes = KeyGenerator.getInstance("AES");

SecretKey key = aes.generateKey();

//使用setKeyEntry方法存储

keyStore.setKeyEntry("key1",key,"password".toCharArray(),null);

//使用setEntry方法存储

//使用SecretKeyEntry包装密钥

KeyStore.SecretKeyEntry entry = new KeyStore.SecretKeyEntry(key);

//包装访问这个key的密钥

KeyStore.ProtectionParameter parameter = new KeyStore.PasswordProtection("password".toCharArray());

//存入

keyStore.setEntry("key2",entry,parameter);

//输出到磁盘文件

FileOutputStream fos = new FileOutputStream("E:\\key.keystore");

keyStore.store(fos,"password".toCharArray());

读取刚才建的KeySyore

//创建对象

KeyStore keyStore = KeyStore.getInstance("JCEKS");

//读取KeyStore,提供密钥库的口令

keyStore.load(new FileInputStream("E:\\key.keystore"),"password".toCharArray());

//包装访问key2需要的口令

KeyStore.ProtectionParameter parameter = new KeyStore.PasswordProtection("password".toCharArray());

//获取密钥库中所有条目的别名

Enumeration<String> aliases = keyStore.aliases();

//遍历

while (aliases.hasMoreElements()){

String s = aliases.nextElement();

//这里我们知道这里边就两个密钥,所以可以这样判断

if (keyStore.isKeyEntry(s)) {

Key key = keyStore.getKey(s, "password".toCharArray());

}else {

KeyStore.SecretKeyEntry entry = (KeyStore.SecretKeyEntry)keyStore.getEntry(s, parameter);

}

}

2.12 证书工厂

证书工厂类CertificateFactory定义了证书工厂的功能,他是一个引擎类,用于从它们的编码生成证书和证书撤销列表(CRL)对象,就是将已存在的证书文件读入内存并生成相关的Java对象供Java程序使用。这个类合并到下一章讲PKI时叙述。

2.13 密钥传输(数字信封)

密钥传输是一个术语,用于描述在本地生成对称密钥后将对称密钥安全地传递给另一方的过程。 不考虑后量子算法,RSA和 ElGamal是仅有的两种直接提供这种能力的算法,因为它们的构造允许在一端加密单个纯文本块,然后在另一端恢复原始纯文本块。使用2.7节 密钥包装小节类似的方法包装密钥并传输。

RSA-OAEP

OAEP是RSA算法的一种填充模式,他可以实现RSA的非确定性加密模式。OAEP的详细说明自行搜索。

/**

* 使用RSA的OAEP模式包装一个需要传输的对称密钥

*

* @param rsaPublic 用于加密的RSA公钥.

* @param secretKey 被加密的对称密钥.

* @return .

*/

public static byte[] keyWrapOAEP(PublicKey rsaPublic, SecretKey secretKey)

throws GeneralSecurityException{

//注意使用的工作模式

Cipher cipher = Cipher.getInstance("RSA/NONE/OAEPwithSHA256andMGF1Padding", "BC");

cipher.init(Cipher.WRAP_MODE, rsaPublic);

//使用wrap方法包装

return cipher.wrap(secretKey);

}

/**

* 使用私钥解密

*

* @param rsaPrivate RSA的私钥

* @param wrappedKey 被包装的对称密钥的密文

* @param keyAlgorithm对称密钥的类型

* @return 拆包后的密钥.

*/

public static SecretKey keyUnwrapOAEP(PrivateKey rsaPrivate, byte[] wrappedKey, String

keyAlgorithm)throws GeneralSecurityException{

Cipher cipher = Cipher.getInstance("RSA/NONE/OAEPwithSHA256andMGF1Padding", "BC");

// 使用私有解密

cipher.init(Cipher.UNWRAP_MODE, rsaPrivate);

return (SecretKey)cipher.unwrap(wrappedKey, keyAlgorithm, Cipher.SECRET_KEY);

}

ElGamal-OAEP

/**

* 显示基于 ElGamal OAEP 的密钥包装和解包的简单示例。

*/

public class OAEPExampleWithElGamal{

/**

* 使用基于提供程序的参数生成 2048 位 DH 密钥对。

*

* @return DH KeyPair

*/

public static KeyPair generateDHKeyPair() throws GeneralSecurityException{

KeyPairGenerator keyPair = KeyPairGenerator.getInstance("DH", "BC");

keyPair.initialize(2048);

return keyPair.generateKeyPair();

}

/**

* 使用 OAEP 算法生成一个封装的密钥,返回生成的加密。

*

* @param dhPublic 加密用的公钥.

* @param secretKey 被加密的对称密钥.

* @return .

*/

public static byte[] keyWrapOAEP(PublicKey dhPublic, SecretKey secretKey)

throws GeneralSecurityException{

Cipher cipher = Cipher.getInstance("ElGamal/NONE/OAEPwithSHA256andMGF1Padding", "BC");

cipher.init(Cipher.WRAP_MODE, dhPublic);

return cipher.wrap(secretKey);

}

/**

* 解密

*

* @param dhPrivate 解密用私钥.

* @param wrappedKey 被加密的对称密钥.

* @param keyAlgorithm 对称密钥的类型.

* @return the unwrapped SecretKey.

*/

public static SecretKey keyUnwrapOAEP(PrivateKey dhPrivate, byte[] wrappedKey,

String keyAlgorithm)throws GeneralSecurityException{

Cipher cipher = Cipher.getInstance("ElGamal/NONE/OAEPwithSHA256andMGF1Padding", "BC");

cipher.init(Cipher.UNWRAP_MODE, dhPrivate);

return (SecretKey)cipher.unwrap(wrappedKey, keyAlgorithm, Cipher.SECRET_KEY);

}

}

RSA-KEM

NIST SP 800-56B 和 RFC 5990 中描述了 RSA-KEM 密钥传输算法,其中详细介绍了它在加密消息语法 (CMS) 中的使用。 这是在最高安全级别上最接近理想使用 RSA算法的方法,RSA-KEM 具有比 RSA-OAEP更严格的安全性。

/**

* 使用 RSA-KTS-KEM-KWS 算法生成一个封装的密钥,返回生成的加密密钥。

*

* @param rsaPublic the public key to base the wrapping on.

* @param ktsSpec 密钥传输参数.

* @param secretKey the secret key to be encrypted/wrapped.

* @return .

*/

public static byte[] keyWrapKEMS(PublicKey rsaPublic, KTSParameterSpec ktsSpec,

SecretKey secretKey)throws GeneralSecurityException{

//注意加密算法类型

Cipher cipher = Cipher.getInstance("RSA-KTS-KEM-KWS", "BCFIPS");

cipher.init(Cipher.WRAP_MODE, rsaPublic, ktsSpec);

return cipher.wrap(secretKey);

}

/**

* 解密

*

* @param rsaPrivate the private key to use for the unwrap.

* @param ktsSpec 传输参数.

* @param wrappedKey the encrypted secret key.

* @param keyAlgorithm the algorithm that the encrypted key is for.

* @return the unwrapped SecretKey.

*/

public static SecretKey keyUnwrapKEMS(PrivateKey rsaPrivate, KTSParameterSpec ktsSpec,

byte[] wrappedKey, String keyAlgorithm)throws GeneralSecurityException{

Cipher cipher = Cipher.getInstance("RSA-KTS-KEM-KWS", "BCFIPS");

cipher.init(Cipher.UNWRAP_MODE, rsaPrivate, ktsSpec);

return (SecretKey)cipher.unwrap(wrappedKey, keyAlgorithm, Cipher.SECRET_KEY);

}

三、PKI编程手册—公钥证书的生成与管理

这一章安排如下:3.1小节介绍公钥基础设施(PKI)和数字/公钥证书的基本概念;第二节将Java提供的与数字证书相关的API及其使用方法;第三节介绍密钥管理工具kettool的基本用法。

需要了解的一些协议与规范,知道它是干啥的就行,辅助下文阅读

LDAP

X.500

RFC

ASN.1

DER

PKIX工作组(百科)

PKIX工作组官网

OCSP:OCSP协议的产生是用于在公钥基础设施(PKI)体系中替代证书吊销列表(CRL)来查询数字证书的状态,OCSP克服了CRL的主要缺陷:必须经常在客户端下载以确保列表的更新。

3.1 数字证书与公钥基础设施

3.1.1 公钥基础设施

为什么需要公钥基础设施

公钥基础设施(PKI)是一种基于公开密钥算法的安全基础标准,它提供了一个框架,在这个框架内建立了可以创建鉴定和验证过程需要的身份和相关信任关系,建立了可以管理的公开密钥加密系统。

为什么需要PKI呢?PKI是用来解决如何确定一个公钥确实是属于我们认为的另一方的。公开密钥算法的密钥对能够实现对特定密钥对的鉴别和验证, 但是无法建立将特定密钥对跟具体的个人身份联系起来的可信任关系。

如Alice与Bob通信时收到一份签名过的数据,数据中还带有验证时需要的公钥。那么如果验证通过,Alice是否就能相信这份数据是Bob用他的私钥签名发送过来的呢?这是不行的,因为如果黑客劫持了Alice与Bob通信的信道,黑客就可以给Alice发送用他自己的私钥签名过的数据给Alice,并带上他自己的公钥,这同样可以验证成功。问题的根源在于我们不能确定一个公钥是否确实是属于我们认为的另一方。如果Alice与Bob通信时,能够确信这个数据包中的公钥就是Bob的,那么就不会出现上述问题。

公钥基础设施正是为了建立这种信任关系而产生的, 它的主要目的就是建立可信任的数字身份, 将特定密钥对和特定的人或实体联系起来, 建立这种联系的主要形式就是颁发可信任的数字证书(或者叫电子证书)。

公钥基础设施的组件

公钥基础设施并不是一个单一的设施, 它由一系列的组件组成以完成其特定的功能。在一个PKI的作用域中, 并非下面介绍的所有设施都是必须的, 有些设施如RA可能并不需要。

-

验证机构(CA)。CA可以说是 PKI系统中的核心机构, 负责确认身份和创建数字证书, 建立 一个身份和一对密钥之间的联系。 作为一个程序员或技术人员, 通常可能将CA跟证书签发服务器(或证书签发应用程序)等同起来, 事实上并非如此。 CA是一个软硬件和服务的集合,包括了人、 操作流程、 操作规程和验证策略、 支持的软硬件及环境。 一个成功的CA必须制定一些规则, 使申请者和证书用户确信该CA所确认的身份适用于自己的目的并且是可信任的。 一个CA是否能够获得成功, 可能更重要的是在于其管理因素而不是技术因素。

-

注册机构(RA)。RA负责证书申请人的资料登记和初始的身份鉴别, 还可能需要接受证书用户提出的证书撤销等其他服务。 事实上, RA是一个可选的组件,在很多时候, 它所负责的功能并不需要独立出来, 而是可以成为证书服务器的一部分。一般来说, RA最主要的职责就是接受申请人的申请请求, 确认申请人的身份, 然后将确认了身份的申请请求递交给CA。

-

证书服务器。证书服务器是负责根据注册过程中提供的信息生成证书的计算机或服务程序。 证书服务器将用户的公钥和其他一些信息形成证书结构并用CA的私钥进行签名,从而生成正式的数字证书。 事实上, 证书服务器还可能要完成其他一些功能, 比如证书的存放、 发布及吊销等操作。 技术人员在谈到CA时, 通常就是指证书服务器。

-

证书库。任何证书在使用之前, 必须将证书及其相应的公钥公布出去。 证书库就是存储可以公开发布的证书的设施。 通常以目录的形式组成 PKI的证书库, 如

x.500目录或者LDAP目录。 目前最为常见的是LDAP目录协议, 它由一组对目录中定位信息的方法和协议描述组成,是一个通信协议。 -

证书验证。当证书用户收到一个证书时, 需要对这个证书进行验证。 证书验证的项目通常包括:

- 验证证书的签名者以确认是否信任该证书;

- 检测证书的有效期, 确验证书是否有效;

- 确验证书没有被签发它的CA撤销;

- 检测证书预期用途跟CA在该证书中指定的策略是否相符合。

证书的验证过程通常是对证书链的验证, 这通常要执行多个上述项的循环验证以得到最终验证结果。 证书的验证可以由客户端的验证程序执行, 也可以提供专门的验证服 务, 客户端可以通过使用这种服务来完成验证。

-

等。。。

3.1.2 什么是数字证书

数字证书正是为了建立实体跟密钥对之间的联系而存在,证书验证中心CA充当了确认特定实体跟密钥对之间关系的确认人,并且通过用自己的私钥对这些确认的信息和公钥一起签名来保证其可信性和不可改变性。 这里的前提是,CA是所有用户都信任的。

也就是说,证书是一个可信的机构(CA)颁发给某一个体的“数字身份证”,其他个体能够通过验证CA在这个证书上设置的防伪标识(CA用它自己的私钥对证书的签名)来确定这个证书是否是真的属于特定个体的,确信之后再从证书中提取这个个体的公钥和其他一些信息。

3.1.3 数字证书的生命周期

证书申请

用户自己在本地生成一对特定于算法的密钥对(如RSA),然后他就可以把他的公钥和一些其他身份相关的信息打包,再用私钥签名发送给CA,CA验证后(包括用户身份的验证等)会生成相应的数字证书。但对于具体的操作或者技术来说,用户需要填写哪些信息及怎么格式化这些信息是一个需要考虑的问题,PKCS#10标准规定了这些相关的格式。其基本思想是用户根据要求填写这些信息,然后这些信息和用户产生的公钥一起使用相应的私钥签名发送给CA验证。

证书颁发

拿到证书请求后,CA首先验证证书请求上的签名是否正确,也就是说,确保公钥对应的私钥就在申请者手中,并且申请信息是正确的没有被更改的。然后就是仔细检查证书请求中的用户信息,这一工作一般由CA的工作人员完成,工作人员应该依据管理规范对这些用户信息进行审查和核实,必要的时候甚至需要亲自查访用户等。如果通过了所有这些严格的审查措施,那么 CA就可以给你签发证书了。

证书验证

在使用一个数字证书时,首先需要验证这个证书是否是有效的。包括验证:CA 的数字签名、证书的有效期、证书是否被吊销及其他一些可能的限制选项。

证书吊销

在某些情况下,一个人的证书可能需要提前被吊销(证书到期之前)。证书吊销的操作从技术上来说包含连个方面:一是从CA的证书数据库中删除被吊销的证书;二是对外公布被吊销的证书信息,如序列号等, 具体来说就是生成和公布证书吊销列表CRL。

证书过期

证书的使用有 一定的期限,这是为了确保证书安全性和有效性的需要。证书过期后,CA需要更新证书库中已经过期的证书的状态,比如对过期证书归档和将其从有效证书库中删除等操作。

3.1.4 数字证书的封装类型

X.509证书

x.509证书包含的内容主要是用户信息、证书序列号、签发者、有效期、公钥、其他信息及CA的数字签名。我们 需要确认的是, x.509只包含了一个公钥,而没有这个公钥对应的私钥的任何信息。公钥是可以公开的,所以x.509证书一般也是随意公开的, 任何人都可以获取你的x.509证书,然后使用它来跟你通信。比如在SSL协议中, 在服务器要跟你建立安全信道的时候,就会给你发送它自己的 x.509证书,以便证明自己的身份,这是必要的, 也是安全的, 它不用担心你会利用它的 x.509冒充它欺骗其他用户,因为你没有x.509证书里面公钥相应的私钥,达不到这样的目的。x.509证书适用于一般的证书应用模式。

PKCS# 12证书

一般来说,证书相应的私钥应该保存在硬件中,如智能卡或者U盾中以确保其安全性,计算机存储总是让人不放心。 但是很多时候由于条件限制或者安全性要求不足以让单位的决策者掏出这么一笔钱买这些设备,那么就必须把证书和其相应的私钥保存在内存中,这就对证书和私钥的存放提出了复杂的要求。你可能需要在不同的计算机上使用相同的证书,当然,也需要相应的私钥,如果把它们保存在不同的文件中,有可能因为弄错了多个证书和私钥之间的对应关系而导致没有办法使用,所以最好是把它们保存在一起。

PKCS# 12格式证书就是为了适应上述的这些需求产生的,它将证书和其相应的私钥封装在一起。 当然,证书和私钥需要的安全性是不一样的,证书可以公开,所以不需要加密保存;而私钥的安全性非常重要,PKCS#12采用了PKCS#8的私钥封装格式对私钥进行了基于口令的加密,虽然这种安全性很值得怀疑,但是毕竟有了一些保护。

PKCS#12证书中既有私钥也有公钥,我们可以把他转换成一个X.509证书和一个私钥。

PKCS#7 证书

证书的验证可能不是一个简单的事情。如Alice的证书是由CA-1签发的,它的证书拿给Bob验证,但是Bob并没有CA-1这个机构的公钥的可信拷贝(就是Bob不能验证CA-1的签名),那么Bob就可以去查看有没有其他CA机构(CA-2)构给CA-1颁发过数字证书,如果有,而且这个Bob信任CA-2的证书,那么他就可以用CA-2的公钥验证CA-1的证书。这就形成了一个证书链:从待验证的个体的证书往上,直到查找到Bob信任的CA或者根CA签发的证书。(关于证书链,3.1.5节会补充讲解)

如上图,你和你的验证用户可能隶属于不同的CA,但是这些不同的CA可能属于相同的根CA,那么验证就需要更多的信息,不仅仅需要你的CA证书,还需要签发你的CA证书的上级CA证书,直到上溯到根CA证书,也就是说,验证的时候,验证方会需要一个完整的证书链。 所谓证书链,就是一个用户证书和一系列与其证书相关的CA证书的有序集合。 所以,考虑到用户这些需求,为了使证书用户能够正确地使用自己的证书,CA在给用户颁发证书的时候,不仅仅要给用户发放用户自己的证书,还可能需要把证书链中的所有CA证书都给用户。

上面所说的验证过程对于一般情形来说还太理想了, 事实上,一 个CA 或多或少会有一些由于各种原因被吊销的证书, 那么为了排除这些已经被吊销的证书就需要通知用户哪些证书被吊销了,这一般通过证书吊销列表(CRL)来实现的。CRL 是公开的,可以自由下载。

这样一来, 用户需要给验证方提供的东西就非常多了: 自己的证书、 证书链上所有的CA证书和CRL。这么多东西一个个发送给对方是很繁琐的,因为他必须鉴别你发送过来的是什么东西, 以及考虑怎么保存这些信息。 为了避免上述所有这些尴尬的情况,PKCS#7标准的证书格式出现了。

PKCS#7标准很简单:可以包含多个证书和CRL。 这样就可以解决上述的问题了,在验证的时候,把自己的证书、 相关证书链上的CA 证书和CRL封装成一个PKCS#7格式证书发送给验证方就可以了。

3.1.5 重要知识点补充

前面几小节大概介绍了数字证书的基本概念,下面就几个核心重要的知识点再做一些补充说明。

证书链

证书链对于验证证书是否可信来说是重中之重,下面根据官方文档中描述的形式再对证书链做补充叙述。

如果用户不具有签署主体的公钥证书的CA的公钥的受信任副本,则需要另一个用于签名CA的公钥证书。这句话的意思如下图:

最左边是Alice的CA2给他颁发的数字证书,当Bob拿到Alice的证书,他需要CA2的公钥来验证Alice的证书中CA2的签名。但是如果Bob没有CA2的公钥的可信副本(CA2的可信公钥副本即被Bob信任这个公钥就是CA2的),那么他就不能验证CA2生成的签名。现在的问题就变成了怎么验证CA2的数字证书(即用于签署Alice的数字证书的CA2的私钥对应的公钥证书,上图中间)是可信的。验证CA2的证书是否可信就需要CA1的公钥,如果刚好Bob拥有CA1的可信公钥(即确信自己拥有CA1的公钥),那么他就可以验证CA2的由CA1生成的数字证书。这就形成了一条链。事实上这条链可以更长,直到延申到Bob最信任的CA机构(称为信任锚)的证书或者根CA的证书。

必须先验证证书链,然后才能依赖它建立对主体公钥的信任。验证可以包括对证书链中包含的证书的各种检查,例如验证签名和检查每个证书是否已被撤销。PKIX标准定义了一种验证由X.509证书组成的证书链的算法。

通常,用户可能没有从最受信任的CA到主体的证书链。提供构建或发现证书链的服务是公钥系统的一个重要特性。RFC 2587给出了一个LDAP(轻量级目录访问协议)模式定义,该定义使用LDAP目录服务协议促进了X.509证书链的发现。

X.509数字证书

公钥证书是一个实体的数字签名声明,声明另一个实体的公钥和其他信息具有特定的值。x.509标准定义了什么信息可以进入证书,并描述了如何将其写入证书(数据格式)。所有的X.509证书除了签名外,还有以下数据:

-

版本号。这标识了

X.509标准的哪个版本适用于此证书,这将影响其中可以指定哪些信息。到目前为止,已经定义了三个版本。 -

序列号。创建证书的实体负责为它分配一个序列号,以区别于它颁发的其他证书。此信息可用于多种方式,例如当证书被撤销时,将其序列号放置在证书撤销清单(CRL)中。

-

签名算法标识符。这标识CA用于签署证书的算法。

-

颁发者名称。签署证书的实体的

X.500(构成全球分布式的名录服务系统的协议)名称。这通常是一个CA。使用此证书意味着信任签署此证书的实体。(请注意,在某些情况下,例如根证书或顶级CA证书,颁发者签署自己的证书。) -

有效期。每个证书的有效期都是有限的。这个时期由开始日期和时间以及结束日期和时间来描述,可以短到几秒钟,也可以长到几乎一个世纪。选择的有效期取决于许多因素,例如用于签署证书的私钥的强度或人们愿意为证书支付的金额。如果关联的私钥没有被泄露,实体可以在此期间依赖公共值。

-

主体名。证书标识其公钥的实体的名称。这个名称使用了

X.500标准,因此它在Internet上是惟一的。这是实体的专有名称(DN),例如:CN=Java Duke, OU=Java Software Division, O=Sun Microsystems Inc,C=US(这些指的是主体的通用名称、组织单位、组织和国家。)

-

主体的公钥信息。这是被命名实体的公钥,以及指定此密钥属于哪个公钥加密系统的算法标识符和任何相关的密钥参数。

X.509的三个版本

X.509版本1自1988年开始使用,被广泛部署,是最通用的。X.509版本2引入了主体和发布方唯一标识符的概念,以处理随着时间的推移重用主体和/或发布方名称的可能性。大多数证书配置文件强烈建议不要重用名称,证书不应该使用唯一标识符。版本2证书没有被广泛使用。X.509版本3是最新的(1996年),它支持扩展的概念,因此任何人都可以定义一个扩展并将其包含在证书中。目前使用的一些常见扩展有:KeyUsage(限制密钥的使用目的,如“仅签名”)和AlternativeNames(允许其他身份也与此公钥关联,如DNS名称、电子邮件地址、IP地址)。可以将扩展标记为critical,以指示应该检查和强制/使用该扩展。

证书中的所有数据都使用两个相关的标准进行编码,称为ASN.1/DER。Abstract Syntax Notation 1(ASN.1)用于描述数据(即编码)。Distinguished Encoding Rules(DER)描述了存储和传输数据的单一方式。

证书管理工具keytool可以用于生成、显示、导入、导出X.509证书。

3.2 数字证书核心API

本节的内容比较繁杂,所以这些内容基本是官方文档的整理和翻译,以防止有内容的遗漏

Java证书链API定义了用于创建、构建和验证证书链的接口和抽象类。可以使用基于提供程序的接口插入实现。该API基于前面章节中描述的密码服务提供者体系结构,并包括根据PKIX标准构建和验证X.509证书链的特定算法类。PKIX标准是由IETF PKIX工作组开发的。

Java证书链API的核心类由以独立于算法和实现的方式支持证书链功能的接口和类组成。该API构建并扩展了现有的java.security.cert处理证书软件包。核心类可分为4类:基本类、验证、构建和存储。

Java证书链API还包括一组RFC 5280中定义的PKIX证书链验证算法相关的类。

证书链 API中的大多数类和接口都不是线程安全的。

3.2.1 基本的证书链相关类

基本证书链类提供了编码和表示证书链的基本功能。Java证书链中的关键基本类API是CertPath,它封装了由所有类型的证书链共享的通用方法。应用程序可使用CertificateFactory类的实例来创建(不是新建,是根据**已有的证书链(可能是个文件)**的编码格式转换为CertPath对象)CertPath对象。

3.2.1.1 CertPath类

CertPath类是证书链的抽象类。它定义了所有证书链对象共享的功能。可以通过对CertPath类进行子类化来实现各种证书链类型,尽管它们可能具有不同的内容和排序模式。

所有的CertPath对象都是可序列化的、不可变的和线程安全的,并且具有以下特征:

-

一个类型:这对应于证书链中的证书类型,例如:

X.509。CertPath的类型通过以下方法获得:public String getType() -

证书列表:

getCertificates方法返回证书链中的证书列表public abstract List<? extends Certificate> getCertificates()这个方法返回一个包含0个或多个

java.security.cert.Certificate类型对象的列表。为了保护CertPath对象的内容,返回的列表和其中包含的证书是不可变的。返回的证书的顺序取决于类型。按照约定,类型为X.509的CertPath对象中的证书顺序是从目标证书开始,到信任锚(一个可信的CA)颁发的证书结束。也就是说,一个证书的颁发者是下一个证书对应的CA。表示受信任者的证书不应该包含在证书路径中(授信CA的证书在验证者自己手中)。PKIX的CertPathValidator类将检测任何偏离这些约定的核心类和接口,从而导致认证路径无效,并抛出CertPathValidatorException异常。 -

一种或者多种编码:每个

CertPath对象支持一种或多种编码。这些是证书链的外部编码形式,当需要在Java虚拟机外部使用证书链的标准表示形式时(比如通过网络将证书路径传输到其他方时)使用。每个证书链都可以用默认的格式进行编码,编码过的字节数组使用以下方法返回:public abstract byte[] getEncoded()另外,以下重载方法返回指定的编码格式:

public abstract byte[] getEncoded(String encoding)以下方法返回受支持的编码格式名称

public abstract Iterator<String> getEncodings()

CertPath对象是使用CertificateFactory从已编码的字节数组或证书列表生成的。或者,可以使用CertPathBuilder来尝试查找从最信任CA到特定主体的CertPath。一旦创建了CertPath对象,就可以通过将其传递给CertPathValidator的验证方法对其进行验证。这些概念将在后面的部分中更详细地解释。

3.2.1.2 CertificateFactory类

CertificateFactory类是一个引擎类,它定义了证书工厂的功能。它使用编码过的证书数据来生成证书、CRL和CertPath对象。即将一个已存在的证书材料解析为证书对象。

注意:JCA没有提供直接生成公钥证书的API,都是将已存在的证书数据导入进程序并用证书对象表示。要在java代码中根据给定的公钥信息生成一个公钥证书,请使用BC库中提供的API

CertificateFactory对象的创建

CertificateFactory类是一个引擎类,可以使用它的某一个getInstance方法来获取它的对象,同时指定证书的格式。比如说一个X.509的证书工厂必须返回java.security.cert.X509Certificate类型的证书对象和java.security.cert.X509CRL类型的撤销列表对象。

//创建产生X.509证书对象的证书工厂

CertificateFactory certFactory = CertificateFactory.getInstance("X.509");

生成证书对象

使用generateCertificate方法可以从一个包含已编码的证书的流中生成证书对象

final Certificate generateCertificate(InputStream inStream)

要返回从给定输入流中读取的证书的集合(可能是空的),可以使用generateCertificates方法:

final Collection<? extends Certificate> generateCertificates(InputStream inStream)

生成CRL对象

使用generateCRL方法可以从一个包含已编码的证书撤销列表的流中生成CRL对象:

final CRL generateCRL(InputStream inStream)

要生成从给定输入流中读取的CRL的集合(可能是空的),可以使用generateCRLs方法:

final Collection generateCRLs(InputStream inStream)

生成CertPath对象

要从输入流中读取的数据生成CertPath对象,请使用以下generateCertPath方法之一(指定或不指定数据使用的编码格式):

final CertPath generateCertPath(InputStream inStream)

final CertPath generateCertPath(InputStream inStream,String encoding)

要从一个Certificate证书对象列表中生成CertPath对象,可以使用下面的方法:

final CertPath generateCertPath(List<? extends Certificate> certificates)

CertificateFactory总是返回由与工厂类型相同的证书组成的CertPath对象。例如,类型为X.509的CertificateFactory返回由证书组成的CertPath对象,这些证书是java.security.cert.X509Certificate的一个实例。

注意这个方法跟

generateCertificates方法的区别,这个方法由一系列确定能组成证书链的证书来生成证书链;而generateCertificates方法用于将一系列并不确定有什么关系的证书的编码流读取成一个证书列表

查看此工厂支持的编码格式

final Iterator<String> getCertPathEncodings()

例子

从文件流中加载证书对象

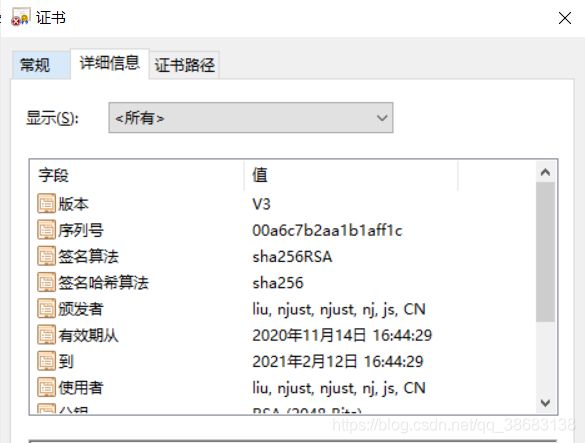

首先使用3.3节的keytool工具生成并导出公钥证书(3.3节的示例),命令行如下:

#生成证书并存储到KeyStore中

keytool -genkeypair -keyalg RSA -alias liu -keystore E:\\liu.keystore

#在从KeyStore导出证书

keytool -exportcert -alias liu -keystore E:\\liu.keystore -file E:\\liu.cer -rfc

然后就可以使用CertificateFactory的对象加载证书到内存中:

//获取对象

CertificateFactory instance = CertificateFactory.getInstance("X.509");

//生成证书对象

X509Certificate certificate = (X509Certificate) instance.generateCertificate(

new FileInputStream("E:\\liu.cer"));

从KeyStore中获取CertPath对象

// 实例化一个JKS类型的KeyStore

KeyStore ks = KeyStore.getInstance("JKS");

// 加载KeyStore文件中内容

ks.load(new FileInputStream("./keystore"),"password".toCharArray());

//找到别名为sean的证书链

Certificate[] certArray = ks.getCertificateChain("sean");

// 转为List集合类型

List certList = Arrays.asList(certArray);

// 获取一个X.509类型的证书工厂

CertificateFactory cf = CertificateFactory.getInstance("X.509");

//由证书列表构造CertPath对象

CertPath cp = cf.generateCertPath(certList);

3.2.1.3 CertPathParameters接口

CertPathParameters接口是特定证书链构建器或验证算法所使用的一组参数的透明表示,标记接口。

它的主要目的是分组(并为)所有证书链参数规范提供类型安全。CertPathParameters接口继承了Cloneable接口,并定义了一个不会抛出异常的clone()方法。这个接口的所有具体实现都应该实现并覆盖Object.clone()方法(如果需要的话)。这允许应用程序克隆任何CertPathParameters对象。

实现CertPathParameters接口的对象可作为参数传递给CertPathValidator和CertPathBuilder类的方法。通常,CertPathParameters接口的具体实现将包含一组特定于特定证书链构建器或验证算法的输入参数。例如,PKIXParameters类是CertPathParameters接口的一个实现,该接口保存一组用于PKIX认证路径验证算法的输入参数。其中一个参数是调用者为验证过程提供的最受信任的CA集合。这个参数将在讨论PKIXParameters类的部分中进行更详细的讨论。

3.2.2 证书链的验证类

Java证书链API包括用于验证证书链的类和接口。应用程序使用CertPathValidator类的实例来验证CertPath对象,如果成功了那么就会把验证结果封装到实现了CertPathValidatorResult接口的类对象里。

3.2.2.1 CertPathValidator类

CertPathValidator类是一个用于验证证书链的引擎类。

创建CertPathValidator类的实例

使用如下getInstance方法之一来创建一个实例

public static CertPathValidator getInstance(String algorithm)

public static CertPathValidator getInstance(String algorithm, String provider)

public static CertPathValidator getInstance(String algorithm, Provider provider)

其中algorithm是证书链验证算法的名称,如PKIX。

验证一个证书链

一旦创建了CertPathValidator对象,就可以通过调用validate方法来验证,向它传递要验证的证书链和一组特定于算法的参数:

public final CertPathValidatorResult validate(CertPath certPath, CertPathParameters params)

throws CertPathValidatorException,InvalidAlgorithmParameterException

如果验证算法成功,结果将在实现CertPathValidatorResult接口的对象中返回。否则,将抛出CertPathValidatorException异常。CertPathValidatorException包含返回CertPath的方法,如果相关的话,还返回导致算法失败的证书索引以及导致失败的根异常或根源。

注意,传递给验证方法的CertPath和CertPathParameters必须是验证算法支持的类型。否则,将抛出InvalidAlgorithmParameterException异常。例如,实现PKIX算法的CertPathValidator实例验证类型为X.509的CertPath对象和作为PKIXParameters实例的CertPathParameters。

3.2.2.2 CertPathValidatorResult接口

接口描述

CertPathValidatorResult接口是证书路径验证算法的成功结果或输出的透明表示,标记接口。

此接口的主要目的是对所有验证结果进行分组并提供类型安全。类似于CertPathParameters接口,CertPathValidatorResult继承了Cloneable并定义了一个不会抛出异常的clone()方法。这允许应用程序克隆任何CertPathValidatorResult对象。

实现CertPathValidatorResult接口的对象在验证成功时由validate方法返回。如果不成功,将抛出一个CertPathValidatorException异常。

通常,CertPathValidatorResult接口的具体实现将包含一组特定于特定证书链验证算法的输出参数。例如,PKIXCertPathValidatorResult类是CertPathValidatorResult接口的一个实现,该接口包含用于获取PKIX证书链验证算法的输出参数的方法,这些方法包括获取验证成功后获取主体公钥的方法。

示例(官方文档里的)

// 创建一个实现PKIX验证算法的实例

CertPathValidator cpv = null;

try {

cpv = CertPathValidator.getInstance("PKIX");

} catch (NoSuchAlgorithmException nsae) {

System.err.println(nsae);

System.exit(1);

}

// 使用验证参数“params”验证证书链,假设参数params已存在,这个参数将在后面讲PKIX时详细说明

//cp参数是我们要验证的一个证书链CertPath对象

try {

CertPathValidatorResult cpvResult = cpv.validate(cp, params);

} catch (InvalidAlgorithmParameterException iape) {//参数异常

System.err.println("validation failed: " + iape);

System.exit(1);

} catch (CertPathValidatorException cpve) {//验证失败

System.err.println("validation failed: " + cpve);

System.err.println("index of certificate that caused exception:"+ cpve.getIndex());

System.exit(1);

}

3.2.3 证书链的构建类

前两个小节讲的都是当证书链已存在时对证书链的操作,本小节将介绍如何去构建一个新的证书链。

Java证书链API包括用于构建(或发现)证书链的类。应用程序使用CertPathBuilder类的实例来构建CertPath对象。如果成功,构建的结果将在实现CertPathBuilderResult接口的对象中返回。

3.2.3.1 CertPathBuilder类

CertPathBuilder类是用于从一堆证书集合中筛选并构建一个有效的(验证通过的)证书链的引擎类。

不应该将CertificateFactory与CertPathBuilder混淆。CertPathBuilder用于发现或查找尚不知道的证书链。相反,当证书链已经被发现并且调用者需要从其内容(该内容以不同的形式存在,如已编码的字节数组或证书数组)实例化一个CertPath对象时,可以使用CertificateFactory。

获得CertPathBuilder的实例

与其他所有引擎类一样,使用getInstance方法并传入算法名称参数来获得CertPathBuilder的实例

public static CertPathBuilder getInstance(String algorithm)

public static CertPathBuilder getInstance(String algorithm, String provider)//指定服务提供者

public static CertPathBuilder getInstance(String algorithm, Provider provider)//指定服务提供者

algorithm参数代表要使用的证书链构造算法的算法名称,如PKIX。

构建一个证书链

拿到CertPathBuilder的实例后,就可以调用build方法并传入算法相关的参数来构造一个证书链:

//这个参数里包含了一个或多个证书集合(如一个CertStore对象,远程的或本地的),证书链的构建都是在这里查找证书,后面讲PKIX会讲到

public final CertPathBuilderResult build(CertPathParameters params)

throws CertPathBuilderException, InvalidAlgorithmParameterException

如果构建算法成功,结果将在实现CertPathBuilderResult接口的对象中返回。否则,抛出包含失败信息的 CertPathBuilderException异常。

请注意,传递给构建方法的CertPathParameters必须是构建算法支持的类型。否则抛出InvalidAlgorithmParameterException异常。

3.2.3.2 CertPathBuilderResult类

CertPathBuilderResult接口是证书链构建器算法的结果或输出的透明表示。此接口包含一个方法(除了clone()方法外只有一个),用于返回已成功构建的认证路径:

public CertPath getCertPath()

CertPathBuilderResult接口的目的是对所有构建结果进行分组(并为其提供类型安全)。与CertPathValidatorResult接口相似,

CertPathBuilderResult扩展了Cloneable并定义了一个不会抛出异常的clone()方法。这允许应用程序克隆任何CertPathBuilderResult对象。

CertPathBuilderResult是一个CertPathBuilder对象的build方法的返回值。

示例(官方文档上的例子)

//创建一个实现PKIX构建算法的构建器

CertPathBuilder cpb = null;

try {

cpb = CertPathBuilder.getInstance("PKIX");

} catch (NoSuchAlgorithmException nsae) {

System.err.println(nsae);

System.exit(1);

}

// 使用验证参数“params”验证证书链,假设参数params已存在,这个参数将在后面讲PKIX时详细说明

try {

CertPathBuilderResult cpbResult = cpb.build(params);//构建,得到结果

CertPath cp = cpbResult.getCertPath();//从结果里拿出证书链对象

System.out.println("build passed, path contents: " + cp);

} catch (InvalidAlgorithmParameterException iape) {//传入的算法参数异常

System.err.println("build failed: " + iape);

System.exit(1);

} catch (CertPathBuilderException cpbe) {//构建失败

System.err.println("build failed: " + cpbe);

System.exit(1);

}

3.2.4 证书/CRL的存储类

本节涉及证书链和撤销列表的存储相关类CertStore和与之相关的一些类。与之前讲的KeyStore不同,KeyStore可用于存储经过验证的、可信的证书或者证书链,而CertStore则存储一些公共的甚至是可能存在大量不相关且通常不受信任的证书集合。

3.2.4.1 CertStore类

CertStore类是一个引擎类,用于提供证书和证书撤销列表(CRL)存储库的功能。

CertStore类可以被CertPathBuilder和CertPathValidator的实现来查找证书和CRL,或者用作通用的证书和CRL检索机制。

CertStore对象的所有公共方法都是线程安全的。也就是说,多个线程可以在单个(或多个)CertStore对象上并发地调用这些方法,而不会产生不良影响。

创建CertStore对象

使用getInstance方法:

public static CertStore getInstance(String type, CertStoreParameters params)

public static CertStore getInstance(String type, CertStoreParameters params, String provider)

public static CertStore getInstance(String type, CertStoreParameters params, Provider provider)

type参数代表要使用的证书库类型的名称,如LADP(远程库)。初始化参数(params)特定于存储库类型。例如,基于服务器的存储库的初始化参数可能包括服务器的主机名和端口号。如果传入的参数与当前的证书库的类型不匹配,则会抛出InvalidAlgorithmParameterException异常。

可以使用CertStore类的以下方法来获取用于初始化这个CertStore对象的证书库参数:

public final CertStoreParameters getCertStoreParameters()

在CertStore中检索证书

当你获得了一个CertStore证书库对象后,你就可以使用它的getCertificates方法来检索里面的证书,并为其传入一个CertSelector对象(后面讲)来对证书进行筛选。CertSelector对象中制定了一系列筛选标准,用于判断哪些证书应该被返回:

final Collection<? extends Certificate> getCertificates(CertSelector selector) throws CertStoreException

这个方法返回匹配成功的证书集合(可能是空的),当出现一些异常情况导致检索失败时(如与远程库的链接断开),则通常会抛出CertStoreException异常。

对于某些CertStore的实现,在整个存储库中通过匹配规则搜索证书或CRL可能是不可行的。在这些情况下,CertStore实现可能使用选择器中指定的信息来定位证书和CRL。例如,LDAP CertStore(使用LDAP协议的远程证书库)可能不会搜索目录中的所有条目。相反,它可能只搜索可能包含它正在寻找的证书的条目。如果提供的CertSelector没有为LDAP CertStore提供足够的信息来确定它应该查找哪些条目,那么LDAP CertStore可能会抛出CertStoreException。

在CertStore中检索CRL

与检索证书的方法相识,检索CRL使用方法getCRLs,并为其传入匹配规则CRLSelector对象:

final Collection<? extends CRL> getCRLs(CRLSelector selector) throws CertStoreException

3.2.4.2 CertStoreParameters接口

CertStoreParameters接口是特定CertStore使用的一组参数的透明表示。

此接口的主要目的是对所有证书存储参数规范进行分组并提供类型安全。接口扩展了Cloneable接口,并定义不会抛出异常的克隆方法。

实现CertStoreParameters接口的对象可作为参数传递给CertStore类的getInstance方法。有两个实现

CertStoreParameters接口的类:LDAPCertStoreParameters类和CollectionCertStoreParameters类。

LDAPCertStoreParameters类

LDAP

LDAPCertStoreParameters类是CertStoreParameters接口的实现,它包含一组最小的初始化参数(目录服务器的主机和端口号),用于从类型为LDAP的CertStore检索证书和CRL。(访问远端服务器的)

CollectionCertStoreParameters类

CollectionCertStoreParameters类是CertStoreParameters接口的一个实现,它拥有一组初始化参数,用于从某类型集合的CertStore检索证书和CRL。(访问本地的)

3.2.4.3 CertSelector 和 CRLSelector接口

CertSelector和CRLSelector接口是一组标准的规范,用于从一个证书和CRL集合中选择证书和CRL。

接口为所有选择器规范提供类型安全。每个选择器接口都扩展了Cloneable接口。

CertSelector和CRLSelector接口各自定义了一个名为match的方法。match方法接受一个证书或CRL对象作为参数,如果该对象满足选择条件,则返回true。否则,返回false。

public boolean match(Certificate cert)//匹配证书

public boolean match(CRL crl)//匹配CRL

通常,实现这些接口的对象作为参数传递给CertStore类的getCertificates和getCRLs方法。CertSelectors还可以用于指定证书链中的目标证书或最终实体证书的验证约束(如PKIXParameters的setTargetCertConstraints方法,后面讲PKIX的时候会讲)。

X509CertSelector类

X509CertSelector类是CertSelector接口的一个实现,该接口定义了一组选择X.509证书的标准。

X509Certificate证书对象必须匹配match方法指定的所有选择标准。选择标准被设计用于CertPathBuilder对象在构建X.509证书链时发现潜在的证书。

例如,X509CertSelector的setSubject方法允许一个PKIX CertPathBuilder过滤掉与前一个x.509证书(按照证书链的规则,后一个证书的所有者应该是前一个证书的发行者)的发行者名称不匹配的x.509证书。通过在X509CertSelector对象中设置此条件和其他条件,CertPathBuilder能够丢弃不相关的证书,并更容易地找到满足CertPathParameters对象中指定的要求的X.509证书路径。

创建一个X509CertSelector对象

X509CertSelector

使用它的无参构造器:

public X509CertSelector()

这个构造器的方法体是空的,即没有做任何初始化相关的工作。

设置选择规则

选择条件允许调用者匹配X.509证书的不同组件。下面列举一些设置选择标准的一些方法

-

设置发行者

public void setIssuer(X500Principal issuer) public void setIssuer(String issuerDN) public void setIssuer(byte[] issuerDN)指定的专有名称(在

X500Principal、RFC 2253字符串或ASN.1/DER编码形式中)必须匹配证书中的发布者专有名称。如果为null,任何发布者专有名称都可以。请注意,最好使用X500Principal来表示专有名称,因为这样更有效,类型也更合适。 -

设置主体

public void setSubject(X500Principal subject) public void setSubject(String subjectDN) public void setSubject(byte[] subjectDN)指定的专有名称(在

X500Principal、RFC 2253字符串或ASN.1/DER编码形式中)必须匹配证书中的主题专有名称。如果为null,任何主体专有名称都可以。 -

设置序列号

public void setSerialNumber(BigInteger serial)指定的序列号必须与证书中的证书序列号匹配。如果为空,表示任何证书序列号都可以。

-

设置权威密钥标识符

public void setAuthorityKeyIdentifier(byte[] authorityKeyID)证书必须包含与指定值匹配的权威密钥标识符扩展。如果为

null,则不会对authorityKeyIdentifier标准进行检查。 -

设置证书的有效期

public void setCertificateValid(Date certValid)指定日期必须在该证书的有效期内。如果

null,任何日期都是有效的。 -

设置密钥用途

public void setKeyUsage(boolean[] keyUsage)证书的密钥使用扩展必须允许指定的

keyUsage值(那些被设置为true的)。如果为null,则不执行键使用检查。

获取选择规则

可以使用适当的getXXX方法检索每个选择条件的当前值。

例子(源于官方文档)

下面是一个从LDAP CertStore使用X509CertSelector类检索X.509证书的示例。

//首先创建一个LDAPCertStoreParameters证书库参数对象,指定远程证书库的IP地址和端口号

LDAPCertStoreParameters lcsp = new LDAPCertStoreParameters("ldap.sun.com", 389);//这个IP我这边无法访问!

//然后创建一个LADP类型的证书库对象,并使用lcsp初始化

CertStore cs = CertStore.getInstance("LDAP", lcsp);

//下面创建一个X509CertSelector选择器对象

//创建对象

X509CertSelector xcs = new X509CertSelector();

// 设置证书期限,传入当前日期,即未过期的

xcs.setCertificateValid(new Date());

// 只选择颁发给拥有以下个人信息的证书

// 'CN=alice, O=xyz, C=us'

xcs.setSubject(new X500Principal("CN=alice, O=xyz, C=us"));

// 仅选择终端实体证书

xcs.setBasicConstraints(-2);

// 仅选择具有digitalSignature密钥使用权证书(将布尔数组中的第一个条目设置为true)

boolean[] keyUsage = {true};

xcs.setKeyUsage(keyUsage);

//仅选择subjectAltName的值为'[email protected]'的证书,1是一个RFC822Name的整形值

xcs.addSubjectAlternativeName(1, "[email protected]");

//然后,我们将选择器传递给之前创建的CertStore对象的getCertificates方法:

Collection<Certificate> certs = cs.getCertificates(xcs);

PKIX CertPathBuilder可以使用类似的代码,通过丢弃那些不满足验证约束或其他标准的证书来帮助发现和排序潜在的证书。

X509CRLSelector类

X509CRLSelector类是CRLSelector接口的一个实现,该接口定义了一组选择X.509 CRL的标准。

创建X509CRLSelector对象

X509CRLSelector

使用它的无参构造器,也是一个空构造器,不执行任何初始化操作

public X509CRLSelector()

设置选择规则

选择条件允许调用者匹配X.509 CRL的不同组件。可以自行查阅X509CRLSelector类的API来了解,文档讲的很清楚。

例子(源于官方文档)

创建从LDAP存储库检索CRL的X509CRLSelector类似于X509CertSelector示例。假设我们希望检索特定CA发出的具有最小CRL编号的所有当前(截至当前日期和时间)CRL。首先,我们创建一个X509CRLSelector对象并调用适当的方法来设置选择条件:

//无参构造器

X509CRLSelector xcrls = new X509CRLSelector();

// 设置适合当前时间的

xcrls.setDateAndTime(new Date());

// 设置由以下发行者发行的

xcrls.addIssuerName("O=xyz, C=us");

// 设置至少有以下CRL数字的

xcrls.setMinCRLNumber(new BigInteger("2"));

//调用方法筛选获取

Collection<CRL> crls = cs.getCRLs(xcrls);

3.2.5 PKIX相关类

Java证书链API包括一组为使用PKIX证书链验证算法的特定于算法的类。

PKIX证书链验证算法在RFC 5280: 因特网X.509中定义公钥基础设施证书和证书撤销列表(CRL)配置文件。

3.2.5.1 TrustAnchor类

TrustAnchor类表示一个“最受信任的CA”,它被用作验证X.509证书链的信任锚。TrustAnchor包括CA的公钥、CA的名称和可以使用此密钥验证的任何约束。这些参数可以以受信任的X509Certificate的形式指定,也可以作为单独的参数指定。TrustAnchor是不可变和线程安全的。

创建TrustAnchor对象

要实例化TrustAnchor对象,调用者必须将“最受信任的CA”指定为受信任的x.509证书或 公钥/专有名称 对。调用者还可以选择指定名称约束,这个名称约束是初始化期间验证算法作用于信任锚点上的。但注意,PKIX算法不需要对信任锚点上的名称约束的支持,因此PKIX CertPathValidator或CertPathBuilder可能会选择不支持该参数,而抛出异常。

//直接传入X.509证书

public TrustAnchor(X509Certificate trustedCert, byte[] nameConstraints)

//传入名称和公钥,名称使用x.500规范

public TrustAnchor(X500Principal caPrincipal, PublicKey pubKey, byte[] nameConstraints)

//传入名称和公钥

public TrustAnchor(String caName, PublicKey pubKey, byte[] nameConstraints)

nameConstraints参数被指定为一个包含经ASN.1编码过的名称限制(NameConstraints)扩展的数组。如果不能对名称约束进行解码(没有正确地格式化),则抛出IllegalArgumentException。

获取参数值

所有构造时传入的参数都能使用相应的getXXX方法获取

public final X509Certificate getTrustedCert()

public final X500Principal getCA()

public final String getCAName()

public final PublicKey getCAPublicKey()

public final byte[] getNameConstraints()

注意,构造的时候怎么传入的参数就要怎么获取。如传入时是一个证书对象,就不能用getCAName方法获取CA的名称。

3.2.5.2 PKIXParameters类

public class PKIXParameters implements CertPathParameters

PKIXParameters类实现了CertPathParameters接口,表示由PKIX证书链验证算法定义的一组输入参数。它还包括一些其他有用的参数。

用处举例

一个X.509 CertPath对象和一个PKIXParameters对象被作为参数传递给实现PKIX算法的CertPathValidator实例的validate方法。CertPathValidator使用参数初始化PKIX证书链验证算法。

创建PKIXParameters对象

要实例化PKIXParameters对象,调用者必须指定由PKIX验证算法定义的“最受信任的CA”集合。最信任的CA集合可以使用以下两个构造函数之一来指定:

//允许调用者将最信任的CA集合指定为一组TrustAnchor对象。

public PKIXParameters(Set<TrustAnchor> trustAnchors) throws InvalidAlgorithmParameterException

//指定包含受信任证书条目的KeyStore实例,其中每个条目将被视为最受信任的CA。注意KeyStore与CertStore的区别

public PKIXParameters(KeyStore keystore) throws KeyStoreException, InvalidAlgorithmParameterException

设置参数值

最好自己去查阅一下PKIX的文档。

创建PKIXParameters对象后,调用者可以设置(或替换)各种参数的值。下面描述一些设置参数的方法。有关其他方法的详细信息,请参考PKIXParameters API文档。

-

设置初始策略标识符

设置由PKIX验证算法指定的初始策略标识符。

//集合中的元素是表示为字符串的对象标识符(oid)。如果initialPolicies参数为null或未设置,则可以接受任何策略: public void setInitialPolicies(Set<String> initialPolicies) -

设置有效期

此方法设置应确定路径有效性的时间,即确定在指定的时间点是否有效,不设置就是当前时间。

public void setDate(Date date) -

设置策略映射抑制标志(the policy mapping inhibited flag)

此方法设置策略映射抑制标志的值。如果未指定,标志的默认值为false:

public void setPolicyMappingInhibited(boolean val) -

设置显式策略必需标志(the explicit policy required flag),默认为false

public void setExplicitPolicyRequired(boolean val) -

设置禁止任何策略标志(the any policy inhibited flag),默认为false

public void setAnyPolicyInhibited(boolean val) -

设置对终端证书的限制条件

setTargetCertConstraints方法允许调用者在目标或最终实体证书上设置约束。例如,调用者可以指定目标证书必须包含特定的主题名称。约束被指定为CertSelector对象。如果selector参数为null或未设置,则在目标证书上没有定义约束:public void setTargetCertConstraints(CertSelector selector) -

设置使用的证书库CertStore对象

setCertStores方法允许调用者指定一个CertStore对象列表,该列表将被CertPathValidator的PKIX实现用于查找用于路径验证的CRL。这提供了一种可扩展的机制来指定定位CRL的位置。setCertStores方法接受一个CertStore对象列表作为参数。列表中的第一个CertStores可能比后面出现的优先级更高。public void setCertStores(List<CertStore> stores) -

设置证书链检查器

setCertPathCheckers方法允许调用者通过创建特定于实现的证书链检查器来扩展PKIX验证算法。例如,此机制可用于处理私有证书扩展。setCertPathCheckers方法以一列PKIXCertPathChecker(稍后讨论)对象作为参数:public void setCertPathCheckers(List<PKIXCertPathChecker> checkers) -

禁用撤销检查

setRevocationEnabled方法允许调用者禁用撤销检查。默认情况下启用撤销检查,因为这是PKIX验证算法所必需的检查。但是,PKIX没有定义如何检查撤销。例如,实现可以使用CRLs或OCSP。如果不合适,此方法允许调用者禁用实现的默认吊销检查机制。然后可以通过调用setCertPathCheckers方法指定不同的撤销检查机制,并传递一个实现替代机制的PKIXCertPathChecker。public void setRevocationEnabled(boolean val) -

启用或禁用策略限定符处理(policy qualifier processing)

setPolicyQualifiersRejected方法允许调用者启用或禁用策略限定符处理。当创建PKIXParameters对象时,这个标志被设置为true。此设置反映了处理策略限定符最常见(和最简单)的策略。希望使用更复杂策略的应用程序必须将此标志设置为false。public void setPolicyQualifiersRejected(boolean qualifiersRejected)

获取参数值

可以使用相应的getXXX方法获取设置的各种参数值。

3.2.5.3 PKIXCertPathValidatorResult类

public class PKIXCertPathValidatorResult implements CertPathValidatorResult

PKIXCertPathValidatorResult 类表示PKIX证书链验证算法的结果。

这个类实现了CertPathValidatorResult接口。它持有有效的验证算法生成的策略树和主体公钥(就是被验证的主体的公钥),并包含用于返回它们的方法(getPolicyTree()和getPublicKey())。实现PKIX算法的CertPathValidator对象的验证方法返回PKIXCertPathValidatorResult的实例。

3.2.5.4 PolicyNode接口和PolicyQualifierInfo类

PolicyNode

PolicyQualifierInfo

PKIX验证算法定义了几个与证书策略处理相关的输出。大多数应用程序不需要使用这些输出,但是实现PKIX验证或构建算法的所有提供者程序都必须支持它们。

PolicyNode接口表示有效执行PKIX证书链验证所产生的有效策略树的节点。一个应用程序可以使用PKIXCertPathValidatorResult的getPolicyTree方法获取有效策略树的根节点。策略树在RFC 5280中有更详细的讨论。

PolicyNode的getPolicyQualifiers方法返回一组PolicyQualifierInfo对象,每个对象代表此策略适用的相关证书的证书策略扩展中包含的策略限定符。

大多数应用程序不需要检查有效的策略树和策略限定符。它们可以通过在PKIXParameters中设置与策略相关的参数来实现策略处理目标。但是,有效的策略树可用于更复杂的应用程序,特别是那些处理策略限定符的应用程序。

例子:使用PKIX算法验证证书链(源于官方文档)

示例忽略了大多数异常处理,并假设已经创建了信任锚的证书链和公钥。

//首先,创建一个CertPathValidator对象用于验证,并指定使用PKIX算法

CertPathValidator cpv = CertPathValidator.getInstance("PKIX");

//创建一个TrustAnchor对象,指定最受信任的CA的公钥,它将用作验证证书链的锚,这里使用CA的名称和其公钥(参数pubkey)的形式指定

TrustAnchor anchor = new TrustAnchor("O=xyz,C=us", pubkey, null);

//然后创建一个PKIXParameters对象。这将用于填充PKIX算法所使用的参数。这里我们放入信任锚

PKIXParameters params = new PKIXParameters(Collections.singleton(anchor));

//然后填充验证算法使用的约束或其他参数

//我们启用了explicitPolicyRequired标志并指定了一组初始策略(集合的内容没有显示):

params.setExplicitPolicyRequired(true);

params.setInitialPolicies(policyIds);

//最后就是使用我们创建的参数对象去验证

try{

//假定我们已经有了一个证书链对象certPath

PKIXCertPathValidatorResult result =(PKIXCertPathValidatorResult) cpv.validate(certPath,params);

//获取策略树的根节点

PolicyNode policyTree = result.getPolicyTree();

//获取被验证的主体的公钥,如果验证通过,就可以信任这个证书中的公钥了

PublicKey subjectPublicKey = result.getPublicKey();

} catch (CertPathValidatorException cpve) {//如果验证失败,则打印异常对象中的信息

System.out.println("Validation failure, cert[" + cpve.getIndex() + "] :" + cpve.getMessage());

}

3.2.5.5 PKIXBuilderParameters类

public class PKIXBuilderParameters extends PKIXParameters

这个类(继承自PKIXParameters类)指定了与CertPathBuilder类一起使用的一组参数。

PKIXBuilderParameters对象作为参数传递给实现PKIX算法的CertPathBuilder实例的build方法。所有的使用PKIX算法的CertPathBuilder必须返回根据PKIX证书链验证算法验证过的证书链。

请注意,PKIX CertPathBuilder用于验证构造路径的机制是实现细节。 例如,一个实现可能会尝试首先使用最少的验证来构建路径,然后使用PKIX CertPathValidator的实例对其进行完全验证,而更有效的实现可能会在构建路径时验证更多路径,并如果遇到验证失败或死胡同则回溯到先前的阶段。

创建一个PKIXBuilderParameters对象

创建PKIXBuilderParameters对象类似于创建PKIXParameters对象。 但是,在创建PKIXBuilderParameters对象时,调用者必须在目标或最终实体证书上指定约束。 这些约束应为CertPathBuilder提供足够的信息以查找目标证书。 约束被指定为CertSelector对象。 使用以下构造函数之一创建PKIXBuilderParameters对象:

//keystore中存储的是最受信任的证书集合

public PKIXBuilderParameters(KeyStore keystore, CertSelector targetConstraints)

throws KeyStoreException, InvalidAlgorithmParameterException

//trustAnchors信任锚集合

public PKIXBuilderParameters(Set<TrustAnchor> trustAnchors, CertSelector targetConstraints)

throws InvalidAlgorithmParameterException

设置/获取参数值

PKIXBuilderParameters类继承了可以在PKIXParameters类中设置的所有参数(参见PKIXParameters那一小节或者API文档)。 另外,可以调用setMaxPathLength方法来限制构建的证书路径中证书的最大数量:

public void setMaxPathLength(int maxPathLength)

maxPathLength参数指定证书路径中可能存在的非自行发行的中间证书的最大数量。 实现PKIX算法的CertPathBuilder实例的路径长度不能超过指定的长度。 如果值为0,则路径只能包含一个证书。 如果值是-1,则路径长度不受限制(即没有最大值)。 默认最大路径长度(如果未指定)为5。此方法可用于防止CertPathBuilder花费资源和时间来构建可能满足或不满足调用者要求的长路径。

如果路径中的任何CA证书包含“基本约束”扩展,则只要结果是长度较短的证书路径,该扩展的pathLenConstraint组件的值就会覆盖maxPathLength参数的值。 还有一个对应的getMaxPathLength方法来检索此参数:

public int getMaxPathLength()

同样,setCertStores方法(从PKIXParameters类继承)通常由CertPathBuilder的PKIX实现使用来查找用于路径构造的证书以及用于路径验证的CRL。 这为指定证书和CRL的位置提供了可扩展的机制。

3.2.5.6 PKIXCertPathBuilderResult类

PKIXCertPathBuilderResult

public class PKIXCertPathBuilderResult extends PKIXCertPathValidatorResult implements CertPathBuilderResult

PKIXCertPathBuilderResult类表示PKIX认证路径构建算法的成功结果,不成功就抛异常。

此类继承了PKIXCertPathValidatorResult类,并实现了CertPathBuilderResult接口(官方文档这里有笔误,文档上写的是实现了CertPathBuilder)。PKIXCertPathBuilderResult的实例由实现PKIX算法的CertPathBuilder对象的构建方法返回。

PKIXCertPathBuilderResult实例的getCertPath方法始终返回使用PKIX证书链验证算法验证过的CertPath对象。 返回的CertPath对象不包括可能已用于锚定路径的最受信任的CA证书。 而是使用getTrustAnchor方法获取最受信任的CA的证书。

例子:使用PKIX算法构建一个证书链(源于官方文档)

这个例子里省略了很多细节,如一些变量的定义和异常处理等

//首先创建一个支持PKIX算法的CertPathBuilder对象

CertPathBuilder cpb = CertPathBuilder.getInstance("PKIX");

//创建一个PKIXBuilderParameters对象,这用于填充PKIX证书链构建算法的参数

//创建一个对目标证书的约束

X509CertSelector targetConstraints = new X509CertSelector();

targetConstraints.setSubject("CN=alice,O=xyz,C=us");

//使用信任锚对象集合trustAnchors和证书约束targetConstraints实例化一个PKIXBuilderParameters对象

PKIXBuilderParameters params = new PKIXBuilderParameters(trustAnchors, targetConstraints);

//指定CertPathBuilder将用于查找证书和crl的CertStore

//创建一个CollectionCertStoreParameters对象(本地检索),certsAndCrls是一个包含了证书和CRL的集合,证书链将会从这个集合中的证书创建

CollectionCertStoreParameters ccsp = new CollectionCertStoreParameters(certsAndCrls);

//使用参数创建并初始化一个CertStore对象

CertStore store = CertStore.getInstance("Collection", ccsp);

//将CertStore添加到证书链构建参数里,现在这个参数里就有了证书库、信任锚、约束