最新Boolean注入攻击和代码分析技术

点击星标,即时接收最新推文

本文选自《web安全攻防渗透测试实战指南(第2版)》

点击图片五折购书

Boolean注入攻击

Boolean注入攻击的测试地址在本书第2章。

访问该网址时,页面返回yes,如图4-25所示。

图4-25

在URL后添加一个单引号,即可再次访问,随后会发现返回结果由yes变成no,如图4-26所示。

图4-26

访问id=1' and 1=1%23,id=1' and 1=2%23,发现返回的结果分别是yes和no。若更改ID的值,则发现返回的仍然是yes或者no。由此可判断,页面只返回yes或no,而没有返回数据库中的数据,所以此处不可使用Union注入。此处可以尝试利用Boolean注入。Boolean注入是指构造SQL判断语句,通过查看页面的返回结果推测哪些SQL判断条件是成立的,以此获取数据库中的数据。我们先判断数据库库名的长度,语句如下:

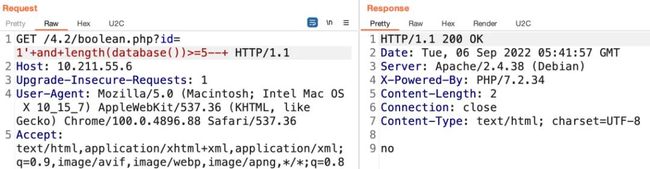

1' and length(database())>=1--+有单引号,所以需要注释符来注释。1的位置上可以是任意数字,如1' and length (database())>=1--+、1' and length (database())>=4--+或1' and length(database())>=5--+,构造这样的语句,然后观察页面的返回结果,如图4-27~图4-29所示。

图4-27

图4-28

图4-29

可以发现当数值为4时,返回的结果是yes;而当数值为5时,返回的结果是no。整个语句的意思是,数据库库名的长度大于等于4,结果为yes;数据库库名的长度大于等于5,结果为no,由此判断出数据库库名的长度为4。

接着,使用逐字符判断的方式获取数据库库名。数据库库名的范围一般在a~z、0~9,可能还有一些特殊字符,这里的字母不区分大小写。逐字符判断的SQL语句如下:

1' and substr(database(),1,1)='t'--+substr是截取的意思,其意思是截取database()的值,从第一个字符开始,每次只返回一个。

substr的用法跟limit的用法有区别,需要注意。limit是从0开始排序,而这里是从1开始排序。可以使用Burp Suite的爆破功能爆破其中的't'值,如图4-30所示。

图4-30

发现当值为t时,页面返回yes,其他值均返回no,因此判断数据库库名的第一位为t,如图4-31所示。

图4-31

还可以使用ASCII码的字符进行查询,t的ASCII码是116,而在MySQL中,ASCII转换的函数为ord,则逐字符判断的SQL语句如下:

1' and ord(substr(database(),1,1))=116--+如图4-32所示,返回的结果是yes。

图4-32

从Union注入中已经知道,数据库库名是'test',因此判断第二位字母是否为e,可以使用以下语句:

1' and substr(database(),2,1)='e'--+如图4-33所示,返回的结果是yes。

图4-33

查询表名、字段名的语句也应粘贴在database()的位置,从Union注入中已经知道数据库'test'的第一个表名是users,第一个字母应当是u,判断语句如下:

1'and substr((select table_name from information_schema.tables where table_schema='test' limit 0,1),1,1)='u'--+结果如图4-34所示,结论是正确的,依此类推,就可以查询出所有的表名与字段名。

图4-34

Boolean注入代码分析

在Boolean注入页面,程序先获取GET参数ID,通过preg_match判断其中是否存在union/sleep/benchmark等危险字符。然后将参数ID拼接到SQL语句中,在数据库中查询,如果有结果,则返回yes,否则返回no。当访问该页面时,代码根据数据库查询结果返回yes或no,而不返回数据库中的任何数据,所以页面上只会显示yes或no,代码如下:

当访问id=1' or 1=1%23时,数据库执行的语句为select * from users where `id`='1' or 1=1#,由于or 1=1是永真条件,所以此时页面肯定会返回yes。当访问id=1' and 1=2%23时,数据库执行的语句为select * from users where `id`= '1' and 1=2#,由于and '1'='2'是永假条件,所以此时页面肯定会返回no。

MS08067安全实验室视频号已上线

欢迎各位同学关注转发~

— 实验室旗下直播培训课程 —

和20000+位同学加入MS08067一起学习