总结 HTTPS 的加密流程

一、前言

http是为了解决http存在的问题而在http基础上加入了SSL/TSL,在HTTP/2中TCP三次握手后会进入SSL/TSL握手,当SSL/TSL建立链接后,才会进行报文的传输。(注意这里我说的是http/2,在3中建立链接的次数不同,可在下面补充内容中查看,下面默认是http/2)

与HTTP一样,属于应用层协议;相当于HTTP协议再套一个TSL/SSL协议。HTTP协议是超文本传输协议,信息是明文传输;在互联网上, 明文传输是比较危险的事情。所以我们采用 HTTP+TSL/SSL 来组成HTTPS,Https则是具有安全性的ssl加密传输协议。

二、HTTPS的混合加密

我们知道加密方式有三种

- 对称加密

- 非对称加密

- 混合加密

HTTPS采用的就是对称加密和非对称加密的混合加密方法。

- 混合加密解决了信息的机密性,防止数据被窃听

- 摘要算法实现了数据的完成性,防止了数据被篡改

- 数字证书提供了身份验证,防止了被冒充风险

![]()

加密:

加密就是把 明文 (要传输的信息)进行一系列变换, 生成 密文 .

解密就是把 密文 再进行一系列变换, 还原成 明文 .

在这个加密和解密的过程中, 往往需要一个或者多个中间的数据, 辅助进行这个过程, 这样的数据称为 密钥 (正确发音 yue 四声, 不过大家平时都读作 yao 四声)

对称加密:

加密和解密使用同一把密钥。

但是如果直接把密钥明文传输, 那么黑客也就能获得密钥了~~ 此时后续的加密操作就形同虚设了.因此密钥的传输也必须加密传输!

但是要想对密钥进行对称加密, 就仍然需要先协商确定一个 "密钥的密钥". 这就成了 "先有鸡还是先有蛋"的问题了. 此时密钥的传输再用对称加密就行不通了.

就需要引入非对称加密.

非对称加密:

非对称加密要用到两个密钥, 一个叫做 "公钥", 一个叫做 "私钥".

公钥和私钥是配对的. 最大的缺点就是运算速度非常慢,比对称加密要慢很多.

客户端在本地生成对称密钥, 通过公钥加密, 发送给服务器.

由于中间的网络设备没有私钥, 即使截获了数据, 也无法还原出内部的原文, 也就无法获取到对称密钥

服务器通过私钥解密, 还原出客户端发送的对称密钥. 并且使用这个对称密钥加密给客户端返回的响应数据.

后续客户端和服务器的通信都只用对称加密即可. 由于该密钥只有客户端和服务器两个主机知道, 其他主机/设备不知道密钥即使截获数据也没有意义

引入证书

在客户端和服务器刚一建立连接的时候, 服务器给客户端返回一个 证书.

这个证书包含了刚才的公钥, 也包含了网站的身份信息

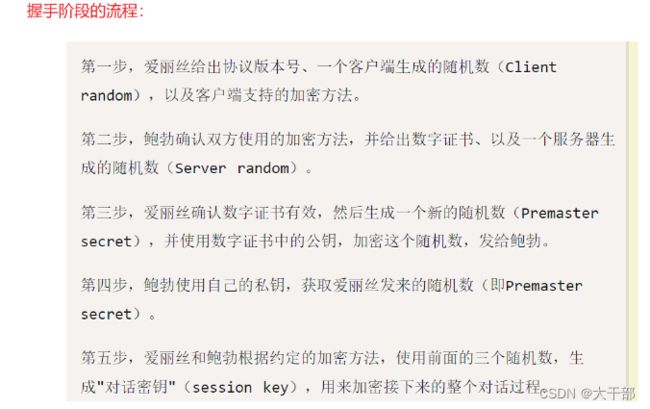

HTTPS 的工作过程

1.握手阶段:基于非对称加密,生成密钥。

2.数据传输阶段:基于对称加密,使用1中生成的密钥来进行加密解密。

第一组(非对称加密): 用于校验证书是否被篡改. 服务器持有私钥(私钥在注册证书时获得), 客户端持有公钥(操作系统包含了可信任的 CA 认证机构有哪些, 同时持有对应的公钥). 服务器使用这个私钥对证书的。签名进行加密. 客户端通过这个公钥解密获取到证书的签名, 从而校验证书内容是否是篡改过.

第二组(非对称加密): 用于协商生成对称加密的密钥. 服务器生成这组 私钥-公钥 对, 然后通过证书把公钥传递给客户端. 然后客户端用这个公钥给生成的对称加密的密钥加密, 传输给服务器, 服务器通过私钥解密获取到对称加密密钥.

第三组(对称加密): 客户端和服务器后续传输的数据都通过这个对称密钥加密解密

混合加密和数字证书

在这里我们将混合加密和数字证书放到一块讲解,可能有人会疑问数字证书是什么?其实数字证书是第三方权威机构给颁发的一种认证证书,在https通信时,会去申请这个数字证书,同时伪造数字证书是一件极其难的事情,所以我们认为证书是可信的,那么其公钥(下面会讲)就是可信的。

https在建立链接时是非对称加密,建立链接后是对称加密,(不懂对称加密和非对称加密的小伙伴可自行查阅哦)具体详细请看下面的一张图:

![]()

1、首先呢,客户端先向服务端发送加密通信(https)请求,这次请求中包括:

SSL/TSL版本号

加密套件,也就是客户端支持的加密算法列表

产生一个随机数,我们叫他为第1随机数

有一个Client Hello字符串

2、服务器收到请求后,向客户端发出响应:

确认SSL/TSL版本号,如果客户端不支持,那么就关闭通信

确认的加密算法列表

生成一个随机数,我们叫第2随机数

3、服务器再向客户端发送数字证书,这里敲重点了。服务器会把自己的公钥注册到CA(第三方证书机构),然后CA拿自己的私钥对服务器的公钥进行处理并颁发数字证书。

4、服务器将公钥发送给客户端

5、服务器发送Hello Done,表示发送完毕

6、客户端收到服务端一系列响应后,确认数字证书和公钥,没有问题后向服务端发送:

生成一个随机数,我们叫第3随机数或者预主密钥,此预主密钥会通过公钥进行加密

客户端握手结束通知,表示客户端的握手结束

7、服务端收到客户端数据后,使用私钥对加密后的预主密钥进行解密,没有其他人知道预主密钥,因为它加密了,除非服务器私钥泄漏。然后服务端通过第一、二、预主密钥计算出会话密钥。客户端也计算出了会话密钥。

8、服务端向客户端发送:

加密通信算法改变通知,以后通过会话密钥通信

服务端握手结束

到此为止,SSL/TSL握手结束,在此之后都会通过会话密钥来进行加密和解密,也就是对称加密。有小伙伴可能会说,https建立链接的过程太麻烦了吧。这里我想说,世界上没有事事都完美的东西,我们在不断优化的过程中,解决上一个问题可能也会产生新的问题,其实这也是世间万物的发展规律。