网络安全--防火墙

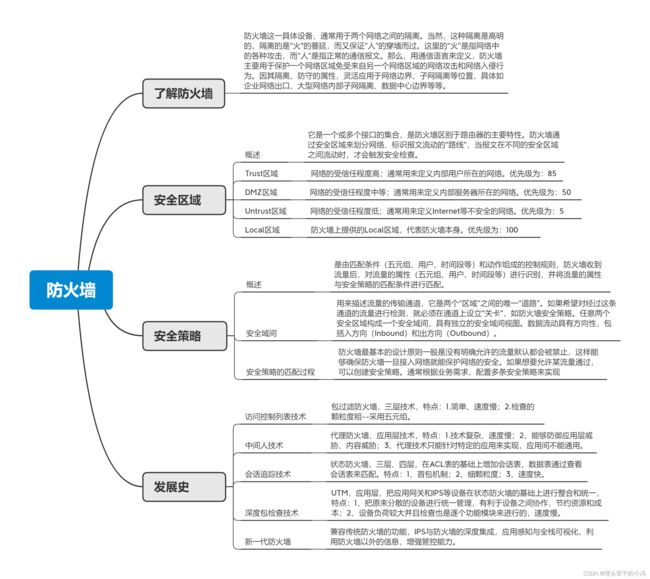

一、防火墙

二、防火墙实验

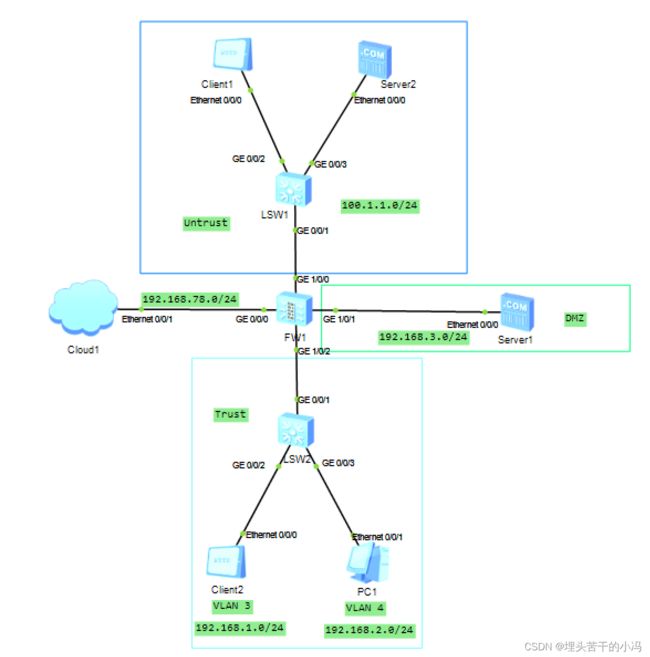

拓扑图

第一步、准备条件

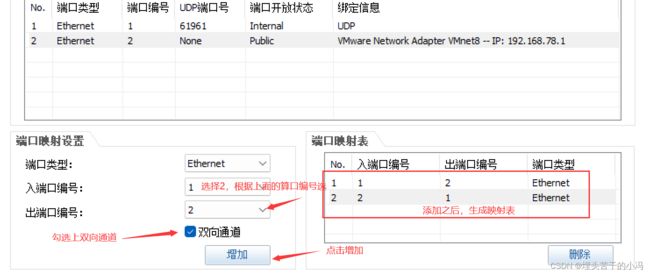

1、云的设置

单击云设备,先选择UDP,再增加,增加之后就会记录在下面。

再增加一个虚拟的网卡,选择一个电脑中的虚拟网卡,然后增加。

先选择对应端口,勾选上双向通道,点击添加,右边会自动生成端口映射表。

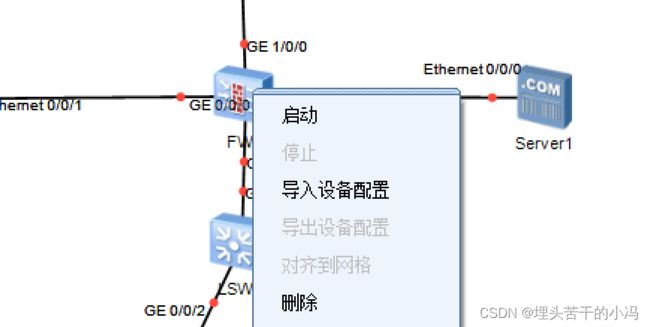

导入防火墙的配置即可。

需要包的点击连接下载:https://pan.baidu.com/s/1WZXAeClHQrPgP6KSv0NFUg?pwd=0000

提取码:0000

第二步、配置设备IP地址

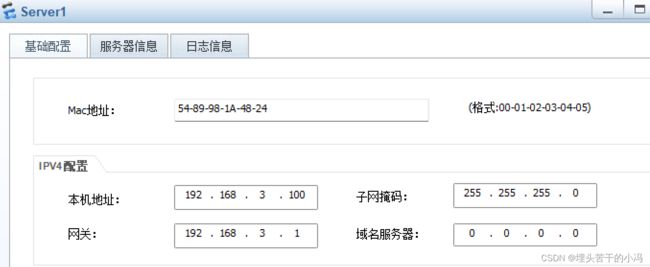

1、Server1

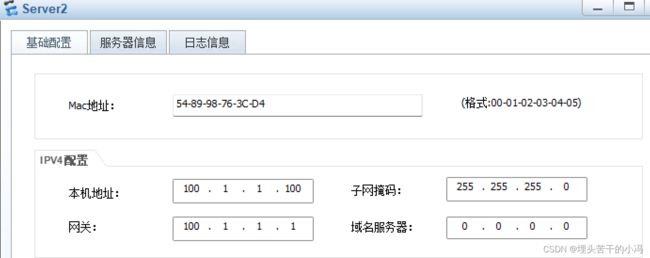

2、Server2

3、PC1

4、Client1

5、Client2

第三步、配置SW1交换机

system-view

[Huawei]sysname SW1

[SW1]vlan batch 3 4

Info: This operation may take a few seconds. Please wait for a moment...done.

[SW1]int g0/0/2

[SW1-GigabitEthernet0/0/2]port link-type access

[SW1-GigabitEthernet0/0/2]port default vlan 3

[SW1-GigabitEthernet0/0/2]int g0/0/3

[SW1-GigabitEthernet0/0/3]port link-type access

[SW1-GigabitEthernet0/0/3]port default vlan 4

[SW1-GigabitEthernet0/0/3]int g0/0/1

[SW1-GigabitEthernet0/0/1]port link-type trunk

[SW1-GigabitEthernet0/0/1]port trunk allow-pass vlan 3 4

第四步、配置防火墙IP地址

进入防火墙会输入用户名和密码,华为设备默认用户名:admin,密码:Admin@123,刚进去需要修改密码。

system-view

[USG6000V1]sysname FW

[FW]int g0/0/0

[FW-GigabitEthernet0/0/0]ip address 192.168.78.10 24

[FW-GigabitEthernet0/0/0]service-manage all permit

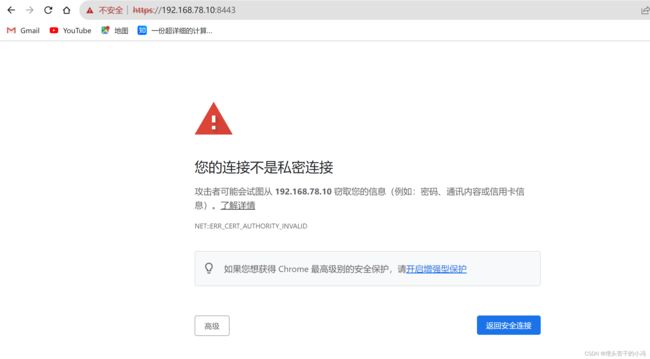

然后使用Web页面进行配置,在地址栏输入https://192.168.78.10:8443

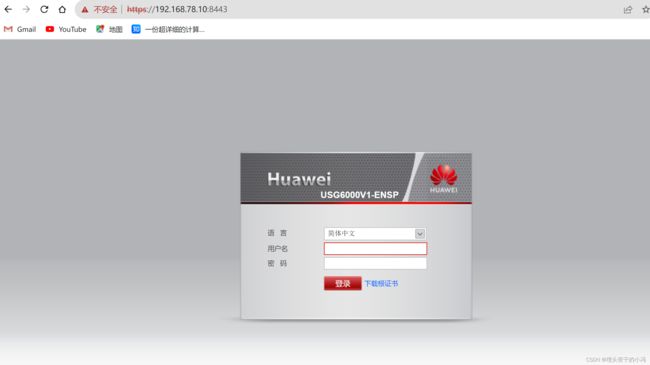

访问找个页面会提示不安全,直接点高级,继续访问,就会出现下面这个页面,输入刚才自己设置的密码,用户名是:admin

登录成功就会进入如下页面。

接下来就可以进行,需要的配置了。

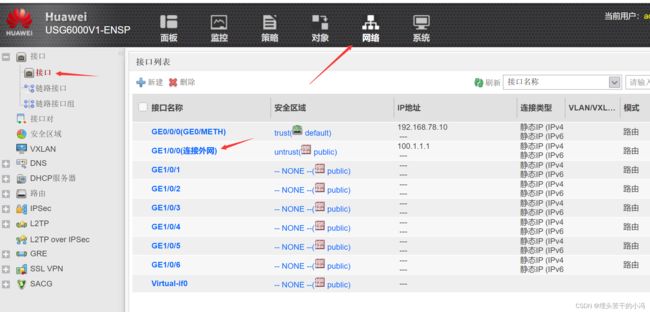

在Web界面为其他接口连接接口配置IP地址,需要修改那个接口,直接单击接口名称。

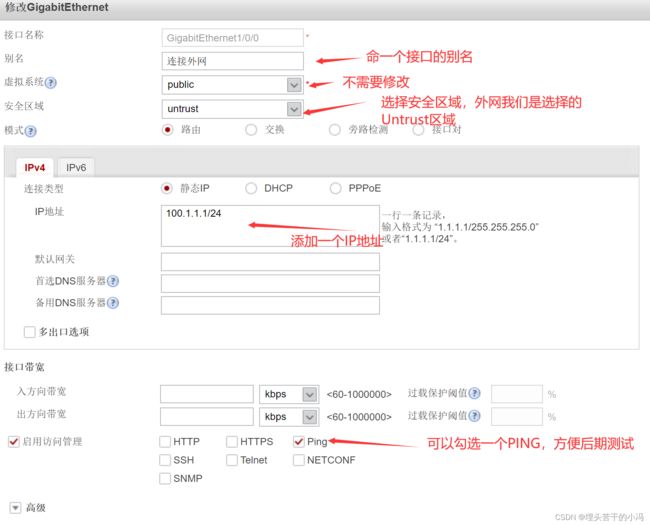

配置连接外网接口G1/0/0

配置连接MDZ区域接口G1/0/1

配置连接内部接口,下面是两个不同的VLAN,所需需要创建Vlanif逻辑接口。

创建Vlanif 3

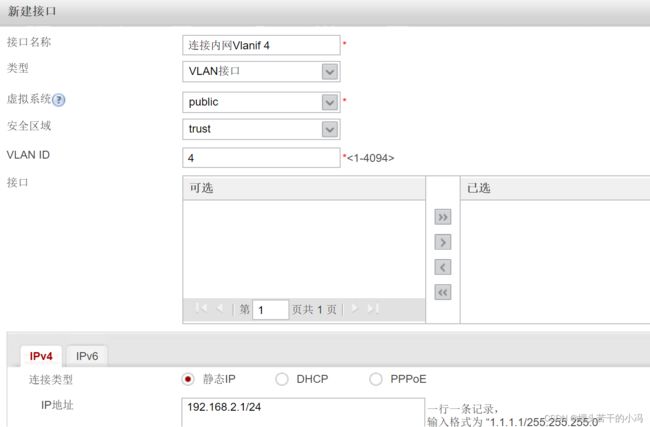

创建Vlanif 4

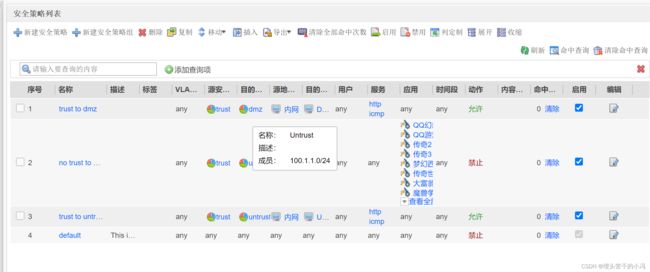

第五步、做安全策略

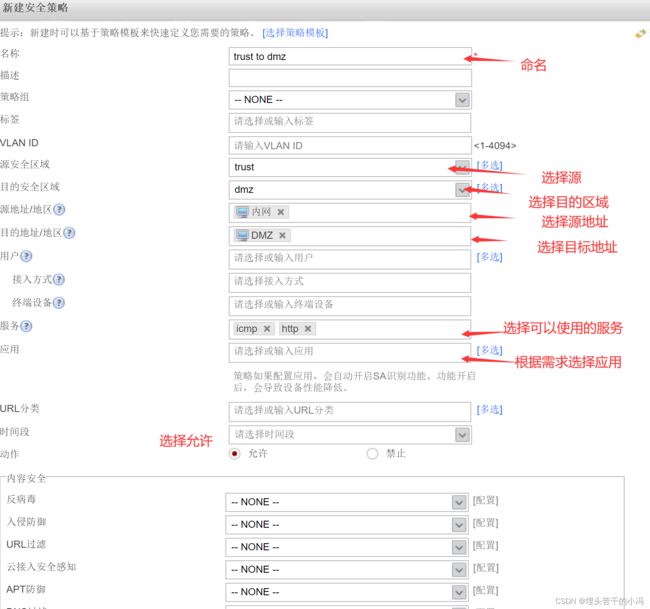

1、允许内网访问DMZ区域

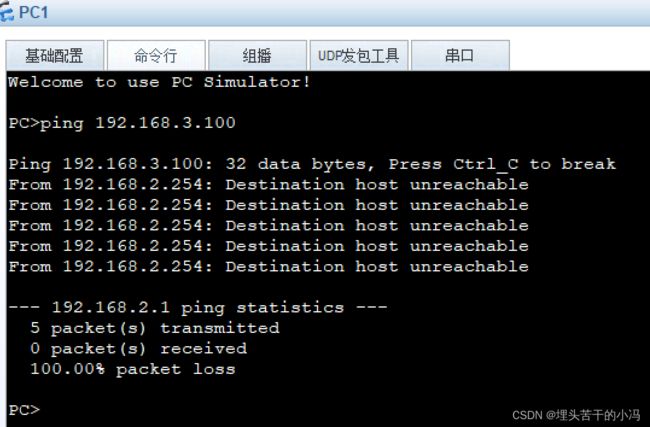

先进行测试,用内网PC1访问DMZ区域,发现是不能访问,因为防火墙是有一条默认拒绝所有的策略。

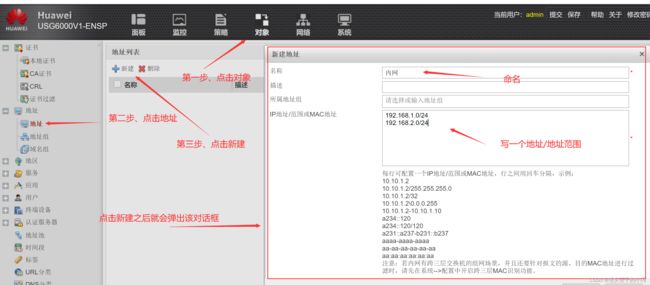

先进行创建对象,方便后面批量处理。

创建安全策略

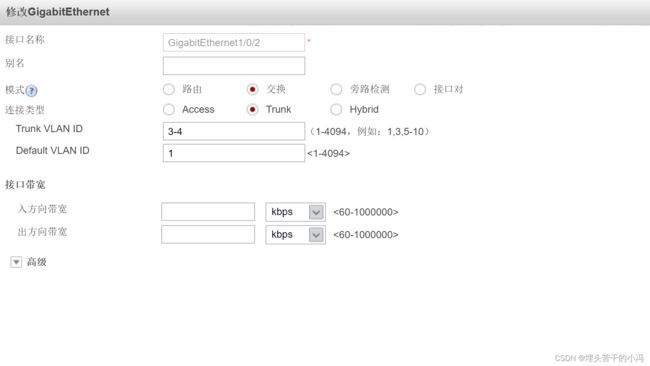

在这里我们还需要把防火墙的g1/0/2连接内网(trust区域)的接口,修改为交换--Trunk,允许3-4VLAN ID

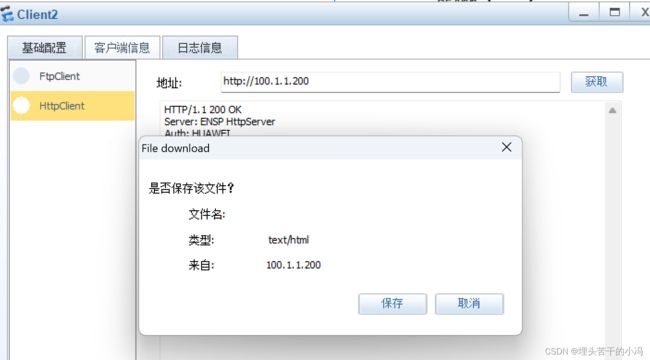

现在用Client2访问DMZ服务

PC1访问DMZ区域服务器

2、允许内网访问Untrust区域

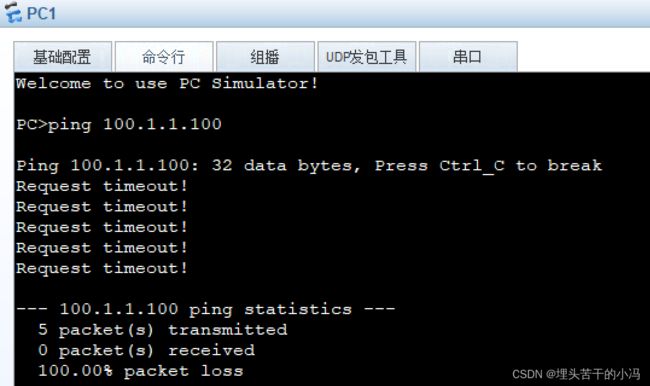

先进行测试,内网访问Untrust区域的Server2,发现访问超时,这也说明,防火墙没有对Trust区域访问Untrust区域允许。

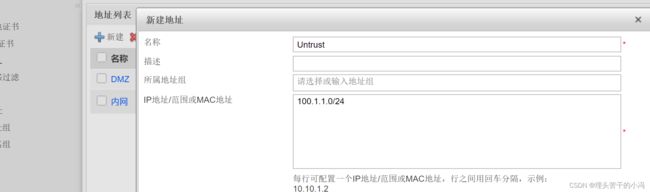

创建策略前先把Untrust区域创建一个对象

创建策略

测试内网(trust区域访问untrust区域)

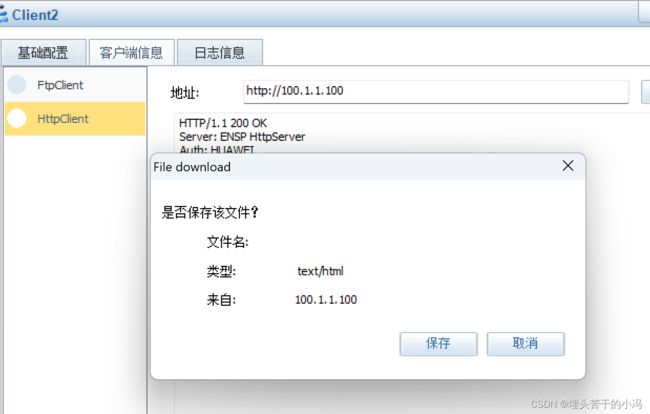

Client2访问Server2

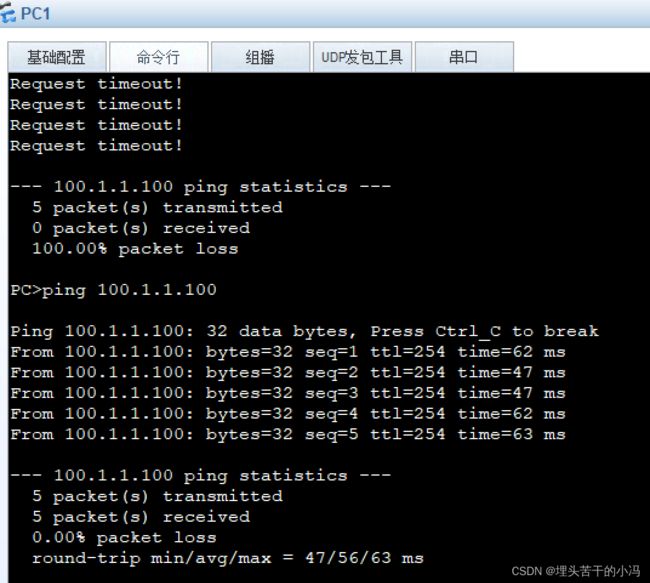

PC1访问Server2

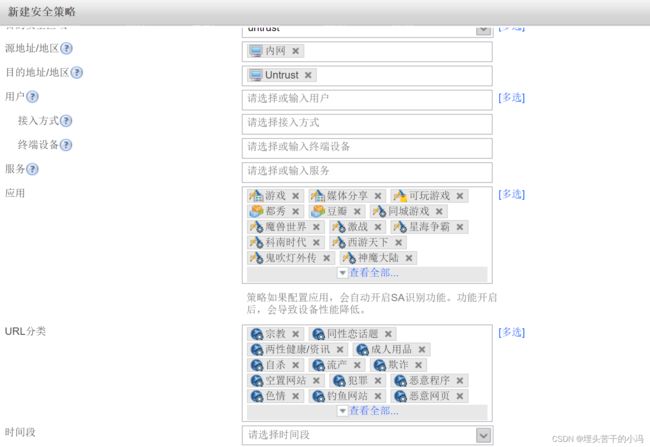

如果要禁止内网用户访问某些网站和应用,都是可以根据需求来创建安全策略。

如

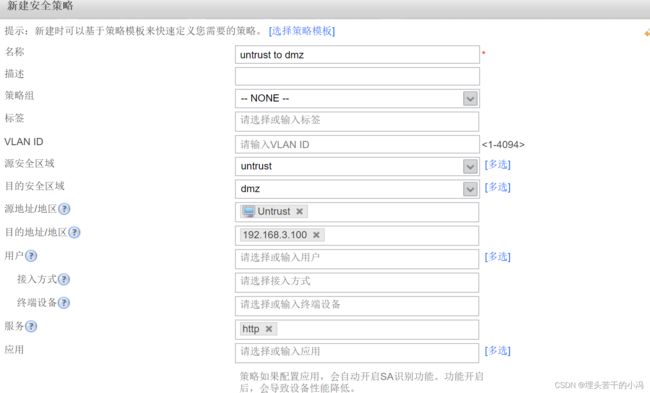

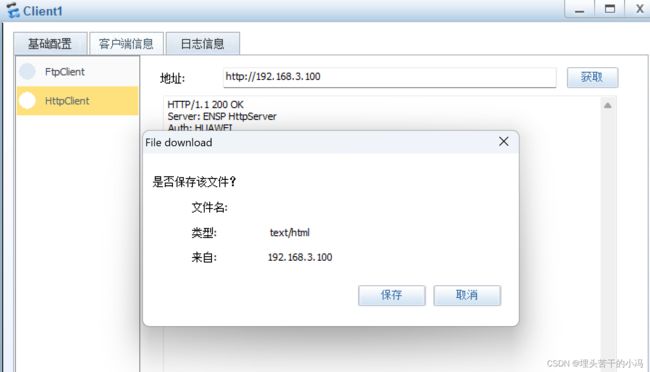

3、外网访问DMZ区域服务器

先测试外网访问DMZ服务器,发现访问不了。

做安全策略,让外网访问DMZ服务器

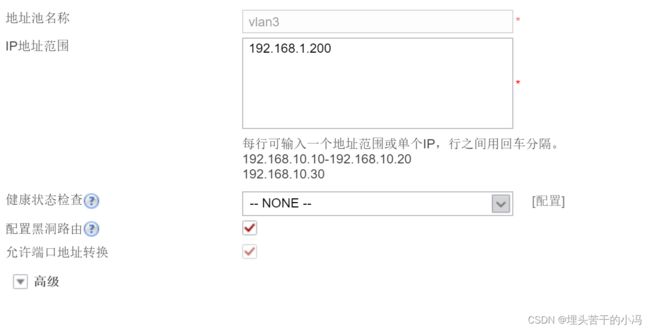

第六步、NAT域内双向转换

内网(Trust区域)访问DMZ

先测试访问要设置的域名100.1.1.200,无法访问。

新建NAT服务器映射。

新建NAT安全策略

源转换地址池--虚拟出来内网的IP地址

目的转换地址池--实际服务器的IP地址

配置之后,再进行测试访问100.1.1.200,访问成功。

三、问题

1. 什么是防火墙?

防火墙,顾名思义,类似于建筑来阻挡火,但是在网络种,形象化地体现了防火墙:在网络中是一台具体的设备,通常用于两个网络之间的隔离,这里的“火”是指网络中的各种攻击,然后通过一些策略来放行一些数据包,那么用通信定义来说,防火墙主要用于保护一个网络区域免受来自另一个网络区域的网络攻击和网络入侵行为。因其隔离、防守的属性, 灵活应用于网络边界、子网隔离等位置,具体如企业网络出口、大型网络内部子网隔离、数据中心边界等等。

2. 状态防火墙工作原理?

通过对数据包的源地址、目的地址、端口号等信息进行检查,来判断是否允许数据包通过。 它会维护一个状态表,记录网络连接的状态信息,如源IP地址、目的IP地址、源端口号、目的端口号等。 当一个数据包到达防火墙时,防火墙会根据状态表中的信息,判断该数据包是否属于一个已建立的合法连接。 如果是,防火墙会允许数据包通过;如果不是,防火墙会根据预先定义的规则集,决定是否允许该数据包通过。 状态防火墙是一种重要的网络安全设备,它通过对网络连接的状态信息进行过滤和检查,来保护网络免受恶意攻击和未经授权的访问。 状态防火墙的工作原理包括数据包过滤、状态跟踪、应用层检查、日志记录和报警等功能。

3. 防火墙如何处理双通道协议?

当防火墙检测到由双通道协议建立的新连接时,它会在内部创建一个会话表来跟踪该连接的状态信息,包括源IP地址、目标IP地址、端口号和协议等。然后,防火墙会根据已建立的会话状态进行进一步的数据包过滤和访问控制。

4. 防火墙如何处理nat?

NAT ALG(Application Level Gateway,应用层网关)技术能对多通道协议进行应用层报文信息的解析和地址转换,将载荷中需要进行地址转换的IP地址和端口或者需特殊处理的字段进行相应的转换和处理,从而保证应用层通信的正确性。