NSSCTF之Misc篇刷题记录⑨

NSSCTF之Misc篇刷题记录⑨

-

- [GKCTF 2021]签到

- [NISACTF 2022]bmpnumber

- [领航杯江苏省赛 2021]签到题

- [鹤城杯 2021]Misc2

- [鹤城杯 2021]A_MISC

- [GXYCTF 2019]CheckIn

- [HDCTF 2023]hardMisc

- [NSSRound#1 Basic]cut_into_thirds

- [闽盾杯 2021]Modbus的秘密

- [NISACTF 2022]神秘数字

- [INSHack 2019]INSAnity

- [UTCTF 2020]Basics(MISC)

- [GDOUCTF 2023]pixelart

NSSCTF平台:https://www.nssctf.cn/

PS:记得所有的flag都改为NSSCTF

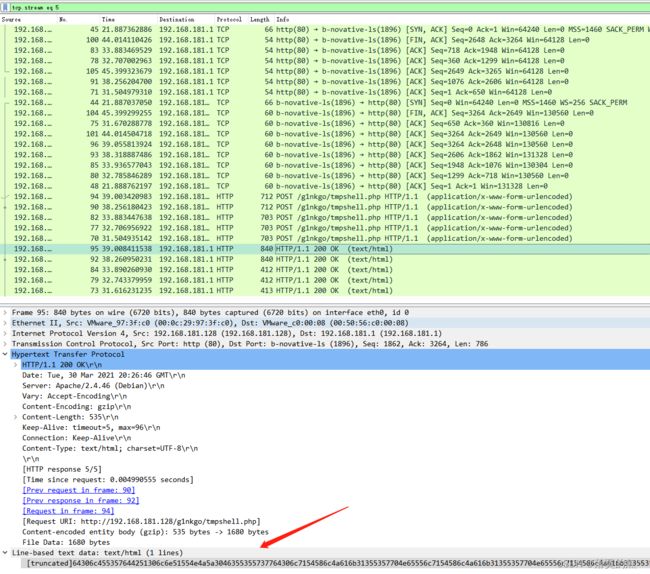

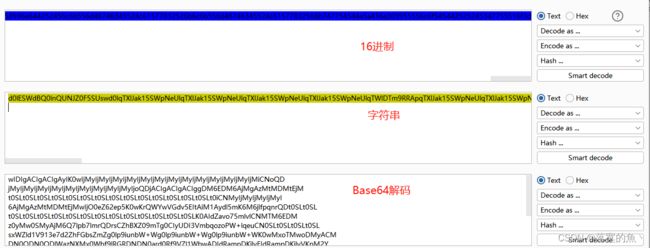

[GKCTF 2021]签到

得到一个数据包先筛选HTTP协议有一串16进制 先转换为字符串然后在Base64解码

使用随波逐流把Base64的值翻转一下,去除双写得到flag (可以使用burp 也可也使用脚本 也可也使用在线网站)

NSSCTF{Welc0me_GkC4F_m1siCCCCCC!}

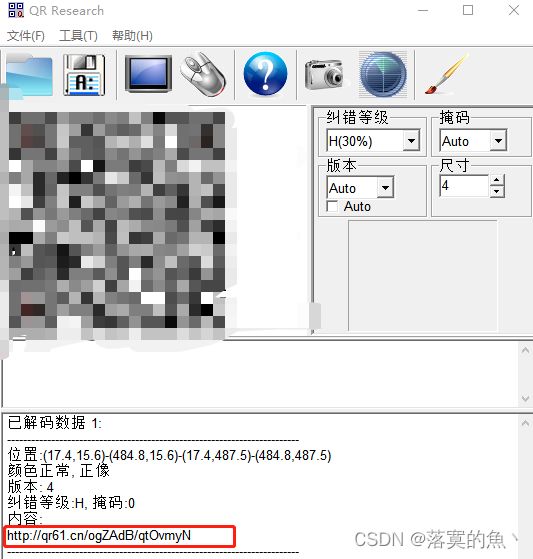

[NISACTF 2022]bmpnumber

下载下来是个bmp图片使用工具 wbstego4.3open(第8篇有使用方法)得到二维码需要修复定位符不太对 然后扫码得到个网站

访问是一个word文档需要输入密码 这里可以爆破:password 然后里面是个图片我导出来改了没啥用 提交不对 很明显不是这个!

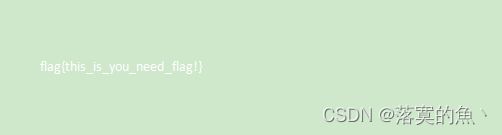

找了半天有个下载的按钮 然后全选 (因为我是护眼模式 是绿色 容易看 YYDS)正常是白色的需要改个颜色!

flag{this_is_you_need_flag!}

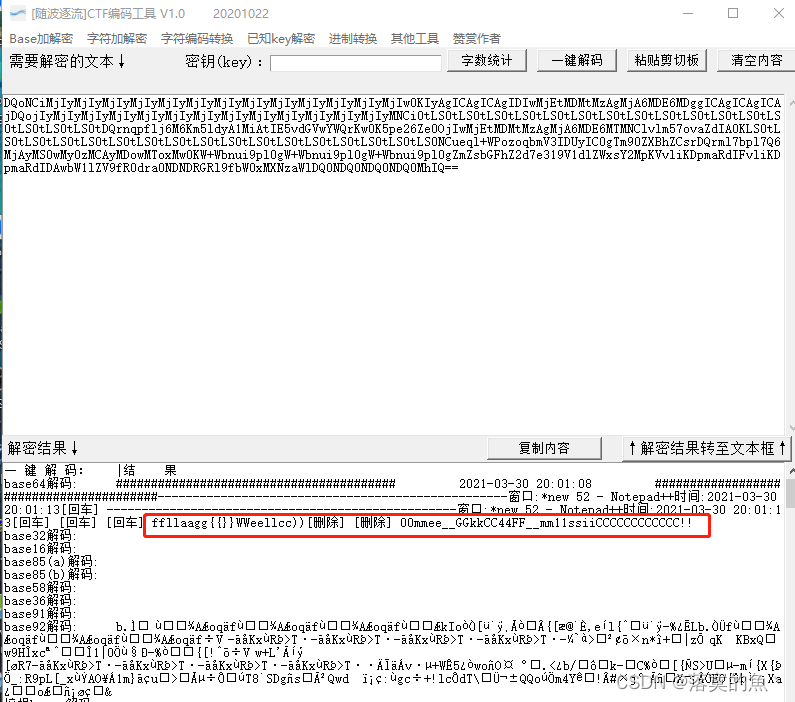

[领航杯江苏省赛 2021]签到题

CnHongke{2021 welcome you}

[鹤城杯 2021]Misc2

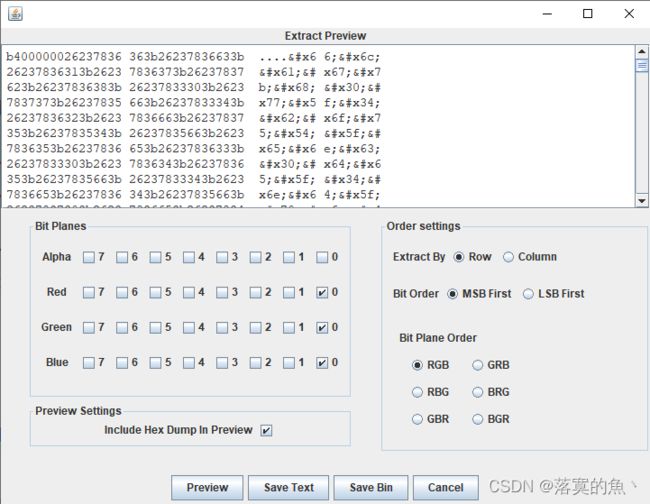

LSB隐写发现有html编码 提取然后解码

HTML编码:

flag{h0w_4bouT_enc0de_4nd_pnG}

[鹤城杯 2021]A_MISC

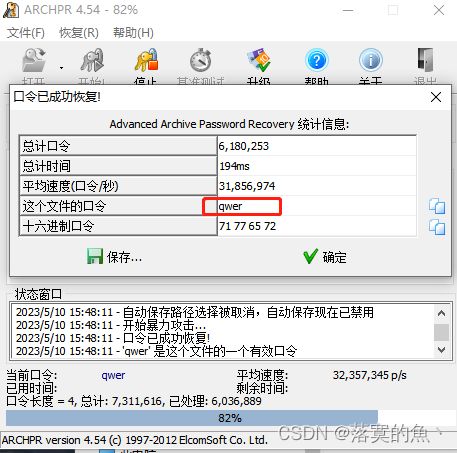

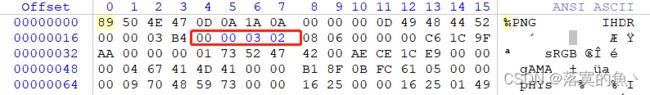

下载是一个压缩包 有密码尝试爆破使用工具ARCHPR得到密码:qwer然后给了个网盘链接没有提取码 这里肯定要改高度

https://pan.baidu.com/s/1cG2QvYy3khpQGLfjfbYevg

密码: cavb

怎么过滤可以参考:https://blog.csdn.net/qq_45555226/article/details/102809032

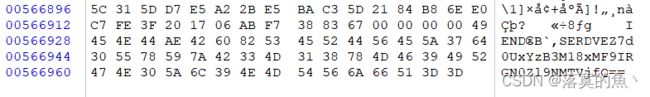

下载是一个file数据包大概看了一下是盲注的流量 然后提取ASCII码转字符串得到flag

102 108 97 103 123 99 100 50 99 51 101 50 102 101 97 52 54 51 100 101 100 57 97 102 56 48 48 100 55 49 53 53 98 101 55 97 113 125

NSSCTF{cd2c3e2fea463ded9af800d7155be7aq}

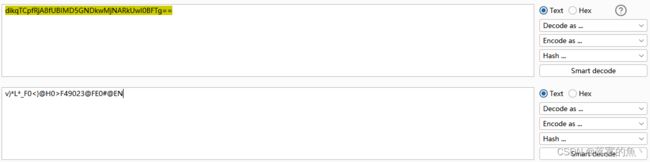

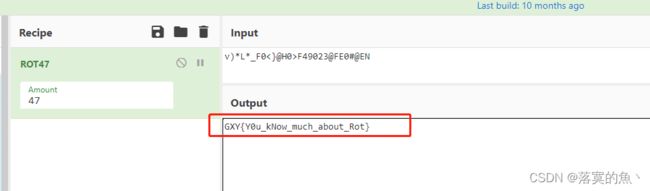

[GXYCTF 2019]CheckIn

先Base64解码在rot47解码得到flag。

dikqTCpfRjA8fUBIMD5GNDkwMjNARkUwI0BFTg==

v)*L*_F0<}@H0>F49023@FE0#@EN

NSSCTF{Y0u_kNow_much_about_Rot}

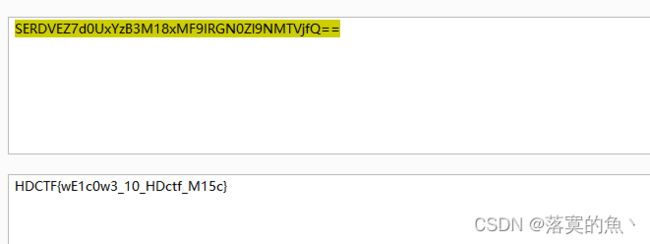

[HDCTF 2023]hardMisc

直接放入WinHex中在尾部发现Base64编码解码

NSSCTF{wE1c0w3_10_HDctf_M15c}

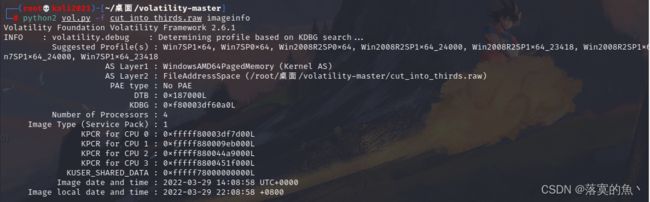

[NSSRound#1 Basic]cut_into_thirds

考点:内存取证(不知道为什么喜欢做取证的题目)

华强觉得这flag不甜,就把flag刀成了三份,分给了“基地”家族的老二、老四和老六。

请将找到的三块按顺序用“-”连接,flag格式为NSSCTF{uuid}

python2 vol.py -f cut_into_thirds.raw imageinfo#获取镜像版本

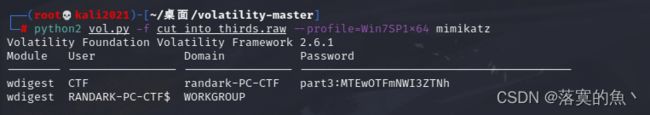

python2 vol.py -f cut_into_thirds.raw --profile=Win7SP1x64 mimikatz#查看密码

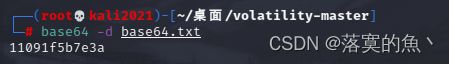

得到一个part3:MTEwOTFmNWI3ZTNh 根据题目提示应该是Base64编码 进行解码:11091f5b7e3a

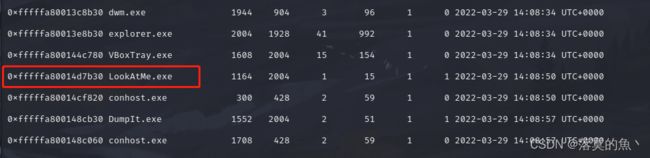

python2 vol.py -f cut_into_thirds.raw --profile=Win7SP1x64 pslist#列出进程

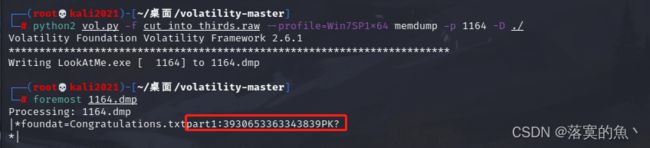

python2 vol.py -f cut_into_thirds.raw --profile=Win7SP1x64 memdump -p 1164 -D ./#导出文件

使用foremost进行分离 根据题目提示家族老二 猜测是Base16 编码,解码得:90e3c489

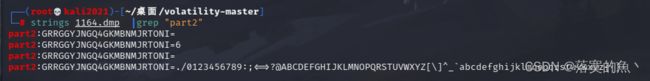

继续使用strings 搜索“part2” 得到一串字符串 根据家族提示老四 猜测是Base32编码 解码得:4bca-48e0-bc75

最后按顺序拼接得到flag 为90e3c489-4bca-48e0-bc75-11091f5b7e3a 这题还是很有意思得

NSSCTF{90e3c489-4bca-48e0-bc75-11091f5b7e3a}

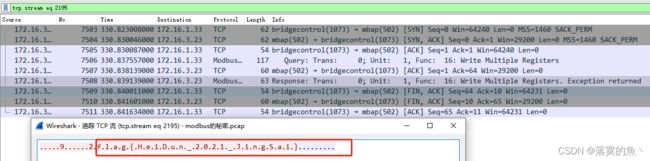

[闽盾杯 2021]Modbus的秘密

过滤modbus协议找到最长得 然后查看TCP数据流得到flag。

flag{HeiDun_2021_JingSai}

[NISACTF 2022]神秘数字

汉字是一种伟大的创造,是史上迄今为止连续使用时间最长的主要文字,也是上古时期各大文字体系中唯一传承至今的文字体系,到了现代,随着时代和信息的发展,人们从中引出了不少变形,他们都在为着汉字的安全性做出了贡献,时至今日,它们可能已经淘汰,但是对我们来说,他们仍有着一些现实意义。请你将得到的一句话转换成md5并包上NISA字符,flag形式为NSSCTF{md5值大写}

ovty fgh wnn 数十亿 //五笔

0678 3127 2347 0155 5074 合法操作者 //中文电码

MAZY AGD BMY NFA XOBV UCL A MFJI 每天都体验着一种 //郑码

40227 44801 36780 27620 有共识的 //四角号码

YPTC QVIO MGBHU JYK 虚拟现实 //仓颉编码

数十亿合法操作者每天都体验着一种有共识的虚拟现实 //进行md5编码

NSSCTF{BE29981639FCE3A4B719E4347FED9E43}

[INSHack 2019]INSAnity

NSSCTF{YouRe_Crazy_and_I_Love_it}

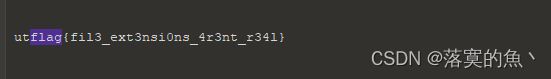

[UTCTF 2020]Basics(MISC)

一张图片直接放HED ctrl+F 搜flag即可。

NSSCTF{fil3_ext3nsi0ns_4r3nt_r34l}

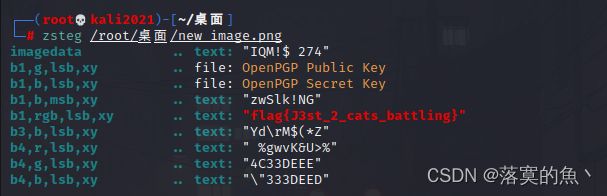

[GDOUCTF 2023]pixelart

from PIL import Image

im = Image.open('arcaea.png')

pix = im.load()

width = im.size[0]

height = im.size[1]

# 新图像的宽度和高度(每12个像素生成一个新像素)

new_width = width // 12

new_height = height // 12

# 创建一个新的图像对象

new_img = Image.new("RGB", (new_width, new_height))

for x in range(0,width,12):

for y in range(0,height,12):

rgb=pix[x, y]

new_img.putpixel((x//12,y//12),(int(rgb[0]),int(rgb[1]),int(rgb[2])))

new_img.save('new_image.png')

NSSCTF{J3st_2_cats_battling}

至此又是美好的一天结束,我们下一篇再见感谢大家支持,希望对学MISC方向的小伙伴有所帮助!!