网络安全--防火墙旁挂部署方式和高可靠性技术

目录

一、防火墙

二、防火墙旁挂部署方式

使用策略路由实现

第一步、IP地址配置

第二步、配置路由

第三步、在防火墙上做策略

第四步、在R2上使用策略路由引流

三、防火墙高可靠性技术--HRP

拓扑图

第一步、配置SW1、SW2、FW1、FW2

第二步、进入防火墙Web页面进行配置接口

第三步、配置高可靠VRRP---双机备份

第四步、配置路由

第五步、配置安全策略

第六步、链路故障进行测试

一、防火墙

二、防火墙旁挂部署方式

使用策略路由实现

第一步、IP地址配置

R1

system-view

[Huawei]sysname R1

[R1]int g0/0/0

[R1-GigabitEthernet0/0/0]ip address 100.1.1.1 24

[R1-LoopBack0]ip address 1.1.1.1 32

R2

system-view

[Huawei]sysname R2

[R2]int g0/0/1

[R2-GigabitEthernet0/0/1]ip address 100.1.1.2 24

[R2-GigabitEthernet0/0/1]int g0/0/2

[R2-GigabitEthernet0/0/2]ip address 192.168.1.2 24

[R2-GigabitEthernet0/0/2]int g0/0/0.1

[R2-GigabitEthernet0/0/0.1]ip address 192.168.3.2 24

[R2-GigabitEthernet0/0/0.1]dot1q termination vid 2

[R2-GigabitEthernet0/0/0.1]arp broadcast enable

[R2-GigabitEthernet0/0/0.1]int g0/0/0.2

[R2-GigabitEthernet0/0/0.2]ip address 192.168.2.2 24

[R2-GigabitEthernet0/0/0.2]dot1q termination vid 3

[R2-GigabitEthernet0/0/0.2]arp broadcast enable

R3

system-view

[Huawei]sysname R3

[R3]int g0/0/0

[R3-GigabitEthernet0/0/0]ip address 192.168.1.3 24

[R3-GigabitEthernet0/0/0]int lo0

[R3-LoopBack0]ip address 3.3.3.3 32

FW1

system-view

[USG6000V1]sysname FW

[FW]int g0/0/0

[FW-GigabitEthernet0/0/0]ip address 192.168.78.10 24

[FW-GigabitEthernet0/0/0]service-manage all permit 然后用这个IP地址进入Web页面,配置接口

第二步、配置路由

先把1.1.1.1到3.3.3.3之间的路由打通。

R1到R3的3.3.3.3/32环回

[R1]ip route-static 3.3.3.3 32 100.1.1.2

R2到R3的3.3.3.3/32和R1的1.1.1.1/32环回

[R2]ip route-static 1.1.1.1 32 100.1.1.1

[R2]ip route-static 3.3.3.3 24 192.168.1.3

R3到R1的1.1.1.1/32环回

[R3]ip route-static 1.1.1.1 32 192.168.1.2

测试

在防火墙上配置路由

到1.1.1.1/32和3.3.3.3/32的路由

第三步、在防火墙上做策略

允许3.3.3.3与1.1.1.1之间互相访问

配置g1/0/0接口为串口

并且设置g1/0/0为信任区域

第四步、在R2上使用策略路由引流

将R1与R3之间的流量通过R2之后到防火墙,再到对方。

在R2上写策略

#3.3.3.3到1.1.1.1

#使用ACL抓取流量

[R2]acl 3001

[R2-acl-adv-3001]rule 100 permit ip source 3.3.3.3 0 destination 1.1.1.1 0

[R2-acl-adv-3001]qu

#使用策略捕获流量

[R2]traffic classifier trust

[R2-classifier-trust]if-match acl 3001

[R2-classifier-trust]qu

#对捕获的流量进行设置或者动作

[R2]traffic behavior trust

[R2-behavior-trust]redirect ip-nexthop 192.168.2.1

[R2-behavior-trust]qu

#匹配捕获流量和对应的动作

[R2]traffic policy trust

[R2-trafficpolicy-trust]classifier trust behavior trust

[R2-trafficpolicy-trust]qu

#在接口调用策略

[R2]int g0/0/2

[R2-GigabitEthernet0/0/2]traffic-policy trust inbound

[R2-GigabitEthernet0/0/2]qu

#1.1.1.1到3.3.3.3

[R2]acl 3002

[R2-acl-adv-3001]rule 100 permit ip source 1.1.1.1 0 destination 3.3.3.3 0

[R2-acl-adv-3001]qu

[R2]traffic classifier untrust

[R2-classifier-trust]if-match acl 3002

[R2-classifier-trust]qu

[R2]traffic behavior untrust

[R2-behavior-trust]redirect ip-nexthop 192.168.3.1

[R2-behavior-trust]qu

[R2]traffic policy untrust

[R2-trafficpolicy-trust]classifier trust behavior untrust

[R2-trafficpolicy-trust]qu

[R2]int g0/0/1

[R2-GigabitEthernet0/0/1]traffic-policy untrust inbound

[R2-GigabitEthernet0/0/1]qu进行测试,发现是可以互相访问,并且追踪路由是经过防火墙设备。

当断开与防火墙的连接进行测试,依旧可以访问,所以也起到当防火墙故障的时候,依旧可以实现上网。

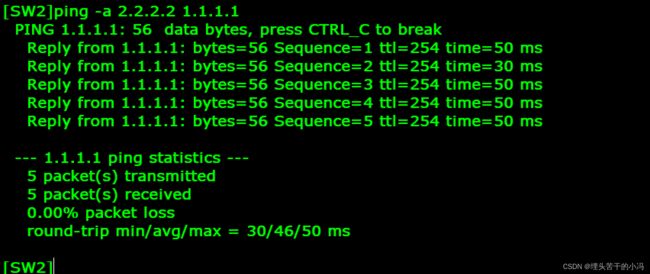

三、防火墙高可靠性技术--HRP

拓扑图

第一步、配置SW1、SW2、FW1、FW2

把SW1和SW2做三层交换机使用

SW1

system-view

[Huawei]sysname SW1

[SW1]vlan 2

[SW1-vlan2]int vlanif 2

[SW1-Vlanif2]ip address 10.1.1.1 24

[SW1-Vlanif2]int lo0

[SW1-LoopBack0]ip address 1.1.1.1 32

[SW1-GigabitEthernet0/0/1]port link-type access

[SW1-GigabitEthernet0/0/1]port default vlan 2

[SW1-GigabitEthernet0/0/1]int g0/0/2

[SW1-GigabitEthernet0/0/2]port link-type access

[SW1-GigabitEthernet0/0/2] port default vlan 2

[SW1-GigabitEthernet0/0/2]qu

SW2

system-view

[Huawei]sysname SW2

[SW2]vlan 3

[SW2-vlan3]int vlanif 3

[SW2-Vlanif3]ip address 10.1.2.1 24

[SW2-Vlanif3]int lo0

[SW2-LoopBack0]ip address 2.2.2.2 32

[SW2-LoopBack0]int g0/0/1

[SW2-GigabitEthernet0/0/1]port link-type access

[SW2-GigabitEthernet0/0/1]port default vlan 3

[SW2-GigabitEthernet0/0/1]int g0/0/2

[SW2-GigabitEthernet0/0/2]port link-type access

[SW2-GigabitEthernet0/0/2] port default vlan 3

[SW2-GigabitEthernet0/0/2]qu

FW1

system-view

[USG6000V1]sysname FW1

[FW1]int g0/0/0

[FW1-GigabitEthernet0/0/0]ip address 192.168.78.10 24

[FW1-GigabitEthernet0/0/0]service-manage all permit FW2

system-view

[USG6000V1]sysname FW2

[FW2]int g0/0/0

[FW2-GigabitEthernet0/0/0]ip address 192.168.78.20 24

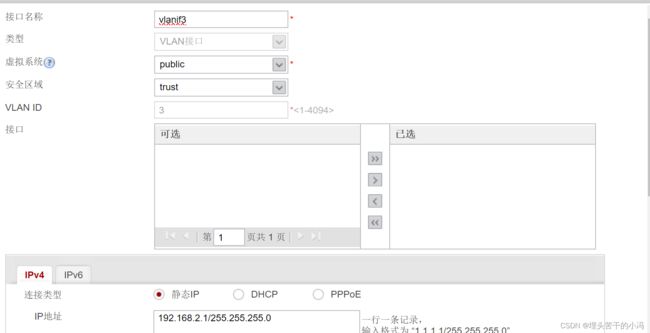

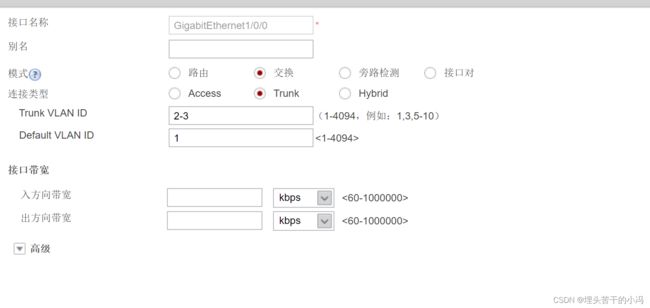

[FW2-GigabitEthernet0/0/0]service-manage all permit 第二步、进入防火墙Web页面进行配置接口

FW1

g1/0/0

g1/0/1

FW2

g1/0/0

g1/0/1

g1/0/2--心跳线

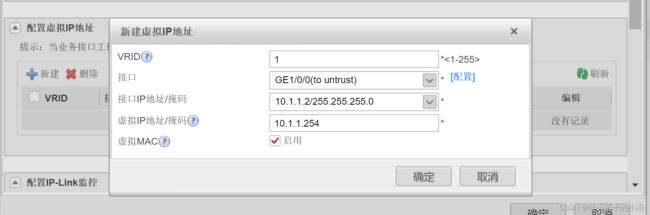

第三步、配置高可靠VRRP---双机备份

FW1--主

FW2--备份

配置完进行查看到FW1为主,FW2为备,说明配置成功

现在主备配置成功,只需要在主设备上进行配置,然后就会自动同步。

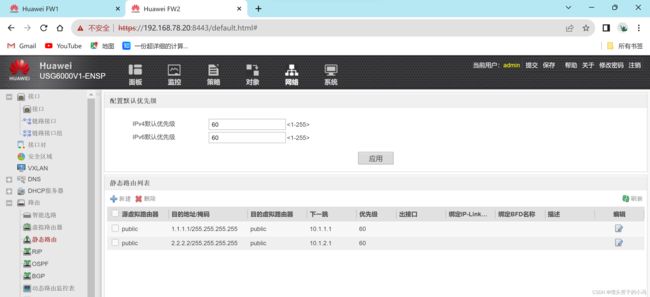

第四步、配置路由

在FW1上做

配置了去FW2上去看,也有这两条路由,自动同步过去了

SW1

[SW1]ip route-static 0.0.0.0 0 10.1.1.254

SW2

[SW2]ip route-static 0.0.0.0 0 10.1.2.254

第五步、配置安全策略

在FW1上做2.2.2.2和1.1.1.1之间互通的安全策略

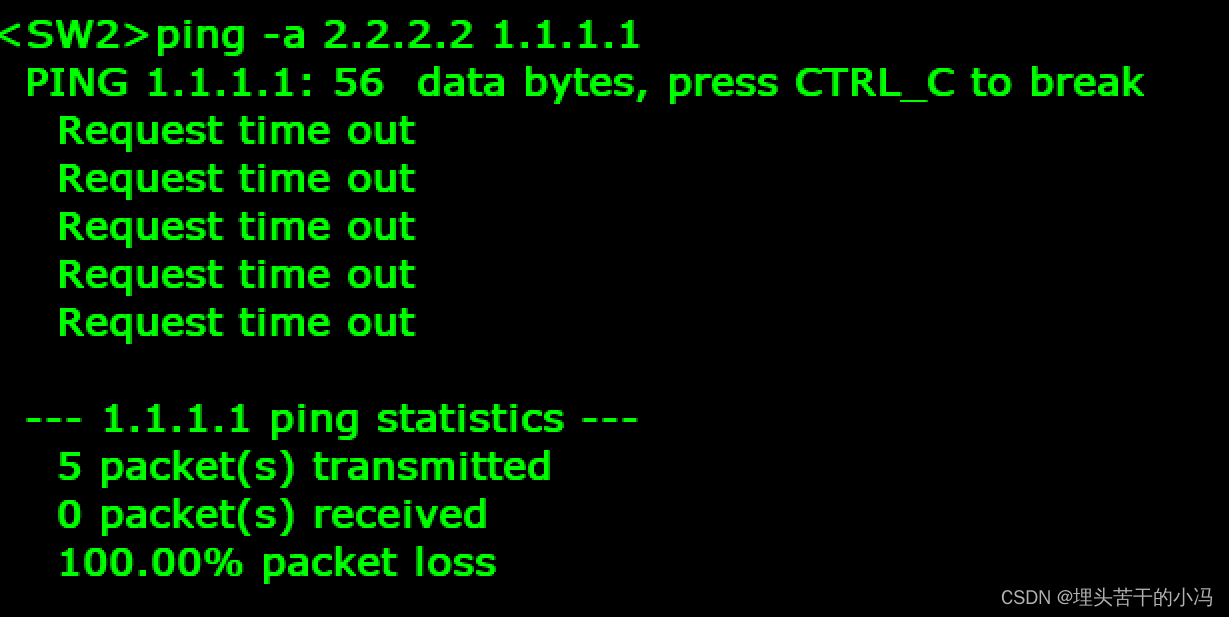

做安全策略前先进行测试,结果是无法访问

做安全策略

查看FW2上,策略同步更新

做完策略进行测试,2.2.2.2可以访问1.1.1.1。

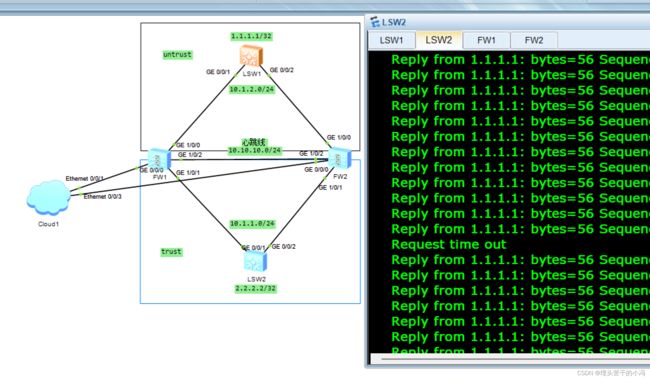

第六步、链路故障进行测试

当断开FW1上行链路,掉了几个包,说明主备切换成功。

在FW2上面去看,FW2本来是备份,现在也切换到主状态,说明主故障,切换到备份成功

当FW1上行链路恢复,掉了一个包,说明FW1恢复了主状态。