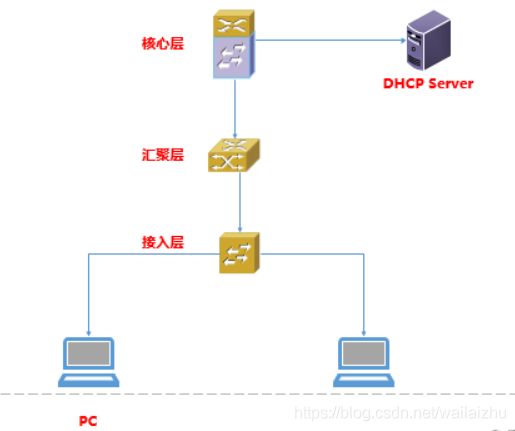

交换机dhcp snooping和IP source guard禁止手动配置IP (dhcp/环路防护)

通过dhcp snooping 防止内部企业网私自接入dhcp server;

通过启用IP source guard防止内部用户私自手动配置ip地址。

思科dhcp防护:

接入层dhcp snooping 配置:

(config)#ip dhcp snooping

(config)# ip dhcp snooping vlan 67

(config)#interface GigabitEthernet1/0/47

(config-if)#ip dhcp snooping trust

核心层需要如下配置:(否则客户端获取不到IP地址)

(config)#interface vlan 67

(config)# ip dhcp relay information trusted

看下效果:

#sh ip dhcp snooping

#sh ip dhcp snooping binding

IP Source Guard 配置:

配置ip source guard 之前,必须先启用 dhcp snooping.只需在对应的接口下启用即可:

(config)#interface gigabitEthernet 1/0/10

(config-if)#switchport port-security

(config-if)#ip verify source port-security看下效果:

#sh ip ver sourceFilter mode: 正常为Active 状态

IP 地址一栏中, 显示正常IP的既可以正常上网,deny-all 的可能是手动配置的IP地址 .

锐捷dhcp防护:

接入交换机配置:

Ruijie(config)#ip dhcp snooping //开启DHCP snooping功能

Ruijie(config)#interface gigabitEthernet 0/49 //连接DHCP服务器的接口配置为可信任口

Ruijie(config-GigabitEthernet 0/49)#ip dhcp snooping trust

//开启DHCP snooping的交换机所有接口缺省为untrust口,交换机只转发从trust口收到的DHCP响应报文(offer、ACK)

思科防环:

1、在全局下开启portfast

spanning-tree portfast default

2、在接口下开启BPDU防护

spanning-tree bpduguard enable

3、也可在全局下对所有端口开启BPDU防护

C3560G-1(config)#spanning-tree portfast default

C3560G-1(config)#spanning-tree portfast bpduguard default

H3C防环:

1、在全局下开启环路检测并设置检测间隔时间

loopback-detection enable

loopback-detection interval-time 5

2、在接口下也得开启环路检测

[H3C-S5120-GigabitEthernet1/0/12]loopback-detection enable

注:loopback-detection per-vlan enable //对端口下所有VLAN中执行网络环回监测,仅Trunk端口或Hybrid端口有效。

当网络中真出现环路时,可以用以下命令查看环路来自哪个端口

[H3C-S5120-GigabitEthernet1/0/12]dis loopback-detection

Loopback-detection is running

Detection interval time is 5 seconds

Following port(s) has(have) loopback link:

GigabitEthernet1/0/12 //环路来自该端口

RuiJie防环:

方法一:

(config)#spanning-tree //开启生成树协议

(config)#spanning-tree mode stp //指定生成树类型可选模式stp , rstp , mstp (config)#spanning-tree priority 4096 //设置交换机的优先级默认为32768

方法二:

rldp enable //全局开启防环

errdisable recovery interval 300 //当端口被RLDP检测并shutdown等300秒后恢复

interface range g0/1-8

rldp port loop-detect shutdown-port