XSS-labs

XSS常见的触发标签_xss标签_H3rmesk1t的博客-CSDN博客

该补习补习xss漏洞了

漏洞原理

网站存在 静态 和 动态 网站

xss 针对的网站 就是 动态网站

动态网站

会根据 用户的环境 与 需求 反馈出 不同的响应

静态页面

代码写死了 只会存在代码中有的内容通过动态网站 用户体验会大大加深 但是会存在漏洞 xss

XSS 是一种注入漏洞

通过用户输入 在代码页中插入 恶意语句 从而实现注入

攻击成功 可以获取但不止 COOKIE 会话 和 隐私页面首先我们来看看最简单

然后我们通过 get 传递漏洞

xss需要通过php的输出指令来输出

我们通过做题目来继续了解吧

打开靶场

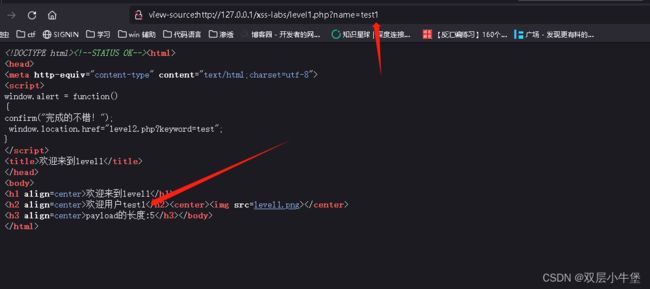

Level1 【无过滤】

我们能发现 这三个地方

然后我们回去看看源代码

能发现 我们输入什么 他就存储在源代码什么

这里就是动态的

如果和sql注入一样 我们插入恶意代码呢

这里通过 alert 来弹窗

这里 script 表示 JavaScript代码 / 表示结束了

那么这里插入后

欢迎用户test1

欢迎用户test1

我们就实现了 第一题

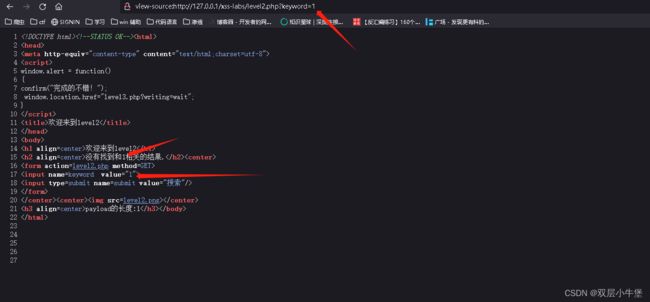

Level2 【参数】

我们依然看看源代码

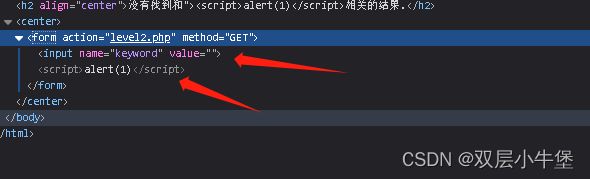

这里我们发现了 我们输入的值 被当做参数了

value="1">

这里我们就想到了 sql注入的闭合了

"> 就会实现xss注入

所以payload 就是

">![]() 标签

标签

src

是资源的标签

一般

这样使用

如果读取不到 我们可以设置 onerror属性 来输出内容 这里就存在 xss

">  <"

<"onmouseout 鼠标移出图片

附属于 img 下的属性

payload为

">  <"

<"onmouseover 鼠标移动到图片

">  <"

<"data 伪协议

这里是利用 iframe标签

">