第一届龙信杯取证比赛部分题目复现

感谢大佬@是toto的wp

第一届“龙信杯”电子数据取证竞赛Writeup-CSDN博客

手机取证

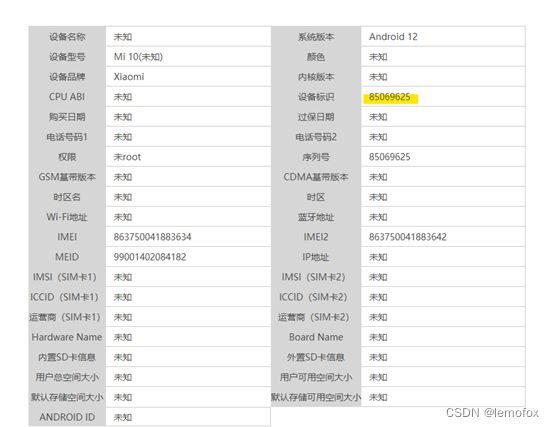

1.请分析涉案手机的设备标识是_______。(标准格式:12345678)

打开龙信取证软件分析镜像即可得到结果

2.请确认嫌疑人首次安装目标APP的安装时间是______。(标准格式:2023-09-13.11:32:23)

从案件详情得知软件名称,从应用列表搜索就能得到答案、

3.此检材共连接过______个WiFi。(标准格式:1)

wifi记录就能翻到

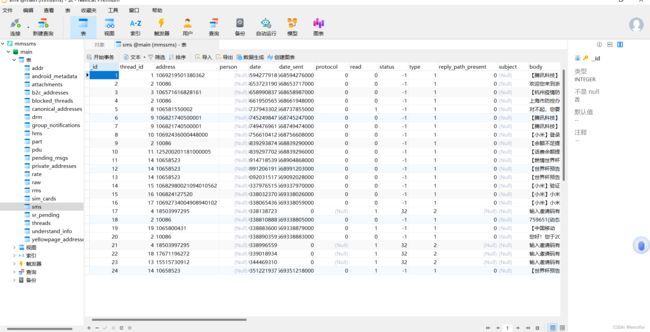

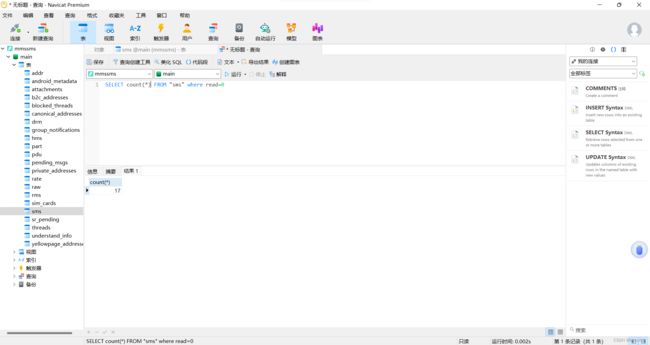

4.嫌疑人手机短信记录中未读的短信共有______条。(标准格式:12)

在\data\com.android.providers.telephony\databases\mmssms.db数据库中的sms表中可以看到安卓的所有短信,其中read字段储存的就是短信是否已读

使用sql语句统计哪些数据read为0

得到答案17

5.嫌疑人检材手机在浏览器中下载海报背景图的网址是_______。(标准格式:http://www.baidu.com/admin/index.html)

qq浏览器记录第一个就是

![]()

6.请分析涉案海报的推广ID是________。(标准格式:123456)

打开彩信附件找到

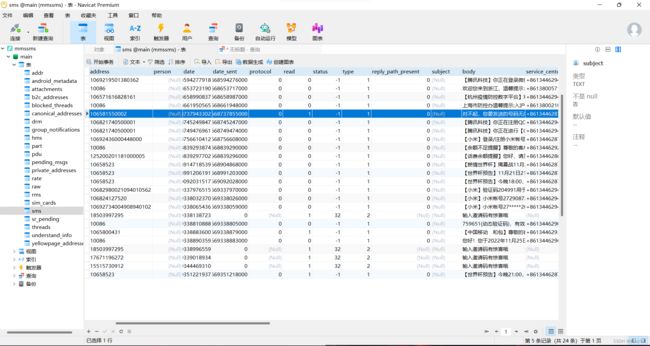

7.嫌疑人通过短信群发去推广APP,请问收件人中有__个号码是无效的。(标准格式:12)

无效号码会有一条特殊回复短信,我们寻找有几条这样的短信即可

还是刚才的sms表

答案是1

8.通过分析,嫌疑人推送的微信账号是______。(标准格式:Lx20230916)

qq聊天,小倩账号选择聊天数量最多的那个,那个就是受害人

9.请校验嫌疑人使用的“变声器”APK的包名是________。(标准格式:com.baidu.com)

应用列表搜索变声器,出来第一个就是

![]()

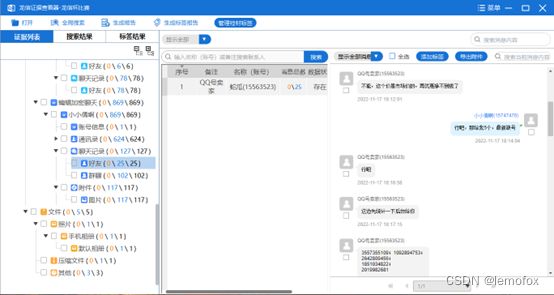

10.号商的联系人注册APP的ID是_________。(标准格式:12345678)

这里指的是 “卖QQ号” 的号商在 “蝙蝠加密聊天“ app里面的id是多少

那直接点开查看就是

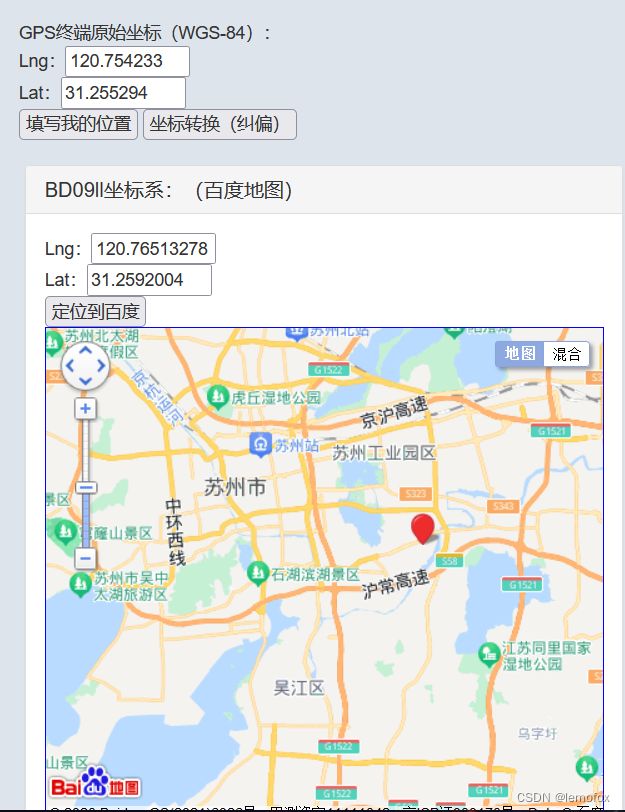

11.嫌疑人于2022年11月份在_______城市。(标准格式:成都)

位置信息里面可以找到一份带经纬度的图片,在opengps搜索即可

苏州

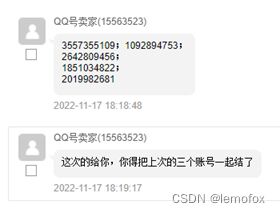

12.嫌疑人共购买_______个QQ号。(标准格式:1)

蝙蝠聊天找到号商,分析聊天就知道答案

APK取证

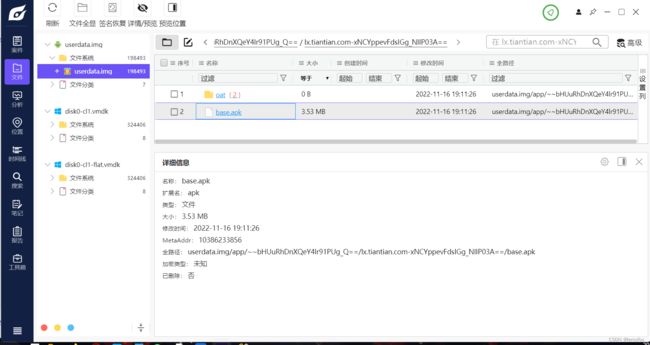

1.分析手机镜像,导出涉案apk,此apk的md5值是________。(标准格式:abc123)

应用列表找到涉案应用,根据安装路径打开文件夹找到安装包

![]()

使用龙信apk分析即可得到答案

2.分析该apk,apk的包名是________。(标准格式:com.qqj.123)

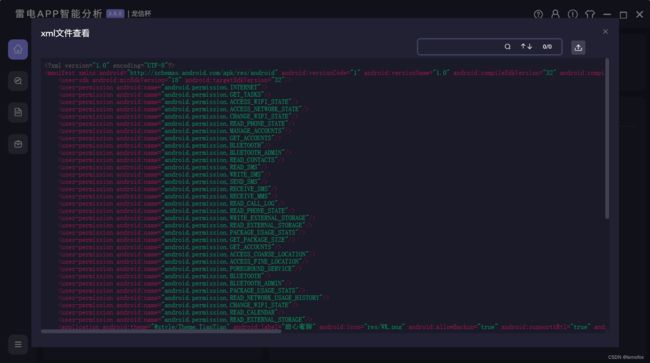

雷电app智能分析打开

3.分析该apk,app的内部版本号是__________。(标准格式:1.1)

同上

4.分析该apk,请问该apk最高支持运行的安卓版本是_______。(标准格式:11)

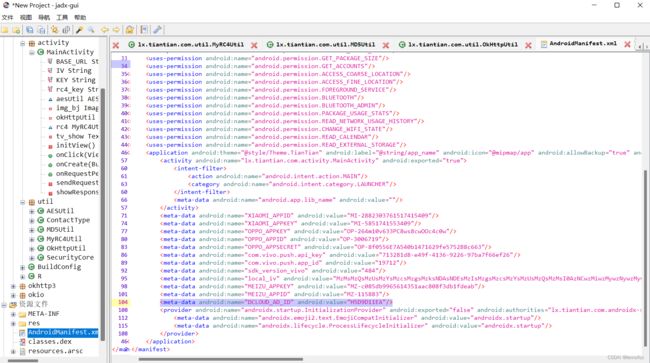

打开manifest,其中有一行

android:targetSdkVersion="32"百度搜索得知最高支持版本号为安卓12

5.分析该apk,app的主函数入口是_________。(标准格式:com.qqj.123.MainActivity)

雷电分析选择详细信息

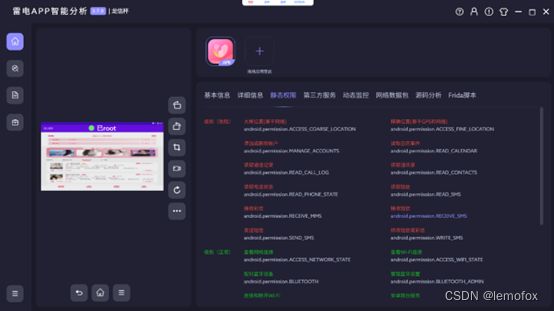

6.分析该apk,请问窃取短信的权限名称是________。(标准格式:android.permission.NETWORK)

选择静态权限

不知道为啥直接复制给我算的错的

7.APP使用的OPPO的appkey值是________。(标准格式:AB-12345678)

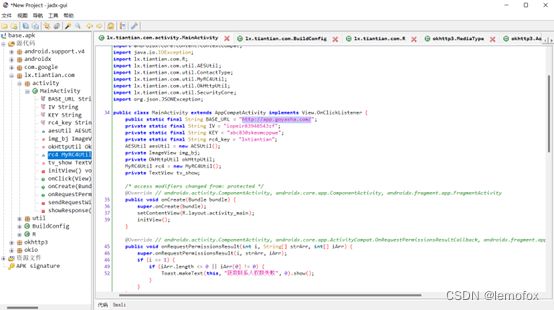

8.分析apk源码,该APK后台地址是________。(标准格式:com.qqj.123)

jadx解析源码,主函数里就能找到

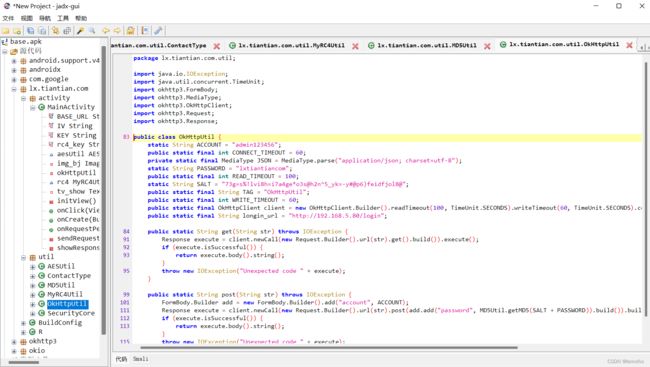

9.分析apk源码,APP 后台地址登录的盐值是_______。(标准格式:123abc=%$&)

在下面的util里面找到okhttputil就能得到加密的盐

10.分析apk源码,该APK后台地址登录密码是______。(标准格式:longxin123)

上图

![]()

11.对 APP 安装包进行分析,该 APP打包平台调证值是______。(标准格式:HER45678)

manifest中

调证值原来就是dcloud_ad_id,长见识了

12.此apk抓包获取到的可访问网站域名IP地址是_______。(标准格式:192.168.1.1)

同9题

![]()

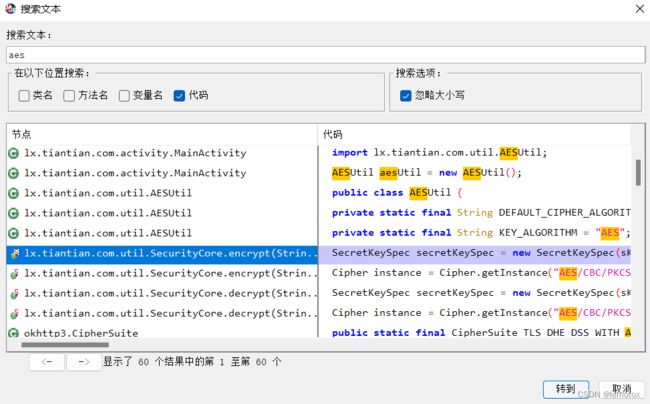

13.分析apk源码,该apk的加密方式key值是________。(标准格式:12345678)

关键词搜aes

(都翻一遍就能找到key在哪了)

14.结合计算机镜像,综合分析,请问该apk开发者公司的座机号码是__。(标准格式:4001122334)

这个后面再说

(谁家取证会填自家公司座机的号码啊)

介质取证

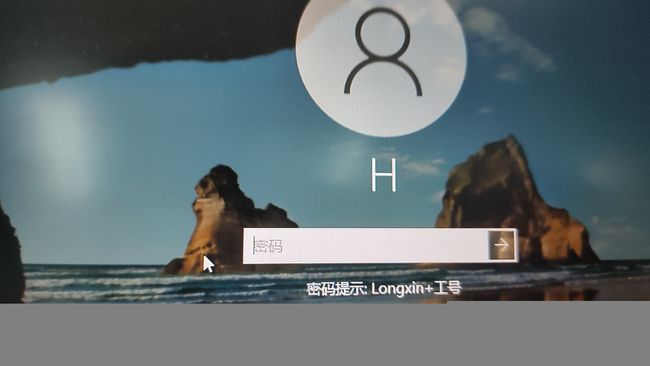

1.对PC镜像分析,请确定涉案电脑的开机密码是_______。(标准格式:123456)

很疑惑为什么我问一圈都告诉我没有密码,原来火眼仿真会直接绕过密码

仿真之后点一下会出现密码提示,工号在工资条里面就能找到

Longxin360004

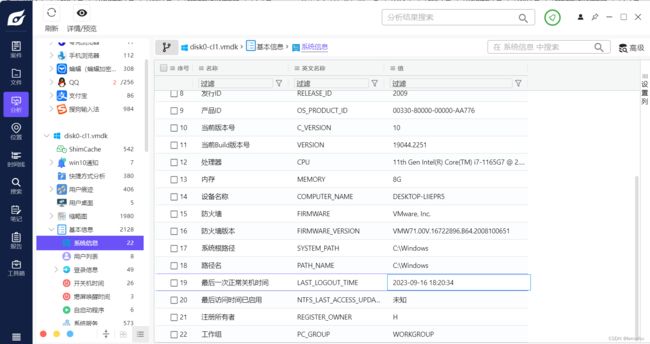

2.涉案计算机最后一次正常关机时间_______。(标准格式:2023-1-11.11:11:11)

又给我算这道题错的,真抽象

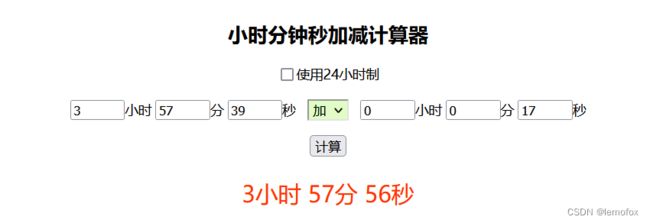

3.分析涉案计算机,在2022年11月4日此电脑共开机时长为_______。(标准格式:1小时1分1秒)

还是给我算得是错的,贴一下过程吧

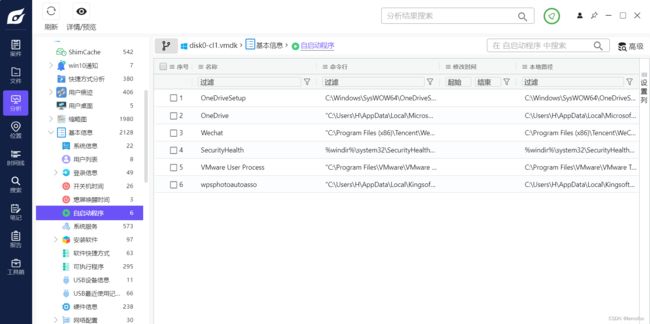

4.对PC镜像分析,请确认微信是否是开机自启动程序。(标准格式:是/否)

火眼翻一下自启动就能找到

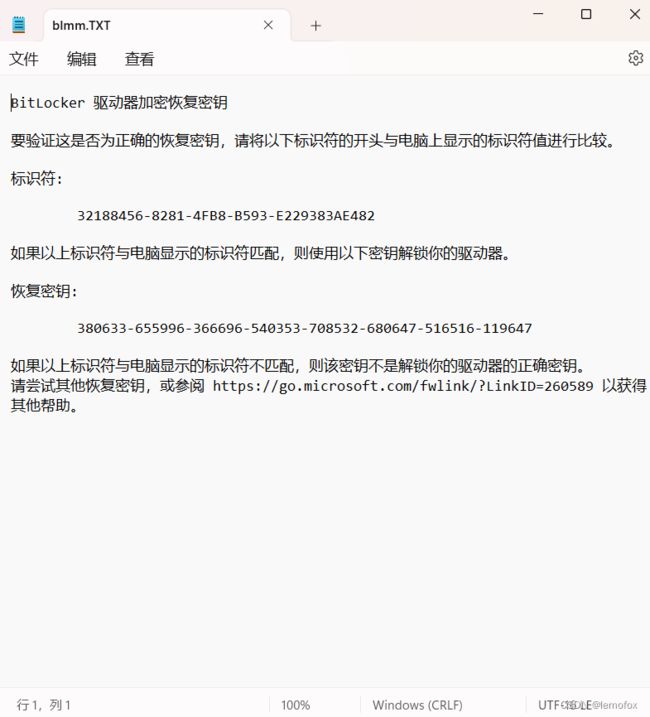

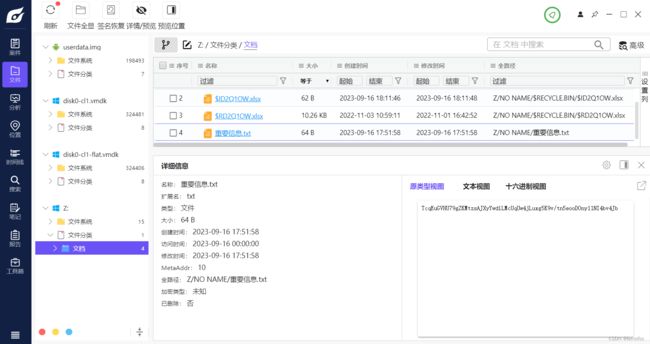

5.检材硬盘中有一个加密分区,给出其中“我的秘密.jpg”文档的解密内容。(标准格式:Longxin0924)

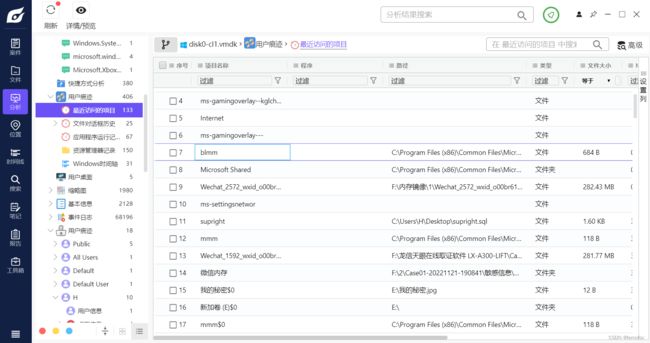

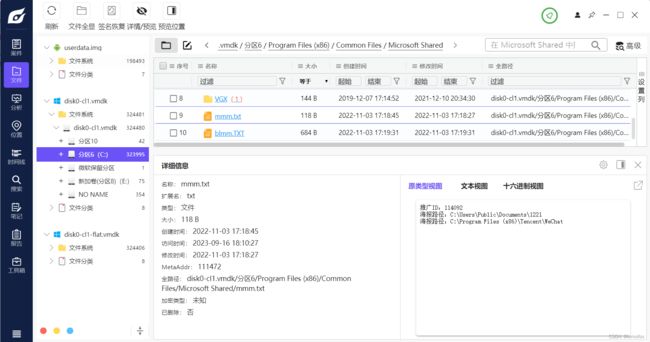

查找访问记录里面有一个blmm的txt文件

我们可以在详细信息中找到他的位置(别用那个跳转到源文件)

打开后发现是bitlocker的密码

使用恢复密匙解开e盘的bitlocker加密,找到我的秘密.jpg

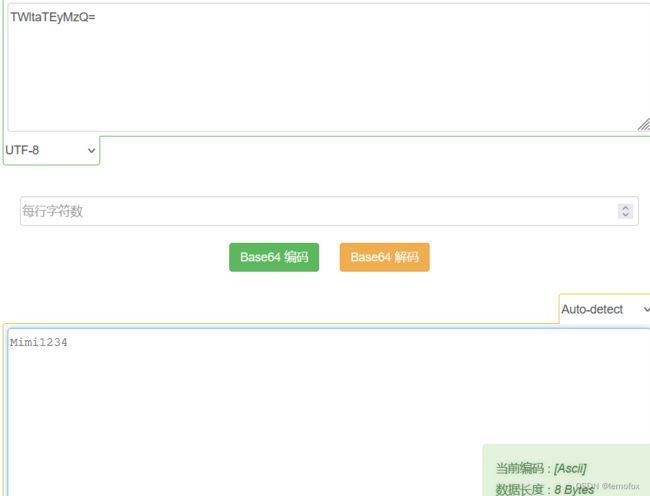

一眼base,拿去解密

得到答案

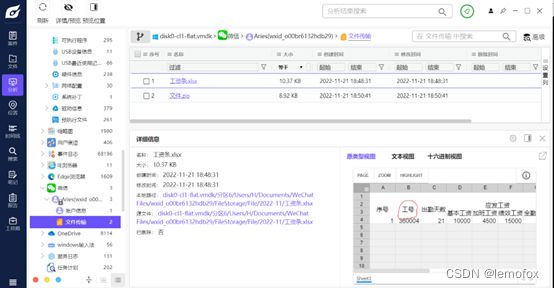

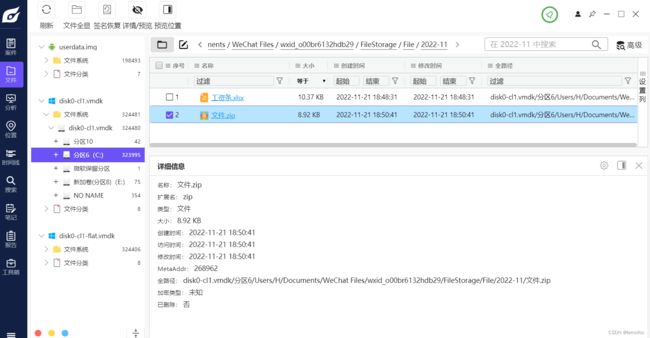

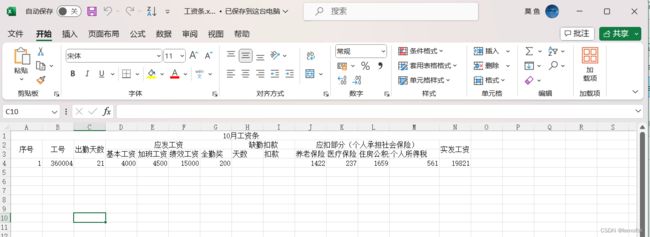

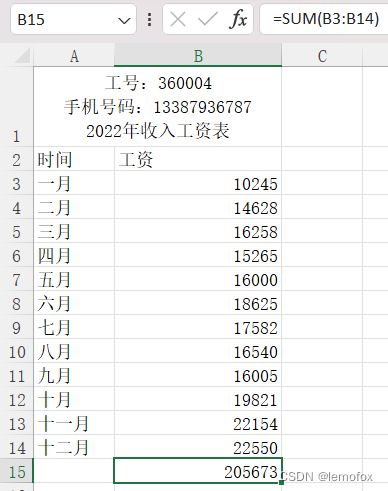

6.接上题,请问该嫌疑人10月份工资是_______元。(标准格式:123)

那个可以直接打开的工资条是错的,要开微信那个zip得到正确的工资条,密码就是上面那个Mimi1234

得到答案19821

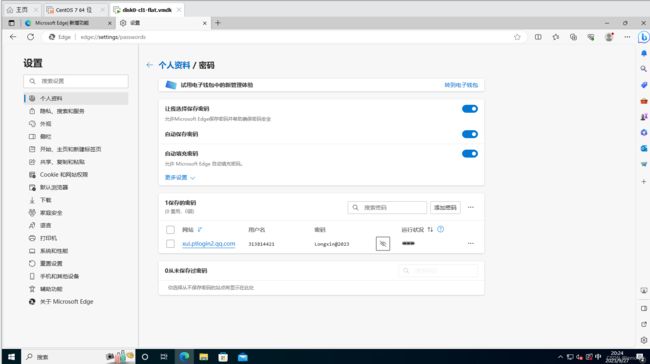

7.对PC镜像进行分析,浏览器中使用过QQ邮箱,请问该邮箱的密码是______。(标准格式:Longxin0924)

仿真取证,在虚拟机里面的edge打开个人设置找保存下来的密码即可

(盘古石的仿真取证还是好用的,至少没把我密码清掉

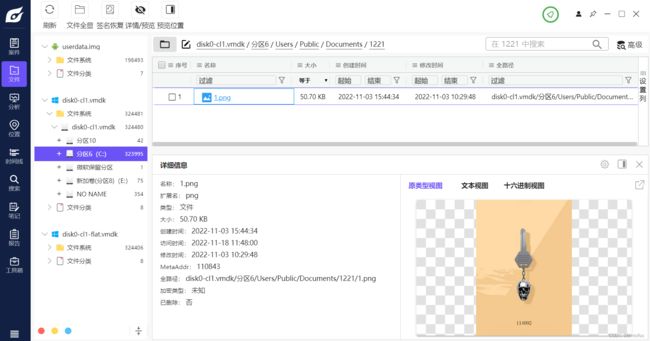

8.结合手机镜像分析,得出一个推广ID,请在此检材找到此海报,请写出路径。(标准格式:D:\X\X\1.txt)

之前blmm.txt的文件夹下面还有一个mmm.txt

两个都看一下,第一个

第二个

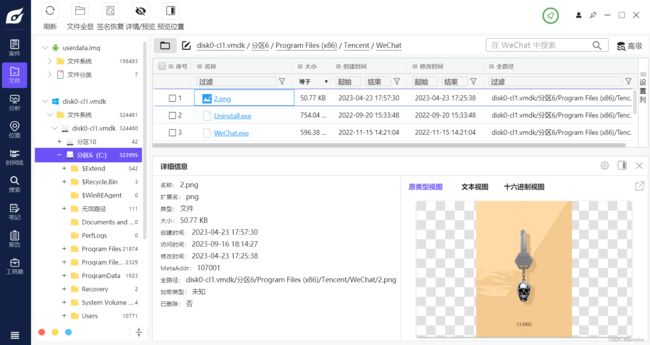

听师傅说因为2.png 16进制后面有一串数字是银行卡号,所以答案是2.png

9.请找出嫌疑人的2022年收入共_______。(标准格式:123)

bitlocker解开还有个dd容器,提取出来之后装载

(解密文件居然是那个2.png,长见识了)

(记得一定要选那个truecrypt模式)

然后里面也什么都没有,拿火眼连一下挂载的盘

发现总收入已经被删掉了

下面那个$RD2Q1OW.xlsx倒是有收入详细,加一下就知道答案了

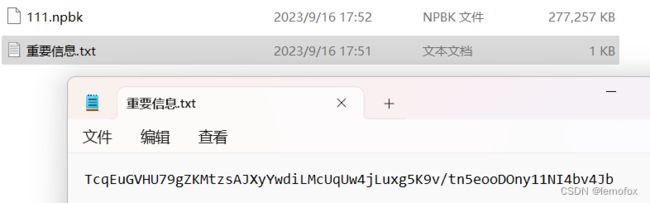

然后说一下apk的最后一题,那个座机电话。把那个重要信息.txt打开

感觉很像aes,把之前apk里面的aes密钥拼一下看看能不能解

参数是这俩

iv是偏移,key就是密钥,模式选cbc

得到答案(就是龙信自己家的座机号)

10.分析此海报,请找到嫌疑人的银行卡号。(标准格式:62225123456321654)

2.png的文件末尾

6320005020052013476

此题结束