Docker容器------网络模式管理

目录

一,Dcoker 网络实现原理

二,Docker的网络模式

1,Host模式

2,Container模式

3,none模式

4,bridge模式

5,overlay 叠加网络模式

三,自定义网络模式

1,查看网络模式列表

2,查看容器信息(包含配置,环境,网关,挂载,cmd等等信息)

3,指定分配容器IP地址

4,自定义网络固定ip

四,暴露端口

五,为容器创建端口映射

六,将宿主机中的文件复制到容器中

七,总结

1,docker网络模式有哪几种,分别提供那些功能

一,Dcoker 网络实现原理

1,docker使用linux桥接,在宿主机虚拟一个docker容器网桥(docker0)

2,docker启动一个容器时会根据docker网桥的网段分配给容器一个ip地址,称为container-IP

3,同时docker网桥是每个容器的默认网关,因为在同一宿主机内的容器都接入同一网桥,这样容器之间就能通过容器的Container-IP直接通信。

docker网桥是宿主机虚拟出来的,并不是真实存在的网络设备,外部网络是无法寻址到的,这也意味着外部网络无法直接通过container-ip访问的容器。如果容器希望外部访问能够访问到,可以通过映射容器端口到宿主机(端口映射),即docker run容器的时候,通过-p或者-P参数来启用。访问容器的时候,就通过宿主机IP:容器端口访问容器。

二,Docker的网络模式

- Host:容器不会虚拟出自己的网卡,配置主机等,而是使用宿主机的IP和端口

- Container:多个容器之间共享一个network namespaces,多个容器共用一个IP喝端口范围

- None:自闭空间,无网卡,无需网络连接

- Bridge:桥接,默认模式,在不指定网络模式的情况下创建容器,默认使用此模式,通过veth对 连接容器与docker网桥,网桥分配给容器IP,同时docker0作为“局域网内容器的网关,最后和宿主机网卡进行通讯,同时iptables规则,将容器IP/port映射出去,用于与宿主机网卡交互

- overlay 叠加网络模式。使用外部的服务组件作为网关或者代理,例如ingress

1,Host模式

1,host模式:使用net=host指定

2,相当于VMware中的桥接模式,与宿主机在同一网络中,但是没有独立IP

3,Docker使用了linux的namespace技术来进行资源隔离,如PID Namespace隔离进程,Mount namespace隔离文件系统,Network Namespace 隔离网络等。

4,一个Network Namespace 提供了一份独立的网络环境,包括网卡,路由,iptable 规则等都与其他Network Namespace 隔离。

5,一个Docker容器一般分配一个独立的Network Namespace

host容器将不会虚拟出自己的网卡,配置自己的ip等,而是使用宿主机的ip和端口范围如果启动容器的时候使用host模式,那么这个容器将不会获得一个独立的Network Namespace,而是,容器的其他资源,如文件系统,进程列表等还是和宿主机隔离的。

使用host模式的容器可以直接使用宿主机的ip地址与外键通信,容器内部的服务端口也可以使用宿主机的端口,不需要进行NAT,host最大的优势就是网络性能比较好,但是docker host 上已经使用的端口就不能再使用了,网络隔离性不好。

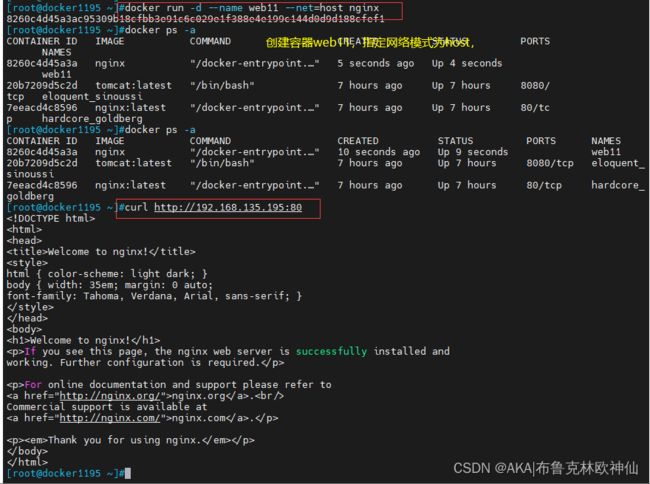

#创建容器web11,指定网络模式为 host

#因为是host模式,所有宿主机和容器共享ip和端口

docker run -d --name web11 --net=host nginx

#访问宿主机的ip和80端口,则可以访问到web3的nginx服务

firefox http://192.168.135.195:80

2,Container模式

1,container模式:使用-net=container:NAME_or_id 指定

2,这个模式指定新创建的容器和已经存在的一个容器共享一个Network Namespace,而不是和宿主机共享。新创建的容器不会创建自己的网卡,配置自己的ip,而是和一个指定的容器共享ip,端口范围等。可以在一定程度上节约网络资源,容器内部依然不会拥有所以端口。

3,同样,两个容器除了网络方面,其他的如文件系统,进程列表等还是隔离的。

4,两个容器的经常可通过io网卡设备通信

[root@docker1195 ~]#docker run -itd --name test1 centos:7 /bin/bash

f96591b45476eb3e1b391527edde08fc87abf27bca5a18753c37c35396797687

[root@docker1195 ~]#docker inspect -f '{{.State.Pid}}' test1

36494

[root@docker1195 ~]#ls -l /proc/36494/ns

总用量 0

lrwxrwxrwx. 1 root root 0 10月 17 16:17 ipc -> ipc:[4026532576]

lrwxrwxrwx. 1 root root 0 10月 17 16:17 mnt -> mnt:[4026532574]

lrwxrwxrwx. 1 root root 0 10月 17 16:14 net -> net:[4026532579]

lrwxrwxrwx. 1 root root 0 10月 17 16:17 pid -> pid:[4026532577]

lrwxrwxrwx. 1 root root 0 10月 17 16:17 user -> user:[4026531837]

lrwxrwxrwx. 1 root root 0 10月 17 16:17 uts -> uts:[4026532575]

[root@docker1195 ~]#docker run -itd --name test2 --net=container:test1 centos:7 /bin/bash

4e499f5e57d7a4cdc79cc4264ad74c5d043618c7fcf644daf09856bc8fc49a05

[root@docker1195 ~]#docker inspect -f '{{.State.Pid}}' test2

36792

[root@docker1195 ~]#ls -l /proc/36792/ns

总用量 0

lrwxrwxrwx. 1 root root 0 10月 17 16:19 ipc -> ipc:[4026532826]

lrwxrwxrwx. 1 root root 0 10月 17 16:19 mnt -> mnt:[4026532824]

lrwxrwxrwx. 1 root root 0 10月 17 16:19 net -> net:[4026532579]

lrwxrwxrwx. 1 root root 0 10月 17 16:19 pid -> pid:[4026532827]

lrwxrwxrwx. 1 root root 0 10月 17 16:19 user -> user:[4026531837]

lrwxrwxrwx. 1 root root 0 10月 17 16:19 uts -> uts:[4026532825]

[root@docker1195 ~]#

3,none模式

1,none模式:使用--net=none指定

2,使用none模式,docker容器有自己的network namespace,但是并不为docker容器进行如何网络配置,也就是说,这个docker容器没有网卡,ip,路由信息

3,这种网络模式下,容器只有io回环网卡,没有其他网卡

4,这种类型没有办法联网,但是封闭的网络能够很好的保证容器的安全性

5,该容器将完全独立于网络,用户可以更加需要为容器添加网卡,此模式拥有所以端口。(none网络模式配置网络)

6,特殊情况下才会用到,一般不用

4,bridge模式

bridge模式是docker的默认网络模式,不写 -net参数,就是bridge模式。

相当于Vmware中的nat模式,容器使用独立network Namespace,并连接到docker0虚拟网卡。通过docker0网桥以及iptables nat表配置与宿主机通信,此模式会为每一个容器分配Network Namespace,设置IP等,并将一个主机上的docker容器连接到一个虚拟网桥上。

1,当docker进程启动时,会在主机上创建一个名为docker0的虚拟网桥,此主机上docker容器会连接到这个虚拟网桥上。虚拟网桥的工作方式和物理交换机类似,这个主机的所以容器就通过交换机连在了一个二层网络中。

2,从docker0子网中分配一个ip给容器使用,并设置docker0的ip地址为容器的默认网关。在主机上创建一个虚拟网卡veth pair设备。veth设备总是成对出现的,他们组成了一个数据的通道,数据从一个设备进入,就会从另一个设备处理,因此,veth设备常用连接两个网络设备。

3,从docker将veth pair 设备的一端放在新创建的容器中,并命名为eth0(容器的网卡),另一放在主机中,以veth这样的名字命名,并将这个网络设备加入到docker0网桥中。可以通过brctl show命令查看。

4,容器之间通过veth pair进行访问

5,使用docker run -p 时 ,docker实际是在iptables做了DNAT规则,实现端口转发功能。可以使用iptables

-t nat -vnl查看。

[root@docker1195 ~]#docker run -itd --name test001 centos:7 /bin/bash

fc61ed5edb4686da9cb4f7e8397a147cf2ea6aade9f8cedc59a6fd0ecf6f2f0a

[root@docker1195 ~]#docker inspect test001 | grep -i 'networkmode'

"NetworkMode": "default",

5,overlay 叠加网络模式

1,overlay 叠加网络模式,使用外部的服务器组件作为网关或者代理,例如ingress(k8s),SLB,其他LB

三,自定义网络模式

1,查看网络模式列表

docker network ls

2,查看容器信息(包含配置,环境,网关,挂载,cmd等等信息)

docker inspect 容器ID

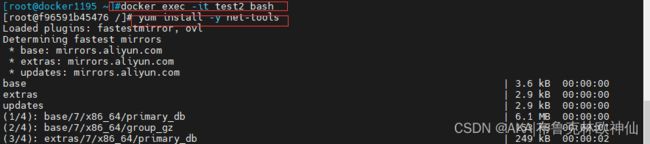

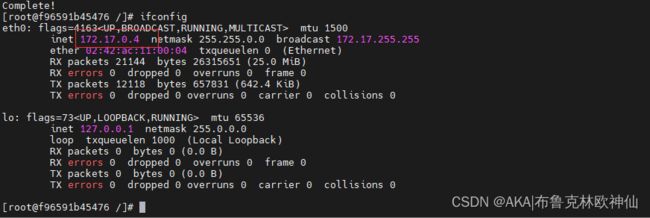

3,指定分配容器IP地址

docker network create --subnet=172.18.0.1/16 wkk

进入容器

docker exec -it test2 bash

yum install -y net-tools

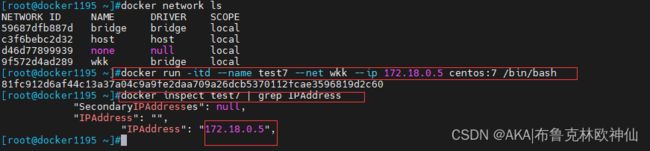

4,自定义网络固定ip

#docker run -itd --name test7 --net wkk --ip 172.18.0.5 centos:7 /bin/bash

81fc912d6af44c13a37a04c9a9fe2daa709a26dcb5370112fcae3596819d2c60

[root@docker1195 ~]#docker inspect test7 | grep IPAddress

"SecondaryIPAddresses": null,

"IPAddress": "",

"IPAddress": "172.18.0.5",

四,暴露端口

-p 自定义端口 ( 宿主机端口:容器内端口 )

-P 随机端口 (-P 49153起始 49153到65535)

#自定义端口

docker run -itd -p 8081:80 nginx:latest /bin/bash

#需要在容器中开启nginx

docker exec -it f282a476b06c /bin/bash -c nginx

#在网页测试

http://192.168.59.112:8081/

# 随机端口

docker run -itd -P nginx:latest /bin/bash

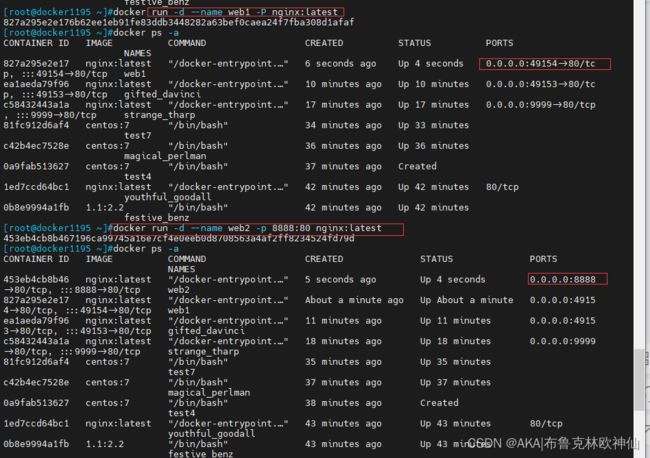

五,为容器创建端口映射

随机映射端口(从32768开始)docker run -d --name 为容器指定名称 -P 镜像

指定映射端口docker run -d --name 为容器指定名称 -p 宿主机端口:容器内端口 镜像

#使用nginx镜像创建容器,名称为web1 ,随机映射端口

docker run -d --name web1 -P nginx:latest

docker ps -a

#使用nginx镜像创建容器,名称为web2,将容器内的80端口映射到宿主机的39999端口

docker run -d --name web2 -p 8888:80 nginx:latest

docker ps -a

#访问

curl http://192.168.109.11:49155

curl http://192.168.109.11:8888

#主机查看端口号

netstat -natp|grep docker

#实际上是通过nat表进行转发的

iptables -nL -t nat

六,将宿主机中的文件复制到容器中

七,总结

1,docker网络模式有哪几种,分别提供那些功能

- host:与宿主机共享网络名称空间

- Container:多个容器之间共享一个network namespace

- None:自闭空间

- bridge:默认模式通过veth对连接容器与docker0网桥,网桥分配给容器IP。同时docker0作为“局域网”内容器的网关,最后和宿主机网卡进行通讯

- pverlay:叠加网络模式

2,docker中,假设运行一个业务容器,但是业务容器需要暴露三个端口,启动后发现自己少加了一个端口。如何动态添加端口(如何对已经运行的容器添加或者修改端口)

- 首先,我们可以修改/var/lib/docker/containers/containers_id中两个文件

- hostconfig.json 中的 portbinding:{}修改端口或添加端口

- 修改config.v2.json文件,修改对应的Ports{}来添加/修改端口

- 最后,重启守护进程