- 【Bluedroid】BLE 地址解析列表的初始化与清除机制(btm_ble_resolving_list_init)

byte轻骑兵

AndroidC++AndroidBluedroid

本文深入分析Android蓝牙协议栈中BLE地址解析列表的核心管理流程,涵盖从主机协议栈初始化到控制器硬件操作的全链路实现。重点解析可解析私有地址(RPA)处理机制、隐私保护技术实现,探讨标准HCI命令与厂商特定命令在地址解析中的协同工作方式,揭示了BLE隐私机制的底层实现原理。一、概述1.BLE隐私机制基础可解析随机地址(RPA)与身份解析密钥(IRK)解析列表(ResolvingList)的作

- linux环境下tomcat安装

M.za

linuxtomcat运维服务器

Tomcat一、什么是Tomcat?1.1、Tomcat介绍Tomcat又叫ApacheTomcat最早是sun公司开发的,1999年捐献给apache基金会,隶属于雅加达项目,现在已经独立成一个顶级项目,因为tomcat技术先进,性能稳定,又是一个开源的web应用服务器,所以很多企业都在使用,很多Java开发者也在使用,开发调试jsp的首选,被更多企业用于Java容器。Tomcat官网:http

- 蓝牙协议栈低功耗之安全管理协议层(SMP)

写代码的无赖的猴子

BLE低功耗蓝牙协议栈网络信息与通信物联网

逻辑链路控制和适配协议层L2CAPSMP层阶段一阶段二Legacyparing安全连接交换公匙鉴权阶段1鉴权阶段2阶段三LElegacypairing:LESecureConnections交叉密匙特性配对PDU类型Hello,我是无赖的猴子,一个蓝牙爱好者,分享蓝牙相关的知识,关注我,学习蓝牙:蓝牙文章链接直达:1.profile层(待更新)2.属性协议层(ATT)(待更新)3.安全管理协议层(

- MCP协议采用客户端-服务器架构的深层逻辑与架构对比分析

一、架构选择的核心动因1.功能解耦与安全边界的强制性要求MCP采用客户端-服务器(C/S)架构的核心动因源于AI系统与真实世界交互的特殊性:权限分层控制:主机(Host)作为协调层,严格划分客户端(Client)与服务端(Server)的操作权限。例如医疗场景中,诊断模型(Client)仅能通过医院授权的主机访问脱敏病历服务器,无法直接接触原始数据。沙箱隔离需求:每个MCP服务器运行在独立容器中(

- Web端版本更新提示--前端处理

扶我起来还能学_

前端javascriptvue.js前端框架

Web端版本更新提示–前端处理原理:webpack每次打包jshash值不同import{MessageBox}from'element-ui'letlastScripts=[]//最新一次js文件src名constDURATION=5*60*1000//设置5分钟检查更新一次//提取html中的script标签的src属性asyncfunctionextractNewScripts(htmlSt

- spring-data-jpa+spring+hibernate+druid配置

参考链接:http://doc.okbase.net/liuyitian/archive/109276.htmlhttp://my.oschina.net/u/1859292/blog/312188最新公司的web项目需要用到spring-data-jpa作为JPA的实现框架,同时使用阿里巴巴的开源数据库连接池druid。关于这两种框架的介绍我在这里就不多赘述。直接进入配置页面:spring的配置

- MCP Streamable HTTP 样例(qbit)

pythonagent

前言模型上下文协议(ModelContextProtocol,MCP),是由Anthropic推出的开源协议,旨在实现大语言模型与外部数据源和工具的集成,用来在大模型和数据源之间建立安全双向的连接。本文代码技术栈Python3.11.8FastMCP2.10.3MCP的传输机制StandardInput/Output(stdio)StreamableHTTPServer-SentEvents(SS

- JavaScript中的系统对话框:alert、confirm、prompt

JavaScript中的系统对话框:alert、confirm、prompt在Web开发的世界里,JavaScript始终扮演着“桥梁”的角色——它连接用户与网页,让静态的页面焕发活力。而在这座桥梁上,系统对话框(SystemDialogs)是最基础却最实用的工具之一。它们像是一位贴心的助手,在用户需要确认、提示或输入时,悄然出现,又在任务完成后无声退场。今天,我们就来聊聊JavaScript中三

- 深入剖析开源AI阅读器项目Saga Reader基于大模型的文本转换与富文本渲染优化方案

魑魅丶小鬼

人工智能

引言AI阅读器作为一种新型的内容消费工具,正在改变人们获取和处理信息的方式。本文将介绍SagaReader项目中如何利用大型语言模型(LLM)进行网页内容抓取、智能优化和富文本渲染,特别是如何通过精心设计的提示词(prompt)引导LLM生成样式丰富的HTML内容,提升用户阅读体验。关于SagaReader基于Tauri开发的著名开源AI驱动的智库式阅读器(前端部分使用Web框架),能根据用户指定

- 全栈运维的“诅咒”与“荣光”:为什么“万金油”工程师是项目成功的隐藏MVP?

云原生水神

职业发展系统运维运维

大家好,今天,我们来聊一个特殊且至关重要的群体:运维工程师。特别是那些在项目制中,以一己之力扛起一个或多个产品生死的“全能战士”。你是否就是其中一员?你的技能树上点亮了:操作系统、网络协议、mysql与Redis中间件、Docker与K8s容器化、Ansible与Terraform自动化、Go/Python工具开发、Prometheus监控体系、opentelemetry可视化,甚至要负责信息安全

- Nginx中如何配置WebSocket代理?

m0_74824025

面试学习路线阿里巴巴nginxwebsocket运维

Nginx可以配置为WebSocket代理,将WebSocket连接从客户端转发到后端服务器。以下是如何在Nginx中配置WebSocket代理的详细步骤和示例配置。1.安装Nginx确保你已经安装了Nginx。如果没有安装,可以使用以下命令进行安装:sudoapt-getupdatesudoapt-getinstallnginx2.配置WebSocket代理编辑Nginx配置文件,通常位于/et

- Nginx代理websocket连接

为什么要做囚徒

nginxnginxwebsocket运维

文章目录Nginx代理websocket连接1.引言2.为什么需要Nginx代理WebSocket3.Nginx代理WebSocket的实现步骤步骤1:确保Nginx支持WebSocket步骤2:修改Nginx配置文件步骤3:重启Nginx服务步骤4:验证配置Nginx代理websocket连接1.引言WebSocket是一种在单个TCP连接上进行全双工通讯的协议,它在Web应用程序中提供了实时通

- Python Selenium 使用指南

Selenium是一个用于自动化Web浏览器交互的强大工具,常用于网页测试、数据抓取和自动化任务。以下是Python中Selenium的详细使用说明。安装Selenium首先需要安装Selenium库和浏览器驱动:pipinstallselenium然后下载对应浏览器的驱动:Chrome:ChromeDriverFirefox:GeckoDriverEdge:EdgeDriver将驱动放在系统PA

- 04_JavaWeb回顾笔记

skping-go

javajavaweb

JavaWeb回顾笔记[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Wh1nKopi-1605668744709)(F:\资料\Java\笔记\笔记\assets\javaweb阶段知识体系.png)]Day01HTML1.1HTML简介HTML:HyperTextMarkupLanguage,超文本标记/标签语言。超文本:超出了普通文本的能力标记:标签W3C(Wo

- 如何解决小程序发布之后不能访问任何请求的问题?

嘉琪001

小程序apachephp

(1)域名白名单设置不正确:小程序需要在微信公众平台后台请求域名添加到request合法域名白名单中,否则无法发送请求,确保所有域名添加到白名单中服务器SSL/HTTPS配置问题:小程序要求必须使用HTTPS协议进行网络请求,如果服务器没有配置好SSL证书,就无法访问,跨域问题:在服务器配置好CORS的跨域策略接口权限限制:如果请求是像某个特定的接口发送,确保你在小程序后台设置了相应接口权限有些接

- 最实用的selenium使用指南

selenium使用一环境搭建下载seleniumpipinstallselenium下载浏览器驱动(以Edge为例)在设置中找到当前Edge版本号,在[MicrosoftEdgeWebDriver-MicrosoftEdgeDeveloper](https://developer.microsoft.com/en-us/microsoft-edge/tools/webdriver/)中下载对应版

- Selenium使用指南

点击文末小卡片,免费获取软件测试全套资料,资料在手,涨薪更快Selenium是网页应用中最流行的自动化测试工具,可以用来做自动化测试或者浏览器爬虫等。官网地址为:相对于另外一款web自动化测试工具QTP来说有如下优点:免费开源轻量级,不同语言只需要一个体积很小的依赖包支持多种系统,包括Windows,Mac,Linux支持多种浏览器,包括Chrome,FireFox,IE,safari,opera

- TCP 可靠传输机制

薄荷加冰心有多冷

网络tcp/ip网络网络协议

TCP:传输控制协议TCP:是一种面向连接的可靠的传输协议什么是可靠?—>保证数据传输给对方怎么保证可靠性?—>确认机制重传输机制什么是面向连接?—>在传输数据之前,双方进行协商,保证双方可以收发数据怎么保证面向连接?—>三次握手可靠传输—4种可靠机制–确认重传排序流控(滑动窗口)确认应答(ACK)机制确认应答:TCP传输的过程中,每次接收方收到数据后,都会对传输方进行确认应答。也就是发送ACK报

- 【Python进阶】Python网络协议与套接字编程:构建客户端和服务器

1、网络通信基础与网络协议1.1网络通信模型概述网络通信是信息时代基石,它如同现实世界中的邮递系统,将数据从一处传递到另一处。其中,OSI七层模型与TCP/IP四层或五层模型是理解和构建网络通信的基础。1.1.1OSI七层模型与TCP/IP四层/五层模型OSI(开放系统互连)参考模型提出了七层结构,从物理层到应用层,每一层都有其特定的功能和职责,例如物理层关注的是信号如何在介质上传输,而应用层则处

- 使用ENO将您的JSON对象生成HTML显示

土族程序员

jsonhtmljavascripteno前端

ENO是简单易用,性能卓越,自由灵活开源的WEB前端组件;实现JSON与HTML互操作的JavaScript函数库。没有任何其它依赖,足够轻量。WEBPackNPM工程安装。npminstall@joyzl/eno然后在JS中引用import"@joyzl/eno";将JS实体对象填充到表单假设有一个如下的HTML表单TYPE1TYPE2通过以下代码将实体对象,设置到表单中,实体对象可以从服务器请

- 服务间远程调用

tomorrow.hello

架构网络服务器运维

1.协议分层模型通信协议通常按照分层模型进行设计,常见的分层模型包括OSI七层模型和TCP/IP四层模型。OSI七层模型包括应用层、表示层、会话层、传输层、网络层、数据链路层和物理层;而TCP/IP四层模型则包括应用层、传输层、网络层和网络接口层。每个层次都有其特定的功能和职责,确保数据的完整传输和错误处理。2.传输协议传输协议主要包括TCP、UDP、HTTP、HTTPS、FTP、SMTP、SS

- 更新!「3D Web轻量化引擎」HOOPS Communicator发布2025.2.0版本:全新WebViewer用户界面、

工业3D_大熊

3DCAD开发工具3d3D建模3D模型轻量化工业3D3D数据格式转换3D模型可视化3DWeb轻量化

3DWeb轻量化引擎HOOPSCommunicator此前发布2025.2.0版本!此次更新聚焦于提升用户体验和稳定性,通过引入创新的界面设计以及对若干问题的修复,确保用户能够更加高效、流畅地处理3D数据可视化任务。以下将详细阐述本次更新的核心内容。一、增强功能本次更新的重点在于对WebViewer用户界面的革新。我们精心打造了全新的WebViewerUI,其核心基于WebComponents技术

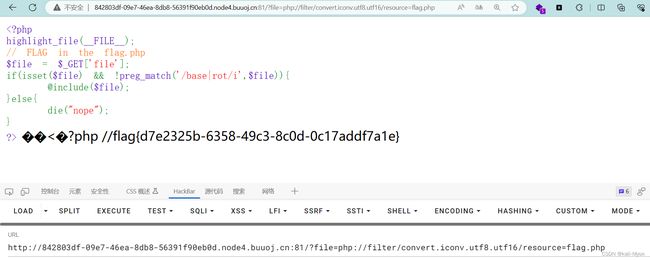

- CTFSHOW-WEB-36D杯

wyjcxyyy

前端android

给你shell这道题对我这个新手还是有难度的,花了不少时间。首先f12看源码,看到?view_source,点进去看源码location.href=\'./index.php\'');if(!isset($_GET['code'])){show_source(__FILE__);exit();}else{$code=$_GET['code'];if(!preg_match($secret_waf,

- 【网络协议】TCP连接的建立和释放

TCP连接的建立和释放TCP首部格式TCP报文段的前20个字节是固定的,后4N个字节为根据需要可增加的选项首部各字段的意义如下:源端口和目的端口:加上IP首部的源IP地址和目的IP地址,确定唯一的一个TCP连接。另外通过目的端口来确定TCP将数据报交付于哪个应用程序,从而实现功能。序列号:占4个字节,由于TCP是面向字节流的,在TCP中传送的每一个字节都按顺序编号,首部中的序号字段(seq)是指本

- Python 网络爬虫的基本流程及 robots 协议详解

女码农的重启

python网络爬虫JAVA开发语言

数据驱动的时代,网络爬虫作为高效获取互联网信息的工具,其规范化开发离不开对基本流程的掌握和对robots协议的遵守。本文将系统梳理Python网络爬虫的核心流程,并深入解读robots协议的重要性及实践规范。一、Python网络爬虫的基本流程Python网络爬虫的工作过程可分为四个核心阶段,每个阶段环环相扣,共同构成数据采集的完整链路。1.1发起网络请求这是爬虫与目标服务器交互的第一步,通过发送H

- vivo Pulsar 万亿级消息处理实践(3)-KoP指标异常修复

作者:vivo互联网大数据团队-ChenJianbo本文是《vivoPulsar万亿级消息处理实践》系列文章第3篇。Pulsar是Apache基金会的开源分布式流处理平台和消息中间件,它实现了Kafka的协议,可以让使用KafkaAPI的应用直接迁移至Pulsar,这使得Pulsar在Kafka生态系统中更加容易被接受和使用。KoP提供了从Kafka到Pulsar的无缝转换,用户可以使用Kafka

- DIDCTF-22蓝帽杯初赛

小丑001.

DIDCTF网络安全

手机取证_1题目描述现对一个苹果手机进行取证,请您对以下问题进行分析解答。627604C2-C586-48C1-AA16-FF33C3022159.PNG图片的分辨率是?(答案参考格式:1920×1080)注意:中间为乘号×,不是字母xflag:360×360手机取证_2题目描述姜总的快递单号是多少?(答案参考格式:abcABC123)flag:SF1142358694796网站取证_1题目描述据

- python视频工具包 ffmpeg 使用示例

pythonffmpeg

1.简介FFMPEG堪称自由软件中最完备的一套多媒体支持库,它几乎实现了所有当下常见的数据封装格式、多媒体传输协议以及音视频编解码器,提供了录制、转换以及流化音视频的完整解决方案。2.ffmpeg的常用方法将某文件下所有ts文件按顺序合并,转换成MP4格式存储:importffmpegdeftest2():ts_folder='path/ts_files/ceshi/'output_mp4="pa

- Web 前端性能优化:从代码到加载速度的全面剖析

码力无边-OEC

前端性能优化web

Web前端性能优化:从代码到加载速度的全面剖析当用户访问你的网站时,如果页面加载时间超过3秒,跳出率会飙升至40%以上。更糟糕的是,移动端用户的耐心只有2秒。这意味着性能优化不仅仅是技术问题,更直接关系到业务成果。经过多年的前端开发实践,我发现很多开发者在性能优化时存在一个误区:过分关注工具和框架的选择,却忽略了最基础但最关键的优化策略。今天我们就来深入剖析前端性能优化的核心要点。性能优化的核心指

- OpenWebUI(8)源码学习-后端utils/telemetry追踪遥测模块

目录目录结构说明`constants.py`核心作用:主要功能:示例代码片段:`exporters.py`核心作用:主要类:`LazyBatchSpanProcessor`特点:技术亮点:`instrumentors.py`核心作用:插桩对象包括:钩子函数(Hooks):Instrumentor类:插桩流程:`setup.py`核心作用:主要功能:典型调用方式:✨总体架构与价值技术亮点总结✅开发建

- Java常用排序算法/程序员必须掌握的8大排序算法

cugfy

java

分类:

1)插入排序(直接插入排序、希尔排序)

2)交换排序(冒泡排序、快速排序)

3)选择排序(直接选择排序、堆排序)

4)归并排序

5)分配排序(基数排序)

所需辅助空间最多:归并排序

所需辅助空间最少:堆排序

平均速度最快:快速排序

不稳定:快速排序,希尔排序,堆排序。

先来看看8种排序之间的关系:

1.直接插入排序

(1

- 【Spark102】Spark存储模块BlockManager剖析

bit1129

manager

Spark围绕着BlockManager构建了存储模块,包括RDD,Shuffle,Broadcast的存储都使用了BlockManager。而BlockManager在实现上是一个针对每个应用的Master/Executor结构,即Driver上BlockManager充当了Master角色,而各个Slave上(具体到应用范围,就是Executor)的BlockManager充当了Slave角色

- linux 查看端口被占用情况详解

daizj

linux端口占用netstatlsof

经常在启动一个程序会碰到端口被占用,这里讲一下怎么查看端口是否被占用,及哪个程序占用,怎么Kill掉已占用端口的程序

1、lsof -i:port

port为端口号

[root@slave /data/spark-1.4.0-bin-cdh4]# lsof -i:8080

COMMAND PID USER FD TY

- Hosts文件使用

周凡杨

hostslocahost

一切都要从localhost说起,经常在tomcat容器起动后,访问页面时输入http://localhost:8088/index.jsp,大家都知道localhost代表本机地址,如果本机IP是10.10.134.21,那就相当于http://10.10.134.21:8088/index.jsp,有时候也会看到http: 127.0.0.1:

- java excel工具

g21121

Java excel

直接上代码,一看就懂,利用的是jxl:

import java.io.File;

import java.io.IOException;

import jxl.Cell;

import jxl.Sheet;

import jxl.Workbook;

import jxl.read.biff.BiffException;

import jxl.write.Label;

import

- web报表工具finereport常用函数的用法总结(数组函数)

老A不折腾

finereportweb报表函数总结

ADD2ARRAY

ADDARRAY(array,insertArray, start):在数组第start个位置插入insertArray中的所有元素,再返回该数组。

示例:

ADDARRAY([3,4, 1, 5, 7], [23, 43, 22], 3)返回[3, 4, 23, 43, 22, 1, 5, 7].

ADDARRAY([3,4, 1, 5, 7], "测试&q

- 游戏服务器网络带宽负载计算

墙头上一根草

服务器

家庭所安装的4M,8M宽带。其中M是指,Mbits/S

其中要提前说明的是:

8bits = 1Byte

即8位等于1字节。我们硬盘大小50G。意思是50*1024M字节,约为 50000多字节。但是网宽是以“位”为单位的,所以,8Mbits就是1M字节。是容积体积的单位。

8Mbits/s后面的S是秒。8Mbits/s意思是 每秒8M位,即每秒1M字节。

我是在计算我们网络流量时想到的

- 我的spring学习笔记2-IoC(反向控制 依赖注入)

aijuans

Spring 3 系列

IoC(反向控制 依赖注入)这是Spring提出来了,这也是Spring一大特色。这里我不用多说,我们看Spring教程就可以了解。当然我们不用Spring也可以用IoC,下面我将介绍不用Spring的IoC。

IoC不是框架,她是java的技术,如今大多数轻量级的容器都会用到IoC技术。这里我就用一个例子来说明:

如:程序中有 Mysql.calss 、Oracle.class 、SqlSe

- 高性能mysql 之 选择存储引擎(一)

annan211

mysqlInnoDBMySQL引擎存储引擎

1 没有特殊情况,应尽可能使用InnoDB存储引擎。 原因:InnoDB 和 MYIsAM 是mysql 最常用、使用最普遍的存储引擎。其中InnoDB是最重要、最广泛的存储引擎。她 被设计用来处理大量的短期事务。短期事务大部分情况下是正常提交的,很少有回滚的情况。InnoDB的性能和自动崩溃 恢复特性使得她在非事务型存储的需求中也非常流行,除非有非常

- UDP网络编程

百合不是茶

UDP编程局域网组播

UDP是基于无连接的,不可靠的传输 与TCP/IP相反

UDP实现私聊,发送方式客户端,接受方式服务器

package netUDP_sc;

import java.net.DatagramPacket;

import java.net.DatagramSocket;

import java.net.Ine

- JQuery对象的val()方法执行结果分析

bijian1013

JavaScriptjsjquery

JavaScript中,如果id对应的标签不存在(同理JAVA中,如果对象不存在),则调用它的方法会报错或抛异常。在实际开发中,发现JQuery在id对应的标签不存在时,调其val()方法不会报错,结果是undefined。

- http请求测试实例(采用json-lib解析)

bijian1013

jsonhttp

由于fastjson只支持JDK1.5版本,因些对于JDK1.4的项目,可以采用json-lib来解析JSON数据。如下是http请求的另外一种写法,仅供参考。

package com;

import java.util.HashMap;

import java.util.Map;

import

- 【RPC框架Hessian四】Hessian与Spring集成

bit1129

hessian

在【RPC框架Hessian二】Hessian 对象序列化和反序列化一文中介绍了基于Hessian的RPC服务的实现步骤,在那里使用Hessian提供的API完成基于Hessian的RPC服务开发和客户端调用,本文使用Spring对Hessian的集成来实现Hessian的RPC调用。

定义模型、接口和服务器端代码

|---Model

&nb

- 【Mahout三】基于Mahout CBayes算法的20newsgroup流程分析

bit1129

Mahout

1.Mahout环境搭建

1.下载Mahout

http://mirror.bit.edu.cn/apache/mahout/0.10.0/mahout-distribution-0.10.0.tar.gz

2.解压Mahout

3. 配置环境变量

vim /etc/profile

export HADOOP_HOME=/home

- nginx负载tomcat遇非80时的转发问题

ronin47

nginx负载后端容器是tomcat(其它容器如WAS,JBOSS暂没发现这个问题)非80端口,遇到跳转异常问题。解决的思路是:$host:port

详细如下:

该问题是最先发现的,由于之前对nginx不是特别的熟悉所以该问题是个入门级别的:

? 1 2 3 4 5

- java-17-在一个字符串中找到第一个只出现一次的字符

bylijinnan

java

public class FirstShowOnlyOnceElement {

/**Q17.在一个字符串中找到第一个只出现一次的字符。如输入abaccdeff,则输出b

* 1.int[] count:count[i]表示i对应字符出现的次数

* 2.将26个英文字母映射:a-z <--> 0-25

* 3.假设全部字母都是小写

*/

pu

- mongoDB 复制集

开窍的石头

mongodb

mongo的复制集就像mysql的主从数据库,当你往其中的主复制集(primary)写数据的时候,副复制集(secondary)会自动同步主复制集(Primary)的数据,当主复制集挂掉以后其中的一个副复制集会自动成为主复制集。提供服务器的可用性。和防止当机问题

mo

- [宇宙与天文]宇宙时代的经济学

comsci

经济

宇宙尺度的交通工具一般都体型巨大,造价高昂。。。。。

在宇宙中进行航行,近程采用反作用力类型的发动机,需要消耗少量矿石燃料,中远程航行要采用量子或者聚变反应堆发动机,进行超空间跳跃,要消耗大量高纯度水晶体能源

以目前地球上国家的经济发展水平来讲,

- Git忽略文件

Cwind

git

有很多文件不必使用git管理。例如Eclipse或其他IDE生成的项目文件,编译生成的各种目标或临时文件等。使用git status时,会在Untracked files里面看到这些文件列表,在一次需要添加的文件比较多时(使用git add . / git add -u),会把这些所有的未跟踪文件添加进索引。

==== ==== ==== 一些牢骚

- MySQL连接数据库的必须配置

dashuaifu

mysql连接数据库配置

MySQL连接数据库的必须配置

1.driverClass:com.mysql.jdbc.Driver

2.jdbcUrl:jdbc:mysql://localhost:3306/dbname

3.user:username

4.password:password

其中1是驱动名;2是url,这里的‘dbna

- 一生要养成的60个习惯

dcj3sjt126com

习惯

一生要养成的60个习惯

第1篇 让你更受大家欢迎的习惯

1 守时,不准时赴约,让别人等,会失去很多机会。

如何做到:

①该起床时就起床,

②养成任何事情都提前15分钟的习惯。

③带本可以随时阅读的书,如果早了就拿出来读读。

④有条理,生活没条理最容易耽误时间。

⑤提前计划:将重要和不重要的事情岔开。

⑥今天就准备好明天要穿的衣服。

⑦按时睡觉,这会让按时起床更容易。

2 注重

- [介绍]Yii 是什么

dcj3sjt126com

PHPyii2

Yii 是一个高性能,基于组件的 PHP 框架,用于快速开发现代 Web 应用程序。名字 Yii (读作 易)在中文里有“极致简单与不断演变”两重含义,也可看作 Yes It Is! 的缩写。

Yii 最适合做什么?

Yii 是一个通用的 Web 编程框架,即可以用于开发各种用 PHP 构建的 Web 应用。因为基于组件的框架结构和设计精巧的缓存支持,它特别适合开发大型应

- Linux SSH常用总结

eksliang

linux sshSSHD

转载请出自出处:http://eksliang.iteye.com/blog/2186931 一、连接到远程主机

格式:

ssh name@remoteserver

例如:

ssh

[email protected]

二、连接到远程主机指定的端口

格式:

ssh name@remoteserver -p 22

例如:

ssh i

- 快速上传头像到服务端工具类FaceUtil

gundumw100

android

快速迭代用

import java.io.DataOutputStream;

import java.io.File;

import java.io.FileInputStream;

import java.io.FileNotFoundException;

import java.io.FileOutputStream;

import java.io.IOExceptio

- jQuery入门之怎么使用

ini

JavaScripthtmljqueryWebcss

jQuery的强大我何问起(个人主页:hovertree.com)就不用多说了,那么怎么使用jQuery呢?

首先,下载jquery。下载地址:http://hovertree.com/hvtart/bjae/b8627323101a4994.htm,一个是压缩版本,一个是未压缩版本,如果在开发测试阶段,可以使用未压缩版本,实际应用一般使用压缩版本(min)。然后就在页面上引用。

- 带filter的hbase查询优化

kane_xie

查询优化hbaseRandomRowFilter

问题描述

hbase scan数据缓慢,server端出现LeaseException。hbase写入缓慢。

问题原因

直接原因是: hbase client端每次和regionserver交互的时候,都会在服务器端生成一个Lease,Lease的有效期由参数hbase.regionserver.lease.period确定。如果hbase scan需

- java设计模式-单例模式

men4661273

java单例枚举反射IOC

单例模式1,饿汉模式

//饿汉式单例类.在类初始化时,已经自行实例化

public class Singleton1 {

//私有的默认构造函数

private Singleton1() {}

//已经自行实例化

private static final Singleton1 singl

- mongodb 查询某一天所有信息的3种方法,根据日期查询

qiaolevip

每天进步一点点学习永无止境mongodb纵观千象

// mongodb的查询真让人难以琢磨,就查询单天信息,都需要花费一番功夫才行。

// 第一种方式:

coll.aggregate([

{$project:{sendDate: {$substr: ['$sendTime', 0, 10]}, sendTime: 1, content:1}},

{$match:{sendDate: '2015-

- 二维数组转换成JSON

tangqi609567707

java二维数组json

原文出处:http://blog.csdn.net/springsen/article/details/7833596

public class Demo {

public static void main(String[] args) { String[][] blogL

- erlang supervisor

wudixiaotie

erlang

定义supervisor时,如果是监控celuesimple_one_for_one则删除children的时候就用supervisor:terminate_child (SupModuleName, ChildPid),如果shutdown策略选择的是brutal_kill,那么supervisor会调用exit(ChildPid, kill),这样的话如果Child的behavior是gen_