- CORS 问题解决--threejs 相关01

CORS问题解决–threejs相关01解决方法"C:\ProgramFiles\Google\Chrome\Application\chrome.exe"–disable-web-security--user-data-dir=C:\ProgramFiles\Google\Chrome\Application注:C:\ProgramFiles\Google\Chrome\Application为

- 微信办公泄密频发?企业如何兼顾效率与安全?如方工程文控给出答案!

Ru_fang

安全网络大数据

引言在数字化办公日益普及的今天,信息安全管理成为企业不可忽视的重要课题。尽管便捷的即时通讯工具为工作带来了效率提升,但随之而来的数据泄露风险也日益凸显。近期,某单位因员工通过微信传输涉密文件导致全员追责的事件,再次为企业敲响了警钟。如何在享受移动办公便利的同时,有效规避信息安全风险?工程文控系统通过技术手段为企业构建了可靠的安全防护体系。一、移动办公的潜在风险:常见误区剖析1.“私发或群发无风险”

- 【高效又安全】2025年企业文件摆渡必备指南

CookieCrusher

安全运维

在数字化办公深度渗透的2025年,企业核心数据频繁穿梭于研发网、生产网、办公网乃至外部合作方网络之间。然而,传统的文件传输方式正成为巨大隐患:用网盘/IM传机密?审批缺失、权限失控,敏感设计图转瞬流入竞争对手邮箱。靠FTP服务器中转?病毒入侵、未授权访问频发,生产系统面临瘫痪风险。让员工手动“摆渡”?U盘拷贝效率低下且审计困难,重要合同版本丢失追责无门。文件摆渡系统应运而生,成为隔离网络间安全传输

- 解决web服务中在线查看minio上文件提示CORS的问题

Hong.1948

前端网络javascript

web页面访问excel、word之类的文件时,由于浏览器的安全机制,如果目标地址和源地址不同源,就会报CORS,即跨域访问的问题。解决跨域的问题,主要有2个思路:方案1:修改目标服务的CORS策略,允许跨域访问方案2:强行同源,然后使用nginx转发请求。此前使用s3服务的时候,使用方案1解决了跨域访问的问题。s3服务,不管是客户端还是pythonsdk,都可以直接修改指定桶的CORS策略,配置

- Vue3 中watch和computed

行云&流水

Vue3typescript前端vue.jsjavascript前端

Vue3中computed与watch深度解析在Vue3组合中,响应式工具的类型安全使用至关重要。以下是详细说明一、watch侦听器1.基础类型监听实际参数1={{count}}点击import{reactive,ref,watch}from"vue";constcount=ref(0)conststate=reactive({items:[]asstring[]});watch(count,(n

- Linux 终止进程

咖啡续命又一天

Linuxlinux运维服务器

在Linux中,如果你需要终止正在运行的进程,可以使用以下几种方法,以sort进程为例。以下是具体的操作步骤和注意事项:方法1:使用pkill命令pkill命令可以根据进程名称直接终止进程,无需知道具体的PID(进程ID)。pkillsort说明:pkillsort会向所有名为sort的进程发送默认的SIGTERM信号(信号编号15),请求进程终止。如果进程没有响应SIGTERM信号,可以强制终止

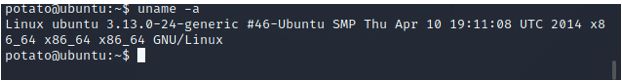

- 【Linux】Ubuntu设置root用户远程登录

酒十六

LinuxLinuxubuntucentosrootssh

1.修改root密码passwd2.打开此文件vim/etc/ssh/sshd_configwq保存退出3.重启机器,并使用root用户连接reboot

- QNX + Android虚拟化方案深度解析:HQX Display与OpenWFD配置文件揭秘

芯作者

DD:计算机科学领域android

当QNX遇上Android的显示魔法在智能座舱、工业控制等场景中,QNXHypervisor通过虚拟化技术同时运行安全关键的QNX系统与用户交互的Android系统。而HQXDisplay作为显示核心引擎,基于OpenWFD标准(Khronos组织的无线显示开放标准)实现跨域渲染。本文将以qcdisplaycfg_ADP_STAR_LA.xml为例,深度解析其配置逻辑,揭示多屏协同背后的秘密!一、

- Redis的配置与优化

MadeInSQL

运维redis数据库缓存

Redis的配置与优化是提升其性能、稳定性和安全性的关键步骤。从核心配置参数、性能优化策略、高可用与集群配置三个维度一、核心配置参数优化内存管理maxmemory:根据服务器内存设置,例如maxmemory4gb(推荐物理内存的60%-80%)。maxmemory-policy:缓存场景推荐allkeys-lru,需保证键不丢失时用volatile-lru。activedefra

- webview加载url提示net::ERROR_UNKNOWN_URL_SCHEME

海阔天空6688

Androidwebviewandroidscheme

解决方法:重写WebViewClient类的shouldOverrideUrlLoading()方法,在方法中对scheme协议进行处理newWebViewClient(){@OverridepublicbooleanshouldOverrideUrlLoading(WebViewview,Stringurl){//对协议进行处理if(url.startsWith("http")||url.sta

- Open AI在AI人工智能领域的技术安全防护体系

AI智能探索者

AIAgent智能体开发实战人工智能安全网络ai

OpenAI在AI人工智能领域的技术安全防护体系关键词:OpenAI、AI安全、技术防护、伦理框架、模型对齐、数据隐私、对抗攻击摘要:本文将深入探讨OpenAI在人工智能领域构建的多层次技术安全防护体系。我们将从基础概念出发,逐步解析OpenAI如何通过技术创新和系统设计来确保AI系统的安全性、可靠性和可控性。文章将涵盖从数据安全到模型对齐,从伦理框架到实际防护技术的全方位内容,帮助读者全面理解现

- 全响应式物联网平台(JetLinks)

deepdata_cn

IOT物联网

JetLinks是一个基于Java8、SpringBoot2.x、WebFlux、Netty等开发的物联网基础平台,可用于快速建立物联网相关业务系统。JetLinks定位为PaaS服务的物联网平台,旨在降低物联网企业研发、运营和运维成本,提高物联网项目的落地能力。支持私有化或容器化以单机、集群或微服务的方式部署在任意平台服务器上,可横向拓展。能支持千万级设备连接、百万级数据并发,通过自研React

- AngularJS知识快速入门(上)

1加1等于

javascript实战angular.js前端javascript

本文通过一些具体的例子介绍了关于AngularJS的基本使用,包括指令、表达式、过滤器、模块化、MVC以及内置服务模块等等。本文目录AngularJS简介一、表达式二、MVC三、$scope作用域四、模块化五、过滤器六、服务七、指令AngularJS简介AngularJS是由Google开发的一个用于构建动态Web应用的前端JavaScript框架,它遵循MVC(Model-View-Contro

- Android之提示Failed to load WebView provider: No WebView installed

码莎拉蒂 .

Andriod积累AndroidFailedtoloadWebViewNoWebViewinstalled

1问题FatalException:android.util.AndroidRuntimeException:android.webkit.WebViewFactory$MissingWebViewPackageException:FailedtoloadWebViewprovider:NoWebViewinstalledatandroid.webkit.WebViewFactory.getPro

- 【软件工程】Waitress + Nginx 部署 Python Web 服务

meisongqing

nginxpythonWEB

下面是完整的Windows系统部署方案,使用Waitress作为WSGI服务器运行Python后端,Nginx作为反向代理同时提供前端服务:项目结构text复制下载myapp/├──backend/#Python后端│├──app.py#Flask应用入口│├──requirements.txt#Python依赖│└──api/#API模块├──frontend/#前端文件│├──index.ht

- Java 程序员必备的 26 个 Linux 命令,常用 + 面试两手抓

库库林_沙琪马

Linuxlinux面试运维

有人问我:日常开发中最常用的Linux命令有哪些?我不假思索地就列出了26个,涵盖开发、调试、运维场景,每一个都值得收藏+实战。内容速览26个高频Linux命令详解面试官常问的重点命令实操建议&学习指引一、开发者高频使用的26个Linux命令1️⃣cd-切换目录cd/usr/local/bincd..cd~Tips:~表示当前用户主目录,..表示上级目录。2️⃣mkdir-创建目录mkdirmyd

- vue实战指南 vue上传解析excel文件

DTcode7

Vue实战指南VUEHTMLwebvue框架前端

vue实战指南vue上传解析excel文件基本概念与作用说明示例一:基本的文件上传功能示例二:使用FileReader读取文件内容示例三:使用xlsx库解析Excel文件示例四:处理多工作表的Excel文件示例五:错误处理和用户反馈实际工作中的使用技巧在现代Web应用中,数据导入和导出是一项常见的需求,特别是在企业级应用中。Excel作为一种广泛使用的电子表格软件,经常被用来存储和管理数据。Vue

- 国内仍然可用docker镜像源汇总,长期维护,定期更新(2025年5月26日)

夏boss

Dockerdocker容器

文章目录可用镜像:测试镜像是否可用使用方法1、临时配置2、永久配置linux配置镜像源Windows/Mac配置镜像源本文提供多个目前可正常访问的Docker镜像,解决Docker拉取镜像失败的问题。并提供镜像源使用方法,包括Linux/Windows/Mac系统设置。所有镜像仅供学习使用,禁止不当使用。由于一些未明确的原因,各大高校及容器技术社区纷纷关闭多个镜像加速站点,对于我们这种正规的用户来

- 25年银行行业java后端常问高频面试题

小凡敲代码

javajava后端java面试Java面试题互联网大厂Java八股文后端开发

一、技术八股文高频题(银行侧重点)1.Java基础&并发编程HashMap在JDK1.8中的优化?ConcurrentHashMap如何保证线程安全?银行系统对线程安全要求极高,需深入理解CAS+synchronized的实现细节。synchronized和ReentrantLock的区别?银行系统更推荐哪种?银行系统倾向ReentrantLock(可中断、公平锁),需解释AQS原理。Thread

- 2025年Java后端面试必刷题:场景题与八股文高频考点

小凡敲代码

java面试Java面试java面试题互联网大厂java面试java场景题

一、高频八股文面试题Java基础篇HashMap与ConcurrentHashMap的区别HashMap非线程安全,JDK1.8后采用数组+链表/红黑树结构ConcurrentHashMap线程安全,JDK1.8改用CAS+synchronized优化锁粒度synchronized与ReentrantLock区别synchronized是JVM内置锁,自动释放,非公平锁ReentrantLock可

- C++,Rust开发智慧学校创建APP

Geeker-2025

c++rust

以下是为使用**C++与Rust开发智慧学校创建APP**设计的完整技术方案,结合两种语言的优势构建安全、高效的教育生态系统:---###**技术栈分工**|**技术**|**核心优势**|**在智慧学校APP中的应用**||----------|--------------------------|----------------------------------------||**C++**

- Linux进程信号

xuanzdhc

C++linux运维服务器c++

目录概念信号种类信号生命周期信号的处理信号的清除概念进程信号是一种异步通信机制,用于进程间传递事件通知。它可以强制进程中断当前操作,转而执行预设的信号处理动作,是系统管理和进程控制的重要手段本质:信号是一个整数编号代表不同类型事件信号种类可靠信号保证传递(支持队列)可携带参数(通过siginfo_t结构体)需要显示设置sa_flags=SA_SIGINFO不可靠信号可能丢失(如短时间内多次发送同一

- Java后端调用外部接口标准流程详解

在Java后端开发中,调用外部HTTP接口(如第三方平台API、云服务、微服务等)是非常常见的需求。实现这个功能通常遵循一套标准的流程:1.准备DTO类(数据传输对象)作用:DTO(DataTransferObject)用于封装请求和响应的数据结构。它让数据结构更清晰、类型安全,并方便IDE自动提示。举例:请求外部接口时的参数接收外部接口返回的数据示例:查询天气接口(假设外部API返回天气信息)/

- Web性能测试常用指标(转自百度AI)

chenbin___

typescripthtml5javascript

Web性能测试常用指标Web性能测试涉及多个维度的指标,主要分为前端页面性能指标和后端服务性能指标两大类,以下为关键指标详解:一、前端页面性能指标通过浏览器开发者工具(如ChromeDevTools)或专用工具(如Lighthouse)监测:首次内容绘制(FirstContentfulPaint,FCP)浏览器首次渲染文本/图像的时间,反映初始加载速度。目标值:≤1.8秒1最大内容绘制(Large

- 风车OVF 1.2:AI开发环境完全指南 - 打造Linux下的Augment与Cursor一站式解决方案

yangshuo1281

augmentcursorlinux人工智能linux运维

风车OVF1.2:AI开发环境完全指南-打造Linux下的Augment与Cursor一站式解决方案一站式AI续杯|cursor|augment|linux|OVF|虚拟机前言在AI辅助编程工具快速发展的今天,Augment和Cursor已成为开发者不可或缺的编程助手。然而,Windows环境下的限制和复杂配置往往让用户望而却步。本文将详细介绍风车OVF1.2虚拟机系统,这是一个专为AI开发优化的

- Http、Ftp、Dns和Dhcp服务器搭建

xixihaha_dddddd

计算机网络服务器httplinux

服务器搭建的要求①搭建Web服务器要求做一个简单的主页(index.html)以便测试web服务,服务器(Linux平台)ip地址配置:10.28.110.251,255.255.255.0,域名为:www.xxx.cie.net。②搭建Ftp服务器要求能够匿名登录,能够使用账号密码进行登录,能够上传和下载,服务器(Linux平台)ip地址配置:10.28.110.252,255.255.255.

- mac安装linux时触控板不能用,苹果笔记本安装Win10触摸板右键无法使用的处理方法...

旁间拓式

一位用户反馈自己在苹果笔记本MacBookair上安装了Windows10系统,可是后面发现触摸板右键根本无法使用,这是怎么回事呢?其实,这个是和苹果笔记本安装win7时的设置一样的,我们需要在BootCamp中进行设置。接下来,就随小编一起看看具体方法吧!方法如下:1、首先你确定已经安装过BootCamp,如果没有去苹果官方下载相应版本BootCamp下载(注意按机型下载)。如果已经安装过,那么

- Asp.Net Core 读取配置接口 IOptions、IOptionsMonitor以及IOptionsSnapshot

造型师思思

asp.net后端

简介Options是.netCoreWebapi框架自带的功能,Options模式通过定义强类型的类来表示相关配置设置的集合,使得配置管理更为结构化和类型安全。IOptions、IOptionsMonitor和IOptionsSnapshot是用于处理配置的依赖注入接口。这些接口允许开发者以强类型的方式访问应用的配置设置。具体分析如下:IOptions:此接口提供了对配置设置的单例访问。它在整个应

- 企业上网行为管理:零信任安全产品的对比分析

一、腾讯iOA零信任产品网站库丰富:内置2000+网站库,有效规范员工上网行为,规避风险网址。策略个性化:支持按部门、岗位定制上网策略,研发专注核心业务,市场获取行业资讯。场景适应性:灵活配置满足多业务场景需求,适应企业多样化管理要求。二、深信服零信任安全解决方案实时监控与记录:实时监控员工上网行为,记录访问网站、使用时间、流量等数据。异常行为发现:通过数据分析及时发现异常行为,如频繁访问可疑网站

- uniapp APP中内嵌webview的H5与APP相互通讯动态传参

夕溯流光

uni-appwebviewjavascript前端

文章目录概要思路代码概要在使用uni-app开发app的过程中使用到公司其他项目h5的页面,app项目中使用了web-view来进行内嵌,h5项目中核心功能是调用扫一扫进行扫码,由于h5本身基于微信开发,可以直接调用this.$wx.scanQRCode()实现扫一扫功能,但通过web-view嵌入app中,无法使用微信环境,导致直接调用摄像头失败,点击没有反应。思路后面看到web-view可以跟

- Java实现的简单双向Map,支持重复Value

superlxw1234

java双向map

关键字:Java双向Map、DualHashBidiMap

有个需求,需要根据即时修改Map结构中的Value值,比如,将Map中所有value=V1的记录改成value=V2,key保持不变。

数据量比较大,遍历Map性能太差,这就需要根据Value先找到Key,然后去修改。

即:既要根据Key找Value,又要根据Value

- PL/SQL触发器基础及例子

百合不是茶

oracle数据库触发器PL/SQL编程

触发器的简介;

触发器的定义就是说某个条件成立的时候,触发器里面所定义的语句就会被自动的执行。因此触发器不需要人为的去调用,也不能调用。触发器和过程函数类似 过程函数必须要调用,

一个表中最多只能有12个触发器类型的,触发器和过程函数相似 触发器不需要调用直接执行,

触发时间:指明触发器何时执行,该值可取:

before:表示在数据库动作之前触发

- [时空与探索]穿越时空的一些问题

comsci

问题

我们还没有进行过任何数学形式上的证明,仅仅是一个猜想.....

这个猜想就是; 任何有质量的物体(哪怕只有一微克)都不可能穿越时空,该物体强行穿越时空的时候,物体的质量会与时空粒子产生反应,物体会变成暗物质,也就是说,任何物体穿越时空会变成暗物质..(暗物质就我的理

- easy ui datagrid上移下移一行

商人shang

js上移下移easyuidatagrid

/**

* 向上移动一行

*

* @param dg

* @param row

*/

function moveupRow(dg, row) {

var datagrid = $(dg);

var index = datagrid.datagrid("getRowIndex", row);

if (isFirstRow(dg, row)) {

- Java反射

oloz

反射

本人菜鸟,今天恰好有时间,写写博客,总结复习一下java反射方面的知识,欢迎大家探讨交流学习指教

首先看看java中的Class

package demo;

public class ClassTest {

/*先了解java中的Class*/

public static void main(String[] args) {

//任何一个类都

- springMVC 使用JSR-303 Validation验证

杨白白

springmvc

JSR-303是一个数据验证的规范,但是spring并没有对其进行实现,Hibernate Validator是实现了这一规范的,通过此这个实现来讲SpringMVC对JSR-303的支持。

JSR-303的校验是基于注解的,首先要把这些注解标记在需要验证的实体类的属性上或是其对应的get方法上。

登录需要验证类

public class Login {

@NotEmpty

- log4j

香水浓

log4j

log4j.rootCategory=DEBUG, STDOUT, DAILYFILE, HTML, DATABASE

#log4j.rootCategory=DEBUG, STDOUT, DAILYFILE, ROLLINGFILE, HTML

#console

log4j.appender.STDOUT=org.apache.log4j.ConsoleAppender

log4

- 使用ajax和history.pushState无刷新改变页面URL

agevs

jquery框架Ajaxhtml5chrome

表现

如果你使用chrome或者firefox等浏览器访问本博客、github.com、plus.google.com等网站时,细心的你会发现页面之间的点击是通过ajax异步请求的,同时页面的URL发生了了改变。并且能够很好的支持浏览器前进和后退。

是什么有这么强大的功能呢?

HTML5里引用了新的API,history.pushState和history.replaceState,就是通过

- centos中文乱码

AILIKES

centosOSssh

一、CentOS系统访问 g.cn ,发现中文乱码。

于是用以前的方式:yum -y install fonts-chinese

CentOS系统安装后,还是不能显示中文字体。我使用 gedit 编辑源码,其中文注释也为乱码。

后来,终于找到以下方法可以解决,需要两个中文支持的包:

fonts-chinese-3.02-12.

- 触发器

baalwolf

触发器

触发器(trigger):监视某种情况,并触发某种操作。

触发器创建语法四要素:1.监视地点(table) 2.监视事件(insert/update/delete) 3.触发时间(after/before) 4.触发事件(insert/update/delete)

语法:

create trigger triggerName

after/before

- JS正则表达式的i m g

bijian1013

JavaScript正则表达式

g:表示全局(global)模式,即模式将被应用于所有字符串,而非在发现第一个匹配项时立即停止。 i:表示不区分大小写(case-insensitive)模式,即在确定匹配项时忽略模式与字符串的大小写。 m:表示

- HTML5模式和Hashbang模式

bijian1013

JavaScriptAngularJSHashbang模式HTML5模式

我们可以用$locationProvider来配置$location服务(可以采用注入的方式,就像AngularJS中其他所有东西一样)。这里provider的两个参数很有意思,介绍如下。

html5Mode

一个布尔值,标识$location服务是否运行在HTML5模式下。

ha

- [Maven学习笔记六]Maven生命周期

bit1129

maven

从mvn test的输出开始说起

当我们在user-core中执行mvn test时,执行的输出如下:

/software/devsoftware/jdk1.7.0_55/bin/java -Dmaven.home=/software/devsoftware/apache-maven-3.2.1 -Dclassworlds.conf=/software/devs

- 【Hadoop七】基于Yarn的Hadoop Map Reduce容错

bit1129

hadoop

运行于Yarn的Map Reduce作业,可能发生失败的点包括

Task Failure

Application Master Failure

Node Manager Failure

Resource Manager Failure

1. Task Failure

任务执行过程中产生的异常和JVM的意外终止会汇报给Application Master。僵死的任务也会被A

- 记一次数据推送的异常解决端口解决

ronin47

记一次数据推送的异常解决

需求:从db获取数据然后推送到B

程序开发完成,上jboss,刚开始报了很多错,逐一解决,可最后显示连接不到数据库。机房的同事说可以ping 通。

自已画了个图,逐一排除,把linux 防火墙 和 setenforce 设置最低。

service iptables stop

- 巧用视错觉-UI更有趣

brotherlamp

UIui视频ui教程ui自学ui资料

我们每个人在生活中都曾感受过视错觉(optical illusion)的魅力。

视错觉现象是双眼跟我们开的一个玩笑,而我们往往还心甘情愿地接受我们看到的假象。其实不止如此,视觉错现象的背后还有一个重要的科学原理——格式塔原理。

格式塔原理解释了人们如何以视觉方式感觉物体,以及图像的结构,视角,大小等要素是如何影响我们的视觉的。

在下面这篇文章中,我们首先会简单介绍一下格式塔原理中的基本概念,

- 线段树-poj1177-N个矩形求边长(离散化+扫描线)

bylijinnan

数据结构算法线段树

package com.ljn.base;

import java.util.Arrays;

import java.util.Comparator;

import java.util.Set;

import java.util.TreeSet;

/**

* POJ 1177 (线段树+离散化+扫描线),题目链接为http://poj.org/problem?id=1177

- HTTP协议详解

chicony

http协议

引言

- Scala设计模式

chenchao051

设计模式scala

Scala设计模式

我的话: 在国外网站上看到一篇文章,里面详细描述了很多设计模式,并且用Java及Scala两种语言描述,清晰的让我们看到各种常规的设计模式,在Scala中是如何在语言特性层面直接支持的。基于文章很nice,我利用今天的空闲时间将其翻译,希望大家能一起学习,讨论。翻译

- 安装mysql

daizj

mysql安装

安装mysql

(1)删除linux上已经安装的mysql相关库信息。rpm -e xxxxxxx --nodeps (强制删除)

执行命令rpm -qa |grep mysql 检查是否删除干净

(2)执行命令 rpm -i MySQL-server-5.5.31-2.el

- HTTP状态码大全

dcj3sjt126com

http状态码

完整的 HTTP 1.1规范说明书来自于RFC 2616,你可以在http://www.talentdigger.cn/home/link.php?url=d3d3LnJmYy1lZGl0b3Iub3JnLw%3D%3D在线查阅。HTTP 1.1的状态码被标记为新特性,因为许多浏览器只支持 HTTP 1.0。你应只把状态码发送给支持 HTTP 1.1的客户端,支持协议版本可以通过调用request

- asihttprequest上传图片

dcj3sjt126com

ASIHTTPRequest

NSURL *url =@"yourURL";

ASIFormDataRequest*currentRequest =[ASIFormDataRequest requestWithURL:url];

[currentRequest setPostFormat:ASIMultipartFormDataPostFormat];[currentRequest se

- C语言中,关键字static的作用

e200702084

C++cC#

在C语言中,关键字static有三个明显的作用:

1)在函数体,局部的static变量。生存期为程序的整个生命周期,(它存活多长时间);作用域却在函数体内(它在什么地方能被访问(空间))。

一个被声明为静态的变量在这一函数被调用过程中维持其值不变。因为它分配在静态存储区,函数调用结束后并不释放单元,但是在其它的作用域的无法访问。当再次调用这个函数时,这个局部的静态变量还存活,而且用在它的访

- win7/8使用curl

geeksun

win7

1. WIN7/8下要使用curl,需要下载curl-7.20.0-win64-ssl-sspi.zip和Win64OpenSSL_Light-1_0_2d.exe。 下载地址:

http://curl.haxx.se/download.html 请选择不带SSL的版本,否则还需要安装SSL的支持包 2. 可以给Windows增加c

- Creating a Shared Repository; Users Sharing The Repository

hongtoushizi

git

转载自:

http://www.gitguys.com/topics/creating-a-shared-repository-users-sharing-the-repository/ Commands discussed in this section:

git init –bare

git clone

git remote

git pull

git p

- Java实现字符串反转的8种或9种方法

Josh_Persistence

异或反转递归反转二分交换反转java字符串反转栈反转

注:对于第7种使用异或的方式来实现字符串的反转,如果不太看得明白的,可以参照另一篇博客:

http://josh-persistence.iteye.com/blog/2205768

/**

*

*/

package com.wsheng.aggregator.algorithm.string;

import java.util.Stack;

/**

- 代码实现任意容量倒水问题

home198979

PHP算法倒水

形象化设计模式实战 HELLO!架构 redis命令源码解析

倒水问题:有两个杯子,一个A升,一个B升,水有无限多,现要求利用这两杯子装C

- Druid datasource

zhb8015

druid

推荐大家使用数据库连接池 DruidDataSource. http://code.alibabatech.com/wiki/display/Druid/DruidDataSource DruidDataSource经过阿里巴巴数百个应用一年多生产环境运行验证,稳定可靠。 它最重要的特点是:监控、扩展和性能。 下载和Maven配置看这里: http

- 两种启动监听器ApplicationListener和ServletContextListener

spjich

javaspring框架

引言:有时候需要在项目初始化的时候进行一系列工作,比如初始化一个线程池,初始化配置文件,初始化缓存等等,这时候就需要用到启动监听器,下面分别介绍一下两种常用的项目启动监听器

ServletContextListener

特点: 依赖于sevlet容器,需要配置web.xml

使用方法:

public class StartListener implements

- JavaScript Rounding Methods of the Math object

何不笑

JavaScriptMath

The next group of methods has to do with rounding decimal values into integers. Three methods — Math.ceil(), Math.floor(), and Math.round() — handle rounding in differen