渗透测试之信息收集

请遵守国家法律法规,不做未授权的非法渗透测试

目录

域名信息收集

收集域名whois信息

查域名对应的IP

查找目标是否存在CDN

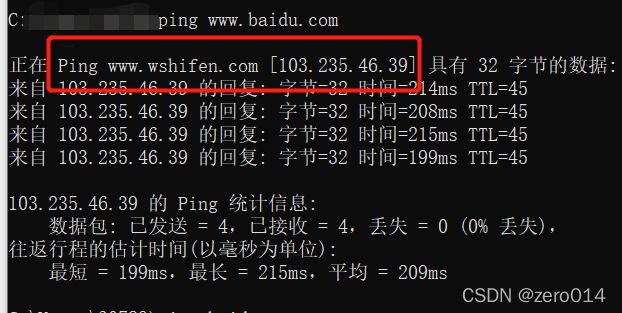

Ping目标主域名,比如ping www.baidu.com

绕过CDN查找真实的IP

公司敏感信息

网站指纹识别

整站分析

主机扫描

端口扫描

网站铭感目录和文件

旁站和C段扫描

网站漏洞扫描

域名信息收集

收集域名whois信息

域名Whois查询 - 站长之家

判断域名对应的IP,子域名等信息

注册商,邮箱,爱企查注册人(用途:钓鱼邮件,搜社库工集,工会程社学)

之后可以进行whois反查

查域名对应的IP

查找目标是否存在CDN

如果解析结果多个,可能存在CDN,如果结果只有一个,则可能不存在CDN

多地PING,国外超级ping,结果多个IP则存在CDN

多个地点Ping服务器,网站测速 - 站长工具

全球Ping测试,在线ping工具 - 网络工具

网站测速工具_超级ping _多地点ping检测 - 爱站网

绕过CDN查找真实的IP

1.国外DNS获取真实IP

部分cdn只针对国内的IP访问域名,如果国外访问域名,即可·获取真实IP

https://www.wepcc.com/

http://www.ab173.com/dns/dns_world.php

https://dnsdumpster.com/

https://who.is/whois/zkaq.cn

2.查找子域名

由于CDN价格昂贵,很多只是对主站或者流量大的子站部署了CDN,小的可能没有部署,所以可能仍然和主站在同一个服务器或者一个C段

子域名爆破工具

链接:https://pan.baidu.com/s/1I8E1ivrXibZcaSMIfjtslw 提取码:D4Li

在线子域名查询链接

在线子域名查询

站长工具 - 站长之家

子域名扫描

搜索引擎语法查找

Google site:baidu.com -www

这样子就能找到 www.baidu.com的同级域名

3.查找主域名

以前用CDN的时候有个习惯,只让WWW域名使用cdn,秃域名不适用,为的是在维护网站时更方便,不用等cdn缓存。所以试着把目标网站的www去掉,ping一下看ip是不是变了

4.邮件服务器

一般的邮件系统都在内部,没有经过CDN的解析,通过目标网站用户注册或者RSS订阅功能,查看邮件,寻找邮件头中的邮件服务器域名IP,ping这个邮件服务器的域名,就可以获得目标的真实IP(必须是目标自己的邮件服务器,第三方或者公共邮件服务器是没有用的)。

5.查看域名历史解析记录

也许目标很久之前没有使用CDN,所以可能会存在使用 CDN 前的记录。所以可以通过网站

来观察域名的IP历史记录 https://searchdns.netcraft.com/

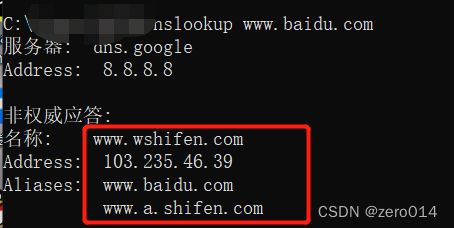

6.Nslookup查询

查询域名的NS记录、MX记录、TXT记录等很有可能指向的是真实ip或同C段服务器

命令查询规则 nslookup -type=type domain [dns-server]

直接查询返回的是A记录,我们可以指定参数,查询其他记录,比如NS、MX等

其中,type可以是以下这些类型:

A 地址记录

AAAA 地址记录

AFSDB Andrew文件系统数据库服务器记录

ATMA ATM地址记录

CNAME 别名记录

HINFO 硬件配置记录,包括CPU、操作系统信息

ISDN 域名对应的ISDN号码

MB 存放指定邮箱的服务器

MG 邮件组记录

MINFO 邮件组和邮箱的信息记录

MR 改名的邮箱记录

MX 邮件服务器记录

NS 名字服务器记录

PTR 反向记录

RP 负责人记录

RT 路由穿透记录

SRV TCP服务器信息记录

TXT 域名对应的文本信息

X25 域名对应的X.25地址记录

7.网站漏洞

利用网站自身存在的漏洞,很多情况下会泄露服务器的真实IP地址

8.Censys查询SSL证书找到真实IP

利用“Censys网络空间搜索引擎”搜索网站的SSL证书及HASH,在https://crt.sh上查找目标网站SSL证书的HASH,然后再用Censys搜索该HASH即可得到真实IP地址(貌似需要注册什么)

公司敏感信息

注册过哪些网站

爱企查 https://aiqicha.baidu.com/

天眼查 https://www.tianyancha.com

企查查 企查查-工商信息查询-公司企业注册信息查询-全国企业信用信息公示系统

查找注册过哪些网站 查找注册信息

Github

我们可以去Github、码云等代码托管平台上查找与此有关的敏感信息,有些粗心的程序员在将代码上传至代码托管平台后,并没有对代码进行脱敏处理。导致上传的代码中有包含如数据库连接信息、邮箱密码、还有可能有泄露的源代码等。

网站指纹识别

在渗透测试中,对目标服务器进行指纹识别是相当有必要的,因为只有识别出相应的Web容器或者CMS,才能查找与其相关的漏洞,然后才能进行相应的渗透操作。CMS又称整站系统。常见的CMS有:WordPress、Dedecms、Discuz、PhpWeb、PhpWind、Dvbbs、PhpCMS、ECShop、、SiteWeaver、AspCMS、帝国、Z-Blog等。

在线平台:

在线指纹识别,在线cms识别小插件--在线工具

yunsee.cn-2.0

WhatWeb - Next generation web scanner.

TideFinger 潮汐指纹 TideFinger 潮汐指纹

快速在网站的js文件中提取URL,子域名的工具

GitHub - Threezh1/JSFinder: JSFinder is a tool for quickly extracting URLs and subdomains from JS files on a website.

识别到的CMS指纹,通过CMS漏洞查询。可以利用乌云漏洞库网站查询制定CMS的漏洞。网址:wy.zone.ci/ | Google Hacking数据库:https://www.exploit-db.com/google-hacking-database/

整站分析

服务器信息

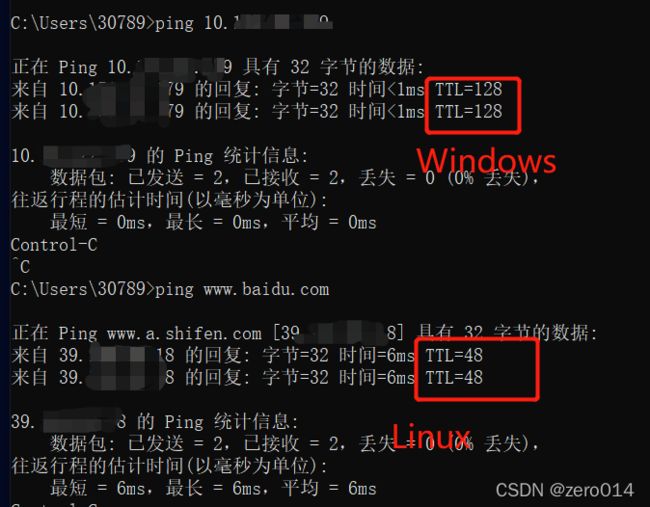

linux windows 90%以上都是linux操作系统,通过ping,查看TTL值

大于100的肯定是Windows,而几十的肯定是Linux。但是,通过TTL值来判断服务器类型也不是百分之百准确的,有些windows服务器的TTL值也是几十,而且有的服务器禁止ping

而判断目标网站服务器的具体的版本的话,可以采用 nmap 进行扫描 -O 和 -A 参数都可以

网站容器 Apache、Nginx、Tomcat、IIS

脚本类型信息 php 、Jsp 、Asp 、Aspx

数据库类型 Sqlserver Mysql Oracle Access

常见搭配

- ASP 和 ASPX:ACCESS、SQL Server

- PHP:MySQL、PostgreSQL

- JSP:Oracle、Mssql、mysql

- Python : MongeDB

主机扫描

主机扫描的工具也有很多,比如:Nessus

端口扫描

端口扫描工具 Nmap masscan

nmap扫描的准确性较高,但是扫描的比较慢。masscan扫描的比较快,但是准确性较低

常见危险端口以及对应的漏洞:

TCP/20、21 | FTP(默认的数据和命令传输端口) | 匿名访问、留后门、暴力破解

TCP/22 | SSH(Linux系统远程登录、文件传输、SSL加密传输) | 弱口令暴力破解获取Linux系统远程登录权限

TCP/23 | Telnet(明文传输)| 弱口令暴力破解、明文嗅探

TCP/25 | SMTP(简单邮件传输协议) | 枚举邮箱用户、邮件伪造

UDP/53 | DNS(域名解析) | DNS劫持、域传送漏洞

UDP/69 | TFTP(简单文件传输协议) | TFTP(简单文件传输协议)

TCP/80、443、8080等 | Web(常用Web服务端口 | Web服务

TCP/110 | POP邮局协议 | 弱口令暴力破解、明文嗅探

TCP/137、139、445 | Samba(Windows系统和Linux系统间文件共享) | MS08-067、MS17-010、弱口令暴力破解等

TCP/143 | IMAP(可明文可密文) | 暴力破解

UDP/161 | SNMP(明文) | 暴力破解、弱密码

TCP/389 | LDAP(轻型目录访问协议) | Ldap注入、匿名访问、弱口令

TCP/512、513、514 | Linux rexec | 暴力破解、rlogin登录

TCP/873 | rsync备份服务 | rsync备份服务

TCP/1194 | Open VPN | VPN账号暴力破解

TCP/1352 | Loutus Domino 邮件服务 | 弱口令、信息泄露、暴力破解

TCP/1433 | MSSQL数据库 | MSSQL数据库

TCP/1500 | ISPManager主机管理面板 | 弱口令

TCP/1521 | Orecle数据库 | 暴力破解、注入

TCP/1025、111、2049 | NFS | 权限配置不当

TCP/1723 | PPTP | 暴力破解

TCP/2082、2083 | cPanel主机管理面板登录 | 弱口令

TCP/2181 | ZooKeeper | 未授权访问

TCP/2061、2604 | Zebra路由 | 弱口令

TCP/3128 | Squid代理服务 | 弱口令

TCP/3312、3311 | Kangle主机管理登录 | 弱口令

TCP/3306 | MySQL数据库 | 注入、暴力破解

TCP/3389 | Windows RDP 远程桌面 | Shift后门、暴力破解、ms12-020

TCP/4848 | GlassFish控制台 | 弱口令

TCP/5000 | Sybase/DB2数据库 | 暴力破解

TCP/5432 | PostreSQL数据库 | 暴力破解

TCP/5632 | PcAnywhere远程控制软件 | 代码执行

TCP/5900、5901、5902 | VNC远程桌面管理工具 | 暴力破解

TCP/6379 | Redis存储系统 | 未授权访问,暴力破解

TCP/7001、7002 | WebLogic控制台 | Java反序列化、弱口令

TCP/7788 | Kloxo | 面板登录

TCP/8000 | Ajenti主机控制面板 | 弱口令

TCP/8443 | Plesk主机控制面板 | 弱口令

TCP/8069 | Zabbix | 远程执行,SQL注入

TCP/8080-8089 | Jenkins,Jboss | 反序列化、弱口令

TCP/9080、9081、9090 | WebSphere控制台 | Java反序列化、弱口令

TCP/9200、9300 | Elasticsearch | 远程执行

TCP/10000 | Webmin Linux 系统管理工具 | 弱口令

TCP/11211 | Memcached高速缓存系统 | 未授权访问

TCP/27017、27018 | MongoDB | 暴力破解、未授权访问

TCP/3690 | SVN服务 | SVN泄露、未授权访问

TCP/50000 | SAP Management Console | 远程执行

TCP/50070、50030 | Hadoop | 未授权访问

TCP/50050、50053 | CS服务端及Armitage端口 | 脚本爆破

网站铭感目录和文件

老生常谈的反爬协议,君子协议 robots.txt

用法如下,域名后加 /robots.txt

https://www.baidu.com/robots.txt

是否存在铭感目录。目录遍历,后台,登陆爆破等等,

目录扫描工具,御剑

链接:https://pan.baidu.com/s/1k4ksEweebk-1-HCy4HDzAA

提取码:eR2c

旁站和C段扫描

有的站点不容易突破,就从C段旁站入手,拿下其他网站的webshell,然后再提权拿到服务器的权限,最后就自然可以拿下该网站了(内网信息收集,渗透常用C段扫描)

在线查询:

同IP网站查询,C段查询,IP反查域名,在线C段,旁站工具 - WebScan

https://phpinfo.me/bing.php

网站漏洞扫描

工具:AWVS AppScan

参考文章:

谢老大

挖洞经验--绕过cdn寻找真实ip_Vdieoo的博客-CSDN博客

nslookup详细使用教程_星落的博客-CSDN博客_nslookup