华为eNSP配置专题-IPSec的配置

文章目录

- 华为eNSP配置专题-IPSec的配置

-

- 0、概要介绍

- 1、前置环境

-

- 1.1、宿主机

- 1.2、eNSP模拟器

- 2、基本环境搭建

-

- 2.1、终端构成和连接

- 2.2、终端的基本配置

- 3、IPSec的配置

-

- 3.1、通过ACL定义需要保护的数据流

- 3.2、配置IPSec安全提议

- 3.3、配置IPSec手动方式安全策略

-

- 3.3.1、在R1上配置

- 3.3.1、在R2(分公司出口路由)上配置

- 3.4、在接口上应用IPSec策略

- 3.5、更改接口NAT策略

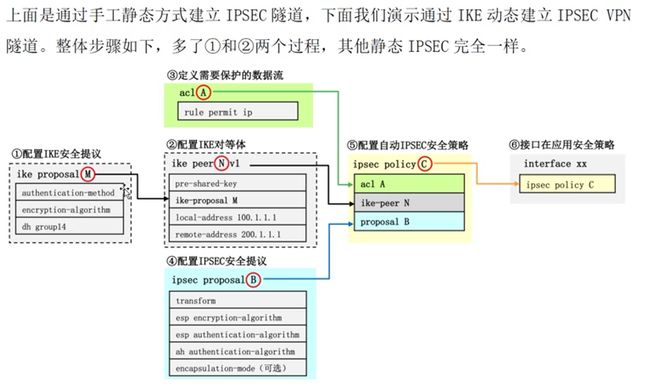

- 3.6、IPSec配置方式二:自动配置

华为eNSP配置专题-IPSec的配置

0、概要介绍

- IPSec(Internet Protocol Security):是一组基于网络层的,应用密码学的安全通信协议族。IPSec不是具体指哪个协议,而是一个开放的协议族。IPSec协议的设计目标:是在IPV4和IPV6环境中为网络层流量提供灵活的安全服务。

- IPSec VPN:是基于IPSec协议族构建的在IP层实现的安全虚拟专用网。通过在数据包中插入一个预定义头部的方式,来保障OSI上层协议数据的安全,主要用于保护TCP、UDP、ICMP和隧道的IP数据包。

- IPSec架构如下,IKE相当于FTP的21端口,用来SA协商建立IPSec通道。

1、前置环境

1.1、宿主机

笔记本电脑,配置如下:Windows10企业版,32GB内存

1.2、eNSP模拟器

2、基本环境搭建

2.1、终端构成和连接

0、总体拓扑如下:

1、2台PC,1台代表总部,1台代表分公司。

2、3台路由器,1台为总部的出口路由器,1台为分公司的出口路由器,1台为电信服务商的ISP。

3、启动设备。

2.2、终端的基本配置

2、R1出口路由器配置接口地址、默认路由和NAT

system-view

[Huawei]undo info-center enable

[Huawei]sysname R1

[R1]int g0/0/0

[R1-GigabitEthernet0/0/0]ip add 192.168.10.254 24

[R1-GigabitEthernet0/0/0]quit

[R1]int g0/0/1

[R1-GigabitEthernet0/0/1]ip add 100.1.1.1 30

[R1-GigabitEthernet0/0/1]quit

[R1]ip route-static 0.0.0.0 0 100.1.1.2

[R1]acl 2000

[R1-acl-basic-2000]rule 10 permit source 192.168.10.0 0.0.0.255

[R1-acl-basic-2000]quit

[R1]int g0/0/1

[R1-GigabitEthernet0/0/1]nat outbound 2000

3、ISP配置接口地址和环回口地址:

system-view

[Huawei]undo info-center enable

[Huawei]sysname ISP

[ISP]int g0/0/0

[ISP-GigabitEthernet0/0/0]ip add 100.1.1.2 30

[ISP-GigabitEthernet0/0/0]int g0/0/1

[ISP-GigabitEthernet0/0/1]ip add 200.1.1.2 30

[ISP-GigabitEthernet0/0/1]int loopback 0

[ISP-LoopBack0]ip add 2.2.2.2 32

[ISP-LoopBack0]quit

4、这时在PC1上pingISP的地址和环回口,发现都可以通了。

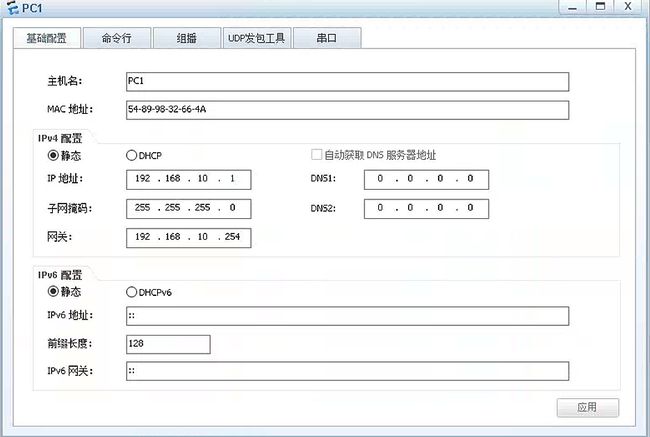

5、同理,在PC2、R2上做类似配置。首先在PC2上配置静态IP

6、然后在R2上配置接口地址、默认路由和NAT:

system-view

[Huawei]undo info-center enable

[Huawei]sysname R2

[R2]int g0/0/0

[R2-GigabitEthernet0/0/0]ip add 192.168.20.254 24

[R2-GigabitEthernet0/0/0]int g0/0/1

[R2-GigabitEthernet0/0/1]ip add 200.1.1.1 30

[R2-GigabitEthernet0/0/1]quit

[R2]ip route-static 0.0.0.0 0 200.1.1.2

[R2]acl 2000

[R2-acl-basic-2000]rule 10 permit source 192.168.20.0 0.0.0.255

[R2-acl-basic-2000]quit

[R2]int g0/0/1

[R2-GigabitEthernet0/0/1]nat outbound 2000

7、这时在PC2上pingISP的地址和环回口,发现都可以通了。但PC1和PC2之间并不互通。

8、这时就完成了一个简单的一个公司含一个总部和一个分公司的基本网络的搭建,总部和分公司都可以访问互联网,但内网机器之间并不能互通。

3、IPSec的配置

3.1、通过ACL定义需要保护的数据流

1、在R1上做如下配置:

[R1]acl 3000

[R1-acl-adv-3000]rule 10 permit ip source 192.168.10.0 0.0.0.255 destination 192.168.20.0 0.0.0.255

2、在R2上做类似配置,但源和目的正好和R1的配置相反:

[R2]acl 3000

[R2-acl-adv-3000]rule 10 permit ip source 192.168.20.0 0.0.0.255 destination 192.168.10.0 0.0.0.255

3.2、配置IPSec安全提议

1、先配置总部的R1:ipsec提议名称为zb(代表总部),认证算法采用MD5,加密算法使用des。这里的认证是认证数据有没有被篡改。

[R1]ipsec proposal zb

[R1-ipsec-proposal-zb]esp authentication-algorithm ?

md5 Use HMAC-MD5-96 algorithm

sha1 Use HMAC-SHA1-96 algorithm

sha2-256 Use SHA2-256 algorithm

sha2-384 Use SHA2-384 algorithm

sha2-512 Use SHA2-512 algorithm

sm3 Use SM3 algorithm

[R1-ipsec-proposal-zb]esp authentication-algorithm md5

[R1-ipsec-proposal-zb]esp encryption-algorithm ?

3des Use 3DES

aes-128 Use AES-128

aes-192 Use AES-192

aes-256 Use AES-256

des Use DES

sm1 Use SM1

Please press ENTER to execute command

[R1-ipsec-proposal-zb]esp encryption-algorithm des

2、可以通过display ipsec proposal来查看IPSec配置情况:

[R1]display ipsec proposal

Number of proposals: 1

IPSec proposal name: zb

Encapsulation mode: Tunnel

Transform : esp-new

ESP protocol : Authentication MD5-HMAC-96

Encryption DES

3、再配置分公司的R2:ipsec提议名称为bj(代表北京),认证算法采用MD5,加密算法使用des。这里的认证是认证数据有没有被篡改。

[R2]ipsec proposal bj

[R2-ipsec-proposal-bj]esp authentication-algorithm md5

[R2-ipsec-proposal-bj]esp encryption-algorithm des

3.3、配置IPSec手动方式安全策略

3.3.1、在R1上配置

1、配置IPSEC策略zongbu,方式为手动

ipsec policy zongbu 10 manual

2、保护ACL3000的流量

security acl 3000

3、采用IPSec提议zb

proposal zb

4、配置隧道本地地址100.1.1.1

tunnel local 100.1.1.1

5、配置隧道远端地址200.1.1.1

tunnel remote 200.1.1.1

6、配置入方向SA编号54321

sa spi inbound esp 54321

7、配置入方向SA的认证秘钥为summer

sa string-key inbound esp cipher summer

8、配置出方向SA编号12345

sa spi outbound esp 12345

9、配置出方向sa的认证密钥为summer

sa string-key outbound esp cipher summer

3.3.1、在R2(分公司出口路由)上配置

1、在R2上做类似配置。注意这里的inbound和outbound的esp编号正好要反过来,在R1上的inbound为54321,正好对应R2上的outbound。在R1上的outbound为12345,正好对应R2上的inbound。注意,这里非常重要。

ipsec policy beijing 10 manual

security acl 3000

proposal bj

tunnel local 200.1.1.1

tunnel remote 100.1.1.1

sa spi inbound esp 12345

sa string-key inbound esp cipher summer

sa spi outbound esp 54321

sa string-key outbound esp cipher summer

3.4、在接口上应用IPSec策略

1、在R1上应用已配置的IPSec策略zongbu

[R1]int g0/0/1

[R1-GigabitEthernet0/0/1]ipsec policy zongbu

[R1-GigabitEthernet0/0/1]quit

2、在R2上应用已配置的IPSec策略beijing

[R2]int g0/0/1

[R2-GigabitEthernet0/0/1]ipsec policy beijing

[R2-GigabitEthernet0/0/1]quit

3.5、更改接口NAT策略

1、这样配置完成后,PC1和PC2并没内互通。原因在于R1和R2上有NAT,会基于ACL2000将192.168.10网段转换成100.1.1.1的地址,这样IPSec隧道里的配置就用不上了(因为是acl 3000里配的还是192.168.10和192.168.20网段)

2、在R1上先删除已有的NAT配置和ACL配置

[R1]int g0/0/1

[R1-GigabitEthernet0/0/1]undo nat outbound 2000

[R1-GigabitEthernet0/0/1]quit

[R1]undo acl 2000

3、在R1上创建一个新的ACL 3001,针对从20网段到10网段的流量不做NAT,其他的情况下都做。然后在端口上启用easyIP

[R1]acl 3001

[R1-acl-adv-3001]rule 10 deny ip source 192.168.10.0 0.0.0.255 destination 192.168.20.0 0.0.0.255

[R1-acl-adv-3001]rule 20 permit ip

[R1-acl-adv-3001]quit

[R1]int g0/0/1

[R1-GigabitEthernet0/0/1]nat outbound 3001

4、以上操作在R2上重复类似操作:

[R2]int g0/0/1

[R2-GigabitEthernet0/0/1]undo nat outbound 2000

[R2-GigabitEthernet0/0/1]quit

[R2]undo acl 2000

[R2]acl 3001

[R2-acl-adv-3001]rule 10 deny ip source 192.168.20.0 0.0.0.255 destination 192.168.10.0 0.0.0.255

[R2-acl-adv-3001]rule 20 permit ip

[R2-acl-adv-3001]quit

[R2]int g0/0/1

[R2-GigabitEthernet0/0/1]nat outbound 3001

[R2-GigabitEthernet0/0/1]quit

5、这时就完成IPSec的配置了,PC1和PC2已经互通。