APC学习记录

文章目录

- APC概念

- APC插入、执行过程逆向分析

-

- 插入过程

- 执行过程

- 总结

- 代码演示

- 参考资料

APC概念

APC全称叫做异步过程调用,英文名是 Asynchronous Procedure Call,在进行系统调用、线程切换、中断、异常时会进行触发执行的一段代码,其中主要分为内核APC与用户APC,故名思意内核APC在执行时APC的代码在内核,用户APC在执行时代码在用户层。

APC是依赖于线程的,所以在线程的KTHREAD中可以找到关于APC的所有相关信息

APC插入、执行过程逆向分析

插入过程

因为APC的插入会调用KeInsertQueueApc,我们逆向分析这个函数即可

插入过程很简单,KeInsertQueueApc其实是在判断APC队列是否禁用或APC是否插入,对应的WRK代码如下

插入过程很简单,KeInsertQueueApc其实是在判断APC队列是否禁用或APC是否插入,对应的WRK代码如下

继续跟入KiInsertQueueApc,其中也是根据各种APC模式来进行插入位置的选择

继续跟入KiInsertQueueApc,其中也是根据各种APC模式来进行插入位置的选择

对应的WRK代码如下

这里就不继续往下面跟了,感兴趣可以仔细阅读WRK的代码和注释

执行过程

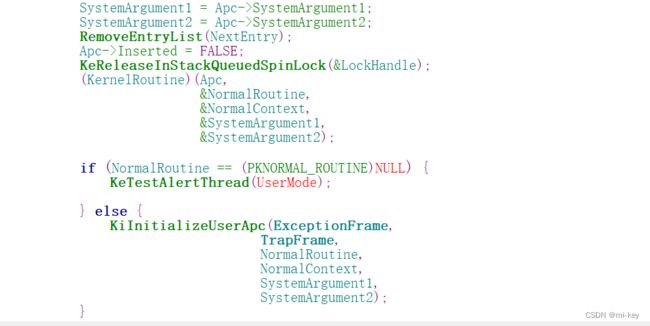

APC执行调用的是KiDeliverApc函数,其中会先执行KernelRoutine中的代码,如果NormalRoutine不为空,则调用KiInitializeUserApc对用户APC进行初始化操作

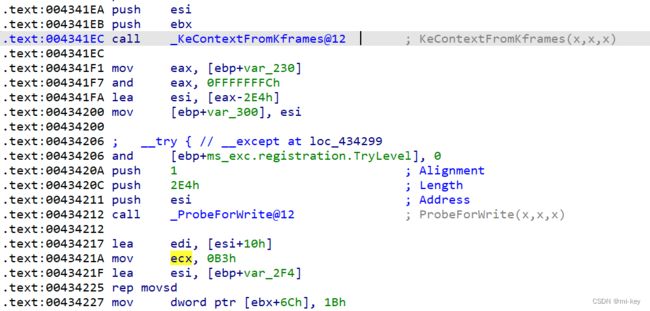

KiInitializeUserApc通过KeContextFromKframes将KTRAP_FRAME保存一份,以便后续返回使用

KiInitializeUserApc通过KeContextFromKframes将KTRAP_FRAME保存一份,以便后续返回使用

修改EIP,使其跳转到三环的KeUserApcDispatcher,执行用户的APC代码

修改EIP,使其跳转到三环的KeUserApcDispatcher,执行用户的APC代码

以上分析对应的WRK代码如下,也可以看出先执行KernelRoutine,后执行NormalRoutine

总结

插入过程主要是根据参数决定APC插入链表的位置

执行过程主要是先执行参数的KernelRoutine的代码,如果有NormalRoutine则跳到三环去遍历执行再回到内核,以此往复将链表中的所有APC执行完毕

代码演示

用户层被插入代码

#include驱动头文件“test.h”

#pragma once

#include驱动代码

#include驱动代码中主要有两个新鲜的函数PsWrapApcWow64Thread与KeAlertThread

PsWrapApcWow64Thread:为了将32位的地址进行转换到64位进行使用,这样驱动就可以直接在64位下进行插入,如果读者想修改成32位可以把这个函数删除并将eThread + 0x4c改为eThread + 0x3c

KeAlertThread:可以立即执行我们插入的APC函数

参考资料

https://www.cnblogs.com/sanyimitian/p/14219541.html

https://blog.csdn.net/hongduilanjun/article/details/126850904

火哥视频