内网靶场_从自做到拿下-自做篇

如遇图片加载失败等问题 可通过笔者微信公众号阅读:https://mp.weixin.qq.com/s/kwVVYjJ4sNxNx0XKvVDN-A

1.目录:

目 录--------1

靶场介绍--------2

网络拓扑--------3

所需内容--------4

搭建环境工具---------4.1

搭建环境材料---------4.2

拿下环境工具---------4.3

前期准备-------5

绘制拓扑图----------5.1

虚拟网卡设置-------5.2

虚拟环境安装----6

创建新的虚拟机-----6.1

添加镜像并安装-----6.2

靶机配置---------7

cms-linux配置-----------7.1

WinPC-shiro配置-------7.2

Win-ms17-010配置----7.3

AD域控配置---------------7.4

创建域环境-------------7.4.1

添加域成员-------------7.4.2

本文结语 ---- 8

2.靶场介绍:

入口是有web漏洞的linux机器(cms漏洞),横向到一个有漏洞的winPC上(shiro框架命令执行,双网卡),通过双网卡ms17-010到域成员机器上,最后打域控

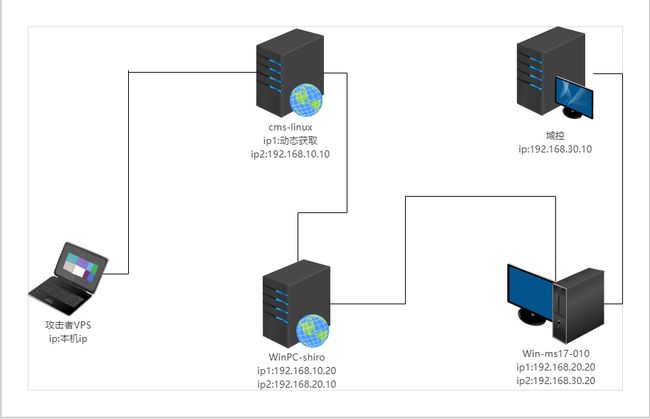

3.网络拓扑:

4.所需内容:

4.1搭建环境工具:

VMware

4.2搭建环境材料:

linux系统镜像(本文以Ubuntu18.04为例,其他均可)

win7镜像(最主要的是版本老旧一些,没有从镜像级修复ms17-010漏洞)

windows service 2012(其他win service版本也可 用来作为域控机)

包含漏洞的cms源码一份(此处以dedecms为例)

tomcat、shiro框架一份(用来在winPC上配置包含shiro漏洞的环境)

材料分享链接( 链接:https://pan.baidu.com/s/1JzRW2cZMdXbUZA3cj9XUXQ 提取码:yq2r )

4.3拿下环境工具:

kali(可以用来运行cs服务端、msf等等一系列渗透工具)

frp(用来搭建socks隧道,使得流量可以转发至内网,达到内外网访问效果)

cs(对拿下的靶机进行权限控制,并且可以通过cs对靶机进一步利用等)

包括但不限于其他一系列渗透测试工具

5.自做阶段:

5.1绘制拓扑图(拓扑图根据自己需求绘制即可):

工欲善其事必先利其器,搭建靶场之前,首先要自己规划一个框架图,从入口机到内网环境等,如开头处的拓扑图

包括但不限于 内外网环境分离、内网不同区域分离、以及标注每台靶机环境、每台靶机网卡数量、所处网段、如有需求还可将网段对应的网卡进行标记 (靶机不同于真实环境,可在拓扑中尽量描述详细,方便个人记忆即可)

本人使用图像绘制为:https://www.edrawmax.cn/

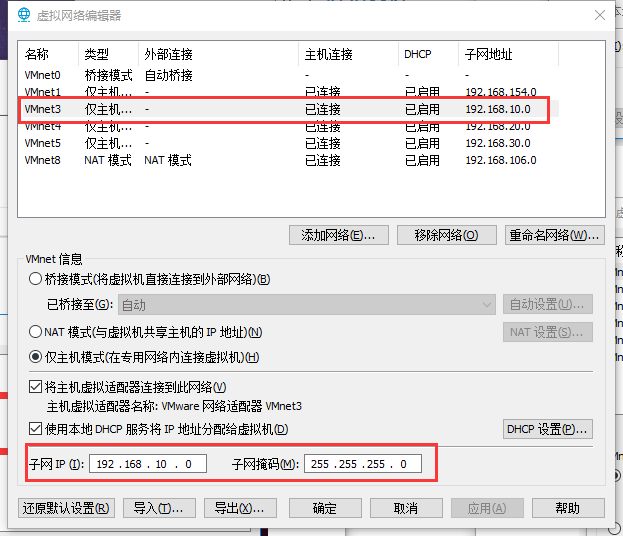

5.2虚拟网卡设置:

由拓扑图可知:入口机为cms-linux拥有两个ip一个动态获取、一个为静态ip

其中动态ip是为了让其可以被公网访问,即可以与攻击机连通,静态ip则是为了使入口机与内网服务器连通,如果有其他方法可以连通,也可自行设计

公网动态获取IP本人采用,VM的桥接模式,直连物理网络

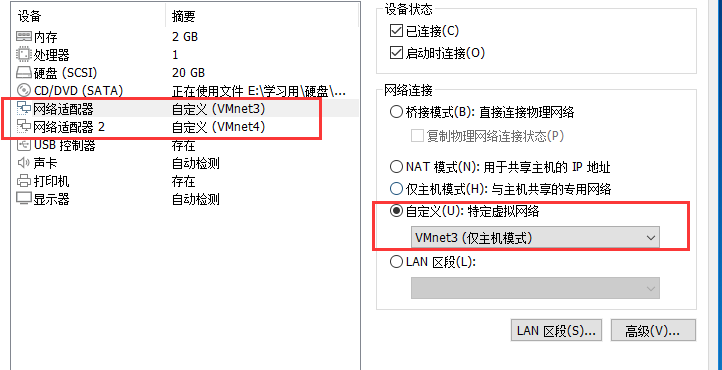

静态IP所用网卡设置如下:

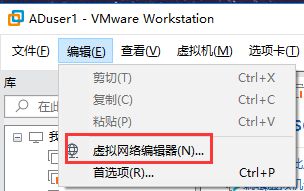

编辑–>虚拟网络编辑器–>更改设置:

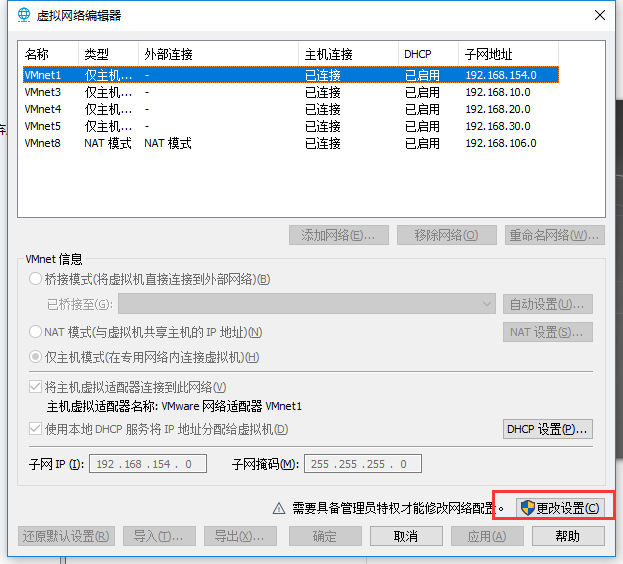

选择添加网络:

添加网络后,在上方选中新添加的网络,在下方对新添加的网络进行配置:

在新添加的网络设置设置时,下方红色方框选中区域,设置子网ip,要和子网掩码对应,写的时子网IP,倒不如理解为一个网段,更合适些。如上图,本人设置的即为拓扑图中靶机 cms-linux 和 WinPC-shiro 所用ip:192.168.10.10、192.168.10.20 这两个ip所处网段(拓扑图中ip可自行设置,没有固定要求,仅为内网互通访问,不与公网所连接,哪怕不是静态ip也可,只要设置网络时添加的网段,与自己欲设置的网络对应即可)

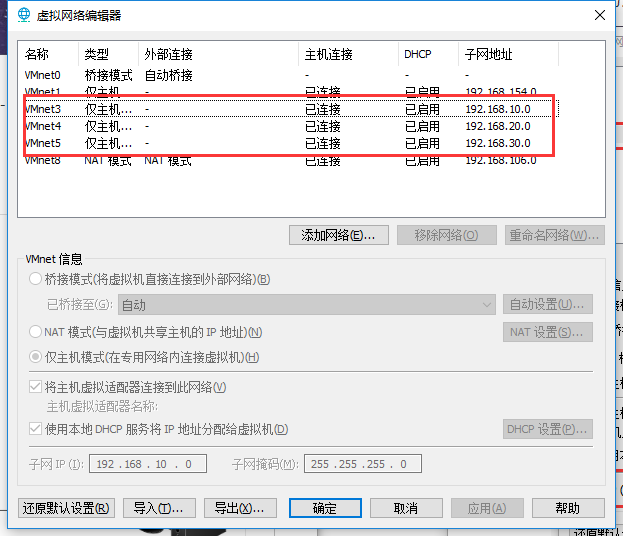

其余网络添加如上图步骤,根据自己内网需求,自行添加网络即可

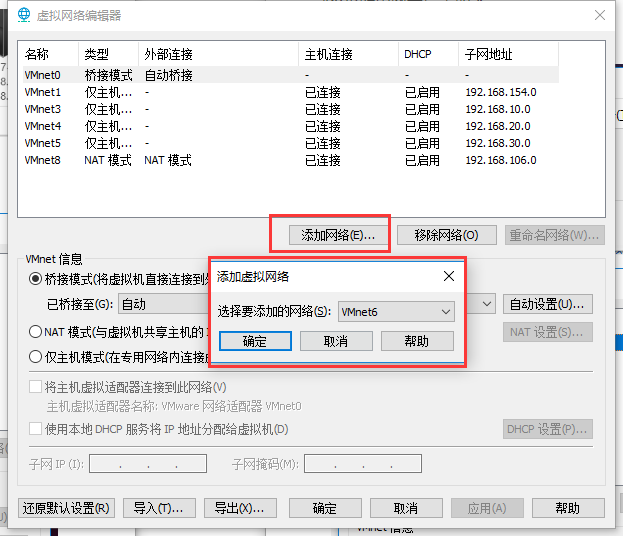

本拓扑图,网络配置完成后如图所示,刚好满足内网三个网段所需即可:

6.网络配置完成后,开始安装虚拟靶机:

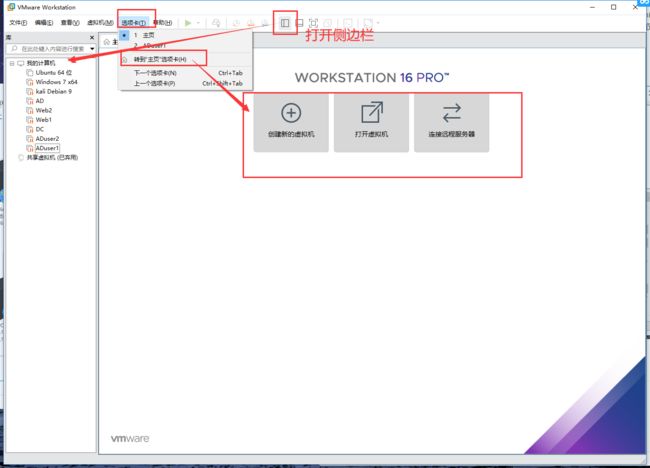

6.1:创建新的虚拟机:

创建虚拟机时,可通过主页选项卡、或者左侧的侧边栏右键单机后的选项,进行添加,如果关闭可通过下图步骤进行添加

vm创建虚拟机,详细过程自行百度,此处仅将细节进行讲解:

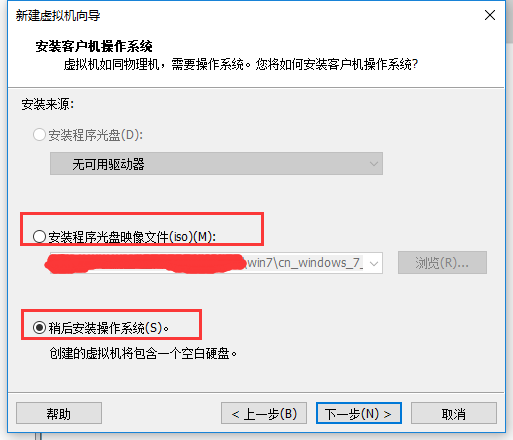

在选择创建虚拟机时,提示选择操作系统镜像来源时,如下:

三个可选项,两个主选项,第二个直接选择镜像,这个时候VMwate会对选择的镜像文件进行分析,如果是其可识别镜像,会自动调用安装程序,在后面配置完成后,启动虚拟机时,会傻瓜式自行安装,均按默认设置进行,以linux为例,部分镜像会按默认设置直接一键式安装为命令行界面,对非专业人士不友好

第三个,稍后安装操作系统,在设置完后,启动虚拟机时,系统安装过程,需要自行根据提示一步步进行设置,对没有安装过的人不友好,不过可以找度娘,有各种系统安装过程,根据需求自行配置何时环境

各有优缺,自行选择,本人这里选择稍后安装:

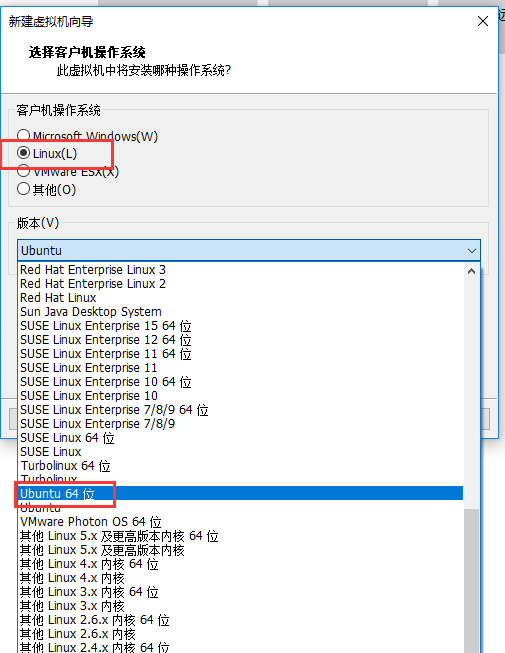

在选择完虚拟机镜像后,如果和本人一样选择稍后安装的话,会让选择操作系统类型:

操作系统类型,根据自己设计的拓扑、安装的镜像进行选择即可

根据拓扑图,本人操作系统选择如下(VM版本不同 可能选项略有差别):

入口机 cms-linux 选择如下:

计划搭建linux环境、镜像为ubuntu18.04:

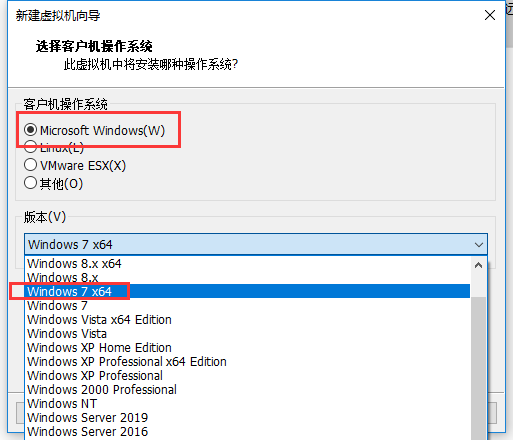

WinPC-shiro、Win-ms17-010选择选择如下:

计划搭建Windows环境,镜像选择为Win7:

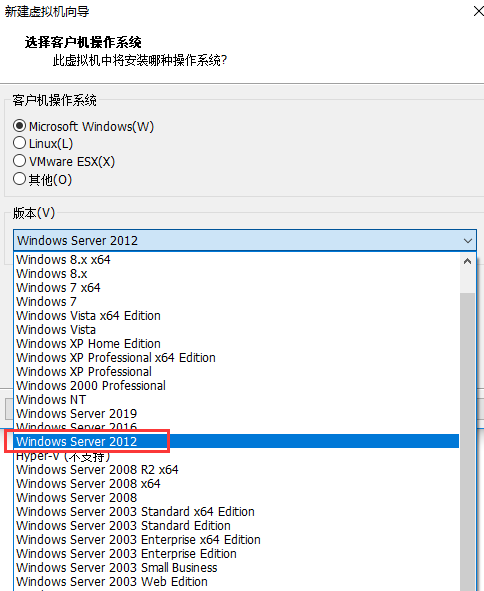

域控(AD)服务器选择如下:

计划搭建windows service 2012环境,镜像选择为windows service2012:

总结:根据需求自行选择即可

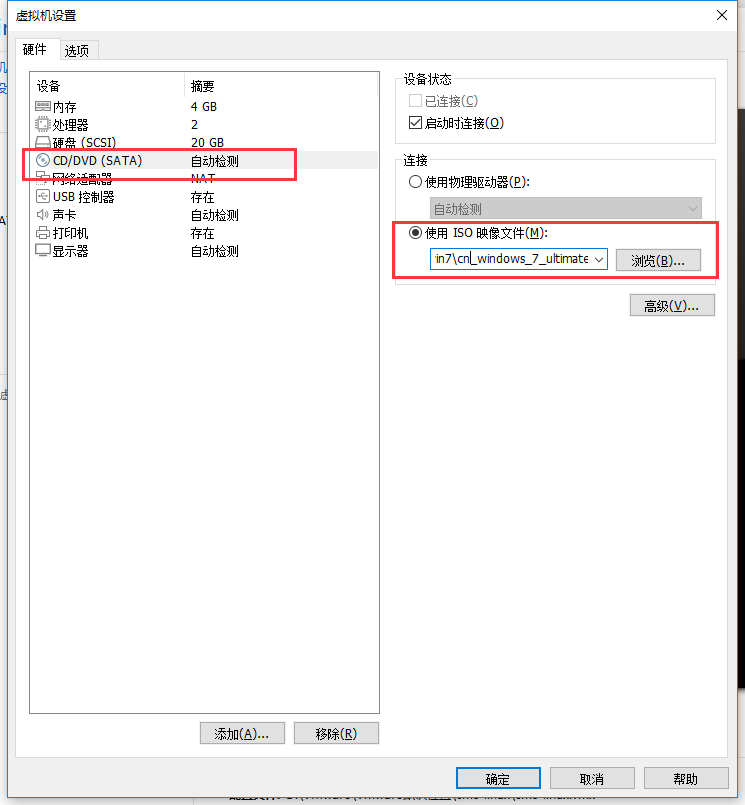

6.2添加镜像并安装

在创建完虚拟机后,如果和本人相同没有选择镜像,则需要先添加镜像,在弹出的窗口中,点击任意一处均可

选择计划在该虚拟机安装的镜像,若为本人百度网盘分享的镜像,直接选择对应镜像安装即可,若为自行下载镜像,自行根据需求选择即可。详细过程不再赘述

选择完镜像后,点击开启此虚拟机启动,根据安装提示,安装环境即可,相关系统镜像安装过程,可自行百度,建议安装linux系统时,选择安装图形化界面,便宜操作。

在安装ms17-010靶机时需要产品密钥,可百度,也可直接跳过

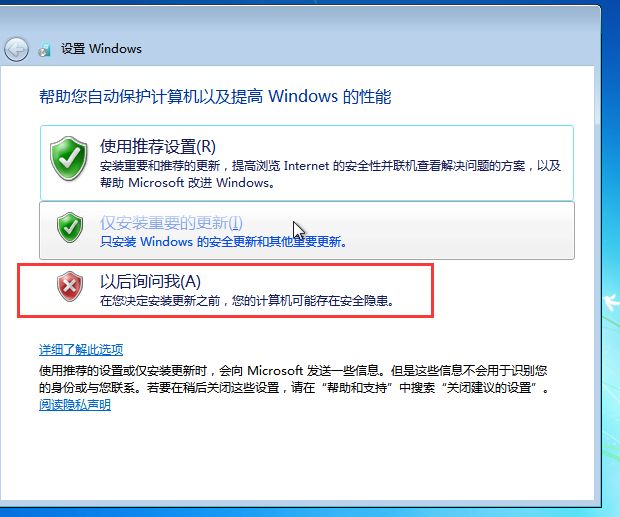

选择以后询问,拒绝安装更新,防止漏洞被打补丁

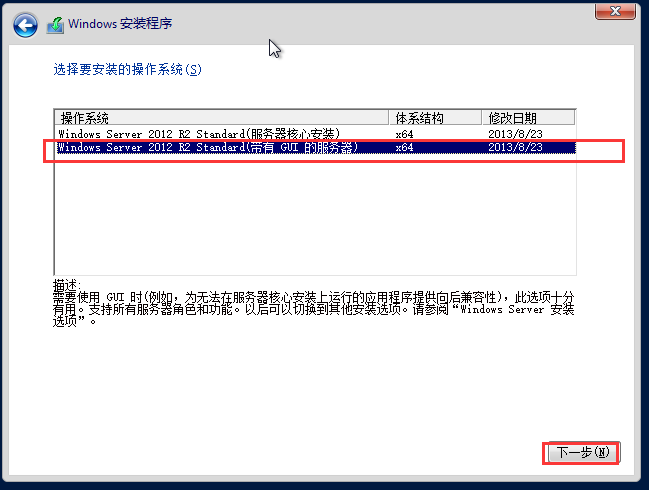

选择 带有GUI的服务器:

**注意:在创建并安装完成操作系统后,如使用的是本人分享的镜像,在安装ms17-010靶机时,需要注意的是,不要着急安装VMtools,在本人测试时,如果安装VMtools需要安装一个补丁,一旦安装补丁,ms17-010漏洞便会被修复,而无法继续利用。**根据实际情况自行选择

7.靶机配置:

完成靶机操作系统安装后,既是裸机状态时,我们开始按照需求进行配置

在配置过程中,如果没有把握,可随时保存快照,以便配置出错后的快速回复,并且建议每台靶机制作完成后,均进行快照、或者打包进行备份,一遍后期对靶机的多次使用,而不是每次使用都要从新制作

7.1cms-linux配置

首先进行网卡设置,使靶机可以访问公网,对靶机进行初始环境配置:

首先通过VM对该靶机要连接的网络进行配置:

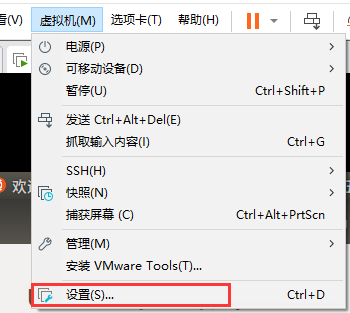

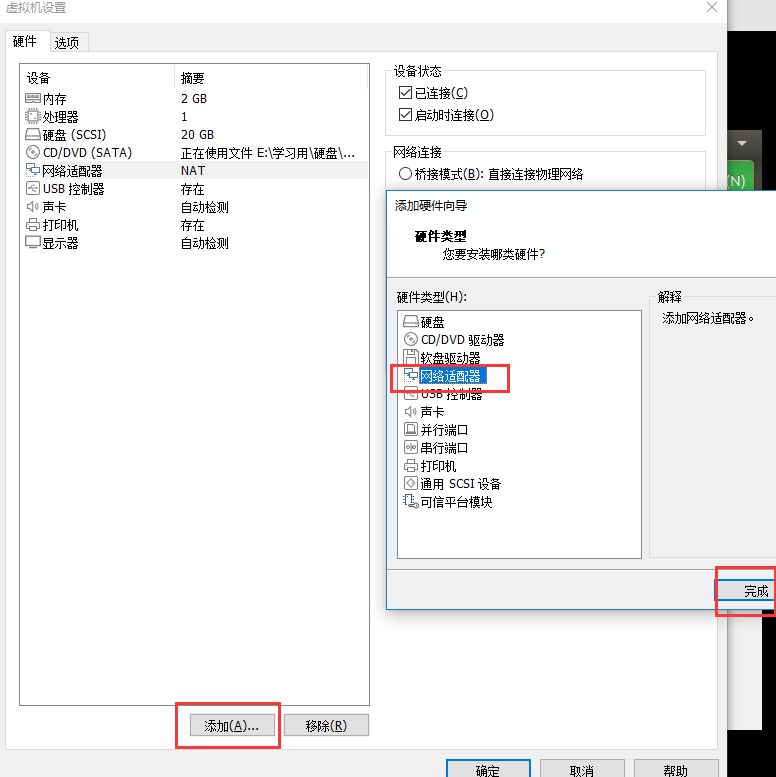

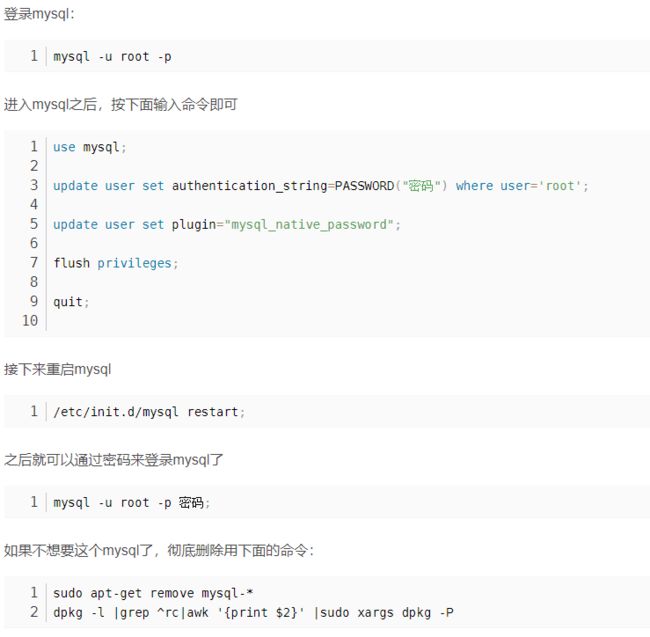

靶机均为双网卡,故,先对靶机添加第二个网络适配器:

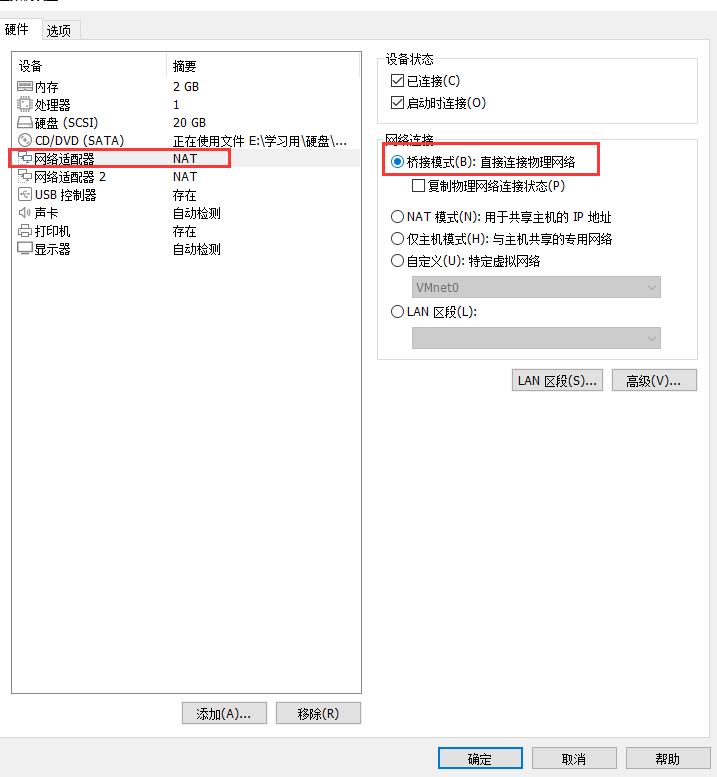

添加完适配器后,开始对适配器进行编辑,一个网卡连接公网,可自行选择,本人选的桥接(能自动获取ip,访问公网,或者与攻击机联通即可)

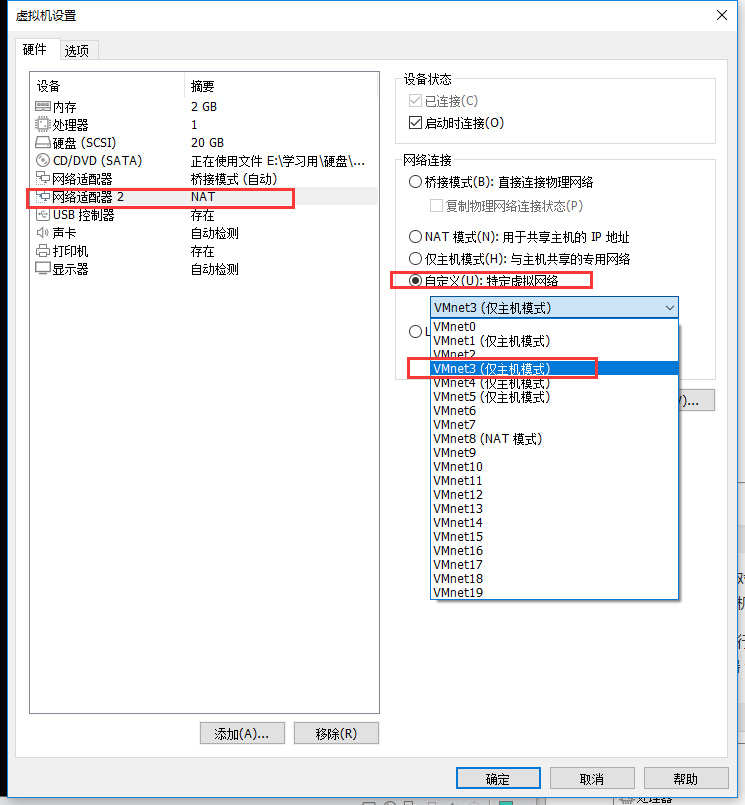

另外一个则根据网段进行选择,因为该入口机设置的内网ip为:192.168.10.10,所以选择自定义网络,即开头通过 虚拟网络编辑器 设置的VMnet 如下图:

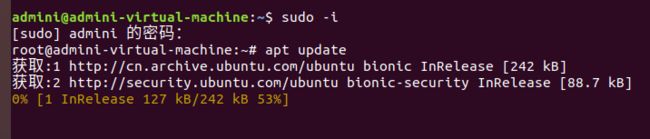

网络适配器设置完成后,进入虚拟机,sudo切换root用户后,开始连接网络,并安装基础工具:

本人安装vim、lamp(linux、apache、mysql、php)环境、java环境(可选),

vim方便对文本进行编辑、修改配置文件等

lamp环境,用来搭建cms,(根据自行选择的cms漏洞搭建相应环境即可)

java环境,为了方便后续渗透中,cs服务端的运行,进而控制内网主机权限、socks隧道搭建等,当然也可以不安装,在利用过程中直接通过frp等工具搭建socks隧道,也可。

本文中不进行java环境的安装,直接使用frp进行隧道搭建。。有兴趣的可自行安装java环境,相关步骤会进行简述

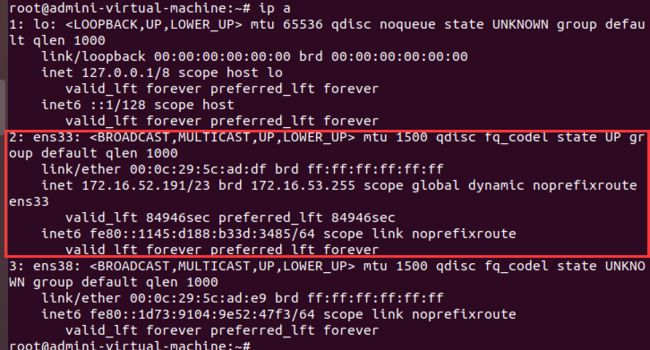

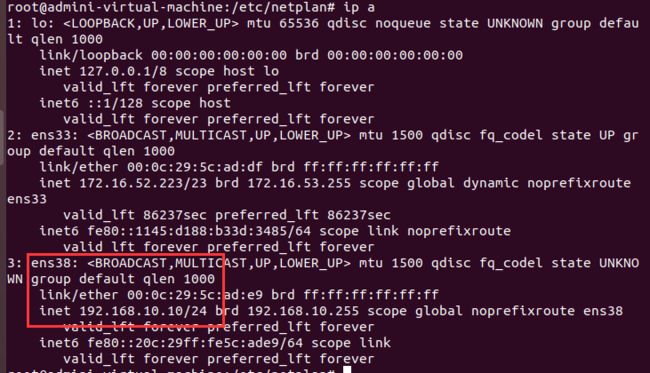

配置Vmnet完成后,登陆虚拟机查看ip:

可以看到有两个网卡,分别是ens33、ens38,分别与我们设置的网络适配器相对应,分别为动态ip和静态ip

动态ip自动获取,如果没有自动获取,可尝试重启网卡(service networking restart) ,

或者从新获取ip(dhclient ens33),如果提示dhclient正在使用直接kill即可

安装Vim:

动态ip无需修改配置文件,默认即可,静态ip设置如下(根据系统镜像不同,设置过程不同,下述设置过程仅针对ubuntu18.04版本):

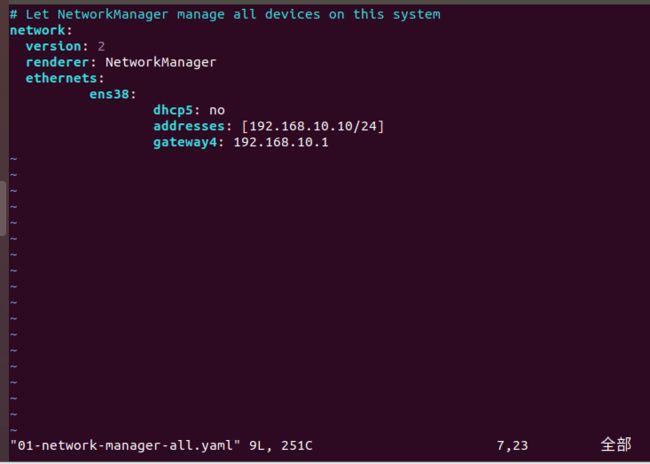

编辑配置文件 vim /etc/netplan/01-network-manager-all.yam

按下图编辑完成后,执行命令 sudo netplan apply 使静态ip生效

![]()

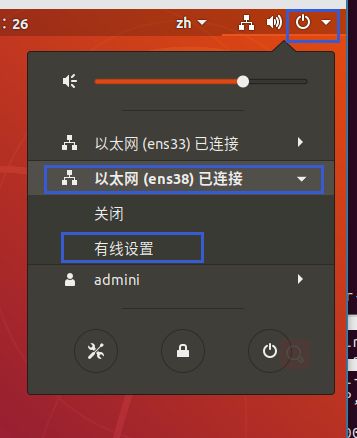

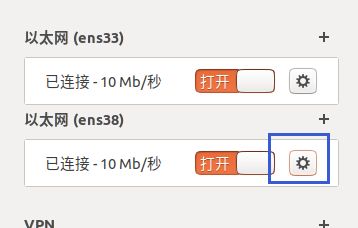

亦可通过图形化界面进行设置:

lamp环境搭建,可参考(https://blog.csdn.net/qq_36038987/article/details/80773655?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522164092611716780271992264%2522%252C%2522scm%2522%253A%252220140713.130102334.pc%255Fblog.%2522%257D&request_id=164092611716780271992264&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2blogfirst_rank_ecpm_v1~rank_v31_ecpm-1-80773655.nonecase&utm_term=ubuntu+18.04&spm=1018.2226.3001.4450)

apache安装:

sudo apt install apache2 -y

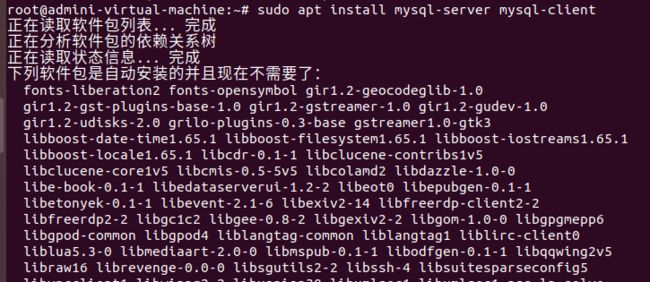

mysql安装:

sudo apt install mysql-server mysql-client

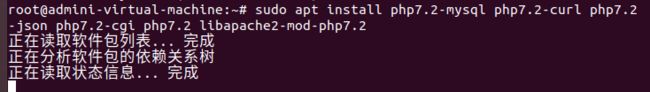

php安装:

sudo apt install php7.2-mysql php7.2-curl php7.2-json php7.2-cgi php7.2 libapache2-mod-php7.2

安装完所需环境后,将cms源码导入网站根目录,访问安装cms:

如果在环境检测过程中,出现错误,如下:

解决:

没有写入权限,则使用命令 chmod -R 777 * 赋予所有权限,先进行安装,待安装完成后可设置权限777为753

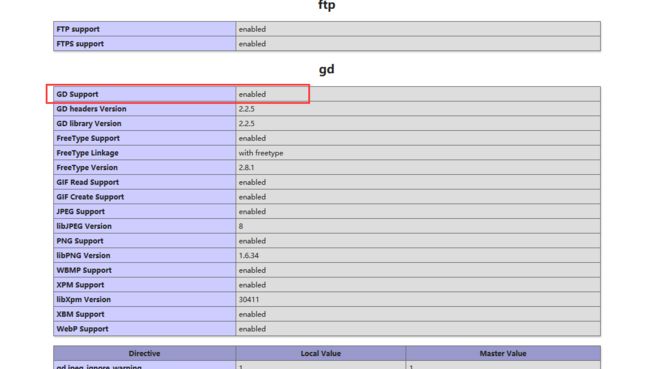

没有GD支持,根据前面安装的php版本,安装GD库,apt install php7.2-gd

如果执行完gd库的安装命令,其已经显示不支持 ,则打开phpinfo查看,如果显示支持,即可点击下一步继续安装

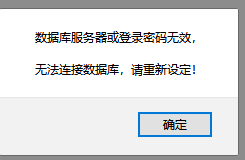

在设置连接mysql数据库时,又会出现如下报错:

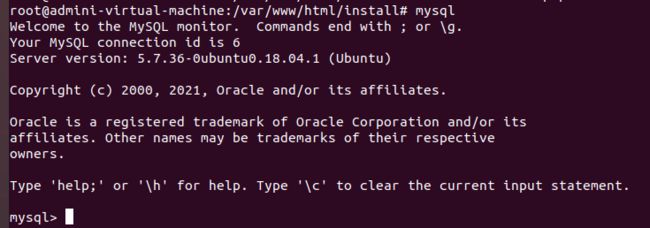

并且在靶机直接连接mysql,可以直接免密登陆:

解决方法,参考链接:https://blog.csdn.net/wy_97/article/details/100972203

use mysql;

update user set authentication_string=PASSWORD("root") where user='root';

update user set plugin="mysql_native_password";

flush privileges;

quit;

至此cms-linux搭建完毕

7.2WinPc-shiro配置

操作系统安装过程–略

对裸机配置过程如下:

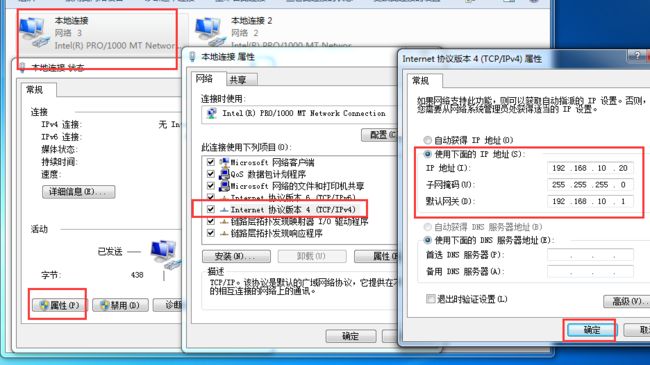

同上,先对该靶机虚拟网卡进行设置,因从该靶机开始就已经是内网环境了,故两个网卡均需设置为开头配置的vmnet(当然,在这之前如果需要联网安装其他软件进行配置、更新的话自行设置桥接、net等模式便可便可):

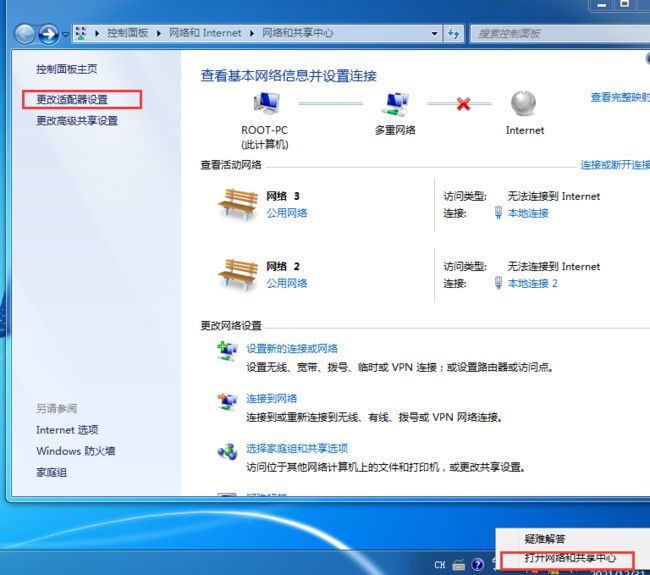

网络适配器设置完后便登入虚拟机,设置静态ip,根据需求设置,设置过程如下,版本不同请自行百度:

本地连接2 设置同上

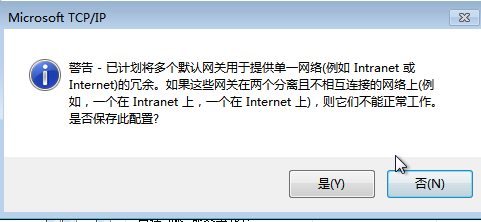

注意:在将两个网卡同时设置为静态ip时,会出现以下提示,选择 是 即可

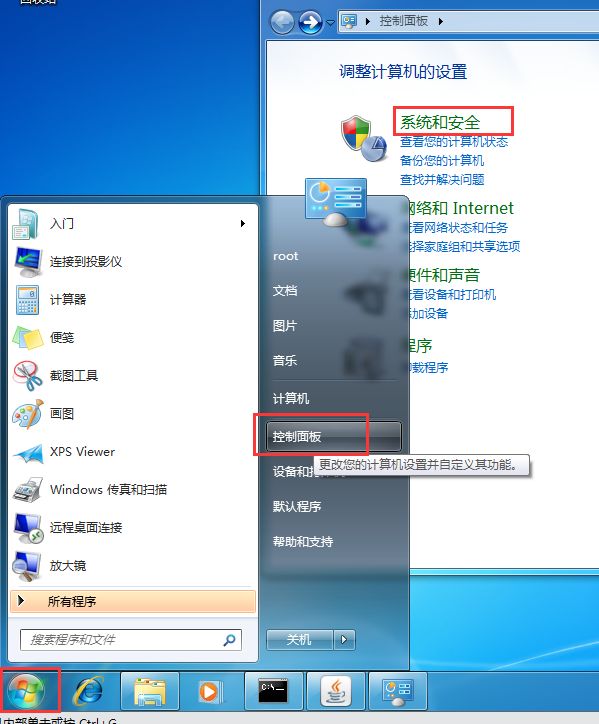

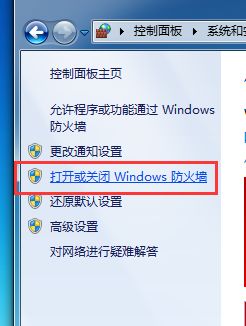

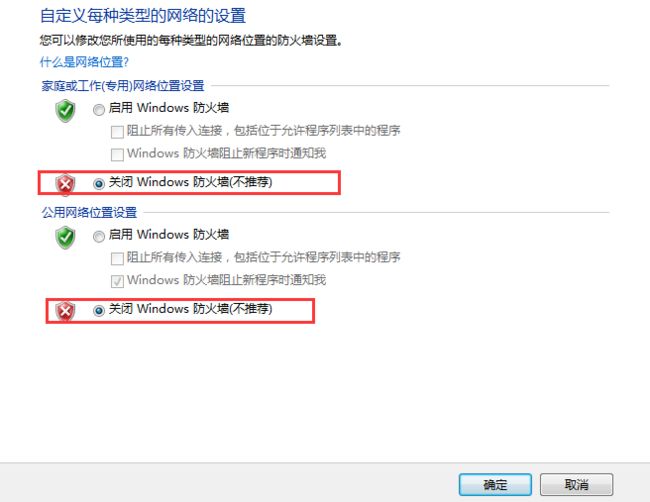

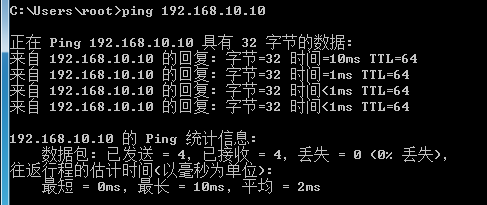

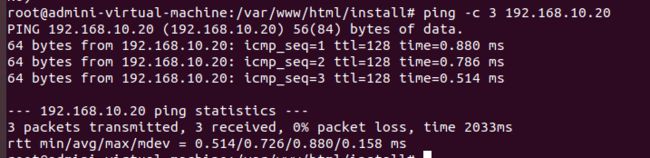

设置完成后,记得关闭防火墙,然后用ping命令验证是否互通:

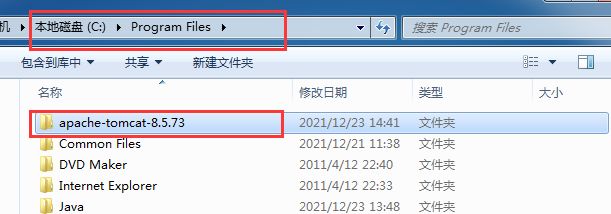

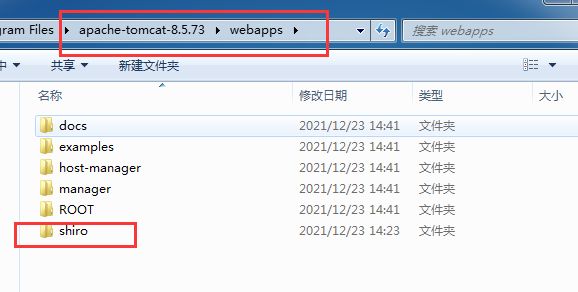

成功配置网络后,开始搭建shiro框架,直接传入本人分享的tomcat、shiro两个文件(文件存放路径可自定义),并运行:

将shiro框架放入tomcat的webapps目录下:

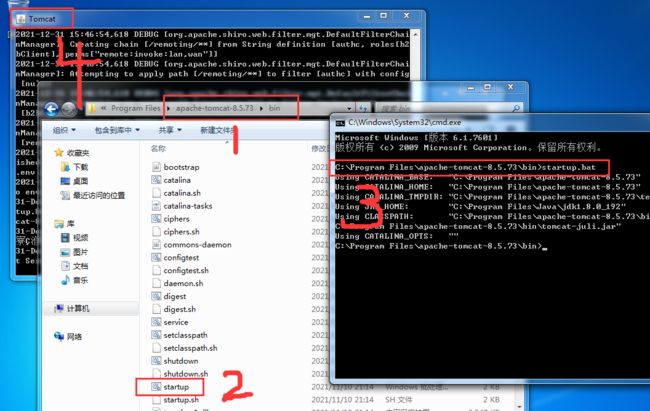

进入bin目录 启动tomcat(此时也可通过vm设置网络适配器为桥接模式,获取公网ip,对启动后的tomcat进行访问测试,验证是否可以访问):

至此 靶机WinPC-shiro配置完毕

7.3Win-ms17-010配置

在使用本人分享的ms17-010镜像安装完该靶机操作系统后,不要安装vmtools,否则原本存在的该漏洞,msf将无法再利用。

同7.2设置完两个内网ip即可,然后同上关闭防火墙,使用ping命令进行连通测试即可,无需其他配置

7.4AD域控配置

windows service同为windows环境,ip配置、防火墙关闭过程同7.2

因为要配置域环境,故与服务器、及域成员必须使用静态ip,其余内网主机,可使用除静态ip外,亦可设置为内网动态ip

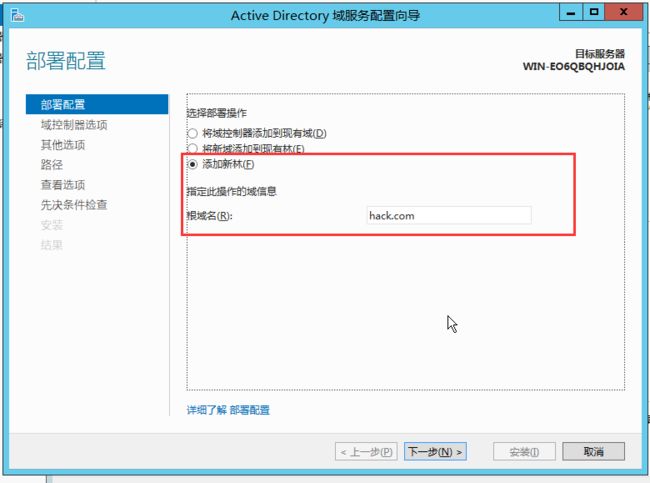

7.4.1创建域环境

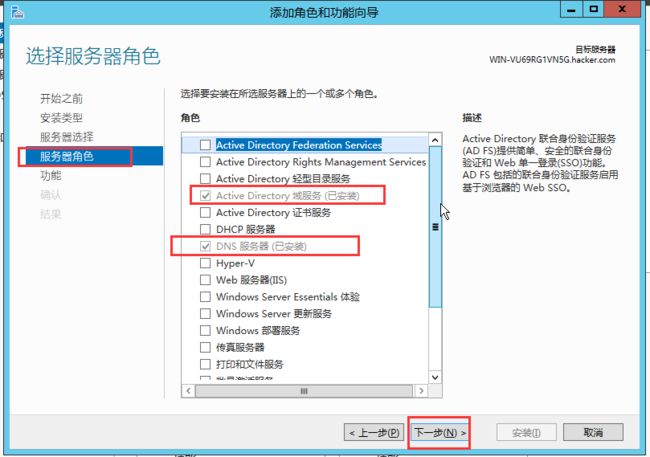

打开服务器管理器。点击添加角色和功能,开始配置域服务器

在配置过程中,如未特意提及,默认下一步即可:

前三步按默认即可,在这一步,要把圈中的两个打上对勾 在选中时会有个弹窗选择安装即可 进行安装:

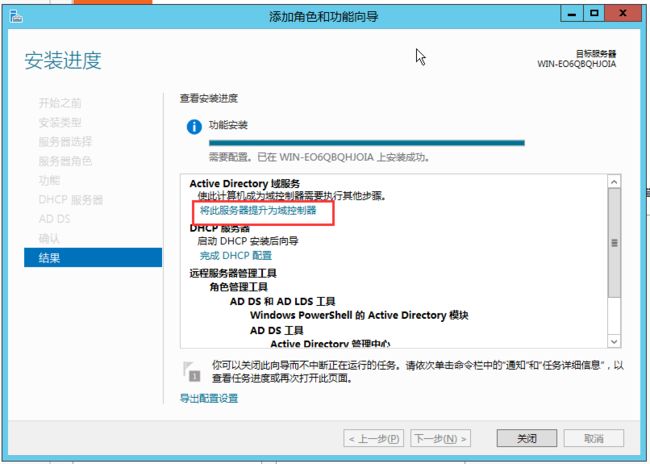

其余均为默认选项,在到达最后一步,选择完安装后,不要着急关闭页面,还有后续步骤

选择提升为 域控制器:

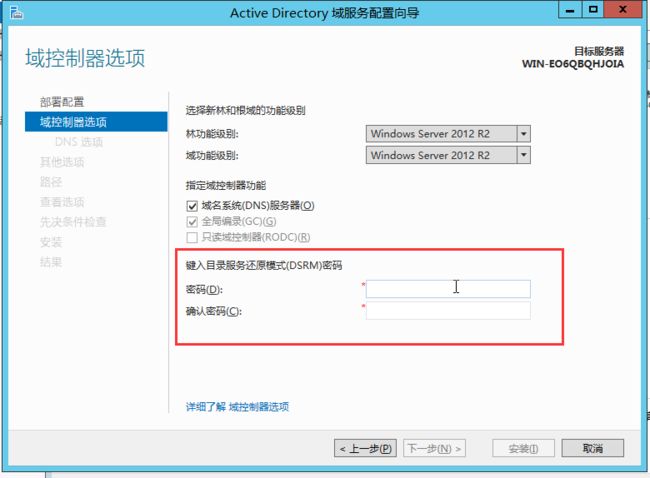

配置域服务:

设置密码:

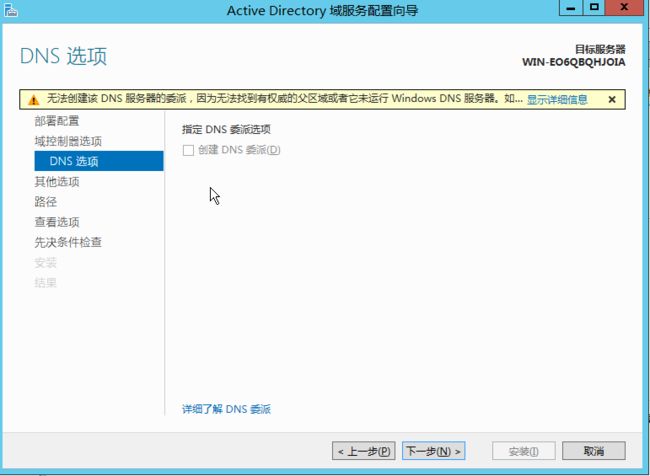

在下面这一步,虽然有提示无法创建,但是 直接忽视即可,点击下一步:

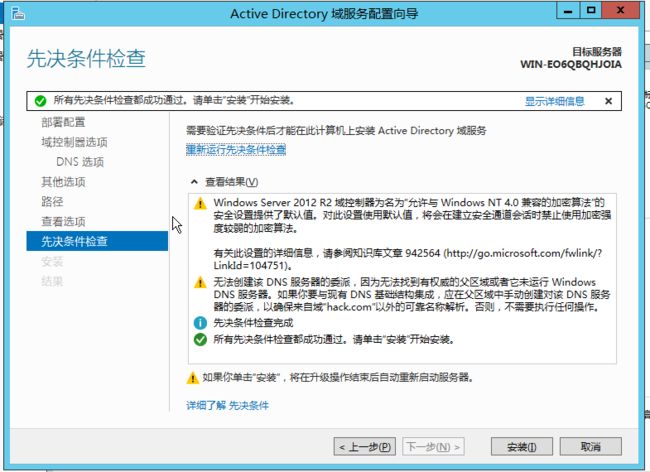

剩余步骤 均选择默认即可 点击安装 等待其安装,过程中会自行重启,等待即可:

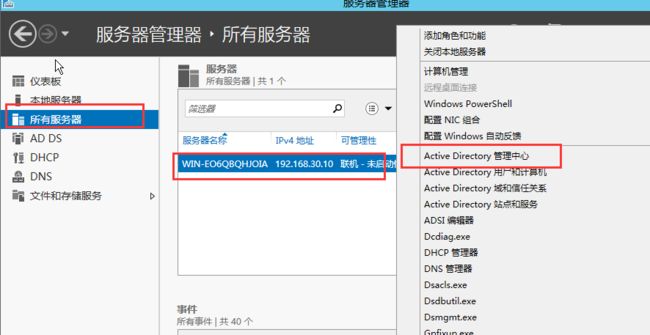

重启后再次登入系统创建与用户账户,使用该账户可直接登入域成员机:

选中服务器后,右击,选择管理中心:

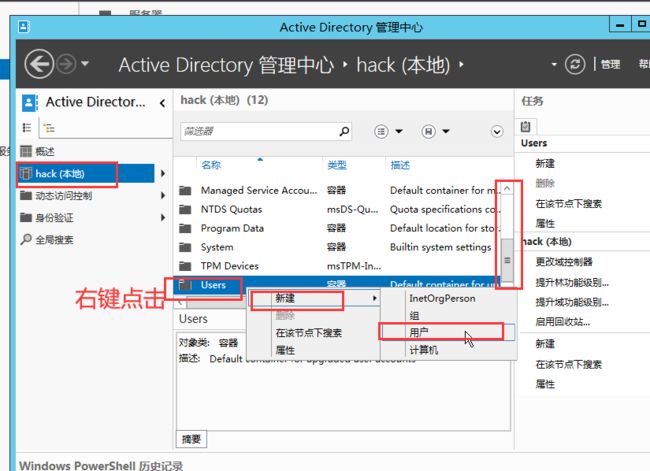

添加新用户:

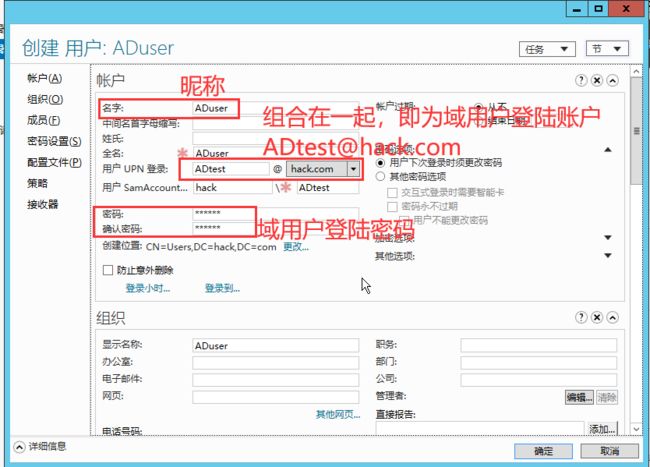

如下图设置完后点击确认即可:

至此与服务器设置完毕

7.4.2添加域成员

根据开始规划的拓扑图,我们要将ms17-010靶机作为域成员加入域

在将与服务器设置完毕后开始添加域成员:

登入我们的靶机:ms17-010

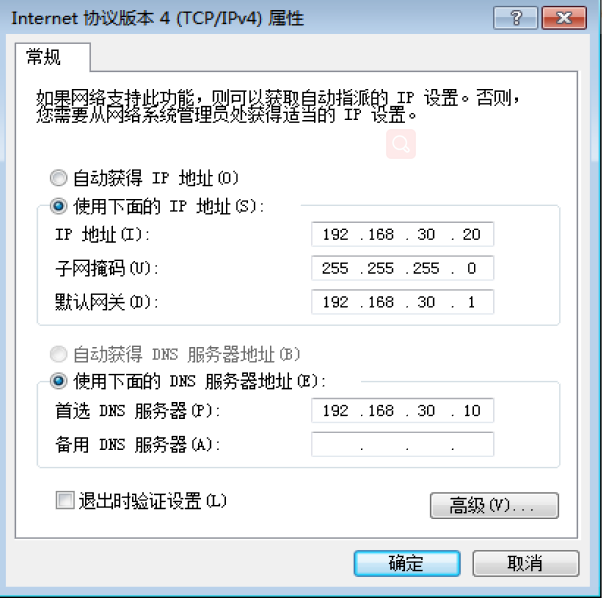

在开始的时候,我们仅对该靶机设置了静态ip,并未设置DNS,此时域服务器已经配置完毕,将dns配置为与服务器IP即可,这样在加入域的时候,就会通过设置的DNS来请求域服务器,否则将无法加入域(详细步骤可百度win7加入域,仅需对在同一网段的网卡设置dns即可,可参考:https://jingyan.baidu.com/article/908080223b8f1afd91c80f30.html):

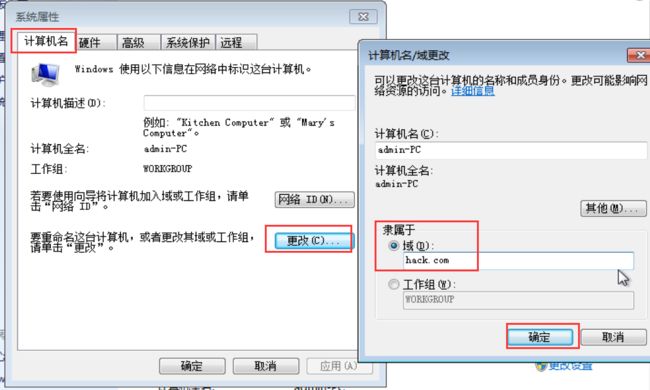

选择计算机,打开属性界面,选择高级系统设置:

在域中添加我们在与服务器中设置的根域名:

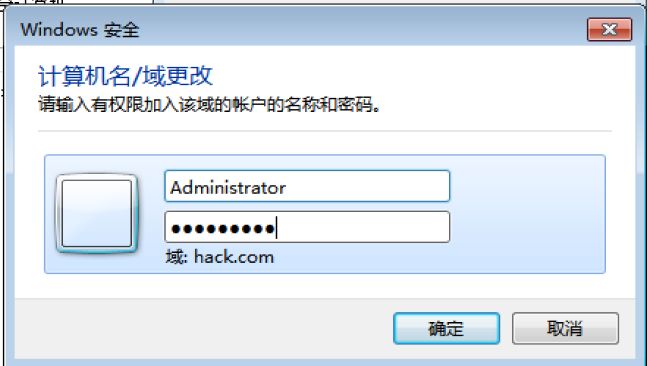

点击确定后,会弹出登陆框,需要输入与服务器登陆时的用户名、密码:

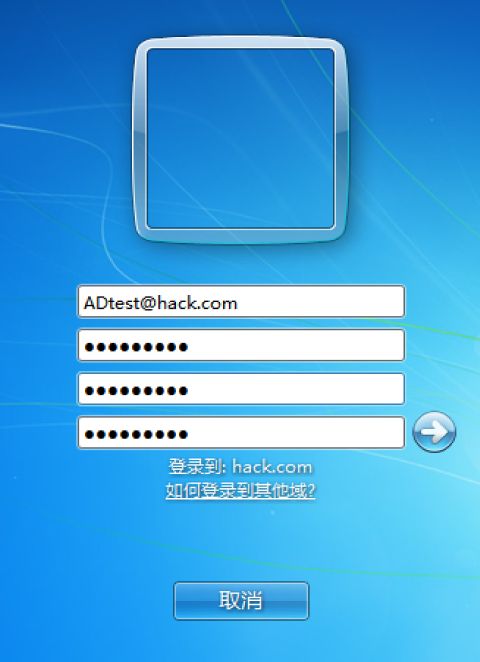

设置完成后 根据提示 重启即可 再次登陆时即可使用原有用户登陆以可点击切换用户,使用我们在域服务器上添加的域用户:ADtest@hack.com进行登陆 但是 使用域用户登陆的话 会直接提示 需要更改密码,按要求更改即可:

8. 本文结语

至此,所有环境配置完毕

建议:环境配置完毕后,即时保存快照,以便随时还原

由于篇幅原因,靶场攻击过程再另新开一文:攻击篇

可关注本人公众号进行系列文阅读: