redis分布式锁的三种实现方式

一、引入原因

在分布式服务中,常常有如定时任务、库存更新这样的场景。

在定时任务中,如果不使用quartz这样的分布式定时工具,只是简单的使用定时器来进行定时任务,在服务分布式部署中,就有可能存在定时任务并发执行,造成一些问题。

在库存更新这样的场景中,我们服务对数据库同一条记录进行更新,并记录。对记录更新可以使用分布式锁,但对操作进行记录时,可能造成读未提交,造成记录错乱的情况。

在以上的场景中,我们引入了分布式事务锁。

二、分布式锁实现过程中的问题

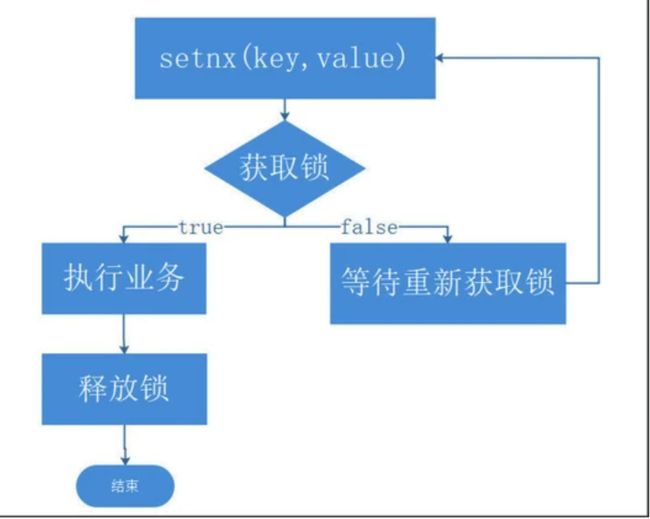

问题一:异常导致锁没有释放

这个问题形成的原因就是程序在获取到锁之后,执行业务的过程中出现了异常,导致锁没有被释放。通俗的话说:上厕所的人死在了厕所里面,导致“坑位”资源死锁无法被释放。(当然这种情况出现的概率很小,但概率小不等于不存在。)

解决方案:为redis的key设置过期时间,程序异常导致的死锁,在到达过期时间之后锁自动释放。也就说厕所门是电子锁,锁定的最长时间是有限制的,超过时长锁就会自动打开释放"坑位"资源。

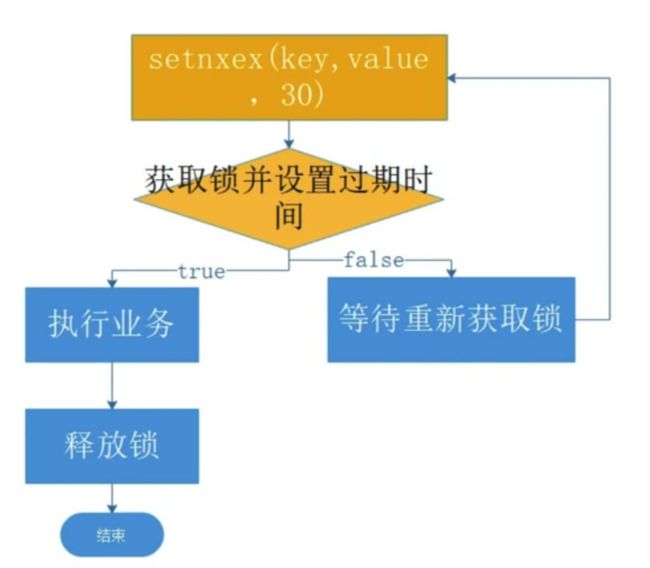

问题二:获取锁与设置过期时间操作不是原子性的

上文中我们虽然获取到锁,也设置了过期时间,看似完美。但是在高并发的场景下仍然会出问题,因为“获取锁”与“设置过期时间”是两个redis操作,两个redis操作不是原子性的。

可能出现这种情况:就在获取锁之后,设置过期时间之前程序宕机了。锁被获取到了但没有设置过期时间,最后又成为死锁。

解决方案:获取锁的同时设置过期时间

问题三:锁过期之后被别的线程重新获取与释放

这个问题出现的场景是:假如某个应用集群化部署存在多个进程实例,实例A、实例B。实例A获取到锁,但是执行过程超时了(数据库层面或其他层面导致操作执行超时)。超时之后锁被自动释放了,实例B获取到锁,并执行业务程序,执行完成之后把锁删除了。

解决方案: 在释放锁之前判断一下,这把锁是不是自己的那一把,如果是别人的锁你就不要动。怎么判断这把锁是不是自己的?加锁时为value赋随机值,加锁的随机值等于解锁时的获取到的值,才能证明这把锁是你的。

问题四:锁的释放不是原子性的

大家仔细看代码,锁的释放时三个操作,这三个操作不是原子性的。也就是说在高并发的场景下,你刚get到的redis key有可能也被别的线程get了,你刚要删除别的线程可能已经把这个key删除了。

解决方案: 我们可以使用redis lua脚本(lua脚本是在一个事务里面执行的,可以保证原子性)。在Java代码中可以以字符串的形式存在。如下:

String script =

"if redis.call('get', KEYS[1]) == ARGV[1]

then return redis.call('del', KEYS[1])

else

return 0

end";

问题五:其他的问题?

上面我们分析了很多使用redis实现分布式锁可能出现的问题及解决方案,其实在实际的开发应用中还会有更多的问题。比如:

- 目前我们的程序获取不到锁,就无限的重试,是不是应该在重试一定的次数之后就抛出异常?在有限的时间内通过异常给用户一个友好的响应。比如:程序太忙,请您稍后再试!

- 程序A没有执行完成,锁定的key就过期了。虽然过期之后会自动释放锁,但是我的程序A的确没有执行完成啊,也没有异常抛出,就是执行的时间比较长,这个时候是不是应该对锁定的key进行续期?

这些问题在高并发场景下会出现,实际上分布式锁的细节实践有很多的现成的解决方案,不用我们去自己实现。比较完整优秀的分布式锁实现包括:

- RedisLockRegistry是spring-integration-redis中提供redis分布式锁实现类

- 基于Redisson实现分布式锁原理(Redission是一个独立的redis客户端,是与Jedis、Lettuce同级别的存在)

三、具体实现

1. RedisTemplate

RedisTemplate redisTemplate;

public void updateUserWithRedisLock(SysUser sysUser) throws InterruptedException {

// 占分布式锁,去redis占坑

// 1\. 分布式锁占坑

Boolean lock = redisTemplate.opsForValue().setIfAbsent("SysUserLock" + sysUser.getId(), "value", 30, TimeUnit.SECONDS);

if(lock) {

//加锁成功...

// todo business

redisTemplate.delete("SysUserLock" + sysUser.getId()); //删除key,释放锁

} else {

Thread.sleep(100); // 加锁失败,重试

updateUserWithRedisLock(sysUser);

}

}

setIfAbsent方法的作用是在某一个lock key不存在的时候,才能返回true;如果这个key已经存在了就返回false,返回false就是获取锁失败。setIfAbsent函数功能类似于redis命令行setnx。

2. RedisLockRegistry

-

集成spring-integration-redis

org.springframework.boot

spring-boot-starter-integration

org.springframework.integration

spring-integration-redis

-

注册RedisLockRegistry

@Configuration

public class RedisLockConfig {

@Bean

public RedisLockRegistry redisLockRegistry(RedisConnectionFactory redisConnectionFactory) {

//第一个参数redisConnectionFactory

//第二个参数registryKey,分布式锁前缀,设置为项目名称会好些

//该构造方法对应的分布式锁,默认有效期是60秒.可以自定义

return new RedisLockRegistry(redisConnectionFactory, "boot-launch");

//return new RedisLockRegistry(redisConnectionFactory, "boot-launch",60);

}

}

* #### 使用RedisLockRegistry

代码中实现

@Resource

private RedisLockRegistry redisLockRegistry;

public void updateUser(String userId) {

String lockKey = “config” + userId;

Lock lock = redisLockRegistry.obtain(lockKey); //获取锁资源

try {

lock.lock(); //加锁

//这里写需要处理业务的业务代码

} finally {

lock.unlock(); //释放锁

}

}

注解实现

@RedisLock("lock-key")

public void save(){

}

3. 使用redisson实现分布式锁

- 集成redisson

org.redisson

redisson-spring-boot-starter

3.15.0

org.redisson

redisson-spring-data-23

-

配置

在配置文件中加

spring:

redis:

redisson:

file: classpath:redisson.yaml

然后新建一个redisson.yaml文件,也放在resouce目录下

singleServerConfig:

idleConnectionTimeout: 10000

connectTimeout: 10000

timeout: 3000

retryAttempts: 3

retryInterval: 1500

password: 123456

subscriptionsPerConnection: 5

clientName: null

address: "redis://192.168.161.3:6379"

subscriptionConnectionMinimumIdleSize: 1

subscriptionConnectionPoolSize: 50

connectionMinimumIdleSize: 32

connectionPoolSize: 64

database: 0

dnsMonitoringInterval: 5000

threads: 0

nettyThreads: 0

codec: ! {}

transportMode: "NIO"

- 实现

@Resource

private RedissonClient redissonClient;

public void updateUser(String userId) {

String lockKey = "config" + userId;

RLock lock = redissonClient.getLock(lockKey); //获取锁资源

try {

lock.lock(10, TimeUnit.SECONDS); //加锁,可以指定锁定时间

//这里写需要处理业务的业务代码

} finally {

lock.unlock(); //释放锁

}

}

-

相对于RedisLockRegistry另一个小优点是:我们可以为每一个锁指定锁定的超时时间。RedisLockRegistry目前只能针对所有的锁设定统一的超时时间

-

如果业务执行超时之后,再去unlock会抛出java.lang.IllegalMonitorStateException