2022年系统架构师上午试题及答案

2022年系统架构师上午试题及答案

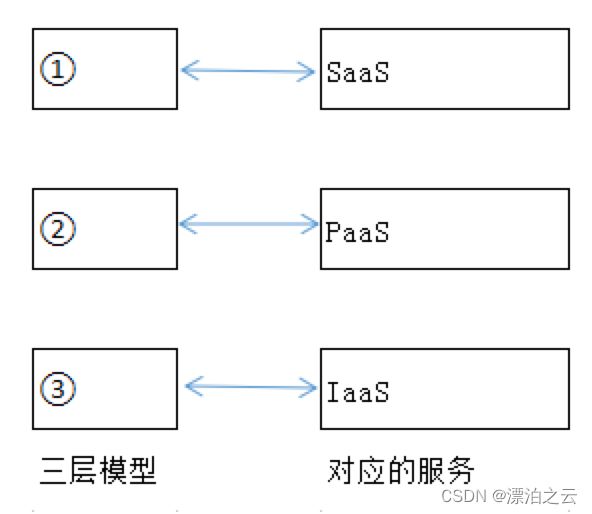

1、云计算服务体系结构如下图所示,图中①、②、③分别与SaaS、PaaS、1as相对应,图中①、②、③应为(1)。

(1)A.应用层、基础设施层,平台层

B.应用层、平台层、基础设施层

C.平合层、应用层、基础设施层

D.平台层、基础设施层、应用层

解析:

Saas -> Software(软件)-as-a-Service

Paas -> Platform(平台)-as-a-Service

Iaas -> Infrastructure(基础设施)-as-a-Service

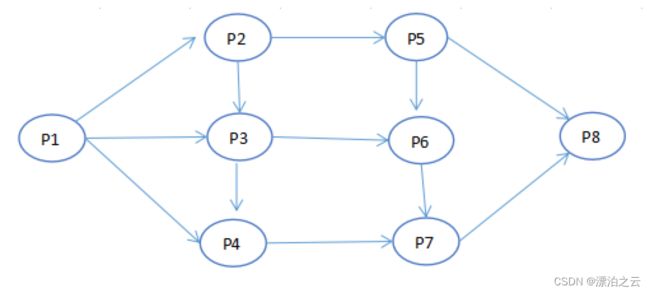

2、前趋图(Precedcnce Graph)是一个有向无环图,记为∶→={(Pi,Pi)}{PiPimust complete beforep2my startl},假设系统中进程P={P1,P2,P3,P4,P5,P6,P7,P8},且进程的前趋图如下图所示。

那么,该前那图可记为(2)。

(2)A→={P1,P2),(P1,P3),(P1,P4),(P2,P5),(P3,P5),(P4, P7),(P5,P6),(P5,P7),(P7,P7,P6),(P4,P5),(P6,P7),(P7, P8)}

B.→={P1,P2),(P1,P3),(P1,P3),(P1,P4),(P2,P3),(P2,P5),(P3,P4),(P3,P6),(P4,P7),(P5,P6),(P5,P6),(P5,P8),(P6,P7)}

C.→={P1,P2),(P1,P3),(P1,P3),(P1,P4),(P2,P3),(P2,P5),(P3,P4),(P3,P5),(P4,P6),(P5,P7),(P5,P8),(P6,P7),(P7,P8)}

D.→={P1,P2),(P1,P3),(P2,P3),(P2,P5),(P3,P4),(P3,P6);(P4,P7),(P5,P6),(P5,P8),(P6,P7),(P6,P7),(P6,P8),(P8)}

3、若系统正在将(3)文件修改的结果写回磁盘时系统发生掉电、则对系统影响相对较大。

(3)A.目录NN

B.空闲块

C.用户程序

D.用户数据

解析:

当文件处于“未打开”状态时,文件需占用三种资源:

一个目录项;一个磁盘索引节点项;若干个盘块。

当文件被引用或“打开”时,须再增加三种资源:

一个内存索引节点项,它驻留在内存中;文件表中的一个登记项;用户文件描述符表中的一个登记项。

由于对文件的读写管理,必须涉及上述各种资源,因而对文件的读写管理,又在很大程度上依赖于对这些资源的管理,故可从资源管理观点上来介绍文件系统。

这样,对文件的管理就必然包括:

①对索引节点的管理;②对空闲盘块的管理;③对目录文件的管理;④对文件表和描述符表的管理;⑤对文件的使用。

因此如果目录文件在写回磁盘时发生异常,对系统的影响是很大的。

对于空闲块、用户数据和程序并不影响系统的工作,因此不会有较大的影响。

4、在磁盘调度管理中,应先进行移臂调度,再进行旋转调度。假设磁盘移动臂位于20号柱面上,进程的请求序列如下表所示。如果采用最短移臂调度算法,那么系统的单应序列应为(4)。

| 请求序列 | 柱面号 | 磁头号 | 扇区号 |

|---|---|---|---|

| ① | 18 | 8 | 6 |

| ② | 16 | 6 | 3 |

| ③ | 16 | 9 | 6 |

| ④ | 21 | 10 | 5 |

| ⑤ | 18 | 8 | 4 |

| ⑥ | 21 | 3 | 10 |

| ⑦ | 18 | 7 | 6 |

| ⑧ | 16 | 10 | 4 |

| ⑨ | 22 | 10 | 8 |

A.②⑧③④⑤①⑦⑥⑨

B.②③⑧④⑥⑨①⑤⑦

C.④⑥⑨⑤⑦①②⑧③

D.④⑥⑨⑤⑦①②③⑧

解析:

最短寻道时间优先SSTF:

优先满足访问磁道与当前磁头所在的磁道距离最近的进程,以使每次的寻道时间最短。

5、采用三级模式结构的数据库系统中,如果对一个表创建聚簇索引,那么改变的是数据库的(5)。

A.外模式

B.模式

C.内模式

D.用户模式

解析:

聚簇索引-> 内模式

外模式对应用户级,内模式又称为存储模式,对应物理级。

聚簇索引是对磁盘上实际数据重新组织,以按指定的一个或多个列的值进行排序。所以是内模式。

6、假设系统中有正在运行的事务,若要转储全部数据库,则应采用(6)方式。

A.静态全局转储

B.动态增量转储

C.静态增量转储

D.动态全局转储

7、给定关系模式R(U,F),其中U为属性集,F是U上的一组函数依赖,那么函数依赖的公理系统(Armstrong 公理系统)中的分解规则是指(7)为F所蕴涵。

A.若X→Y,Y→Z,则X→Y

B.若Y≤X≤U,则X→Y

C.若X→Y,Z≤Y,则X→Z

D.若X→Y,Y→Z,则X→YZ

解析:

函数依赖的推理规则:

1、自反律:若YXU,则XY在R上成立。

2、增广律:若X→Y在R上成立,且ZU,则XZ→YZ在R上也成立。

3、传递律:X→Y和Y→Z在R上成立,则X→Z在R上也成立。

4、合并规则:若X→Y和X→Z在R上成立,则X→YZ在R上也成立。

5、分解规则:若X→Y和ZY在R上成立,则X→Z在R上也成立。

6、伪传递规则:若X→Y和YW→Z在R上成立,则XW→Z在R上也成立。

7、复合规则:若X→Y和W→Z在R上成立,则XW→YZ在R上也成立。

8、给定关系R(A,B,C,D)和S(A,C,E,F),以下(8)与σR.B>S.E(R⋈S)等价

A.σ2>7(R×S)

B.π1,2,3,4,7,8(σ1=52>73=6(R×S))

C.σ2>‘7’(R×S)

D.π1,2,3,4,7,8(σ1=52>’7’3=6(R×S))

解析:

自然连接时一种特殊的等值连接

1、两个关系中比较非分量必须是相同的属性组

2、在结果中把重复的属性列去掉

9、以下关于鸿蒙操作系统的叙述中,不正确的是(9)。

A.鸿蒙操作系统整体架构采用分层的层次化设计,从下向上依次为∶内核层、系统服务层、框架层和应用层

B.鸿蒙操作系统内核层采用宏内核设计,拥有更强的安全特性和低时延特点

C.鸿蒙操作系统架构采用了分布式设计理念,实现了分布式软总线、分布式设备虚拟化、分布式数据管理和分布式任务调度等四升分布式能力

D.架构的系统安全性主要体现在搭载HamonyQS的分布式终端上,可以保证"正确的人,通过正确的设备,正确地使用数据”。

解析:

鸿蒙是微内核,安卓是宏内核,所以鸿蒙比安卓更为流畅。

10、GPU目前已广泛应用于各行各业,GPU中集成了同时运行在GHZ的频率上的成千上万个core,可以高速处理图像数据。最新的GPU峰值性能可高达(10) 以上。

A.100 TFlops

B.50 TElops

C.10 TFlops

D.1TFlops

11、AI芯片是当前人工智能技术发展的核心技术,其能力要支持训练和推理,通常,AI芯片的技术架构包括(11)等三种,

A.GPU、FPGA、ASIC

B.CPU、FPGA,DSP

C.GPU、CPU、ASIC

D.GPU、FPGA、SOC

解析:

GPU图形处理器、

FPGA可编程门阵列、

ASIC超大规模集成电路,高端芯片基本都采用这三种架构,包括人工智能芯片。

从技术架构发展来看,大致也分为四个类型:

1、通用类芯片,代表如:GPU、FPGA

2、基于FPGA的半定制化芯片,代表如:深鉴科技DPU、百度XPU等

3、全定制化ASIC芯片,代表如:TPU、寒武纪Cambricon-1A等

4、类脑计算芯片,代表如:IBMTrueNorth、westwell、高通Zeroth等

12、通常,嵌入式中间件没有统一的架构风格,根据应用对象的不同可存在多种类型,比较常见的是消息中间件和分布式对象中间件,以下有关消息中间件的描述中,不正确的是(12)。

A.消息中间件是消息传输过程中保存消息的一种容器

B.消息中间件具有两个基本特点:采用异步处理模式、应用程序和应用程序调用关系为松耦合关系

C.消息中间件主要由一组对象来提供系统服务,对象间能够跨平台通信

D.消息中间件的消息传递服务模型有点对点模型和发布-订阅模型之分

解析:

分布式对象中间件主要由一组对象来提供系统服务、对象建能够跨平台通信

13、以下关于HTTPS和HTTP协议的描述中,不正确的是(13)。

A.HTTPS协议使用加密传输

B.HTTPS协议默认服务端口号是443

C.HTTP协议默认服务端口是80

D.电子支付类网站应使用HTTP协议

解析:

HTTPS和HTTP的区别:

1、HTTPS协议需要到CA申请证书

2、HTTP是超文本传输协议,信息是明文传输,HTTPS则是具有安全性的SSL加密传输协议

3、HTTP和HTTPS使用的是完全不同的连接方式,用的端口也不一样,HTTP:80,HTTPS:443

4、HTTP的连接很简单,是无专题的;HTTPS协议是有SSL + HTTP协议构建的可进行加密传输、身份认证的网络协议,比HTTP协议安全

14-15、电子邮件客户端通过发起对(14)服务器的(15)端口的TCP连接来进行邮件发送。

(14)A.POP3 B.SMTP C.HTTP D.IMAP

(15)A.23 B.25 C.110 D.143

16-17、系统(16)是指在规定的时间内和规定条件下能有效地实现规定功能的能力。它不仅取决于规定的使用条件等因素,还与设计技术有关。常用的度量指标主要有故障率(或失效率)、平均失效等待时间、平均失效间隔时间和可靠度等。其中,(17)是系统在规定工作时间内无故障的概率。

(16)A.可靠性

B.可用性

C.可理解性

D.可测试性

(17)A.失效率

B.平均失效等待时间

C.平均失效间隔时间

D.可靠度

解析:

1、可靠度指标:系统可靠性是系统在规定的时间内及规定的环境条件下,完成规定功能的能力,也就是系统无故障运行的概率

2、失效率:是指单位时间内失效的元件数与元件总数的比例。

3、平均故障间隔时间(MTBF):是指相邻两次故障之间的平均时间,也称为平均故障间隔

4、平均五故障时间(MTTF):是指某个元件预计可运作平均时间,也称为修复前平均时间

18、数据资产的特征包括(18)。

①可增值②可测试③可共享④可维护⑤可控制⑥可量化

A.①②③④

B.①②③⑤

C.①②④⑤

D.①③⑤⑥

解析:

数据资产是能带来经济利益的数据资源,可以增值、贬值、量化、共享、清洗、建模。

数字资产只能是评估,而不是测试。

19、数据管理能力成熟度评估模型(DCMM)是我国首个数据管理领域的国家标准,DCMM提出了符合我国企业的数据管理框架,该框架将组织数据管理能力划分为8个能力域,分别为∶数据战略、数据治理、数据架构、数据标准,数据质量、数据安全、(19)

A.数据应用和数据生存周期

B.数据应用和数据测试

C.数据维护和数据生存周期

D.数据维护和数据测试

解析:

DCMM数据管理能力成熟度评估模型定义了:

数据战略、数据治理、数据架构、数据应用、数据安全、数据质量、数据标准和数据生存周期 8 个核心能力域

20-21、完整的信息安全系统至少包含三类措施,即技术方面的安全措施、管理方面的安全措施和相应的(20)。其中,信息安全的技术措施主要有∶信息加密、数字签名、身份鉴别、访问控制、网络控制技术、反病毒技术、(21)。

(20)A.用户需求

B.政策法律

C.市场需求

D.领域需求

(21)A.数据备份和数据测试

B.数据迁移和数据备份

C数据备份和灾难恢复

D.数据迁移和数据测试

22、与瀑布模型相比,(22)降低了实现需求变更的成本,更容易得到客户对于已完成开发工作的反馈意见,并且客户可以更早地使用软件并从中获得价值。

(22)A.快速原型模型

B.敏捷开发

C.增量式开发

D.智能模型

解析:

增量模型与原型实现模型和其他演化方法一样,本质上是迭代的,

但是与原型实现不一样的是其强调每一个增量均发布一个可操作产品。

增量模型的特点是引进增量包的概念,无需等到所有需求都出来,只要某个需求的增量包出来即可进行开发

23、CMMI是软件企业进行多方面能力评价的、集成的成熟度模型,软件企业在实施过程中,为了达到本地化,应组织体系编写组,建立基于CMMI的软件质量管理体系文件,体系文件的层次结构一般分为四层,包括:

①顶层方针 ②模板类文件 ③过程文件 ④规程文件

按照自顶向下的塔型排列,以下顺序正确的是(23)。

(23)A.①④③②

B.①④②③

C.①②③④

D.①③④②

解析:

软件过程架构结构是由四个层次组成:

方针、过程、规程和第四层的标准、规范、指南等组成

24、信息建模方法是从数据的角度对现实世界建立模型,模型是现实系统的一个抽象,信息建模方法的基本工具是(24)。

(24)A.流程图

B.实体联系图

C.数据流图

D.数据字典

25、(25)通常为一个迭代过程,其中的活动包括需求发现、需求分类和组织、需求协商、需求文档化。

(25)A.需求确认

B.需求管理

C.需求抽取

D.需求规格说明

26、使用模型驱动的软件开发方法,软件系统被表示为一组可以被自动转换为可执行代码的模型。其中,(26)在不涉及实现的情况下对软件系统进行建。

(26)A.平台无关模型

B.计算无关模型图像牛

C.平台相关模型

D.实现相关模型

27、在分布式系统中,中间件通常提供两种不同类型的支持,即(27)。

(27)A.数据支持和交互支持

B.交互支持和提供公共服务

C.安全支持和提供公共服务

D.数据支持和提供公共服务

解析:

分布式系统中,中间件通常提供两种不同类型的支持:

1、交互支持:中间件协调系统重的不同组件之间的交互

2、提供公共服务:即中间件提供对夫妇的可腹痛的视线,这些服务可能会被分布式系统中的很多组件所需要

28、工作流表示的是业务过程模型,通常使用图形形式来描达,以下不可用来描述工作流的是(28)。

(28)A.活动图

B.BPMN

C.用例图

D.Petri-Net

解析:

用例图是用来描述系统功能(用户需求)

29、(29)的常见功能包括版本控制、变更管理、配置状态管理,访问控制和安全控制等。

(29)A软件测试工具

B.版本控制工具

C.软件维护工具

D.配置管理工具

30、与UML1x不同,为了更清楚地表达UML的结构,从UML2开始,整个UML规范被划分为基础结构和上层结构两个相对独立的部分,基础结构是UML的(30),它定义了构造UML模型的各种基本元素而上层结构则定义了面向建模用户的各种UML模型的语法、语义和表示。

(30)A.元元素

B.模型

C.元模型

D.元元模型

解析:

从UML2开始,整个UML贵妇被划分为基础结构和上层结构两个相对独立的部分。

基础结构是UML的元模型:它定义了构造UML模型的各种基本元素

而上层结构则定义了面向建模用户的各种UML模型的语法、语义和表示

31、领域驱动设计提出围绕(31)进行软件设计和开发,该模型是由开发人员与领域专家协作构建出的一个反映深层次领域知识的模型。

(31)A.行为模型

B.领域模型

C.专家模型

D.知识库模型

32、以下关于微服务架构与面向服务架构的描述中,正确的是(32)。

(32)A.两者均采用去中心化管理

B.两者均采用集中式管理

C.微服务架构采用去中心化管理,面向服务架构采用集中式管理

D.微服务架构采用集中式管理,面向服务架构采用去中心化管理

33、在UML2.0 (Unified ModelingLanguage)中,顺序图用来描述对象之间的消息交互,其中循环、选择等复杂交互使用(33)表示,对象之间的消息类型包括(34)。

(33)A嵌套

B.泳道

C.组合

D.序列片段

(34)A.同步消息、异步消息、返回消息、动态消息、静态消息

B.同步消息、异步消息、动态消息、参与者创建消息、参与者销毁消息

C.同步消息,异步消息、静态消息、参与者创建消息、参与者销毁消息

D.同步消息、异步消息、返回消息、参与者创建消息、参与者销毁消息

35、以下有关构件特性的描述中,说法不正确的是(35)。

A.构件是独立部署单元

B.构件可作为第三方的组装单元

C.构件没有外部的可见状态

D.构件作为部署单元,是可拆分的

36、在构件的定义中,(36)是一个已命名的一组操作的集合。

A.接口

B对象

C.函数

D.模块

解析:

接口是一个已命名的一组操作的集合

客户程序可以在运行状态下利用接口动态确定构件所支持的功能并调用,

即构件的客户(通常是其他构件)通过这些访问点来使用构件提供的服务

37、在服务端构件模型的典型解决方案中,(37)较为适用于应用服务器。

A.EJB和COM+模型

B.EJB和servlet模型

C.COM+和ASP模型

D.COM+和servlet模型

38、以下有关构件演化的叙述中,说法不正确的是(38)。

A.安装新版本构件可能会与现有系统发生冲突

B.构件通常也会经历一般软件产品具有的演化过程

C.解决“遗留系统移植”问题还需要通过使用包裹器构件来适配旧版软件

D.为安装新版本的构件,必须终止系统中所有现有版本构件的运行

39、软件复杂性度量中,(39)可以反映源代码结构的复杂度。

A.模块数

B.环路数

C.用户数

D.对象数

40、在白盒测试中,测试强度最高的是(40)。

A.语句覆盖

B.分支覆盖

C.判定覆盖

D.路径覆盖

解析:

常用的白盒测试用例设计方法有:

语句覆盖、判定覆盖、条件覆盖、条件判定覆盖、条件组合覆盖、路径覆盖等

发现错误的能力呈现由弱到强的变化

1、语句覆盖:每条语句至少执行一次

2、判定覆盖:每个判定的每个分支至少执行一次

3、条件覆盖:每个判断的每个条件应取到各种可能的值

4、判定/条件覆盖:同时满足判断覆盖和条件覆盖

5、条件组合覆盖:每个判定中的各条件的每一种组合至少出现一次

6、路径覆盖:程序中每条可能的路径至少执行一次

41、在黑盒测试方法中,(41)方法最适合描述在多个逻辑条件取值组合所构成的负载情况下,分别要执行哪些不同的动作。

A.等价类

B.边界值

C.判定表

D.因果图

42、(42)的目的是测试软件变更之后,变更部分的正确性和对变更需求的符合性,以及软件原有的、正确的功能、性能和其它规定的要求的不损害性。

A.验收测试

B.Alpha测试

C.Beta测试

D.回归测试

43、在对遗留系统进行评估时,对于技术含量较高、业务价值较低且仅能完成某个部门的业务管理的遗留系统,一般采用的遗留系统演化策略是(43)策略,

A淘汰

B继承

C.集成

D.改造

解析:

1、淘汰策略:低水平、低价值

2、继承策略:低水平、高价值

3、改造策略:高水平、高价值

4、集成策略:高水平、低价值

44-45、在软件体系结构的建模与描述中,多视图是一种描述软件体系结构的重要途径,其体现了(44)的思想,其中,4+1模型是描述软件体系结构的常用模型,在该模型中,“1”指的是(45)。

(44)A.关注点分离

B.面向对象

C.模型驱动

D.UML

(45)A统一场景

B.开发视图

C.逻辑视图

D.物理视图

解析:

4+1视图模型:

1、逻辑视图:主要支持系统的功能需求,即系统提供给最终用户的服务

2、开发视图:也称为模块视图,主要侧重软件模块的组织和管理

3、进程视图:侧重于系统的运行特性,主要关注肺功能性的需求,例如系统的性能和可用性

4、物理视图:主要考虑如何把软件映射到硬件上,通常考虑系统拓扑结构、系统安装、通信等问题

5、场景:把四个视图有机联系起来,帮助软件设计者找到体系结构的构件和它们之间的关系,或描述不同视图构件间是如何相互作用的

46-47、基于体系结构的软件设计(Architecture-Based Software Design,ABSD)方法是体系结构驱动,即指构成体系结构的(46)的组合驱动的。ABSD方法是一个自顶向下、递归细化的方法,软件系统的体系结构通过该方法得到细化,直到能产生(47)。

(46)A.产品、功能需求和设计活动

B.商业、质量和功能需求

C.商业、产品和功能需求

D.商业、质量和设计活动

(47)A.软件产品和代码

B.软件构件和类

C.软件构件和连接件

D.类和软件代码

解析:

基于体系结构的软件设计方法。ABSD方法是体系结构驱动,即指构成体系结构的商业、质量和功能需求的组合驱动的

48-49、软件体系结构风格是描述某一特定应用领域中系统组织方式的惯用模式,其中,在批处理风格软件体系结构中,每个处理步骤是一个单独的程序,每一步必须在前一步结束后才能开始,并且数据必须是完整的,以(48)的方式传递。基于规则的系统包括规则集、规则解释器、规则/数据选择器及(49)。

(48)A.迭代

B.整体

C.统一格式

D.递增

(49)A.解释引擎

B.虚拟机

C.数据

D.工作内存

解析:

批处理风格中,每个处理步骤是单独的程序;

每一步必须在前一步结束后才能开始;

数据必须是完整的,以整体的方式传递

50-51、在软件架构复用中,(50)是指开发过程中,只要发现有可复用的资产,就对其进行复用。(51)是指在开发之前,就要进行规划,以决定哪些需要复用。

(50)A.发现复用

B.机会复用

C.资产复用

D.过程复用

(51)A.预期复用

B.计划复用

C.资产复用

D.系统复用

52、软件复用过程的主要阶段包括(52)。

A.分析可复用的软件资产、管理可复用资产和使用可复用资产

B.构造/获取可复用的软件资产、管理可复用资产和使用可复用资产

C.构造/获取可复用的软件资产和管理可复用资产

D.分析可复用的软件资产和使用可复用资产

53、DSSA(Domain Specific Software Architecture)就是在一个特定应用领域中为一组应用提供组织结构参考的标准软件体系结构,实施DSSA的过程中包含了一些基本的 活动。其中,领域模型是(53)阶段的主要目标。

A.领域设计

B.领域实现

C.领域分析

D.领域工程

解析:

1、领域分析:主要目的是获得领域模型

领域模型描述领域中系统之间的共同需求,所描述的需求为领域需求。

2、领域设计:主要目的是获得DSSA

DSSA描述在领域模型中表示需求的解决方案,他不是单个系统的表示,而是能够适应领域中多个系统需求的一个高层次的设计。

3、领域实现:主要目的是依据领域模型及DSSA开发和组织可重用信息

54-55、软件系统质量属性(Quality Attribute)是一个系统的可测量或者可测试的属性,它被用来描述系统满足利益相关者需求的程度,其中,(54)关注的是当需要修改缺陷、增加功能、提高质量属性时,定位修改点并实施修改的难易程度;(55)关注的是当用户数和数据量增加时,软件系统维持高服务质量的能力。

(54)A.可靠性

B.可测试性

C.可维护性

D.可重用性

(55)A.可用性

B.可扩展性

C.可伸缩性

D.可移植性

解析:

开发期质量属性:

1、易理解性:指设计被开发人员理解的难易程度

2、可扩展性:软件因适应新需求或需求变化而增加新功能的能力,也称为灵活性

3、可重用性:指重用软件系统或某一部分的难易程度

4、可测试性:对软件测试以证明其满足需求规范的难易程度

5、可维护性:当需要修改缺陷、增加功能、提高质量属性时,定位修改点并实施修改的难易程度

6、可移植性:将软件系统从一个运行环境转移到另一个不同的运行环境的难易程度

运行期质量属性:

1、性能:性能是指全局系统及时能提供相应服务的能力,包括速度、吞吐量和持续高速性三方面的要求

2、安全性:指软件系统同时兼顾向合法用户提供服务,以及组织非授权使用的能力

3、易用性:指软件系统易于被使用的程度

4、可伸缩性:指当用户数和数据量增加时,软件系统维持高服务质量的能力,例如:通过增加服务器来提高能力

5、互操作性:指本软件系统与其他系统交换数据和相互调用服务的难易程度

6、可靠性:软件系统在一定的时间内无故障运行的能力

7、持续可用性:指系统长时间无故障运行的能力,与可靠性相关联,常将其纳入可靠性中

8、鲁棒性:指软件系统在一些非正常情况(如用户进行了非法操作、香菇的软硬件系统发生了故障等)下扔能够正常运行的能力,也称健壮性或容错性

56-57、为了精确描述软件系统的质量属性,通常采用质量属性场景(QualityAttibuteScenario)作为描述质量属性的手段。质量属性场景是一个具体的质量属性需求,是利益相关者与系统的交互的简短陈述,它由刺激源、刺激、环境、制品、(56)六部分组成。其中,想要学习系统特性、有效使用系统、使错误的影响最低、适配系统、对系统满意属于(57)质量属性场景的刺激。

(56)A.响应和响应度量

B.系统和系统响应

C.依赖和响应

D.响应和优先级

(57)A可用性

B.性能

C.易用性

D.安全性

解析:

六个质量属性:可用性、可修改性、性能、安全性、可测试性、易用性

质量属性场景是一种面向特定的质量属性的需求,有6部分组成:

刺激源、刺激、环境、制品、响应、响应度量

58、改变加密级别可能会对安全性和性能产生非常重要的影响,因此,在软件架构评估中,该设计决策是一个(58)。

(58)A.敏感点

B.风险点

C.权衡点

D.非风险点

解析:

1、敏感点是一个或多个构件的特性。

研究敏感点可使设计师明确在搞清楚如何实现质量目标时应主要的问题。

2、权衡点是影响多个质量属性的特性,是多个质量属性的敏感点。

59、效用树是采用架构权衡分析方法(Architecture Tradeoff Analysis Method,ATAM)进行架构评估的工具之一,其树形结构从根部到叶子节点依次为59)。

A.树根、属性分类、优先级,质量属性场景

B.树根、质量属性、属性分类,质量属性场景

C.树根、优先级、质量属性、质量属性场景

D.树根、质量属性、属性分类,优先级

60、平均失效等持时间(mean time to failure,MTTF)和平均失效间隔时间(mantime between failure,MTBF)是进行系统可靠性分析时的要指标,在失效率为常数和修复时间很短的情况下,(60)。

A.MTTF远远小于MTBF+

B.MTTF和MTBF无法计算

C.MTTF远远大于MTBF

D.MTTF和MTBF几乎相等

解析:

平均故障间隔时间(MTBF)常与MTTF发生混淆。因为两次故障之间必然有修复行为,因此,MTBF中应该包含MTTR.

MTBF = MTTR + MTTF

实际应用中,一般MTTR很小,通常认为:MTBF ≈ MTTF

即使用平局故障间隔时,一般假设故障的系统可以立刻修复。

倘若故障的系统无法修复,一般该有MTTF(平均无故障时间)来说明

61-62、在进行软件系统安全性分折时,(61)保证信息不泄露给末授权的用户、实体或过程;完整性保证信息的完整和准确,防止信息被非法修改;(62)保证对信息的传播及内容具有控制的能力,防止为非法者所用。

(61)A.完整性

B.不可否认性

C.可控性

D.机密性

(62)A.完整性

B.安全审计

C.加密性

D.可控性

解析:

信息安全有5个基本要素:

1、机密性:确保信息不暴露给未授权的实体或进程

2、完整性:只有得到允许的人,才能够修改数据,并能够判别数据是否已被篡改

3、可用性:得到授权的实体在需要时可访问数据

4、可控性:可以控制授权范围内的信息流向和行为方式

5、可审查性:对出现的安全问题提供调查的依据和手段

63、在进行架构评估时,首先要明确具体的质量目标,并以之作为判定该架构优劣的标准。为得出这些目标而采用的机制叫做场景,场景是从(63)的角度对与系统的交互的简短描述。

A.用户

B.系统架构师

C.项目管理者

D.风险承担者

解析:

场景是从风险承担者的角度对系统的交互的简短描述。

在体系结构评估中,一般采用刺激、环境和响应三方面对场景进行描述。

风险承担者:系统的体系结构涉及到的很多人的利益,这些人都对体系结构施加各种影响,以保证自己的目标能够实现。

包括:系统的生产者、系统的消费者、系统服务人员、解除系统或者与系统交互的人

64、5G 网络采用(64)可将5G网络分割成多张虚拟网络,每个虚拟网络的接入,传输和核心网是逻辑独立的,任何一个虚拟网络发生故障都不会影响到其它虚拟网络。

A.网路切片技术

B.边缘计算技术

C.网络隔离技术

D.软件定义网路技术

解析:

5G网络的切片技术是将5G网络分割成多张虚拟网络,从而支持更多的应用。

就是将一个物理网络切割成多个虚拟的端到端的网络,每个虚拟网络之间,包括网络内的设备、接入、传输和核心网,都是逻辑独立的,

任何一个虚拟网络发生故障都不会影响到其他虚拟网络。

在一个网络切片中,至少可氛围无线网子切片、承载网子切片和核心网子切片三部分

65、以下 wif 认证方式中,(65)使用了AES加密算法,安全性更高。

A.开放式

B.WPA

C.WPA2

D.WEP

66、程序员甲将其编写完成的某软件程序发给同事乙并进行讨论,之后甲放弃该程序并决定重新开发,后来乙将该程序稍加修改并署自已名在某技术论坛发布。以下说法中,正确的是(66)。

A.乙的行为侵犯了甲对该程序享有的软件著作权

B.乙的行为未侵权,因其发布的场合是以交流学习为目的的技术论坛

C.乙的行为没有侵犯甲的软件著作权,因为甲已放弃该程序

D.乙对该程序进行了修改,因此乙享有该程序的款件著作权

67、以下关于软件著作权产生时间的叙述中,正确的是(67)。

A.软件著作权产生自软件首次公开发表时

B软件著作权产生自开发者有开发意图时

C.软件著作权产生自软件开发完成之日起

D.软件著作权产生自软件著作权登记时

解析:

《计算机软件保护条例》第十四条规定,软件著作权自软件开发完成之日起产生。

1、著作权属于公民:

著作权的保护期为作者终生以及死后的50年(第50年的12月31日),对与合作开发的,则以最后死亡的作者为准。

2、著作权属于单位:

著作权的保护期为50年(首次发表后的第50年的12月31日),若50年内未发表的,不予保护。

单位变更、终止后,其著作权由承受其权利义务的单位享有

68、M公司将其开发的某软件产品注册了商标,为确保公司可在市场竞争中占据优势地位,M公司对员工进行了保密约束,此情形下,该公司不享有(68)。

A软件著作权

B.专利权

C.商业秘密权

D.商标权

69、计算机产生的随机数大体上能在(0,1)区间内均匀分布。假设某初等函数f(x)在 (0,1) 区间内取值也在 (0,1) 区间内,如果由计算机产生的大量的 (M个) 随机数对(d,r2)中,符合r2∈f(r1)条件的有N个,则N/M可作为(69)的近似计算结果。

A.求解方程f(x)=x

B.求f(x)极大值

C.求f(x)的极小值

D.求积分r(x)dx

70、某项目包括A、B、C、D四道工序,各道工序之间的衔接关系。正常进度下各工序所需的时间和直接费用、赶工进度下所需的时间和直接费用如下表所示。该项目每天需要的间接费用为4.5万元。根据此表,以最低成本完成该项目需要(10)天。

| 工序代号 | 紧前工序 | 正 常 进 度 | 正 常 进 度 | 赶 工 进 度 | 赶 工 进 度 |

|---|---|---|---|---|---|

| — | — | 所需时间(天) | 直接费用(万元) | 至少需用时间(天) | 直接费用(万元) |

| A | . | 3 | 10 | 1 | 18 |

| B | A | 7 | 15 | 3 | 19 |

| C | A | 4 | 12 | 2 | 20 |

| D | C | 5 | 8 | 2 | 14 |

(70)A.7

B.9

C.10

D.5

解析:

根据该工程各作业与紧前作业的衔接情况以及正常进度下所需的天数,可以绘制如下的进度计划网络图:

该工程的关键路径为A-C-D,正常进度的总工期为3+4+5=12天,总费用(包括12 天的间接费用)为12X4.5+10+15+12+8=99万元。

作业A、B、C、D赶工时,每天赶工需要分别增加费用4、1、4、2万元。而缩短总工期可以节省间接费用。

如果要缩短总工期,必须先缩短关键路径上的作业时间。关键路径上最省钱赶工的作业是D。

由于A-B路径需要10天,因此只能先尝试对作业D缩短2天,总工期就可以缩短2天,可以节省间接费用2X4.5=9万元,

但赶工作业D增加了4万元,因此合计可以节省5万元。

此时,总费用为94万元,总工程为10天,关键路径有两条:A-B和A-C-D。

然后尝试对作业B和作业D各缩短1天。关键路径不变。

总工期减少1天,间接费用节省4.5万元,但赶工B和D各1天需要增加费用3万元,所以还能节省1.5万元。

此时,总费用为92.5万元,总工期为9天。

再尝试对作业A缩短2天,节省间接费用9万元,但增加赶工费用8万元,还能节省1万元。

此时,关键路径为A-B和A-C-D,总工期为1+6=7天,总费用为91.5 万元。

现在,作业B还能缩短3天,作业C还能缩短2天。

总工期只能再缩短2天。作业B和C每缩短1天,即总工期每减少1天,间接费用节省4.5万元,而作业B和C的赶工将增加费用5万元,并不合算。

所以,该工程最低费用的进度计划网络图如下: 此时,总费用为91.5万元,总工期为7天。

71-75、Micro-service is a software development technology, which advocates dividing a single application into a group of small services, which coordinates and cooperates with eachother to provide ultimate value for users The micro-service(71) has many important benefits.Fit it solves the problem of business complexity.It decomposes the original hugesingle application into a group of services.Although the total amount of functions remains the same.the application has been decomposed into manageable seruices. Ihe development speed of a single service is much faster.and it is easier to understand and (72).Second.this architecture allows each service to be(73)independently by a team. Developers arefree to choose any appropriate technology.Third the micro-service architecture mode enables each service to be (74) independently.Developers never need to coordinate the deployment of local changes to their serxices.These types of changes can be deployed immediately after testing Finally the micro-service architecture eenables each service to_(75) independently.

(71)A.architecture

B.software

Capplication

D.technology

(72)A.develope

B.maintain

C.utilize

D.deploy

(73)A.planned

B.developed

C.utilizede

D.deplovedu

(74)Autilized

B.developed

C.testedy

D.deploved

(75)A.analyze

B.usel

C.design

D.expand

解析:

微服务是一种软件开发技术,它主张将单个应用划分为一组小服务,这些小服务之间相互协调合作,为用户提供终极价值。

微服务(71)有许多重要的好处。适合它解决了业务复杂性的问题。它将原来庞大的应用程序分解为一组服务。尽管函数的总量保持不变。

应用程序被分解为可管理的服务。单项服务的开发速度要快得多。而且它更容易理解和(72)。

第二。这种体系结构允许每个服务由一个团队独立进行。开发人员可以自由选择任何合适的技术。

第三,微服务架构模式使得每个服务都是独立的。开发人员永远不需要协调对其服务的本地更改的部署。这些类型的更改可以在测试后立即部署。

最后,微服务架构使每个服务能够独立运行。