网络安全-XSStrike中文手册(自学笔记)

目录

安装

克隆

安装模块

环境要求

python版本

操作系统

选项

帮助

添加目标url

单个

GET方法

POST方法

从文件

测试url路径组件

POST数据为json格式

爬取

默认

爬取深度

从文件读取payloads

查找隐藏参数

时间问题

线程数

超时

延迟

headers

盲注

有效负载编码

模糊测试

日志显示最低级别

跳过确认提示

跳过Dom扫描

更新

是我打开方式不对吗?什么玩意呀(分析在最后)

安装

克隆

git clone https://github.com/s0md3v/XSStrike.git

安装模块

pip3 install -r requirements.txt

环境要求

python版本

>=3.4

操作系统

Linux (Arch, Debian, Ubnutu), Termux, Windows (7 & 10), Mac

选项

| 选项 | 作用 |

|---|---|

| -h, --help | 显示帮助信息并退出 |

| -u, --url | 目标url |

| --data | post方法的数据 |

| -f, --file | 从文件读取payloads |

| -t, --threads | 线程数量 |

| -l, --level | 爬取级别 |

| -t, --encode | payload采取的编码 |

| --json | json格式的数据 |

| --path | 指定路径注入 |

| --seeds | 从文件加载url |

| --fuzzer | fuzz工具 |

| --update | 更新 |

| --timeout | 超时时间 |

| --params | 寻找参数 |

| --crawl | 爬取 |

| --proxy | 使用代理 |

| --blind | 爬取时盲注 |

| --skip | 跳过确认等 |

| --skip-dom | 跳过dom检查 |

| --headers | 添加headers |

| -d, --delay | 两次请求之间的延迟 |

帮助

python xsstrike.py -h添加目标url

单个

GET方法

选项:-u或--url

python xsstrike.py -u "http://example.com/search.php?q=query"

python xsstrike.py -u "http://127.0.0.1/dvwa/vulnerabilities/xss_r/?name="![]()

POST方法

选项:--data

python xsstrike.py -u "http://example.com/search.php" --data "q=query"

python xsstrike.py -u "http://127.0.0.1/dvwa/vulnerabilities/xss_s/" --data "txtName=test&mtxMessage=This+is+a+test+comment.&btnSign=Sign+Guestbook"从文件

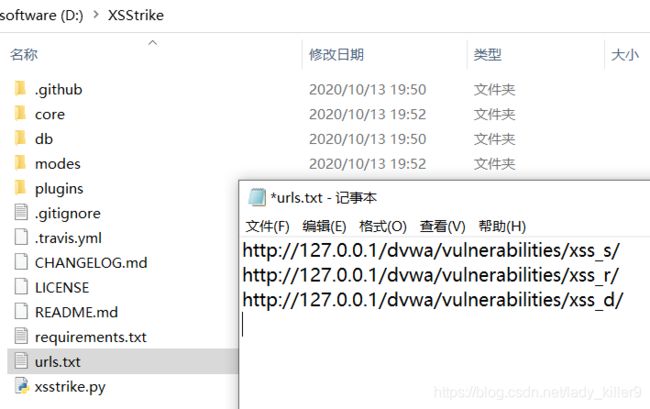

选项:--seeds 不使用-u选项

python xsstrike.py --seeds urls.txt

文件内容:

![]()

测试url路径组件

选项:--path

想要在URL路径中注入这样的有效负载 http://example.com/search/

python xsstrike.py -u "http://example.com/search/form/query" --path

POST数据为json格式

选项:--json

python xsstrike.py -u "http://example.com/search.php" --data '{"q":"query"}' --json

爬取

从目标网页开始搜寻目标并进行测试。

默认

选项:--crawl

python xsstrike.py -u "http://example.com/page.php" --crawl

python xsstrike.py -u "http://127.0.0.1/dvwa/vulnerabilities/xss_r/" --crawl![]()

1/1 是它找到的,连个空格都不加,不太成熟。

爬取深度

选项-l或--level 默认为2

python xsstrike.py -u "http://example.com/page.php" --crawl -l 3

python xsstrike.py -u "http://127.0.0.1/dvwa/vulnerabilities/" --crawl -l 3![]()

从文件读取payloads

选项:-f或--file

python3 xsstrike.py -u "http://example.com/page.php?q=query" -f /path/to/file.txt

python xsstrike.py -u "http://127.0.0.1/dvwa/vulnerabilities/xss_r/?name=''" -f payloads.txt![]()

测试完毕,不给结果???

查找隐藏参数

选项: --params

python xsstrike.py -u "http://example.com/page.php" --params

python xsstrike.py -u "http://127.0.0.1/dvwa/vulnerabilities/xss_r/" --params这个小东西是针不戳呢:),文章我都写不下去了,这和sqlmap差远了呀!!!

时间问题

线程数

选项: -t或 --threads,默认: 2

python xsstrike.py -u "http://example.com" -t 10 --crawl -l 3

python xsstrike.py -u "http://127.0.0.1/dvwa/vulnerabilities/" -t 3 --crawl -l 3![]()

超时

选项: --timeout, 默认: 7

python xsstrike.py -u "http://example.com/page.php?q=query" --timeout=4

python xsstrike.py -u "http://127.0.0.1/dvwa/vulnerabilities/xss_r/?name=''" --timeout=3![]()

延迟

两个请求之间的延迟

选项: -d或 --delay,默认: 0

python xsstrike.py -u "http://example.com/page.php?q=query" -d 2

python xsstrike.py -u "http://127.0.0.1/dvwa/vulnerabilities/xss_r/?name=''" -d 2![]()

headers

选项: --headers 使用\n分隔

python xsstrike.py -u http://example.com/page.php?q=query --headers "Accept-Language: en-US\nCookie: null"

python xsstrike.py -u "http://127.0.0.1/dvwa/vulnerabilities/xss_r/?name=''" --headers "Cookie:security=low; csrftoken=7Gjcd9xR7MgIk7A7e0yks1RDppbErY9WYTFXpjxyYSzOPkEsscYH4xMZAfGzKuBy; PHPSESSID=h9u1rmfie6ck34qsa2890777o1"真是棒棒的,我都忍不住抓包了!!!

![]()

![]()

![]()

![]()

大兄弟???Cookie呢???WTF

前面也就算了,应该是Cookie的问题,做到这里我心态炸了,这就GitHub第一XSS注入神器???

盲注

选项: --blind

在爬取时使用此选项,XSStrike注入定义在core/config.py中的盲注payloads到每个HTML表单的每个参数。

core/config.py中的payloads

python xsstrike.py -u "http://example.com/page.php?q=query" --crawl --blind

payloads = ( # Payloads for filter & WAF evasion

'\'" '',

'',

'',

'',

'