NAT 网络地址转换技术(二):在路由器上配置NAT技术

文章目录

- 实验要求

- 配置

-

- 步骤一

- 步骤二:静态NAT配置

- 步骤三:动态NAT配置

- 步骤三:配置NAPT

- 步骤四:配置Easy IP

- AR1所有配置

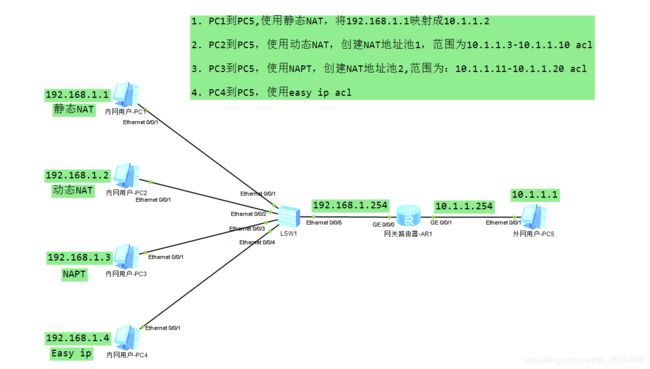

实验要求

- PC1到PC5,使用静态NAT,将192.168.1.1映射成10.1.1.2

- PC2到PC5,使用动态NAT,创建NAT地址池1,范围为10.1.1.3-10.1.1.10

- PC3到PC5,使用NAPT,创建NAT地址池2,范围为:10.1.1.11-10.1.1.20

- PC4到PC5,使用easy ip

这里假设10.1.1.0网段为公网地址,192.168.1.0为私网地址。在eNSP实验中,公网地址和私网地址可以互通,实验只是实现地址转换技术

配置

步骤一

将各PC以及路由器各个端口配置上相应的IP地址。

AR1]int g0/0/0

[AR1-GigabitEthernet0/0/0]ip address 192.168.1.254 24

[AR1-GigabitEthernet0/0/0]int g0/0/1

[AR1-GigabitEthernet0/0/1]ip ad 10.1.1.254 24

并测试外网用户与内网用户的连通性(由于是实验环境,所以内网地址也可以和外网地址通信):

步骤二:静态NAT配置

在网关路由器上配置静态NAT,将192.168.1.1映射成10.1.1.2

AR1:

[AR1-GigabitEthernet0/0/1]nat static global 10.1.1.2 inside 192.168.1.1

验证:

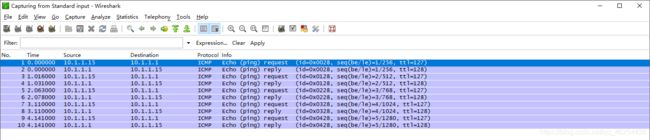

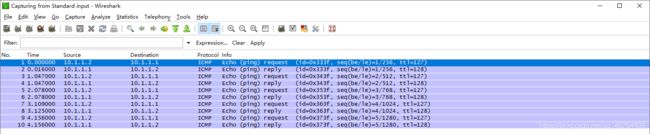

在AR1的G0/0/0接口抓包,此时私网地址还未被转换成公网地址(还是192.168.1.1)

在AR1的G0/0/1接口(出接口)抓包,此时私网地址已经转换成公网地址(10.1.1.2)进行通信。

步骤三:动态NAT配置

动态NAT配置,首先需要建立地址池,然后创建访问控制列表设置匹配规则,再在出接口配置匹配地址转换。

AR1:

[AR1]nat address-group 1 10.1.1.3 10.1.1.10 //添加NAT地址池1号,范围:10.1.1.3-10.1.1.10

[AR1]display nat address-group //查看创建的NAT地址池

NAT Address-Group Information:

--------------------------------------

Index Start-address End-address

--------------------------------------

1 10.1.1.3 10.1.1.10

--------------------------------------

Total : 1

[AR1]acl 2000 //创建简单ACL

[AR1-acl-basic-2000]rule permit source 192.168.1.2 0 //规则5(默认为5):匹配源地址为192.168.1.2的数据包

[AR1-acl-basic-2000]q

[AR1]int g0/0/1

[AR1-GigabitEthernet0/0/1]nat outbound 2000 address-group 1 no-pat //若是匹配acl 2000里面的规则,则在出接口进行地址转换,转换地址用地址池1中的地址。no-pat:不修改端口

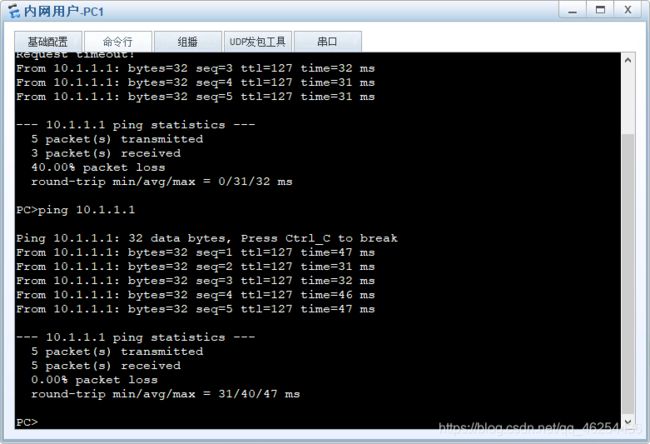

验证:

用PC2 ping PC5并在AR1出接口G0/0/1抓包:

可以发现,动态NAT在数据通信的时候,公网地址被主机使用时被拿出来使用,使用完之后就会从新发放回到地址池之中,然后下次需要时,重新选择新的公网地址。

步骤三:配置NAPT

NAPT的配置与动态NAT几乎完全一样,只是NAPT在地址转换的时候是需要分配端口号的,所以只要在动态NAT上去掉no-pat其实就可以了。

AR1:

[AR1]nat address-group 2 10.1.1.11 10.1.1.20

[AR1]acl 2001

[AR1-acl-basic-2001]rule permit source 192.168.1.3 0

[AR1-acl-basic-2001]q

[AR1]int g0/0/1

[AR1-GigabitEthernet0/0/1]nat outbound 2001 address-group 2 //去掉no-pat

验证:

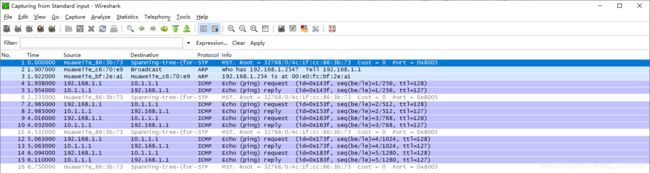

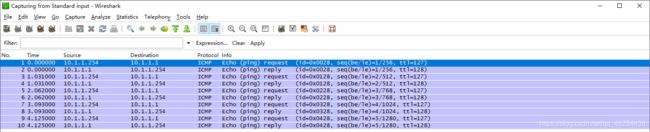

用PC3 ping PC5并在AR1出接口G0/0/1抓包:

发现现在公网地址没有变化,因为变的是端口号。

步骤四:配置Easy IP

Easy IP得配置比较简单,由于它使用的是网关路由器出接口的IP地址,所以公网地址是固定的,不需要额外创建地址池。

AR1:

[AR1]acl 2002

[AR1-acl-basic-2002]rule permit source 192.168.1.4 0

[AR1-acl-basic-2002]q

[AR1]int g0/0/1

[AR1-GigabitEthernet0/0/1]nat outbound 2002

验证:

用PC4 ping PC5并在AR1出接口G0/0/1抓包:

发现现在数据包使用的公网IP地址是G0/0/1(出接口)的IP地址(也是端口号在发生变化)

AR1所有配置

#

sysname AR1

#

undo info-center enable

#

acl number 2000

rule 5 permit source 192.168.1.2 0

acl number 2001

rule 5 permit source 192.168.1.3 0

acl number 2002

rule 5 permit source 192.168.1.4 0

#

nat address-group 1 10.1.1.3 10.1.1.10

nat address-group 2 10.1.1.11 10.1.1.20

#

interface GigabitEthernet0/0/0

ip address 192.168.1.254 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 10.1.1.254 255.255.255.0

nat static global 10.1.1.2 inside 192.168.1.1 netmask 255.255.255.255

nat outbound 2000 address-group 1 no-pat

nat outbound 2001 address-group 2

nat outbound 2002

#

return